【ネスペ13問】DNS(ネットワークスペシャリスト)

このNoteでは、ネスペR06~H21からDNS絡みの問題を集めました。

DNSはインターネットやサーバへの案内をする重要な仕組み。ネスペではセキスペ以上に詳しく出題されます。>DNSレコードのNote【ネスペ, セキスペ】

DNSは、APまでは「FQDN→IPアドレス」「DNSキャッシュポイズニング」「ゾーン転送」ぐらいで充分でした。しかしネスペ・セキスペでは、レコードの具体的な書き方、メール検証技術(4種)、サーバ配置(権威・キャッシュ)など多岐に渡ります。

DNSはネットワーク通信の基盤なので、多用途ですね。午前2でさえ13問も出題。午後問題への踏み台にしてください。

このNoteでは、講座を準備し、5段階で問題演習できるようにしました。

なお私の全てのNoteは、学生時代の独学合格体験、大学・IT専門学校での授業経験に基づいています。

それでは始めましょう!

\私の3ヶ月の学習記録/

講座 | DNSレコードの基礎

以下の優先順位で覚えてください。まずはA~TXT(SPF)まで。試験前までには全て覚えればOK。

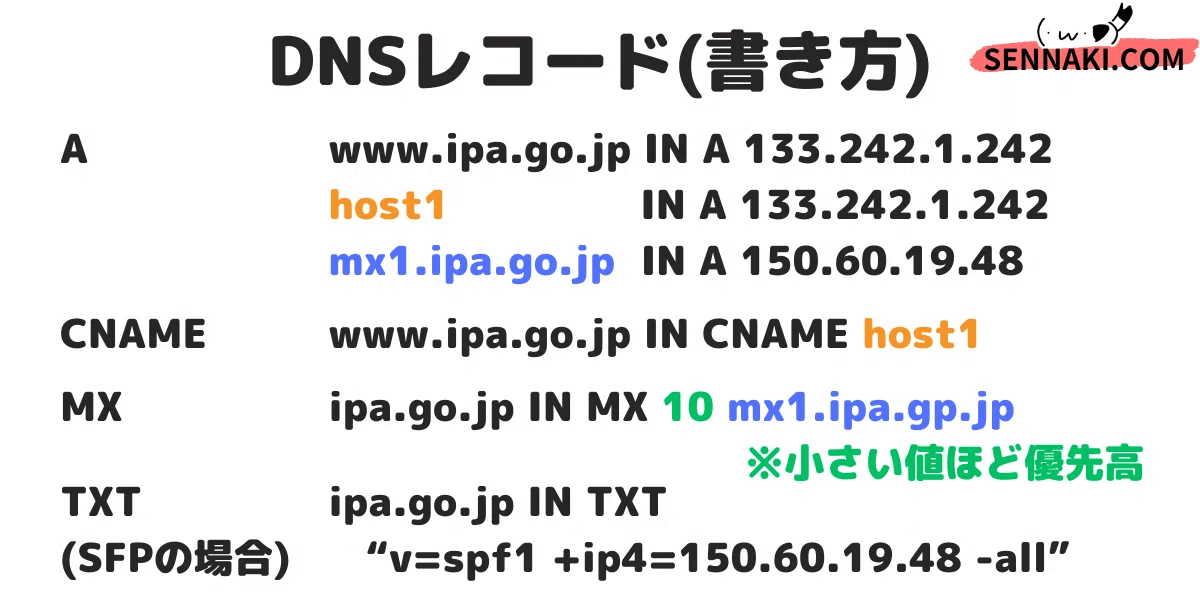

A~TXTの具体的な書き方も試験に出ます(AAAA以外)。

Webサーバ(Aレコード)、別名(CNAME)、メールサーバ(MX)の問い合わせが、最終的にAレコードのIPアドレスに変換されていく流れが少しは分かったかと思います。

セキスペでもネスペでもレコードの書き方は出ます。>DNSレコードの解説Note(SC, NW用)

4問 | レコードの種類

FE・APでもレコードの種類を答える問題は出ました。ネスペでは種類が多くなっています。

正答はア。メール=MXでOK。

ア:MX:メールサーバを書く(ドメイン→ホスト名)。その後Aレコードで、ホスト名→IPアドレス。インターネットのメールサーバからDNSサーバに「お宅のメールサーバのIPアドレス教えて」と問われた時に使う。

イ:NS:DNSサーバと管轄を書く

ウ:PTR:逆引き(IPアドレス→ドメイン)。Aレコード(ドメイン名/ホスト名→IPアドレス)の逆

エ:SOA:DNSのゾーン情報

なお、迷惑メール対策SPFをするとき、SPFレコードを使います。SPFレコードは、任意の文字列を記述できるTXTレコードに書きます。

必ずMXやSPFレコードの具体的な書き方も知っておいてください。>DNSレコードの解説Note(SC, NW用)

各レコードの説明の問題。6つも絡んでくるんで大変ですが、学習コスパはとても良い問題です。

正答はウ。

ア:SOAの説明。レコードの保管期間などの設定。

CNAME:ホスト名→別名。

イ:「送り先メールサーバ」ではないため誤り

MX:メールサーバのホスト名。DNSサーバが管轄している自メールサーバ。複数設定して優先順も設定できる(プリファレンス値が小さいのが優先度高い)。

ウ:NS:DNSサーバのホスト名。

エ:Aレコードの説明。ホスト名→IPアドレス。

PTR:IPアドレス→ホスト名。Aの逆。

IPv6対応のレコードもあります。すぐに覚えられます。

正答はア。IPv4はAレコード、IPv6はAAAAレコード。

他のレコードは、セキスペでもネスペでも必須。優先順は、MX(メール), CNAME(別名)。>DNSのNote

ネスペでは、今まで避けていたIPv6に立ち向かわねばなりません。>IPv6のNote

最後にマイナー目のNSレコードのマイナーな知識。まだ1回出題でマイナー目のNSレコードなので、様子を見たいです。

正答はイ。

NSレコードには、権威DNSサーバを記述します。

ドメイン名 TTL ネームサーバの名前

xxx.com 3600 IN NS ns1.xxx.com

ns1.xxx.comのIPアドレスは、Aレコードで変換します。

今後の出題を見てから本腰を入れるので、ここではエぐらいが学びかなと、私は思います。

ア:NSレコードの先頭はホスト名ではなく、ドメイン名。

イ:サブドメインを管轄するDNSサーバをNSレコードに書く。

ウ:データ部(RDATA)とはレコードに設定される値のこと。右端の値。NSレコードではホスト名、AレコードではIPアドレス。

エ:別名はCNAMEレコードに記述。

2問 | DNSの仕様・仕組み

もう少しDNSの詳しい問題に取り組みましょう。

まずはサーバの冗長や兼任の設定につながること。

ネットワークスペシャリスト平成30年秋午前2問07

ネットワークスペシャリスト平成26年秋午前2問08

ネットワークスペシャリスト平成22年秋午前2問10

正答はイ。

1つのホスト名に複数のIPアドレスを対応づけられます。例えばWebサーバを複数設けて冗長構成にし、負荷分散する場合。「DNSラウンドロビン」と云います。

複数のホスト名に1つのIPアドレスを対応付けられます。例えばWebサーバもメールサーバも1つのコンピュータで作る場合です。各ホスト名にCNAMEで同じホスト名を付ければ、Aで同じIPアドレスに至りますね。

以上より、ア・ウ・エは消えて、イだけが残ります。

次はDNSプロトコルのセキュリティ強化。

ネットワークスペシャリスト平成26年秋午前2問16

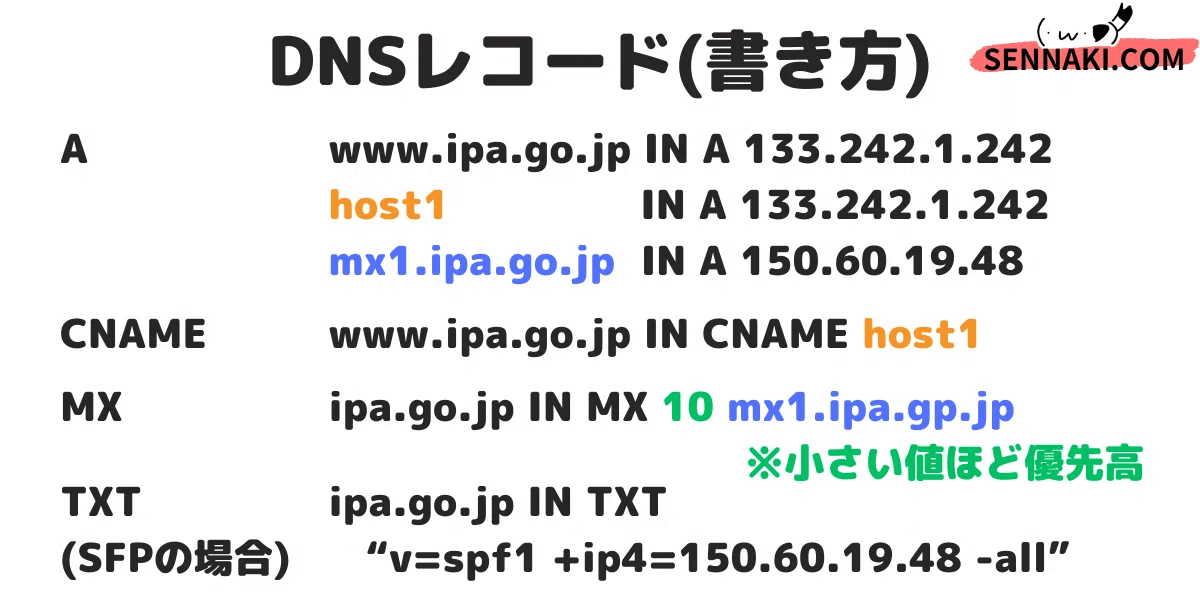

正答はイ。「ディジタル署名」「正当性」「完全性」から判断。他選択肢は覚えなくて良いです。過去問道場さんでも個別解説していません。

DNSSECは、ゾーン転送にデジタル署名を付けて、改ざん検知ができるようにしたプロトコル。暗号化はしていないので注意(良く問われます)。

3問 | メールサーバ絡み

正答はイ。メール=MXでOK。

例えば自社メールサーバから、@docomo.ne.jpのメアドに送るときを考えます。自社メールサーバからdocomoのDNSサーバに「お宅のメールサーバのIPアドレス教えて」と問い合わせると、DNSサーバはMXレコードを見てIPアドレスを返答します。

MXレコードの書き方は具体的に覚えておいて下さい。>DNSのNote

なお、アとウはSOAレコードに書くとのこと(過去問道場さん)。私は覚えないかなぁ。

正答はウ。SPFは送信元メールサーバのドメインを管轄しているDNSサーバに確認します。学生さんから連絡があったら、学校に実在確認するようなものですね。

ア:メールヘッダ検証に名前は内容です(参考Web)。 ネスペ/セキスペでは、ヘッダについても知っておきます>【ネスペ】メールのNote

イ:OP25BやIP25B。>【セキスペ】OP25B/IP25BのNote

ウ:送信元メールサーバのIPアドレスが本物か、送信元ドメインのDNSサーバに確認します(SPF)。>【セキスペ】メール受信のNote

エ:DKIMやDomainkeys。>【ネスペ】メールのNote

メールはどの資格でも重要です。たくさんNoteがあるので、お時間があったら総ざらいしても良いかなと。

>【ネスペ】メールのNote

>【セキスペ】メール送信のNote

>【セキスペ】メール受信のNote

>【Iパス】メールの宛先・データ形式のNote

>【Iパス】メールの通信プロトコルのNote

メールサーバを複数配置した時の設定。午後問題にでてきた記憶があります。

正答はア。

むしろ大事なのはイ。プリファレンスは出るので知っておいてください。>DNSのNote

ア:メアドのドメイン名(@以降)→ホスト名。その後Aでホスト名→IPアドレス。

イ:プリファレンス値が小さい方が優先。午後問題に出るので超注意!

ウ:MXでドメイン→ホスト名、Aでホスト名→IPアドレス

エ:「別名」はCNAMEレコード

2問 | DNSの仕組み

正答はア。

ア:「google.com」にアクセスする時、ルートDNSサーバに問い合わせて、comを管轄するDNSに問い合わせて、googleを管轄するDNSに問い合わせます。階層構造。

イ:「セカンダリがプライマリと異なるデータ」が誤り。セカンダリはプライマリからゾーン転送によって同じデータにします。

ウ:キャッシュサーバの説明。ネームリゾルバは、外部のDNSサーバに問い合わせます。リゾルブとは解決と云う意味なので、ネームリゾルバは「名前解決する者」ですね。

エ:「更新することができない」わけないです。サーバの変更や追加がありますから。

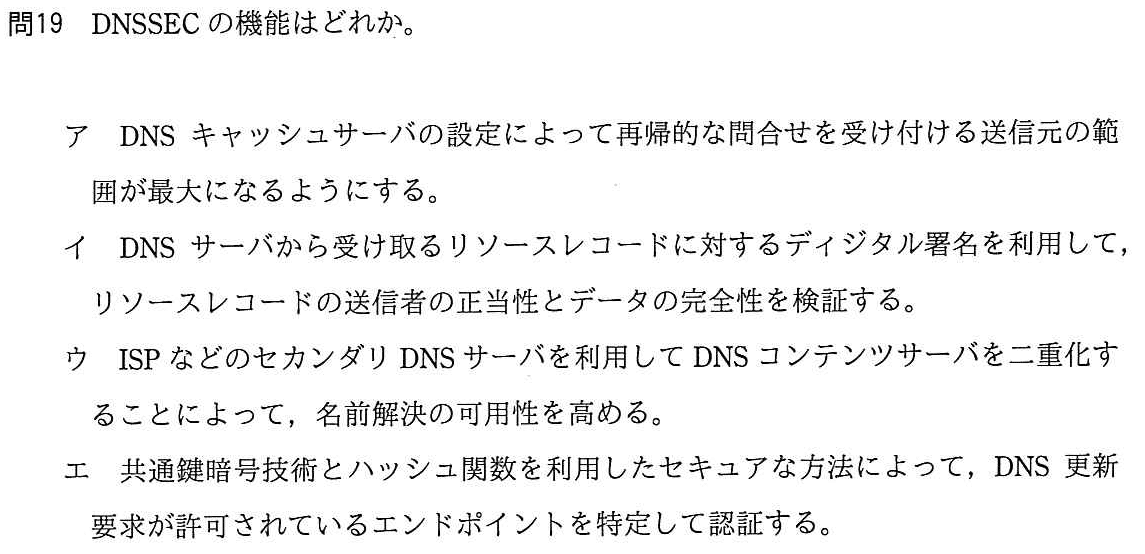

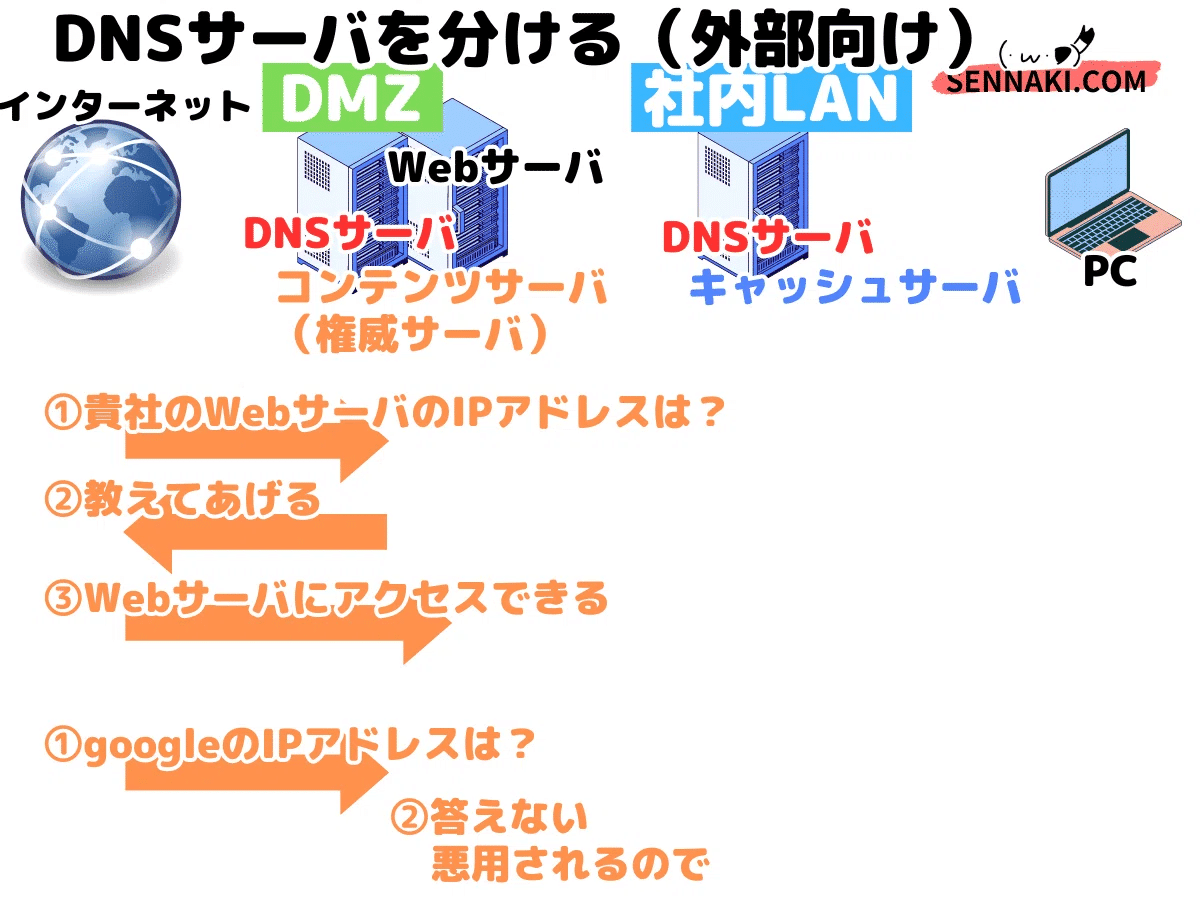

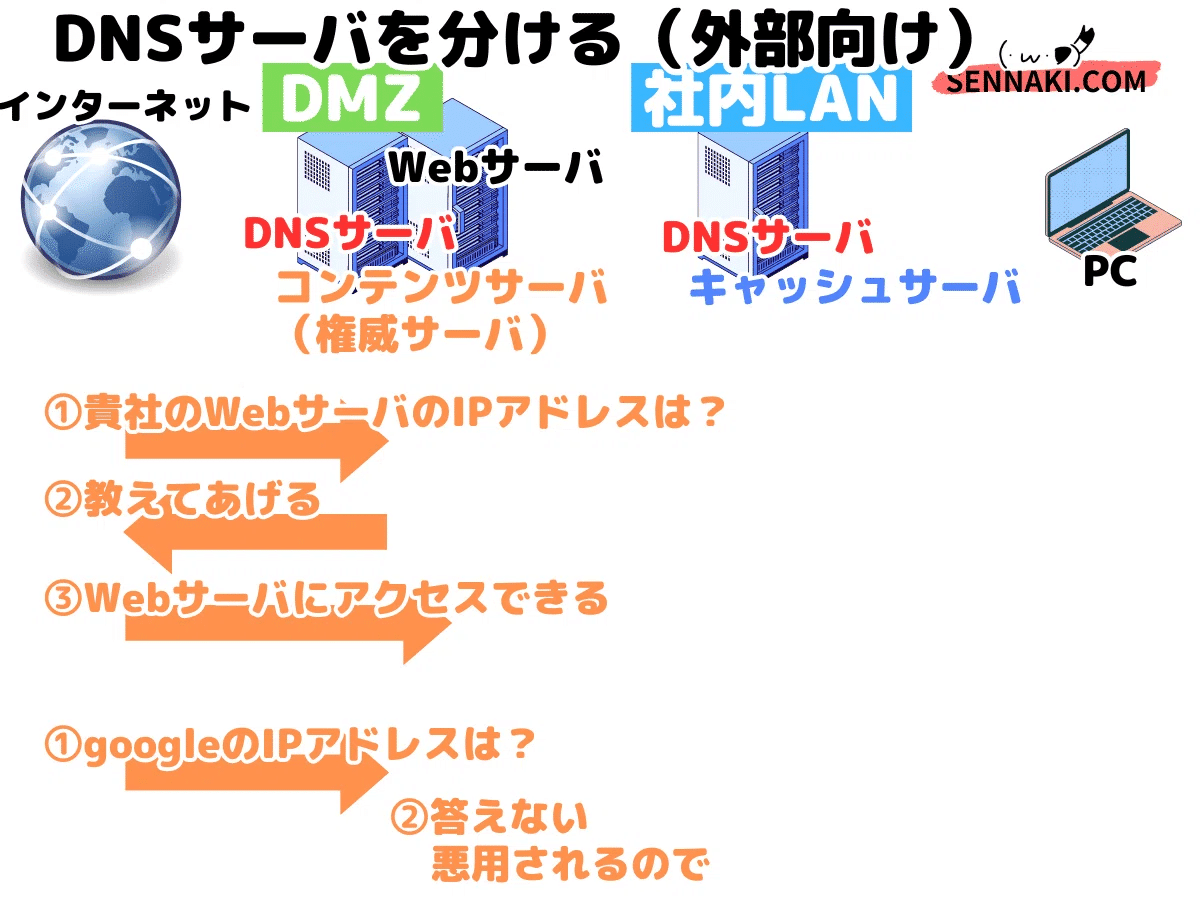

DNSサーバには、2つの機能があり、分離してDMZと社内LANに配置した方がセキュリティ的にも安心です。

権威サーバ(コンテンツサーバ):外部者に管轄下のサーバについての問い合わせを答える(Webサーバやメールサーバなど)

キャッシュサーバ(フルサービスリゾルバ):内部者にインターネット上のIPアドレスを返答する。知らなければネットのDNSサーバに問い合わせて調べて返答する。

DNSレコードの書き方共々、ネスペ合格に必須です。>DNSのNote【ネスペ, セキスペ】

正答はウ。

DNSキャッシュポイズニング攻撃を受けると、DNSに偽のIPアドレスが登録されます。例えば、googleさんWebサーバ(www.google.com)の名前解決で偽のIPアドレスを返答してしまいます。よって、社内の利用者が偽サイトに誘導される、ウが正しい。

他の選択肢は覚える必要はないです。どうしても気になる方は過去問道場さんへ。

重要なのは「DNSサーバを公開用と社内用」の部分。大変重要なので補強します。>12サーバの配置Note

DNSサーバは2つの機能があります。

外部の人に、自社サーバの案内をする

内部の人に、インターネットへの案内をする

アクセス先を知っていたら答える(IPアドレスを)

知らなかったら、インターネットに聞きに行ってもらう

2つの機能に応じて、DNSサーバも2つに分けて配置するのが安全です。

外部向けDNSサーバ:「権威サーバ」「コンテンツサーバ」「外部DNSサーバ」と云う

内部向けDNSサーバ:「キャッシュサーバ」「内部DNS

DNSサーバ」と云う

キャッシュポイズニングは、キャッシュサーバが抱えるリスクなので、社内LANに配置し、FWで外部からのアクセスを禁じれば防止できます。

なお、③~⑦のようにインターネット上のDNSサーバへの問い合わせを「再帰問い合わせ」と云います。

ネスペでもセキスペでも、サーバ配置の典型は必須です。試験でネットワーク図を見ただけで、怪しいポイントがすぐに分かりますから。 >12サーバの配置Note

2問 | DNSサーバのセキュリティ

DNSサーバも攻撃の対象になりますし、DNSサーバ利用者(外部・内部)に大きな影響を出してしまいます。

ネットワークスペシャリスト令和01年秋午前2問21

ネットワークスペシャリスト平成29年秋午前2問21

ネットワークスペシャリスト平成25年秋午前2問21

正答はア。DNSサーバを権威サーバ(コンテンツサーバ)とキャッシュサーバに分ける対策は、王道です。>DNSのNote

DNSリフレクタ攻撃(DNSamp)は、インターネットの攻撃者から、DNSサーバが知らないドメインの名前解決(IPアドレス)を問合せ、再帰問い合わせをさせ、返答を攻撃対象にします。>73の攻撃手法Note

対策は、外部からの問い合わせには、再帰問い合わせ対応をしないこと。

学校で例えるなら、先生は学生(学内)からの質問には答えるし、知らなければ外部に調べに行きます(再帰問い合わせ)。しかし、先生は外部者(学外)からの質問には答えるべき範囲で答え、知らない質問には答えません。

ア:インターネットからの問い合わせには、権威サーバが管理してるものだけ答えます。キャッシュサーバは、社内からのDNS問合せに答え、知らなければ権威サーバに再帰問い合わせをするように要請します。

イ:whoisデータベースでドメインの存在を確認しても、実在するドメインの問い合わせをして、返答を攻撃対象に送り込ませれば攻撃は成立します。

ウ:「サーバへのアクセスを振り分けて分散」より、ラウンドロビンのこと。

エ:DNSSECの説明。なお、暗号化はされません。>DNSEECのNote

DNSの概要を図解だけ貼っておきます。もし分からなかったり興味が出たりしたら関連Noteをお願いします。

正答はウ。「ゾーン転送」がDNSが持っている「ドメインやホストと、IPアドレスの紐づけ情報」で、攻撃者に入手されると内部構成が分かってしまうな、と考えられればOK。

ア:SOAレコードにはDNSサーバの設定が書かれています。シリアル番号を更新しても、攻撃者への情報流出対策にはなりません。>DNSのNote

イ:キャッシュされる時間を短くしても、攻撃者に情報が入手されればそれまでです。

ウ:ゾーン転送は、ドメイン名前とIPアドレスの紐づけ情報を、プライマリDNSサーバからセカンダリDNSサーバに送ることです。設問文のように送り先を限定するのは、攻撃者の情報入手を防げます。>73種の攻撃(ゾーン転送悪用)

エ:ラウンドロビンとは、サーバを冗長構成(複数)したときに、通信を振り分ける設定です。攻撃者への情報流出対策とは関係ありません。

まとめ

お疲れ様でした!

DNSはネットワークアクセスの根本基盤です。ネスペでもセキスペでも詳しく出てくるので、仕組みも設定方法も具体的に知っておいてください。>DNSレコードの解説Note(SC, NW用)

このNoteで、少しでもあなたの合格に近づいたら嬉しいです。次は>【ネスペ用】FTPのNote でお会いしましょう。でわでわ。

\私の3ヶ月の学習記録/

いいなと思ったら応援しよう!