【登録セキスペ】令和2年秋午後1問2の解説(情報処理安全確保支援士試験)

このNoteでは「セキスペ令和2年秋午後1問2」の解説をします。

メールの暗号化がテーマでしたが、少し背伸びして点数をもぎ取っていく感触でした。6割は切らず、できれば8割近くを狙っていきたい設問。

メールが暗号化されている領域、メールサーバやメーリングリストを使い場合の注意点が学べる設問でした。

私はSCPMIIを97点で独学合格し、IT専門学校で授業しています。このNoteには、授業で教えていること以上の情報を詰め込みました。

一所懸命に作ったので、信頼して下さったら嬉しいです。

それでは始めましょう!

\私の3ヶ月の学習履歴/

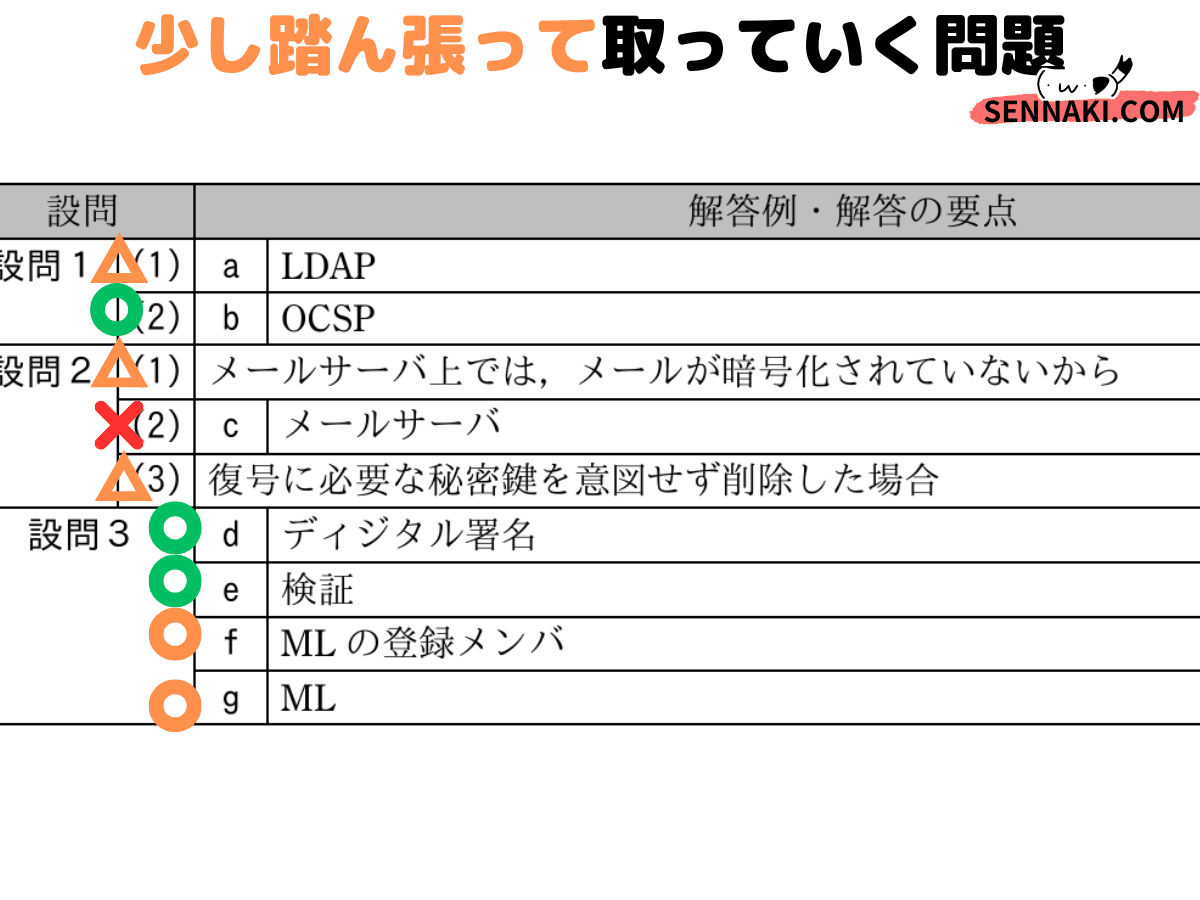

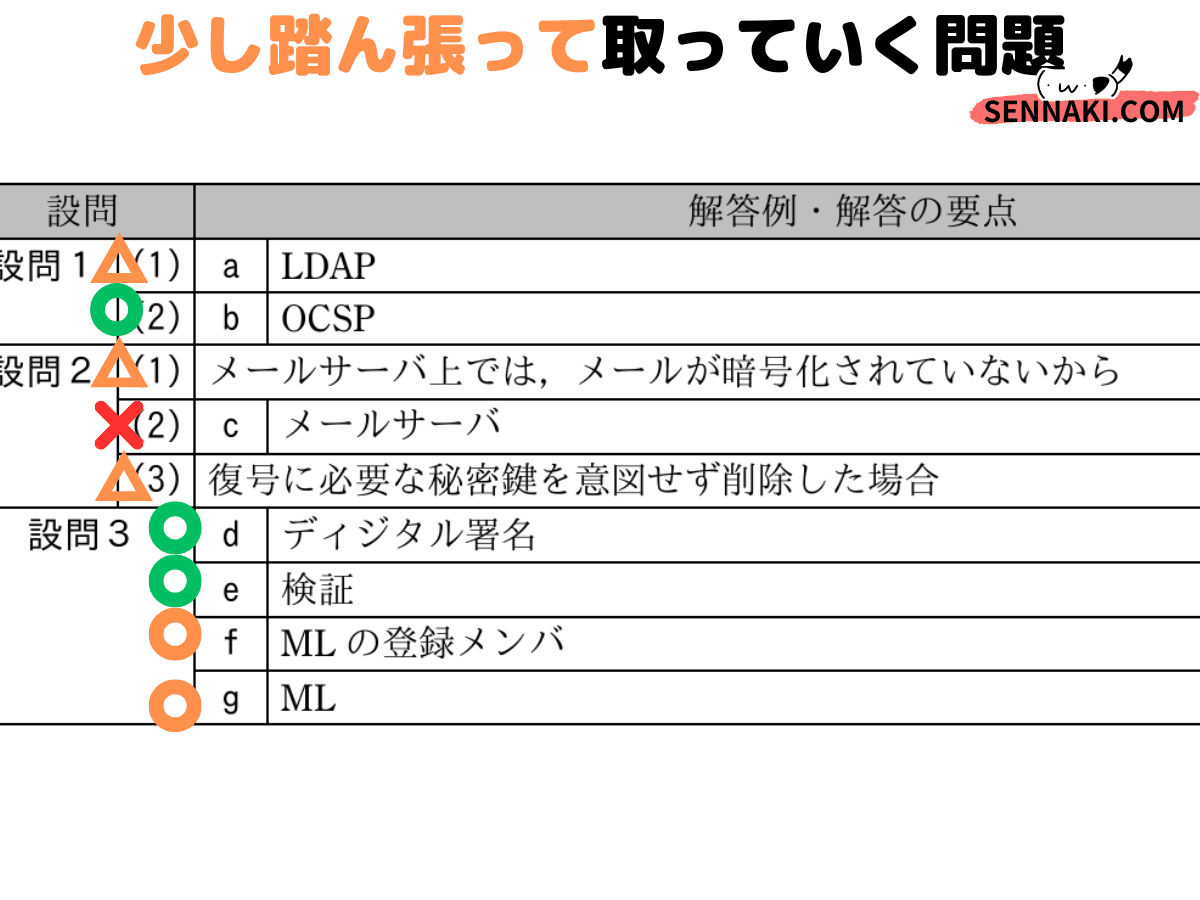

設問1(1)a | アレしかない

正答は「LDAP」。

必ず正答してください。ディレクトリサービスへアクセスするプロトコルはLDAP一択ですから。

表1に載っていた「X500」「ポート番号389番」は今後のために知っておきましょう。「X500」はちらちら見た気がします。「389」は初めて見たかも。

また、LDAPはアカウント管理もできます。>【ネスペ】令和4年春午後1問1の解説

補強 | セキスペで知っておくポート番号

覚えるべきポート番号も挙げておきます。

★☆はFE/APで知ってて当然

★★はSCなら必須です

★☆:80:HTTP

★★:443:HTTPS

★☆:25:SMTP

★★:587:サブミッションポート(OP25B対応)

★☆:110:POP:メール受信

★☆:143:IMAP:メール受信

★★:53:DNS:TCPでもUDPでも使います

★☆123:NTP:サーバの時刻合わせで出ます

少し難しめのセキスペやネスペになると、FWのフィルタリングルールでポート番号だけでなくTCPかUDPかも指定します。

TCPとUDPは同じポート番号を使えるんです。>ネスペR04春午後1問3の解説Note

つまりFWで、DNSを通す時「TCPの53、UDPの53、を許可」のような設定をします(両方通したいかは方針に依ります)。HTTPなら「TCPの80」、HTTPはUDPは使ってないので書きません。

下図はセキスペで出たFWのログ。TCPとUDPを区別しています。

設問1(2)b | アレしかない2

正答は「OCSP」。

必ず正答してください。ディジタル署名の失効といえば、「CRL(失効リスト)」と「OCSP」。ネスペ経由の方は「OSPF」と似てるので混乱するかも。

>【セキスペ】PKIの構成要素

>【ネスペ】ルーティングプロトコル(OSPF)

設問2(1) | サーバ内でも秘密にする

模範解答は「メールサーバ上では、メールが暗号化されていないから」。

正解できます。正しいかなぁと判断が難しかったかもですが。

表3-1でメール暗号化してるのに、下線①でメール暗号化では満たせないって意味わからないですよね。でも引っ掛かりはあります。「通信を暗号化しただけでは」の「通信」。

つまり通信以外の部分かなと。すると、表3に「送信者から受信者まで暗号化された状態」も引っかかってくるんです。そして「サーバの中のことかな?」と考え至ります。

補強 | サーバー内のセキュリティ

今回は「メールサーバ内のメールも暗号化するかも注目点」と学びになりました。

メールサーバの管理者が、全てのメールを閲覧できるのも情報漏えいに繋がるリスクありますから。

関連してサーバのパスワードも同じですね。

パスワードはハッシュ値としてサーバに保存されます。パスワードそのもの(平文)だと、サーバ管理者が全員のパスワードを知れるので、不正ログインし放題ですから。

なお、大手キャリアのメール設定をWebで確認したときに、パスワードが表示されて驚いたことがあります。しかも2024年。急いでパスワードを全っっ然違うものに変えました。

別解 | メール暗号化の注目点

メールの暗号化で注意すべきは、「全ての通信経路で暗号化されているか」。

確かにSMTPSで、サーバ→サーバ、PC→サーバは暗号化されますが、もし受信がPOPやIMAPだったらサーバ→PCが暗号化されていません。

表2より「SMTP over TLS(SMTPS)に対応可能」なので、PC→自サーバ→相手サーバは暗号化できそうです。相手サーバ→PCは不明。相手方に無理強いできませんよね。

別解として「相手サーバから受信者への通信が暗号化できるか不明だから」27文字。表3-1で「受信者まで暗号化された状態」ですから。

ただ設問で「通信を暗号化しただけでは」と「通信」に限定して問うてます。相手サーバ→PCも暗号しても結局ダメなので、結局S/MIMEを使うしか。(私は問題の穴だと思うので、別解を認めても良いとは思いますが)

正解にしてくれるかはさておき、悪い筋ではないです。問題文の延長線上なので。

設問2(1)c | 手の込んだ攻撃者

正答は「メールサーバ」。

発想が難しかったですね。

「メールサーバの真正性」とは、SPFやSender IDを指しています。

認証:SMTP-AUTH, POP3 before SMTP

暗号化:S/MIME, PGP, SMTPS(SMTP over SSL/TLS)

以上全てを知らなければAMII対策へ。>【セキスペ】メール送信のNote

セキスペでは、しばしば攻撃者が手間をかけてきます。

わざわざメールサーバやDNSサーバを立てたり、ディジタル署名・証明書を作ったり。メールサーバをSPFで検証しようとしても、相手がDNSサーバまで用意してくることも。

そこまでして攻撃したいんか、と思っちゃいますよね。

過去問で「正規の手順でディジタル証明書を作成したら検知できない」旨の解答を見た覚えもあります。攻撃者の偽装を検知するのはセキュリティの1つですが、正規だと無理。また、どんなにセキュリティ対策しても、最終的には内部者・管理者が不正をすればオシマイです。

セキュリティは、いくら考えても対策しても、結局は破られる可能性をゼロにはできません。

スマホアプリではスクショを禁止することができても、PCではできませんし。人間が画面を撮影・メモ・暗記するのは防げませんよね。

設問2(3) | 今後も使える解答カード

模範解答は「復号に必要な秘密鍵を意図せず削除した場合」。

初見正解はちょっと難しいかも。意図せず削除って何だよ、って思っちゃいますね。

今回はメールの内容を暗号化するので、(配布した)公開鍵で暗号化して、(受信者だけが持っている)秘密鍵で復号します。

更に詳しく知りたい方は、Impress社の参考Webを。セキスペ本も出している有名な出版社です。

今回の復号には、R社CAで生成した鍵ペア(公開鍵, 秘密鍵)のうち、秘密鍵を使います。よって復号できなくなる=鍵がなくなる、と考えて模範解答「復号に必要な秘密鍵を意図せず削除した場合」に至ります。

特段「意図せず」がなくても正解かと。秘密鍵がなくなってしまった場合、秘密鍵が所在不明になってしまった場合などなど。

私なら秘密鍵が喪失した場合で書きます。サーバのデータが吹き飛んだ場合を想定して。今後の解答カードに持っておきましょう。

設問3(1)d, e

d:ディジタル署名

e:検証

正解してください。勘でもいけます。eは必ず正解で。

「S/MIME証明書」つまり「ディジタル証明書」だから、中には公開鍵が入ってます。ディジタル証明書が保証した公開鍵がやるのは、ディジタル署名の検証です。

12頁最初にも「【d】を付与した~送信者が他者になりすましていないことも確認できる」から、本人の正当性確認なので、ディジタル署名と分かります。

ディジタル署名の役割は2つ。本人の正当性確認、改ざん検知でしたよね。>【Iパス】デジタル署名のNote

補強 | 「ルート証明書を登録」の意味

「プライベート認証局のルート証明書をPCに登録」は、必ず理解してください。セキスペで超出てきます。

認証局の電子証明書は、さらに上位の認証局から証明されます。最上位がルート認証局。芋づるな階層構造になっているんです。

今回のように自社で認証局を立てて身内で柔軟に使いたい時、いちいち外部の上位認証局に「証明書の発行お願いします」と申請するのがメンドウ。

よって、PCに「自社の認証局をルート認証局(ルート証明書)として認める」設定をします。

すると、PCは自社の認証局が発行した電子証明書を、そのまま信用するようになります。

ルート認証局/ルート証明書は、セキスペで大変重要なので、特集Noteを作っておきました。

設問3(1)f | 再暗号化

f:MLの登録メンバ

g:ML

正解できます。

話の流れは、S/MIMEではML宛てのメールを暗号化できないからどうしましょう。だからMLメンバーに個別にS/MIMEで送信しようって話。

手順(1)~(6)は、MLで一発送ったのを一度復号して、再度暗号化して個別に送ろうとしています。

(3)にて。送信者はML宛てに暗号メール(S/MIME)を送信。

(4)にて。サーバで一度復号。

(5)(6)にて。各メールアドレスに暗号メールを送信。各メールアドレス毎に異なるS/MIME証明書を使用。

分からなくても、(5)の「それぞれのS/MIME証明書を使い」「それぞれが復号できるように」の「それぞれ」から、MLのメンバーだな、と糸口を得られます。

まとめ

お疲れ様でした!

基礎に忠実に考え広めて、得点を稼ぐ問題だったかなと。電子署名・電子証明書・認証局・公開鍵と秘密鍵の基礎があれば、その場で少しだけ考え広げれば良かったです。

プチ新しい学びは、メールサーバ内での暗号化状態も気にする、秘密鍵を失くす場合があること。今後の布石では「ルート証明書」が、セキスペ最重要なのにサラっと出ました。>ルート証明書のまとめNote

今回の学習を活かして、過去問演習を続けて、ぜひ合格してくださいね。それではまた別の解説でお会いしましょう。でわでわ。

\私の3ヶ月の学習履歴/

p.s. 普段は >> 専門学校とIT就職のブログ << をやってます。

でわでわ(・ω・▼)ノシ

いいなと思ったら応援しよう!