【ネスペ4問】HTTPのベーシック/ダイジェスト認証(ネットワークスペシャリスト)

このNoteには、R06~H21からHTTP絡みの問題を集めました。

HTTP通信の詳細を問うのは、ネスペらしい問題です。

ベーシック認証/ダイジェスト認証を手始めに、SSOなどへ派生していく入門的な位置付け。平成24年1回限りなので、他の認証方法(PAP, CHAP, EAPやRADIUS)の方に重きがある印象。>PPPのNote

このNoteは、私の学生時代の独学合格体験、大学・IT専門学校での授業経験に基づいています。少しでも信用して頂けたら嬉しいです。

それでは始めましょう!

\私の3ヶ月の学習記録/

HTTPの認証

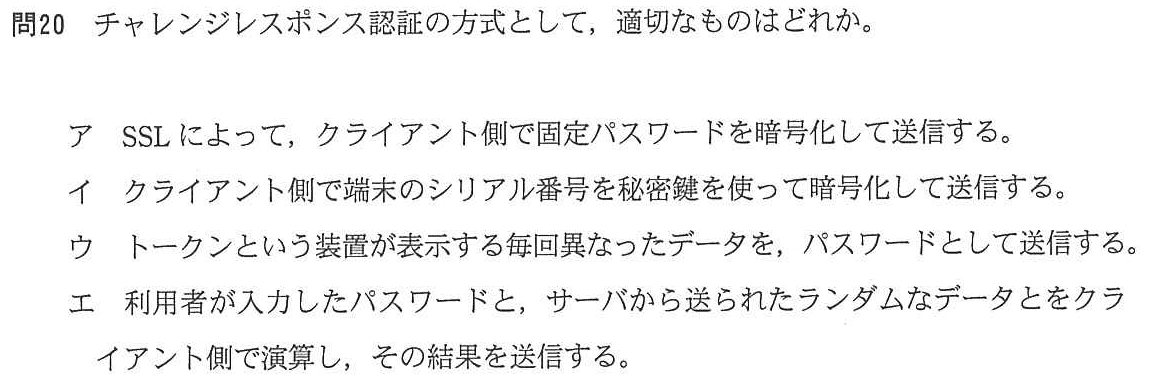

正答はウ。

ベーシック認証:IDとPWDを平文で送ります。base64でエンコードし暗号化はしません。

ダイジェスト認証:IDとPWDをハッシュ値にして送信します(ハッシュ関数はMD5)。

SC的な観点を付け加えます。MD5は脆弱性があるため、強度が必要な時は他のハッシュ関数を使います。ハッシュ関数MD5と暗号アルゴリズムRC4を使うのは現在は危険です。

セキスペとネスペでは、チャレンジレスポンスの仕組みは、もはや知っていて当然レベル。午後問題でチャレンジレスポンスを応用した技術も出ますから。>【ネスペで重要】PPPのNote

ネットワークスペシャリスト平成21年秋午前2問18

正答はエ。「サーバから送られたランダムなデータ」がチャレンジ。

チャレンジレスポンス方式では、サーバからチャレンジ(乱数)を送信し、クライアントはパスワードとチャレンジを組み合わせたハッシュ値を計算して送信。サーバ側も同じように計算し比較します。

ア:「パスワードを暗号化」ではないです。仮に「暗号化」をハッシュ化と解釈しても、チャレンジを組み合わせてハッシュ値にしてから送信するので、意味からずれています。

イ:「端末のシリアル番号」は、筐体に書かれている(シールなど)ので、所持による認証。>認証3要素のNote

ウ:「トークンという装置」を持っていることで認証されるので、所持による認証。またトークンが生成するパスワードはワンタイムパスワードと云われます。>認証3要素のNote

ネットワークでの認証方法はネスペの重要テーマです。たっっくさん出てくるので関連Noteを制覇してくださいね。

>【ネスペで重要】PPPのNote

シングルサインオン(SSO)

シングルサインオン(SSO)は、複数のWebサービスへの認証を1回で終わらず重要な技術。

SSOの実現手段は3個以上。Cookie, リバースプロキシ, SAML。セキスペではメチャクチャ出ましたね。>【セキスペ】SSOの解説Note

ドメインやサーバ配置などが絡みます。よってネスペでも知っておくべきテーマです。

正答はエ。「パスワードの代わりにデジタル証明書」は、クライアント証明書のこと。

ア:「各サーバ上で保存,管理する」が誤り。Cookieはサーバで発行されてクライアントが保存します。「次アクセスする時に見せて」ってデータ。

イ:「異なるドメインに配置」するとCookieは通じません。CookieによるSSOは同じドメインのサーバ間で有効です。

ウ:リバースプロキシ型では、ドメインの制限はないので、「異なるドメインにする必要」はありません。

SSOの実現方式をまとめました。図解も準備したので、クライアント、サーバたちでどんな順番でどんな通信がされるのか学習してくれたら嬉しいです。>【セキスペ】SSOの解説Note

最後は軽い問題。でも色んな問題に正解する基礎です。

正答はエ。

FEやAPレベルの3つから確認しますね。

ア:DMZは、社内からも社外からもアクセスできる領域。Webサーバ・外部サーバ・外部DNSサーバなどを置きます。>12サーバの配置Note

イ:フォワードプロキシ:単に「プロキシ」「プロキシサーバ」と云われます。社内PCからインターネットにアクセスする時に仲介するサーバ。

エ:リバースプロキシ:プロキシの逆(リバース)。外部からのアクセスを一旦引き受けて、必要なサーバに転送します。応用情報/セキスペの午後問題でも良く出ました。

ウの「プロキシARP」はルータの機能。ARP要求を該当端末の代わりにルータが答えます。

リバースプロキシは、負荷分散やSSOにも使いますし、サーバのセキュリティ壁にもなります。

まとめ

お疲れ様でした!

ベーシック/ダイジェスト認証は簡単なので良いです。そんなことより、他の認証にも派生して勉強すること。

>【ネスペ】PPPの3認証(PAP, CHAP, EAP)

>【セキスペ】SSOの解説Note の3方式(Cookie, リバースプロキシ, SAML)

簡単だからはい終了ではなく、簡単だからこそ他のことも学んでいってくださいね。次は>ストレージのNote でお会いしましょう。でわでわ。

\私の3ヶ月の学習記録/

いいなと思ったら応援しよう!