【最速解説】2021.5改訂版 教育情報セキュリティポリシーに関するガイドライン

土曜日なのに日が昇る前に起きてしまった...。

先週、43歳になりましたが、もう数年ぐらい前から目覚ましい勢いでおじいちゃん化しています。

改めて寝ようと思っても眠れない。こういうときは眠くなる文章を読もう。そういえば、昨晩、文科省から教育情報セキュリティポリシーに関するガイドラインの改訂版が出ていたな。あーいう難しい文書読んでいれば眠くなるだろう(超失礼)。

読んでみたら、目が冴えるような内容で余計に眠れなくなり、2時間かけて全文を読み切りました。

いやー、これは改訂委員の方々や文科省の担当者はとても苦労したのだろうな、というのが最初の感想です。

(当たり前ですが)自分の力量ではここまで全方位配慮と様々な提供パターンを考慮しながら、1つの文書にするのは不可能だな、と。スゴイっす。

自分にできるかもしれないことは、この改訂されたガイドラインへの導線を作ることかな、と思ったので、ガイドライン公表の翌日朝ですが、恒例(?)の最速解説をやってみたいと思います!

どの文書から読むか。読む順番のおススメ。

まず、今回の「教育情報セキュリティポリシーに関するガイドラインの第2回改訂(令和3年5月)」は以下で公表されています。

上記URLの「ガイドライン等」の「教育情報セキュリティポリシーに関するガイドラインの第2回改訂(令和3年5月)」の部分。画像で示すと以下の部分です。

公表された資料は以下の3つ。

①教育情報セキュリティポリシーに関するガイドライン(令和3年5月)改訂説明資料

②教育情報セキュリティポリシーに関するガイドラインハンドブック(令和3年5月)

③教育情報セキュリティポリシーに関するガイドライン(令和3年5月)

ガイドライン本体は③ですが、読む順番は「①改訂説明資料→②ハンドブック→③ガイドライン」がおススメです。

①の改訂説明資料でどんな意図でどこが改訂されたのかの要旨を掴み、②のハンドブックでその具体や補足を確認し、③のガイドライン本体で実際の書きっぷりを見る、という感じです。

特にハンドブックが良くできているので(謎の上から目線)、精読するならハンドブックがおススメです。

ハンドブックでも色々難しい用語は出てきますが、背景や補足がコラムでも書かれており、教育委員会の担当者の方はこの内容はググりながらでも凡その理解をしておく必要がありそうです。

今回の改訂のポイントは?

文部科学省から「改訂説明資料」が公表されているので、さらにメタ的な解説がいるのか、とか思い始めていますが、さらにその手前の導入を作るってことでサマリしてみます。

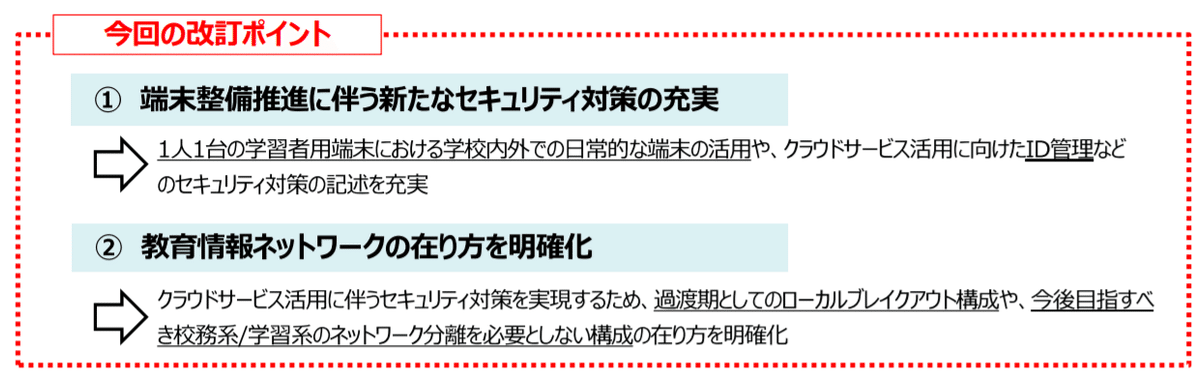

ポイントは上記の2点。

①端末整備推進に伴う新たなセキュリティ対策の充実

②教育情報ネットワークの在り方を明確化

それぞれ補足してみます。

①端末整備推進に伴う新たなセキュリティ対策の充実

GIGAスクール構想による1人1台整備を行ったので、そのセキュリティ対策をしよう、という話。

ガイドライン本文ではp150 「1.12 1 人 1 台端末におけるセキュリティ」という項目が新設されています。

大きな括りとしては「1人1台端末活用」と「ID管理・認証」の2つの観点で書かれています。

ハンドブックのp25では持ち帰りを前提とした際の技術的ポイントが記載されるなど、具体的な記載もされているので、この辺りは興味がある教育委員会の方も多いのでは、と思います。

是非、該当箇所を読んで、今導入しているGIGAスクール環境での対策と照らし合わせとしてチェックリスト的に使ってみるのはどうか、と思いました。

対策が足りていないようなら、予算も必要になるはずです。今年度は無理でも、来年度であればギリギリ間に合う可能性があるのではないでしょうか(それでもキツイけど)。

②教育情報ネットワークの在り方を明確化

①がGIGAの1人1台整備に伴う直近の対策だとすると、②は将来を見据えた改訂内容です。ここは色んな意味で、将来を見据えた転換点になりそうな内容になっています。

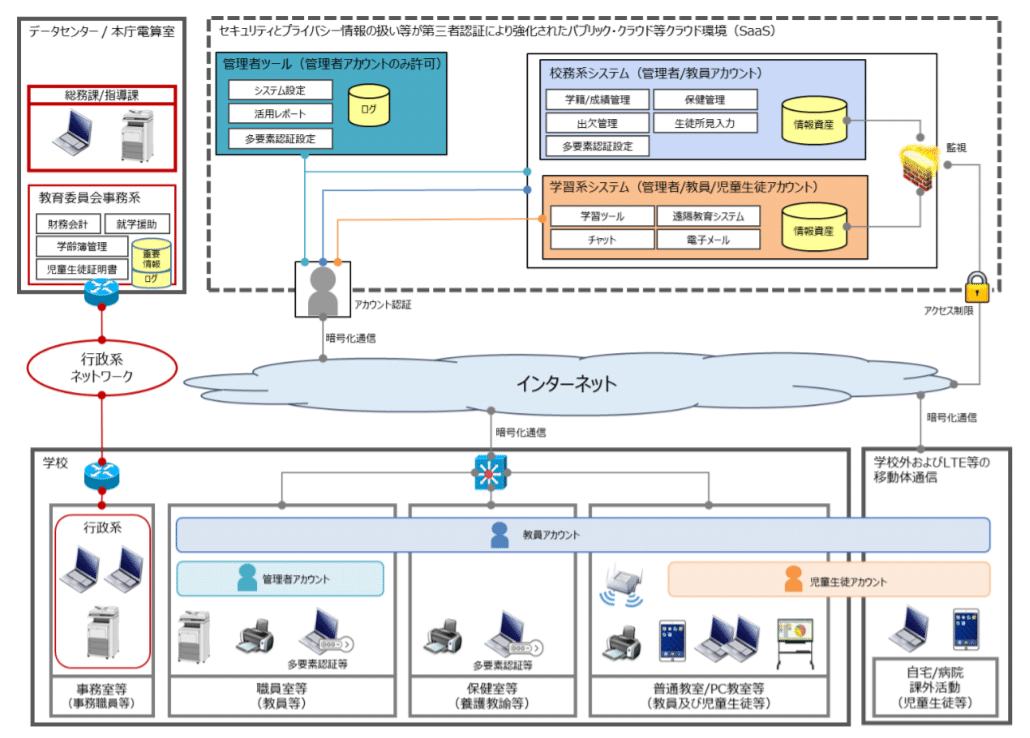

改訂説明資料ではシステム構成全体、教育情報ネットワークの構成例が明示されています。

この図が全体像を掴むのに最も有用だと思います。ハンドブックやガイドライン本文にはなく、改訂説明資料にしか記載がないので注意が必要です。

資料では、教育情報ネットワークの構成を「現状の構成」「過渡期の構成」「目指すべき構成」の3つに分類しています。

「現状の構成」は、情報資産が格納されるサービスとして、パブリッククラウドを全く使っていない構成。校内サーバ(上)とプライベートクラウド(下)の2つに分類。

「過渡期の構成」は、いわゆる「学習系」でパブリッククラウドを使っている構成。学校直接接続(上)とローカルブレイクアウト(中)とセンサ集約(下)の3つに分類。ローカルブレイクアウトの構成が新規で言及されるようになっています。

「過渡期」と記載されていますが、今のGIGA整備後だとほとんどの自治体・学校がほぼこの3つのどれかになっているはずです。

正確にはこの資料の用語と現実が少し乖離があり、「過渡期の構成=現状の構成」で「現状の構成=GIGA以前の構成」という感想でした。

ちなみに、この業界で「ローカルブレイクアウト」という言葉が全く流行っていないときに「GIGAスクールにおけるインターネット接続 ローカルブレイクアウトのススメ」を書いた身としては隔世の感があり嬉しい限りです。今もコンスタントにアクセス数がある人気記事で、先週でも全記事で2番目のアクセスだったりします。まぁ、ギガブレイクは流行らなかったけど(泣)

そして「目指すべき構成」が追加。

「ネットワーク分離(境界防御)」ではなく「アクセス認証型(ゼロトラスト)」のシステム構成が明示されています。ハンドブックでは以下のように比較が記載されています。

ゼロトラストの概念理解については、以下をお読みいただけたらと。

「学校 ゼロトラスト」でググると広告除くと一番上に出てきます(えっへん)。

今回改訂で思い切っているな、と感じたたところは、「目指すべき構成」がガイドラインで記載されるシステム構成図の1番最初に紹介されていることです(p15)。

2019年12月に1回目の改訂について最速解説でnoteを書きましたが、その時は「システム構成例として将来像が描かれている(が、まだ色々と道半ば)」という項目で以下を記載していましたが

上記の図は本文の3章(P15)に記載があります。全部で3パターン書かれているのですが、残り2つはプライベートネットワークありきの構成。クラウド・バイ・デフォルト原則が適用されるのであれば、こちらが「参考」ではなく1つ目のパターンとして書かれるべきのはず。まだこれから更新して進化していくのだと期待しています。

まさに今回の改訂では、思い切って「目指すべき構成」を書ききり、1つ目のパターンとして書いています。結構な覚悟を感じます。すごい。

また、私事ですが今回の改訂で以下の記事が「ガイドライン違反」でなくなったのも、地味に良かったです。これでゲシュタポに連行されてボコられることに怯えなくて済みます。

具体的に「目指すべき構成」がどんなものなのかは、上記記事を読んでいただけたらと。システム構成図は今回のガイドラインで提示されたものとほぼ同じになっています(良かったー)。

その他の改訂で重要そうなところ

その他の改訂で、マニアックな部分ですが地味に重要だと感じたのはガイドラインp38の情報資産取り扱い例の図表の注記部分です。

組織外部への持ち出しとは、教育委員会・学校が構築・管理している環境(本ガイドラインが適用されているクラウドサービスを含む環境)の外に情報資産を持ち出すことを示す。

「持ち出し制限」という言葉が、多くの人にはいわゆる「校外への持ち出し」を想起させていました。従来のガイドラインでも「 情報資産の外部への持ち出しとは、教育委員会・学校が構築・管理している環境の外に情報資産を持ち出すことを示す。」とはあったのですが「クラウドサービスは教育委員会・学校が構築したものではないためNG」という見解を持っている自治体も非常に多かったです。

今回の注記では、パブリッククラウドサービスもガイドラインが適用されていれば「内部」と捉えられるよう明示されており、ここは地味ですがとても大きい部分だと感じています。

また、この情報資産取り扱い例の図表については、改訂説明資料でも補足が入っています。

持ち出しが完全禁止に読めてしまった部分を改訂し、情報セキュリティ管理者の判断により可能にする記載や、アクセス権限設定と暗号化・パスワード設定によるクラウドストレージでの共有についても言及がされています。

その他で重要そうな部分は、ガイドラインのp148 「1.11. クラウドサービス活用における個人情報について」が追記されているところです。

ハンドブックのp43に以下の図表でまとまっています。

各自治体での個人情報保護条例に依存して観点が変わってくる面もあると思いますが、国のガイドラインで例示してくれているのは、個人情報保護審議会(審査会)に付議する教育委員会の担当者にとっては福音になりそうです。

良く分かっていない上司とかに項目の網羅性とか説明するの、超大変だったはずなので(超失礼)。

この中では特にクラウド事業者の第三者認証取得の有無が重要そうです。教育委員会側が細かい監査を継続的に行っていくことは現実的ではないので、外部の第三者認証を用いてスクリーニングをしていくのが、リスク低減方策としては現実解だと思っています。

まとめと今後の課題

そろそろ4000文字に達するので、言い足りないことはありますが(ハンドブックに「アイデンティティ認識型プロキシ(IAP)」が書かれているのにびっくりした、とか)、あまり長いと読む気が失せると思うのでこの辺で締めたいと思います。

とかく『セキュリティ』は「守り」の観点で考えることが多く、どうしても安全・安心に倒すとガチガチになってしまいがちです。

この「教育情報セキュリティポリシーに関するガイドライン」も年金機構での情報漏洩や佐賀県での不正アクセスと厳しい事件がきっかけなので、ガチガチ寄りからスタートしています。

一方で、今回の改訂は「GIGAスクール構想」という学校教育のデジタライゼーションの意図を踏まえ、ICT環境を積極的に利活用し情報資産=データを活用していく、という強い意思が見えてきます。

今回の改訂は「守り」から「攻め」に転じる転換点、と感じました。

勝手な想像で言いますが、検討委員会の方々や文部科学省で担当している方はかなり苦労されたのでは、と。敬意とともに謝罪させてください。「国のセキュリティガイドラインを無視してシステム設計してみた」とか言っちゃってごめんねごめんねー(無反省)。

一方で、この「目指すべき構成」の具体的な対策内容やシステム構成を、ほとんどの教育委員会や学校の方が想像できないことは課題になってきそうです。

超具体の一例をあげると、少なくとも先生の情報端末には重要性分類Ⅱの情報資産が格納されることになります。エンドポイントのセキュリティ対策は、今のガイドラインのp21以降の「『参考資料』 情報セキュリティ対策基準の例 」の記載では足りていないように思えます(ゼロトラスト前提であれば、エンドポイントのファイル暗号化などは必須にしないとリスク管理がしきれないだろうな、などなど)。

また、ネットワーク分離前提の「従来&過渡期構成」と「目指すべき構成」を同時に配慮して対策例を記載しているため、多くの箇所で多方面ケアの書きっぷりになってしまい、スッキリとした作りではなくなっているように思えました(むしろ一つの文書で両論併記したことがすごい、とも言う)。

この辺りは国のガイドラインの課題というより、本来は教育委員会側で考えていかないといけない箇所なのだとは思います。地方自治を考えると筋は通っているのですが、、一方でそれは現実的に可能なのか。

こここそ、我々のような事業者が汗を書くべきところなのかも。

私自身でできることとしては「国の学校向けセキュリティガイドラインを無視してシステム構成を考えてみた③」でもそれなりに記載しましたが、具体的なシステム構成例(実際の製品の組み合わせなど)をオープンに示していくことでしょうか。

また、それが絵餅にならぬよう、文部科学省がこのガイドラインをアウトプットしてくれたことに、産業側として応えること。所属しているNTTコミュニケーションズのビジネスとして広く提供できるモデルにして、リーズナブルできちんと広く社会実装できるようすること。チャレンジしてみます。

おわりに...。とりあえず教育委員会の担当者向けにガイドラインの勝手補足をする会をやります!(5名ぐらい集まったら...。)

うーん、朝4時過ぎに起きてから、ガイドライン読み始めて6時間ぐらい。

朝ご飯も食べて、娘と駄弁ったりして、チコちゃん見たりしつつで、やっと眠くなってきました(笑)。

でも、これからWEB会議だし、実はこの土日で引越しだったり、ともう寝る時間が無いかも。ひえー。

でも鉄は熱い内に打て、ということで、教育委員会の方向けにZoomでこの内容含めて補足するオンライン情報交換会をやってみたいと思います(思いつき)。

来年度には情報システムや校務支援システムの更改が控えている教育委員会の方、もう少し先だけどガイドライン改訂の内容をキャッチアップしたい方、などがいらっしゃいましたら、以下でエントリしてもらえますでしょうか。

時間は、①6/4(金)16:00-17:30と②6/6(日)15:00-16:30でどうでしょうか。

①6/4(金)16:00-17:30のエントリはこちらで

②6/6(日)15:00-16:30のエントリはこちらで

※追記※

現場の教職員の方のご要望もあるとのことなので、教育委員会及び学校関係者、という枠に変更します。今回のテーマがシステム構成に関連するため、学校現場でどうこうしずらい部分であることは、予めご了承ください。

(でも現場から声をあげる、という意味ではとても意義はあります!)

一旦は教育機関の方限定とさせていただきます。平日の方が良い方と休日じゃないと出られない方もいるかな、と思ったので2つ。

でも開催は5人ぐらい集まったらで。人数少ないと寂しいので。

是非、お誘い合わせのうえでご参加いただけたらと。

ではまたー。