サイバー攻撃の手口を学ぶ!攻撃者目線で遊べるボードゲーム「Cyber Attacker Placement」を社員でプレイしました

「サイバー攻撃をテーマにしたボードゲーム」があるのを、みなさんはご存じですか?

こんにちは、エムオーテックスでセキュリティ業務に従事している福岡 沙紀です。

「年に1、2回遊べば多い方」というほど、ボードゲームには馴染みがない私ですが、IPA(独立行政法人 情報処理推進機構)からサイバーセキュリティをテーマにしたボードゲームが提供されたという情報を耳にし、「これはやるしかない!」と使命感に駆られた次第です。

せっかくなので「興味がある人たちを誘ってやればいいじゃない!」と社内参加を募ったところ、12名のメンバーが手を挙げてくれました(ぱちぱち)

今回はIPAが提供するサイバーセキュリティに関するボードゲーム「Cyber Attacker Placement」の紹介とあわせて、実際にエムオーテックス社員でプレイした様子・感想についてレポートします。

Cyber Attacker Placementとは?

今回プレイしたのは「Cyber Attacker Placement」という、IPA(独立行政法人 情報処理推進機構)が無償提供しているボードゲームです。

サイバー攻撃では、攻撃者が企業のネットワークやシステムに侵入し、機密情報を盗んだりデータを暗号化したりといった悪事を働きます。

このボードゲームでは、プレイヤーがそのような“ハッカーグループに所属する攻撃者”となり、ターゲットの組織へサイバー攻撃を仕掛けていきます。さまざまな攻撃手口や脆弱性を駆使して企業のシステムへ侵入し、より多くのポイントを獲得して、勝利を目指します。

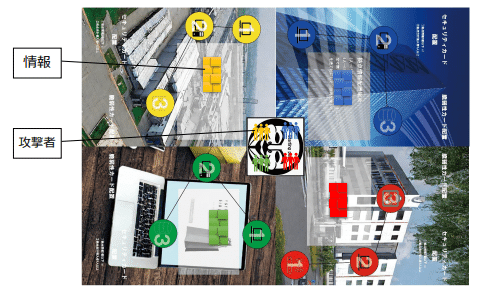

▼ゲームのイメージ

セキュリティを題材としたゲームは他にもありますが、「攻撃者視点に特化している」題材は珍しいです。

「Cyber Attacker Placement」のストーリー・概要は、以下の通りです。

▼ストーリー

あなたは、ハッカーグループに所属する「凄腕のハッカー」です。

ある日、その実力を買われ、幹部候補に選ばれたあなたは、他の幹部候補(プレイヤー)と、幹部の座をかけたゲームを行うこととなりました。

各プレイヤーには部下(攻撃者)が3名ずつ与えられるので、あなたは部下を駆使し、ライバルより早く確実に、攻撃・侵入を進める必要があります。

ボードにある4拠点に攻撃を仕掛け、いち早く目標ポイントの15点を稼いだプレイヤーが次期幹部となれます。あなたはゲームの勝利者となれるのでしょうか?

▼ゲームの概要

・プレイヤーが3人のサイバー攻撃者(部下)を操り、ボードにある4拠点に対して攻撃を仕掛け、勝利ポイントを集めていく

・最終的に勝利ポイント15点を、いち早く獲得したプレイヤーが勝利

・3名の部下が逮捕されればGAME OVER

また、IPAが「Cyber Attacker Placement」を提供する主な目的は「サイバー攻撃は決して他人事ではない」ことをユーザーが理解し、その攻撃手口や種類を学ぶことです。

▼ゲームの目的

・サイバー攻撃は対岸の火事ではない(=自組織・自分にも無関係ではない)ことを学ぶ

・サイバー攻撃の種類、多様性について学ぶ

・セキュリティの重要性を学ぶ

・脆弱性の放置の危険性を学ぶ

「プレイしながら、攻撃者の視点に立つことでサイバー攻撃への理解を深められる」という、おもしろいコンセプトのゲームとなっています。

それでは前置きはここまで。実際にプレイをした様子についてお届けします。

実際にエムオーテックス社員で「Cyber Attacker Placement」をプレイしてみた!

とある営業日の終業後、希望者を募り、エムオーテックス社員12名で「Cyber Attacker Placement」を実際にプレイしてみました。

ゲーム大会は大阪本社のカフェスペースにて開催。ボードゲームとあわせて、お酒や食べ物も用意しました。サイバーセキュリティ本部をはじめ経営企画本部、開発本部など、社内のさまざまな部署から参加があり、賑やかな会となりました!

まずはゲームの開催に向け、乾杯です。

腹が減ってはなんとやら。王将と銀だこで腹ごしらえです。

乾杯が済んだら、さっそくゲームのルール説明を行います。

本記事を読んでくださっているみなさんにも、簡単にゲームルールと使用するコンポーネント(駒)についてご説明します。

▼ゲームで使う6種のコンポーネント

メインボード

情報

サイコロ

攻撃者(部下)

ポイント

カード

1.メインボード

ゲームを行う「メインボード」です。

ボードは攻撃者のターゲットとなる4拠点(企業・病院・工場・ECサイト)に分かれており、プレイヤーはこの4拠点に侵入を仕掛けていきます。

2.情報

「情報」は、攻撃者が4拠点に侵入や攻撃を仕掛けるために必要な材料です。各拠点で侵入を仕掛けるには、同色の「情報」の紙が必要となります。

攻撃者はサイコロの出た目に応じて、情報収集としてターンごとに「情報」を獲得できます。

3.サイコロ(4面体✕2、6面体✕1)

先述の「情報」を取得するために、使用するサイコロになります。

4.攻撃者

各プレイヤーの部下である「攻撃者」です。3名与えられます。

アノニマスの顔が不気味ですね・・・(そんなこっち見ないでほしい。。)

5.ポイント

プレイヤーはボードにある4拠点に攻撃を仕掛けることで、この「ポイント」を集め、点数を稼いでいきます。

獲得できるポイントには1点と3点があり、15点先取したプレイヤーが勝利となります。

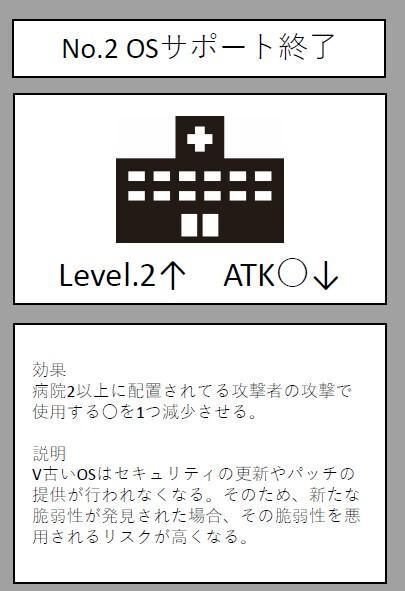

6.カード

プレイヤーは複数の「カード」を駆使して、攻撃を仕掛けたり、他のプレイヤーの攻撃を邪魔したりすることができます。

カードの種類は

攻撃カード(赤)

セキュリティカード(青)

脆弱性カード(グレー)

イベントカード(緑)

の4種類です。

※脆弱性…OSやソフトウェア、ハードウェア、ネットワークなどにおける「セキュリティ上の欠陥(弱点)」のこと。攻撃者は、この脆弱性をついてサイバー攻撃を仕掛けてきます。

▼ゲームの大まかな手順

大まかな流れは以下の通りです。

脆弱性カードの配置

情報収集

行動指示

1.脆弱性カードの配置

まずは毎ターンごとに最初のプレイヤーが「脆弱性カード」を引きます。

「脆弱性カード」は毎ターン適用されるため、4拠点の常にどこかが脆弱性に晒されている状態となります。

セキュリティ担当者からすれば、脆弱性はすぐにでも対処したいところですが、、、

攻撃者からすれば、このカードがあると行動しやすいので、(不謹慎ですが、このゲームにおいては)非常にありがたいカードですね。

2.情報収集

続いて「情報収集」を行います。拠点に侵入するためにも、攻撃するためにも、兎にも角にも必要なのが「情報」というコンポーネントです。

プレイヤー(攻撃者)は、毎ターンサイコロを3回振り、サイコロで出た色と「同色の情報」を収集します。

通常、1ターンで獲得できる情報は3枚ですが、プレイヤーはあえて「サイコロを振らず、盤内から好きな色の情報を指定し、2枚獲得する」ことも選択できます。

3.行動指示

「情報」を収集したら、攻撃者は侵入や攻撃などの「行動」を行います。

行動ターンで行える「行動の種類」は、以下の3パターンです。

各拠点の侵入、横展開、撤退

攻撃カードの使用

イベントカードの購入、使用

※ゲーム内では、拠点へ最初に侵入することを「侵入」、そこからさらに侵入を進めることを「横展開」と呼びます。

攻撃者は侵入したタイミングで「攻撃カード」を使用することができ、攻撃することで、攻撃カードに記載された分のポイントを獲得できます。

ただしカードには条件があり、「拠点への侵入レベルが2以上の場合」など、特定の条件下でないと攻撃が発動できないケースもあります。

デモンストレーション~各チームでプレイ

ルール説明を終えたら、ゲームの概要を理解してもらうため、まずは1チームでデモンストレーションを行いました。

みなさん、興味津々で聞いています。

プレイヤーは持ち札として「攻撃カード」を3枚所持することができます。

本来、持ち札(攻撃カード)の内容は他のプレイヤーに見せてはいけませんが、今回はデモンストレーションなので、あえてオープンにしてプレイしてもらいました。

攻撃者はメインボードの中央からスタートし、ここから収集した「情報」を使って、各拠点に侵入を仕掛けていきます。

***

ゲームの内容をあらかた理解できたら、3チームに分かれて実際にゲームをプレイしてもらいました。

このゲーム、ルールが複雑で理解がかなり難しいのですが、さすが有志で手を挙げてくれた参加者のみなさん。ルールへの理解が早い!

デモンストレーションを1度見ただけで、滞りなくゲームが進んでいました。

大胆に攻撃を仕掛け、一気に点数を稼ぐ人

侵入と撤退をうまく使い分け、着実に点数を稼いでいく人

戦略にそれぞれの性格が出ていて、みなさんがプレイする様子は客観的に見ていても面白かったです。

例えば、下記は「工場」の拠点(左下の黄色の拠点)に、「二段階認証」のセキュリティカード(青色)が配置されているシーン。

攻撃者に「情報」をたくさん奪われ、拠点内の「情報」が5枚以下になってしまうと、セキュリティカード(青)が発動します。

今回は左下「工場」の拠点で、情報が残り5枚になってしまったので、セキュリティカード「二段階認証」が発動しました。

ちなみに「二段階認証」が発動すると、拠点に攻撃や侵入を仕掛けるために必要なコストが、通常より1つ多く必要となります。

拠点の情報が少なくなると、攻撃や侵入リスクが上がっていると察知し、ガードマン(に見立てたセキュリティ)が頑張って拠点を守ろうとする、というわけです。

(セキュリティ従事者としては「最初からしっかり対策して」と言いたい。。)

このように、各拠点のセキュリティを掻い潜り、情報や攻撃カードを駆使して侵入を進めることでポイントを獲得していきます。

「Cyber Attacker Placement」をプレイした感想は?

ゲーム終了後、参加者のみなさんに「実際にプレイしてみた感想」を聞いてみました。

▼参加者の感想

さまざまな攻撃手法を知ることができた!

撤退のタイミングが難しい

セキュリティへの理解を深めるために、カードの説明(例:二段階認証とはどういう意味か)をわざと隠して「説明できないと使えない」というルールにするのはどうだろう?

戦略性が必要だが、戦略を立てるのが大変

点数が上がるごとに攻撃手法が強くなるなぁ

WAF強いな

逮捕する瞬間が気持ちよかった

仲間を陥れることが楽しい

リベンジマッチしたい!

などなど・・

感想を聞くと、ゲームで「攻撃者カード」を使うことにより、どういう手法の攻撃があるかが理解できたという声が多数上がりました。

中には、カードに記載されている攻撃手法やセキュリティ用語を見て「どのような意味か答えられないと、カードを使えないルールにするのはどうか?」といった、高レベルな提案も。セキュリティへの理解をより深めるためには、良いアイデアかもしれませんね。

今回は初めてプレイしたため、みなさん探り探りで進めている部分がありましたが、会が終わる頃には既に「リベンジマッチでもう1回戦したい」とおっしゃる方もいました。

「Cyber Attacker Placement」は、ルールを理解すればするほど、より戦略的に楽しめるゲームなので、機会があれば第2回大会も実施したいと思います!

この他にも「サイバーセキュリティ」への理解に役立つゲームやコンテンツは世の中にありますので、みなさんにセキュリティを身近に感じていただくためにも、考えてみた・体験してみた情報を今後もお届けできればと思います。

「Cyber Attacker Placement」は、どなたでもIPAの公式サイトからダウンロードして遊べるので、ぜひみなさんもプレイしてみてくださいね!