第25話 SaaS(Microsoft365など)導入の日本企業が見逃しているセキュリティ設定とは

特定企業を狙ったフィッシング攻撃

最近スピアフィッシング攻撃(標的型フィッシング攻撃)という言葉が聞かれるようになった。このスピアフィッシング攻撃とは一般のフィッシング攻撃とは何が異なるのだろうか。

フィッシング攻撃に移行しつつある標的型攻撃

一般にフィッシング攻撃とは不特定多数の一般ユーザに幅広く行われることをさすが、特定の企業や組織の情報を盗取するために標的を絞ったフィッシング攻撃だ。

日本ではまだ広くは知られていないが、アメリカでは深刻な問題になっている。

このスピアフィッシング攻撃のうち過半数の57%が特定のWebサイトに誘導するいわゆるフィッシング攻撃であり、ユーザの認証情報(アカウントやパスワード)の盗取目的であった。

そしてマルウェアを配布するものは12%に過ぎなかった。[*01]

いまや標的型攻撃の主流はマルウェア攻撃ではなく、フィッシング攻撃に移りつつあると言って良い。

そして米国で標的型の対象になっているのが、Microsrt365アカウントの認証情報だ。[*02]

このような本物そっくりの偽のログイン画面に誘導し、ユーザの認証情報(アカウントやパスワード)を盗取する。[*03]

多要素認証(MFA)はスピアフィッシング対策に高い効果

このスピアフィッシングに対する効果的な対策は、Webサービス側の認証に多要素認証(MFA)である。

MSがユーザに利用を呼びかけているのはMicrosoft365の機能の一つでもあるスマホのSMSを利用した二段階認証のMFAだ。もちろんクライアント証明書やセキュアブラウザの端末ID認証でも良い。

要は社員がフィッシングで騙され、認証情報(アカウントとパスワード)を盗取されても、それだけではWebサービスには入り込めない仕組みが重要なのだ。

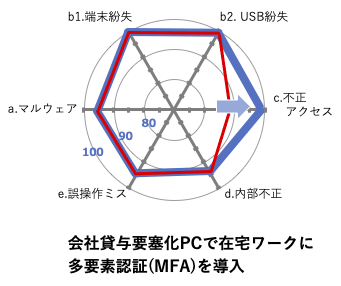

会社貸与端末での在宅ワークのケース

次に最近増加している在宅ワークにおけるスペアフィッシングのリスクを考察する。

まずシステム管理者によって要塞化された会社貸与PCを持ち帰り在宅ワークで使用するケースだ。

会社貸与PC要塞化項目

・適切なアンチウイルスソフトの導入と定義ファイルの更新

・ディスク暗号化による端末紛失防止

・USBメモリなど外部デバイス禁止によるデバイス紛失防止

ゼロトラストFTAの脆弱性チャートを見ると、せっかくシステム管理者によって要塞化されたPCであるが、不正アクセスに脆弱性があることがわかる

これでは社員がスピアフィッシングに引っかかれば、容易に突破されることであろう。

しかし多要素認証(MFA)を導入することで、不正アクセスの脆弱性も対策され、バランスのとれたセキュリティ対策となることがわかる。

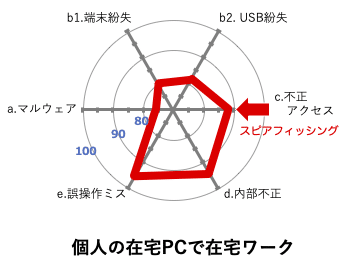

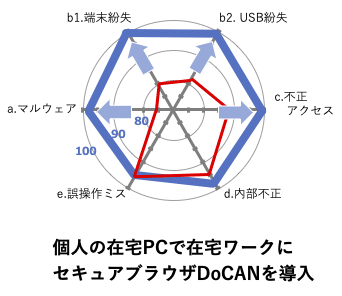

個人の在宅PCを使用するケース

次に社員個人の在宅パソコンからSaaSを利用する場合を想定したケースについてゼロトラストFTA脆弱性チャートを見てみる。

スピアフィッシングによる不正アクセスにも脆弱性はあるが、それ以前にマルウェア感染や紛失対策などの脆弱性もそれ以上に深刻であることがわかる。

しかしセキュアブラウザDoCANなどの導入で

・在宅PCの要塞化

・端末ID認証

を実装すると会社貸与要塞化PCと同等のセキュリティレベルを実現することができる。

SaaSこそ多要素認証(MFA)の導入を

社内ネットワークへのVPNアクセスなどはクライアント証明書などを導入し、不正アクセス対策をしている企業でも、SaaSの多要素認証は未導入であるケースは多い。

しかしスピアフィッシングの標的となるSaaSこそ、多要素認証(MFA)の導入が必要なのだ。

まとめ

・標的型攻撃はマルウェア攻撃からフィッシング攻撃に移りつつある。

・特にSaaSはスピアフィッシング’(標的型フィッシング)に狙われやすい。

・スピアフィッシング対策には多要素認証(MFA)が効果的だ。

【2021年版】ゼロトラストFTAガイドブック(無料)はこちらからダウンロード出来ます。本ガイドブックが、一社でも多くの企業のセキュリティ対策に役立つことを願っています。

参考文献

*01 Confense「2021 Annual State of Phishing Report」

https://cofense.com/annualreport/

https://healthitsecurity.com/news/50-phishing-emails-seek-credential-theft-as-malware-delivery-declines#

*02 IRONSCALES 「Microsoft O365 Fails to Block Spoofed Emails Sent from Microsoft.com」

https://ironscales.com/blog/Microsoft-O365-Fails-to-Block-Spoofed-Emails/

https://healthitsecurity.com/news/phishing-campaigns-targeting-office-365-credentials-spoofing-exchange

*03 Beware of Fake Microsoft Account Unusual Sign-in Activity Emailsv

https://www.bleepingcomputer.com/news/security/beware-of-fake-microsoft-account-unusual-sign-in-activity-emails/