AWSハンズオンやってみた①~アカウント作成後すぐやるセキュリティ対策~

はじめに

・自己紹介:日系Sier企業で働いています。先日AWS SAA取得。実務経験なくはないですが、少ないのでハンズオンで知識を深堀して次の資格取得につなげたい。

・こちらの記事は、あくまで筆者が後で見返すための備忘(ノート代わり)です。

今回はこちらのハンズオンを実施

1.AWSのセキュリティ

・AWSのセキュリティコンプライアンスについては下記サイトに記載。

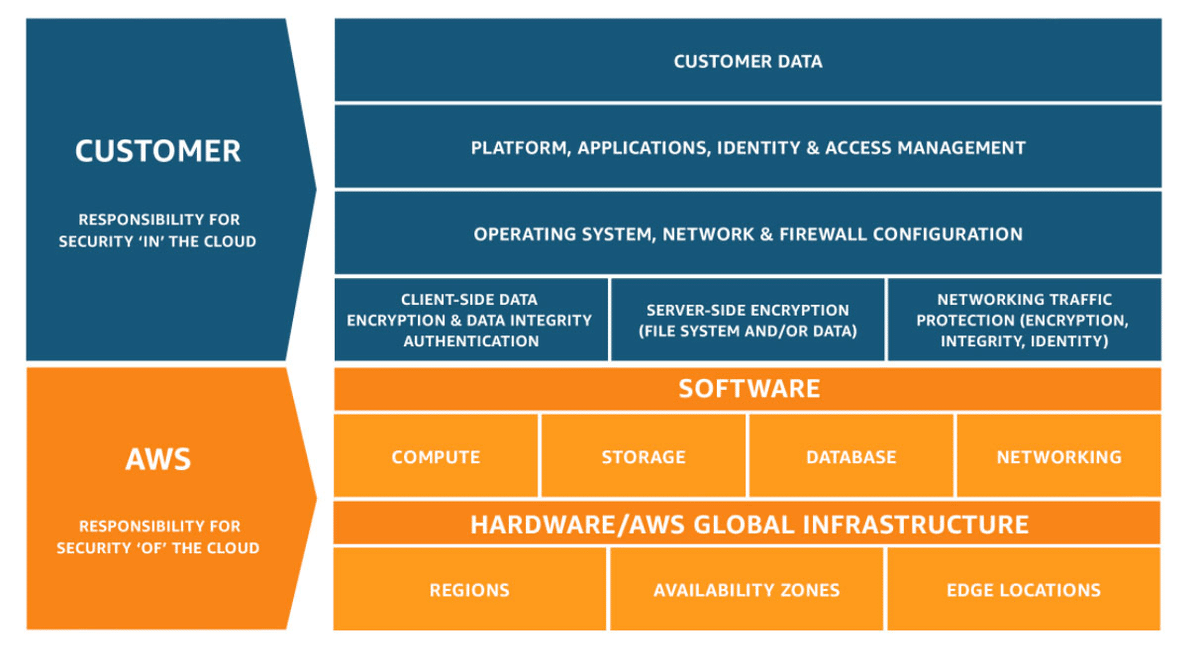

・AWSは責任共有モデルを採用しており、コンポーネントごとにどちらが責任を持つべきかを定めている。

2.ログイン後に実施すること

2-1.AWSアカウントの制御

①MFA有効化

MFA(2段階認証)による不正アクセス対策を有効化する。

・次の画面でバーコードが表示されるため、「Google Authenticator」で読み取って設定完了。

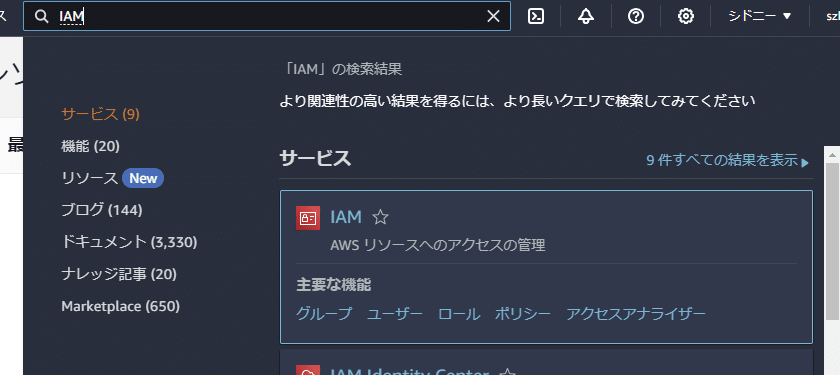

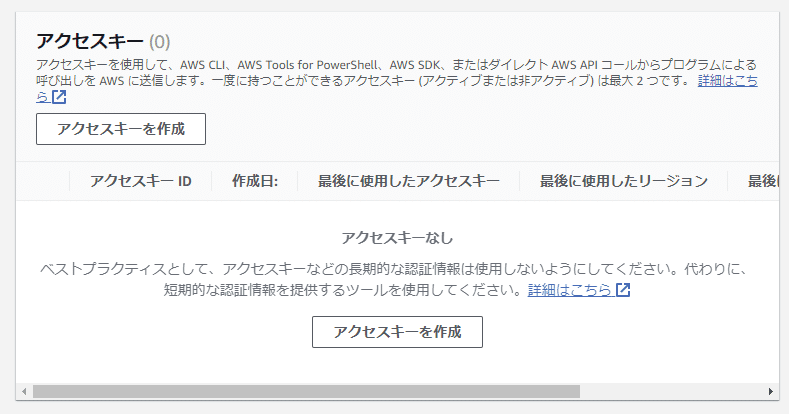

②不要なアクセスキーを削除

不正アクセス対策のために、アクセスキーを削除する

・AWS上のユーザにはアクセスキーが割り当てられている

・アクセスキーはCLIなどコマンド実行時に利用し、漏洩すると危険なため、使用しない場合は削除が推奨される。

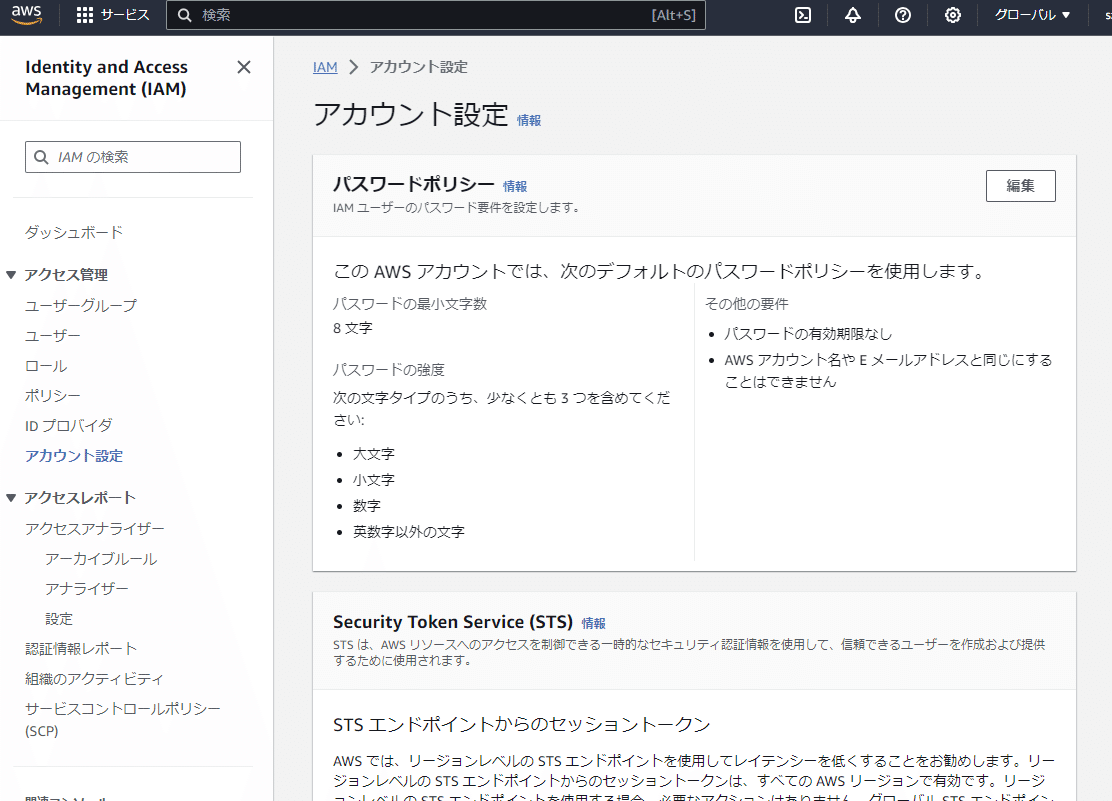

③パスワードポリシー設定

パスワードポリシーを設定してセキュリティを強固にする!

・IAMユーザのパスワードポリシーを設定する

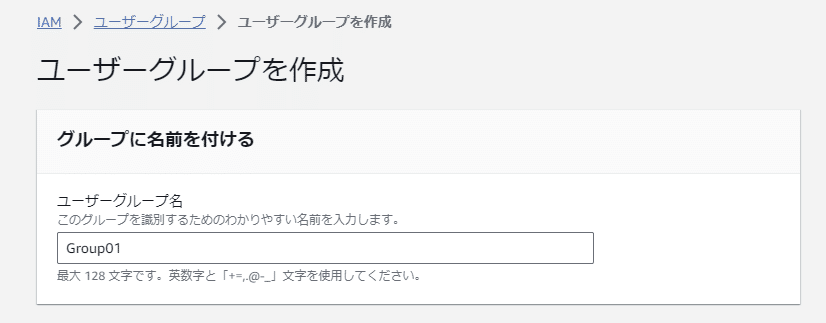

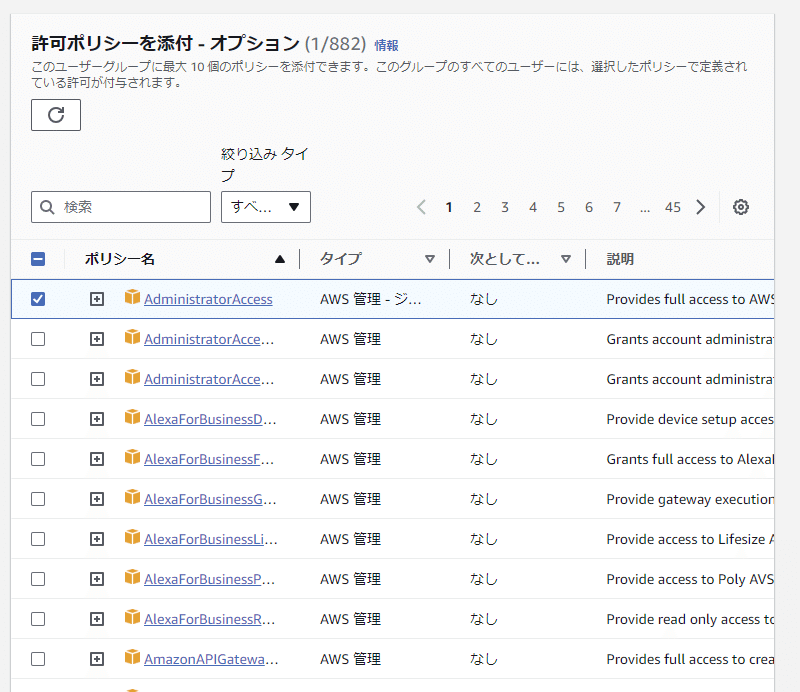

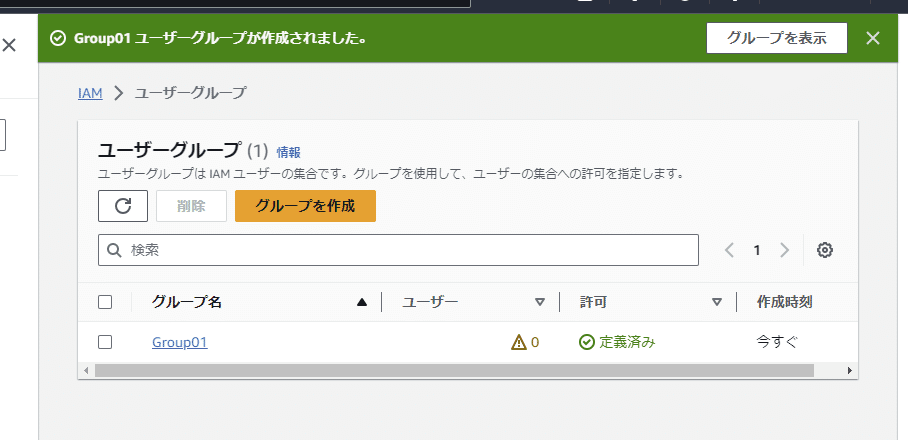

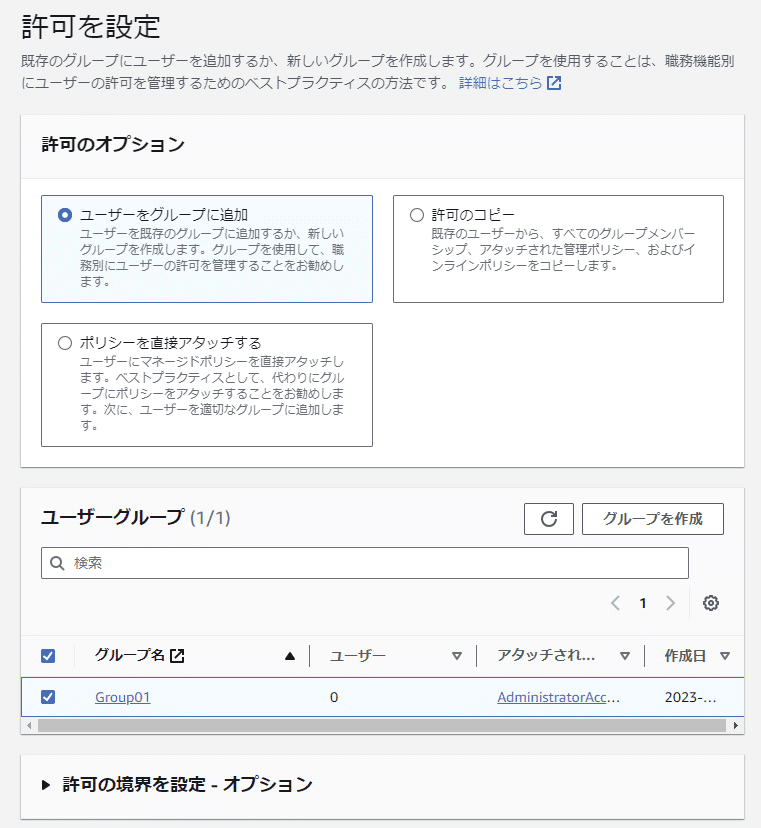

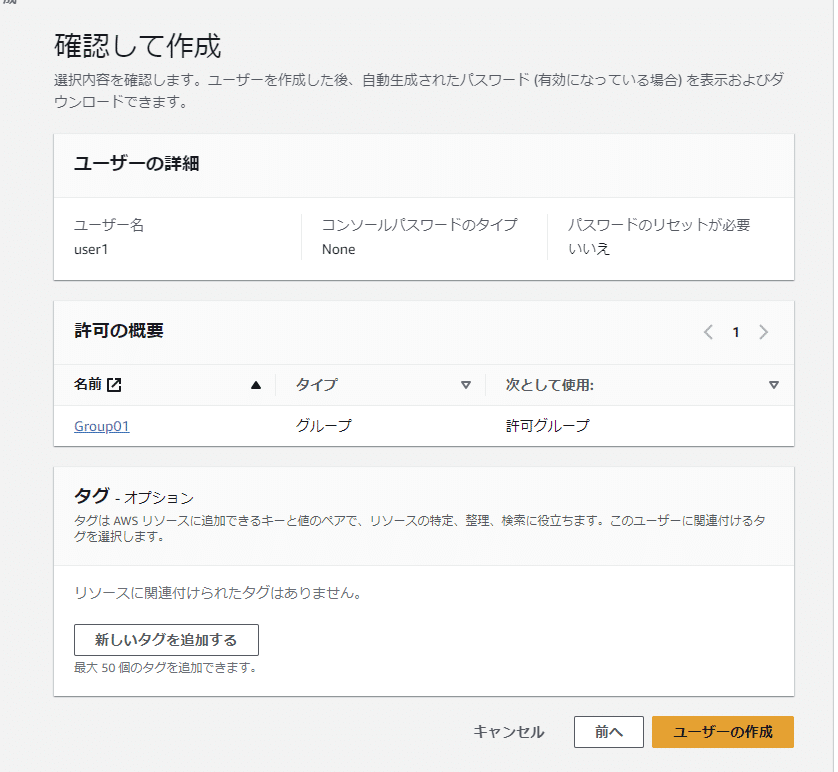

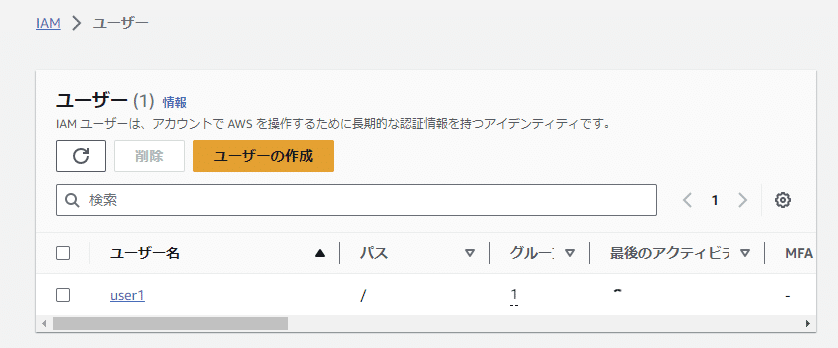

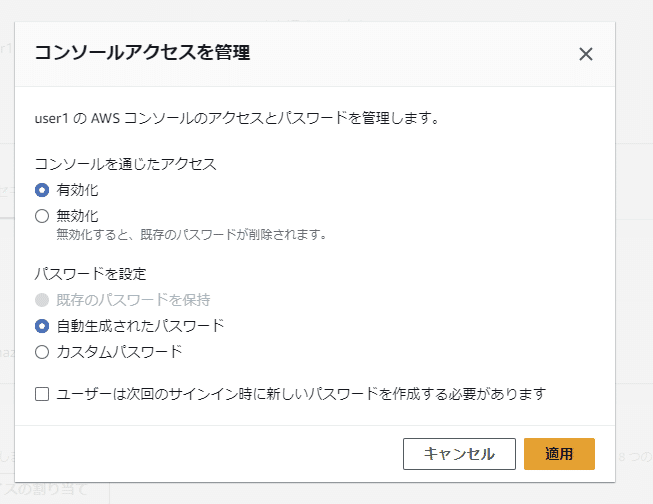

④IAMグループ・ユーザ作成

・IAMグループ、ユーザを作成する。

・グループにポリシーを設定し、グループにユーザを追加することで、簡単に権限を管理することが出来る

・IAMグループはユーザ、IAMロールはリソースに割り当てる。

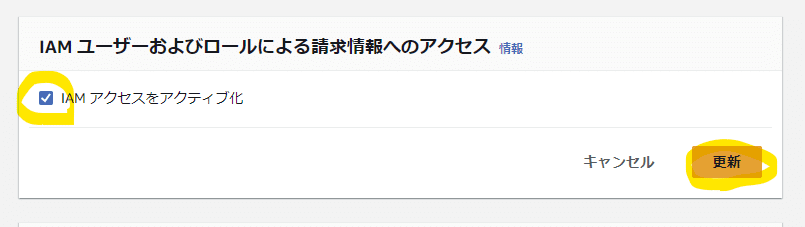

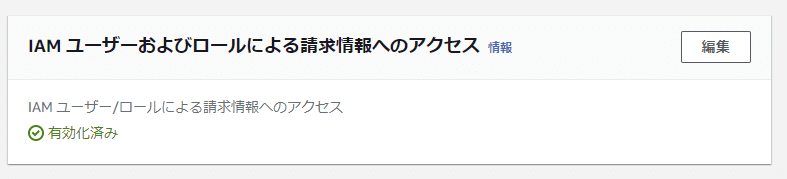

2-2. 請求関連

予算を設定して、予想外の請求が来ないようにする!

確認するもの

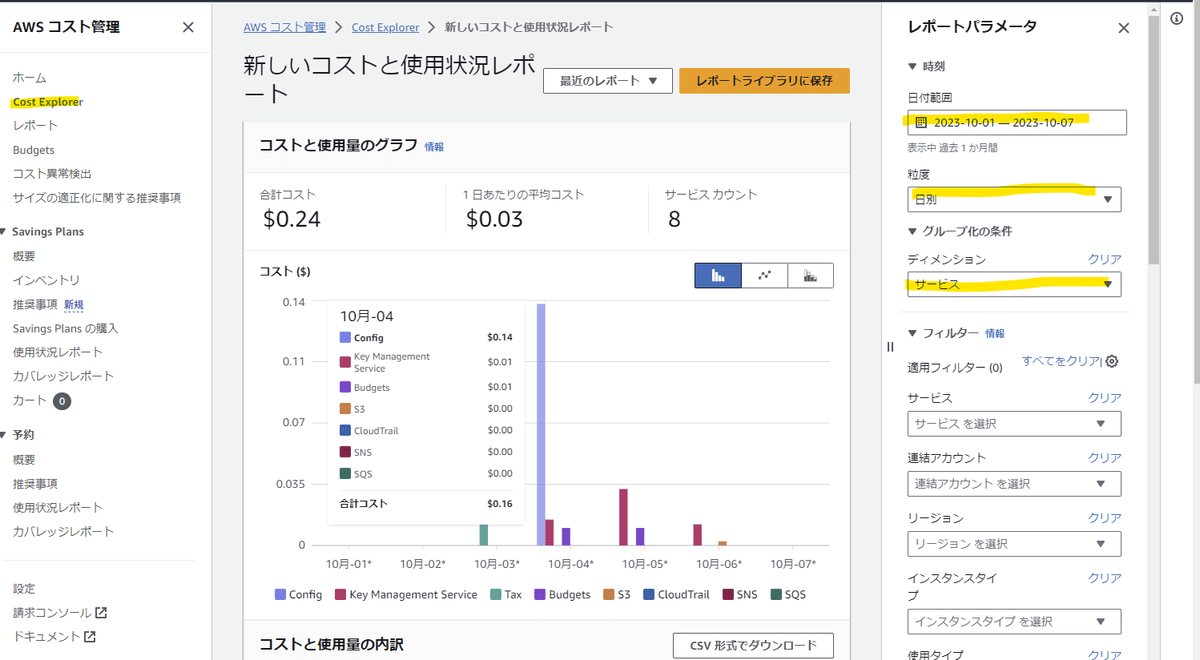

①Cost Explorer:設定は不要。コストの一覧を見やすく表示してくれる

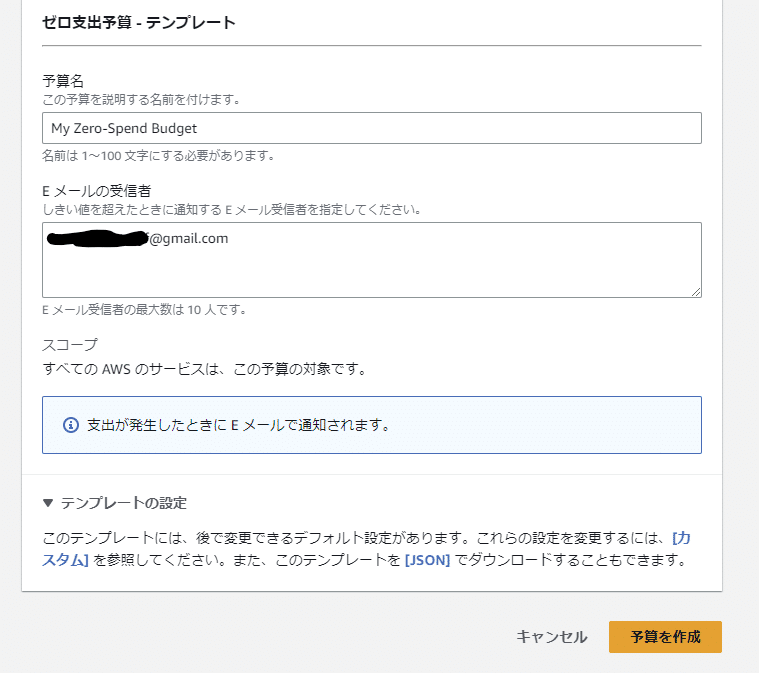

①予算:予算と、一定額を超えた場合の通知先を設定する→メール通知

②予算レポート:予算のレポートを出力する→メール通知

③Cost & Usage Report:コストの詳細なレポートを出力する→S3に保存

①Cost Explorer

これは特段の設定は不要。

日別、サービスごとにどんなサービスにコストがかかったかを視覚的に分かりやすく表示してくれる。

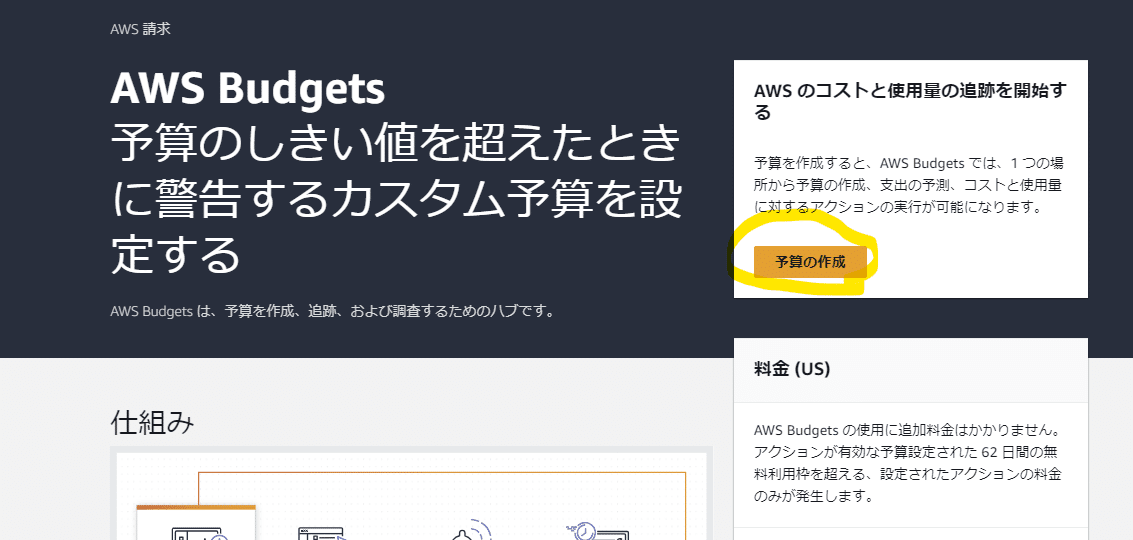

②予算

・予算は2つまで無料で作成可能

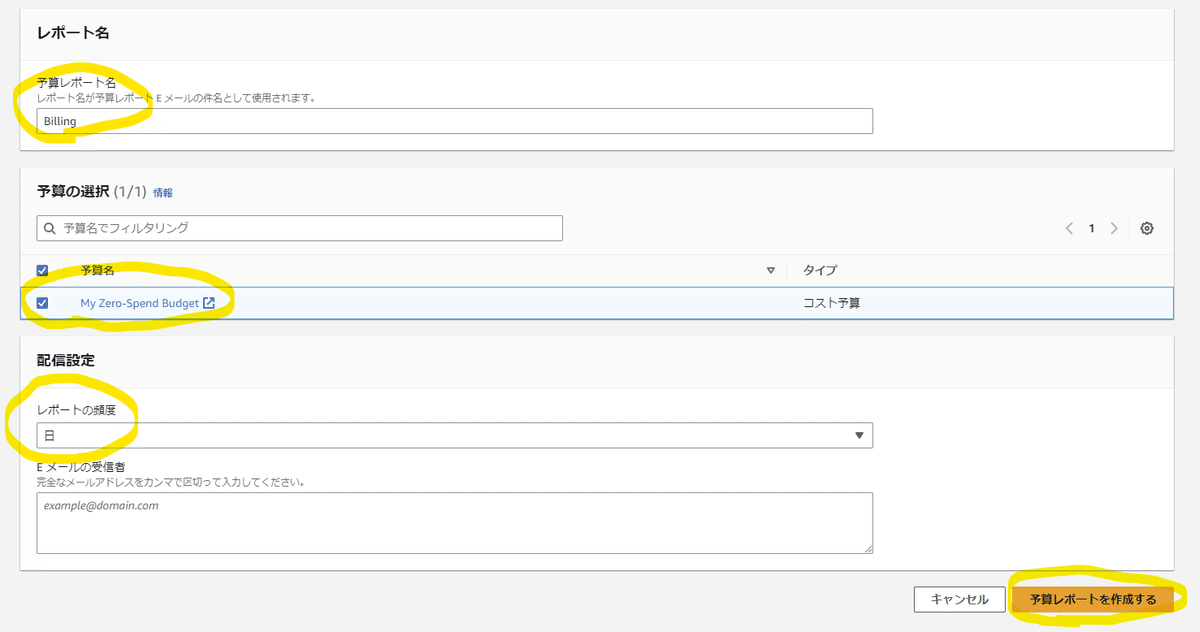

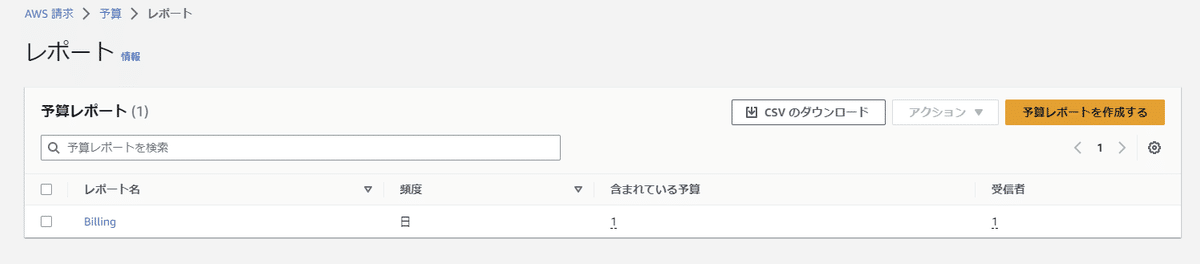

③予算レポート

・レポート1つにつき0.01USD

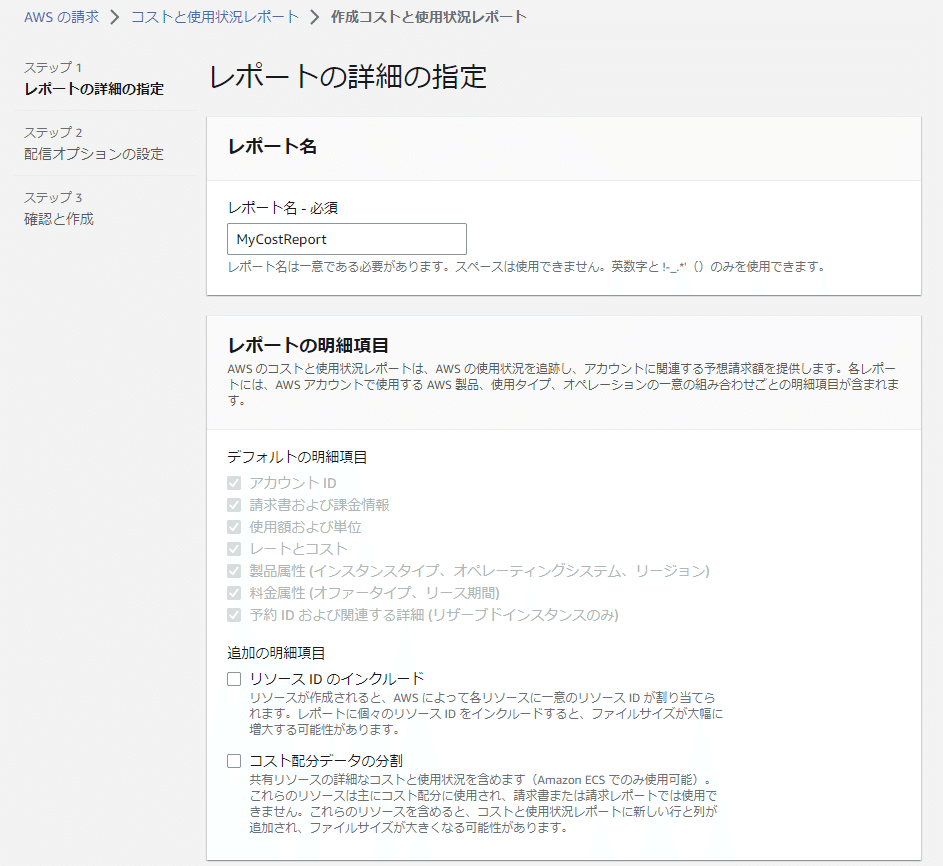

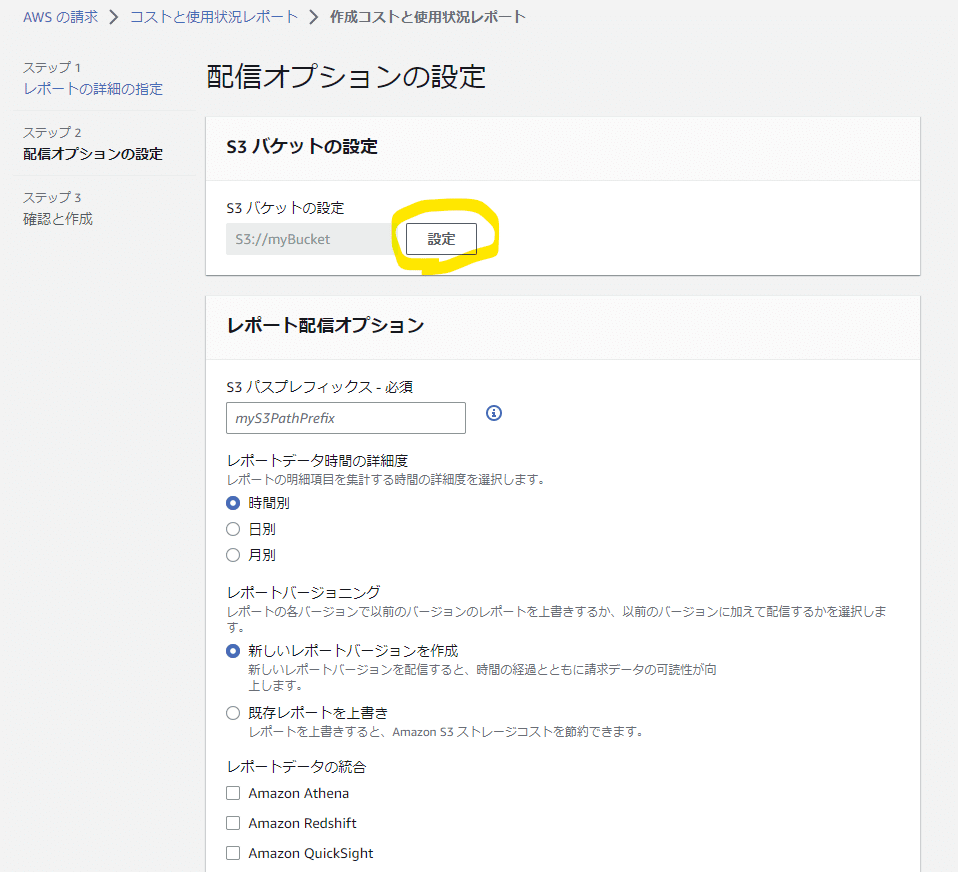

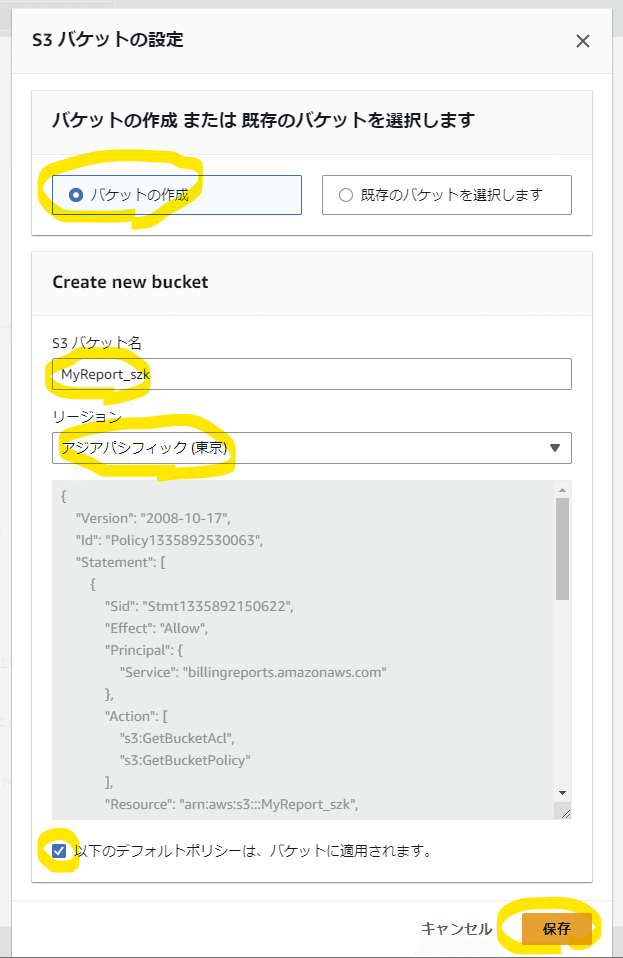

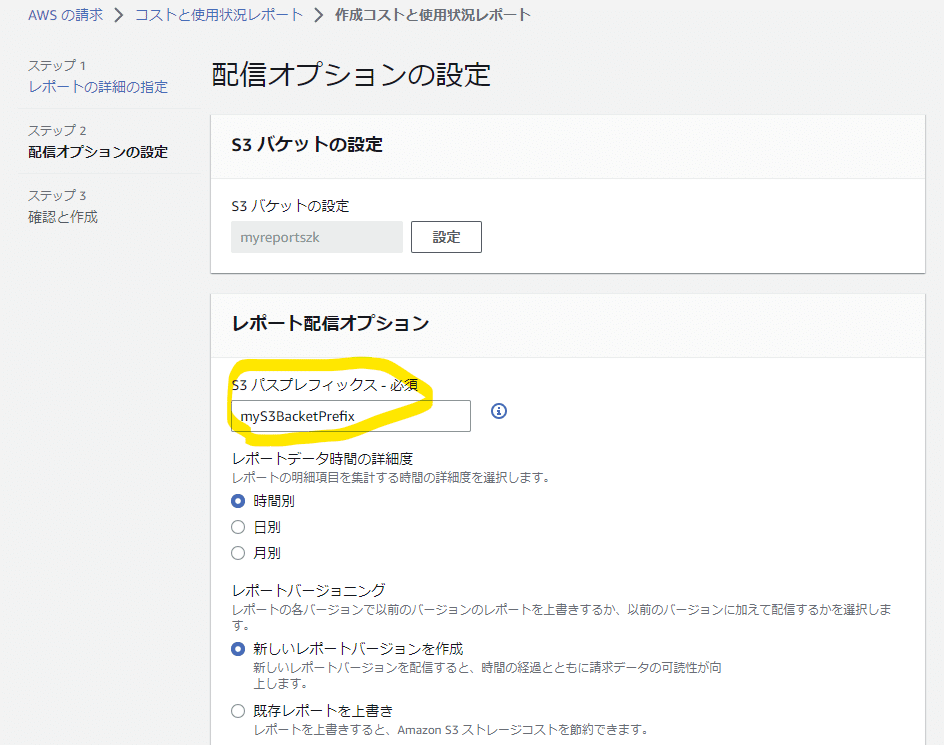

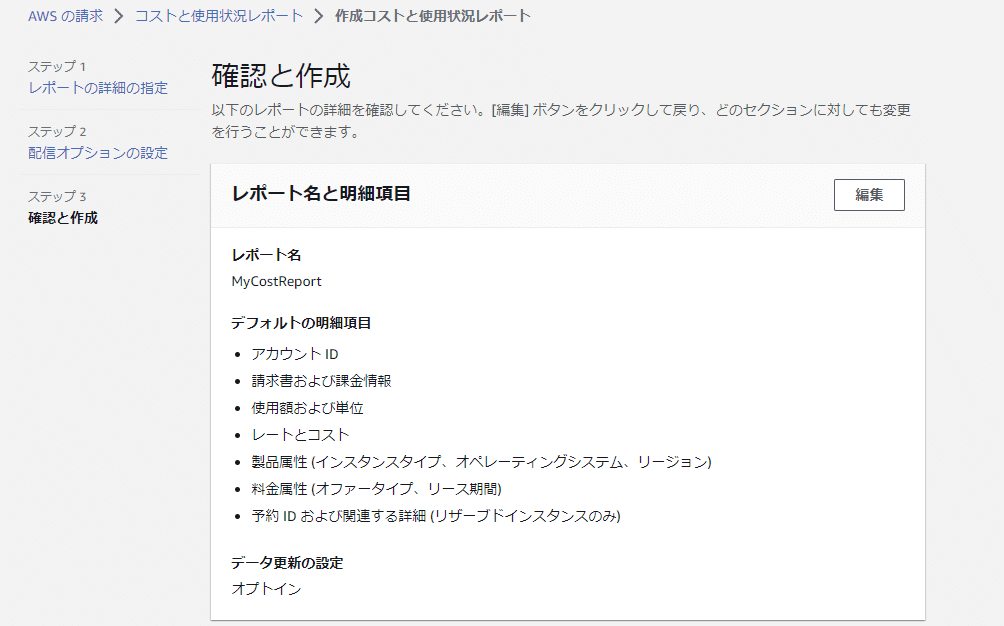

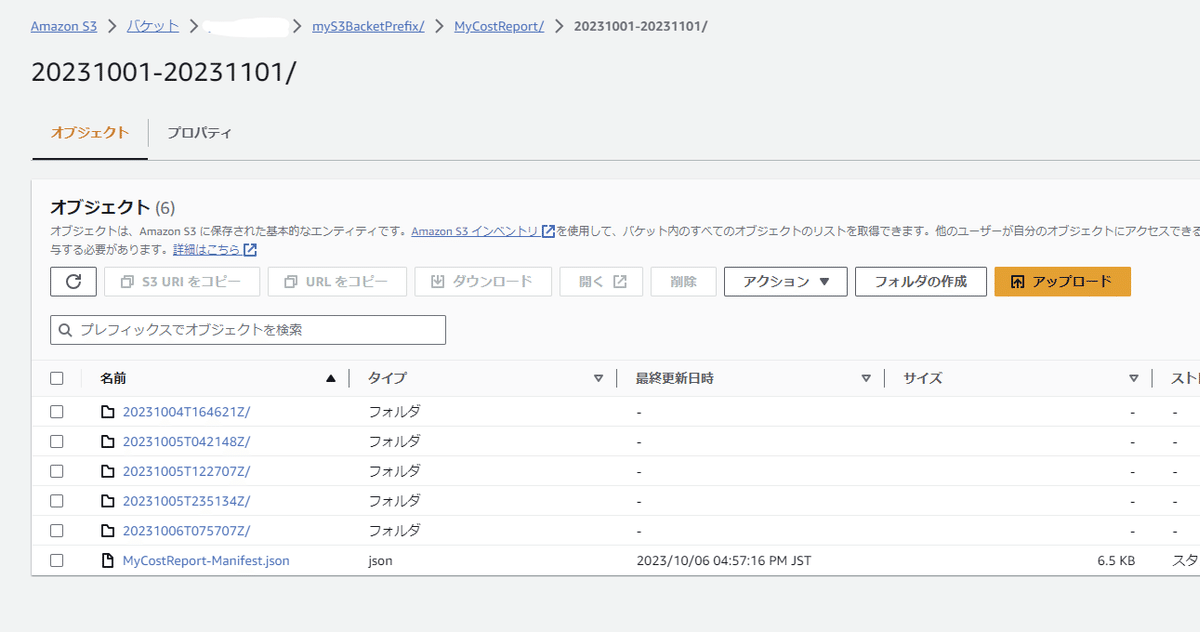

④Cost & usage reportの設定

コストの詳細レポートを設定する!

S3に詳細レポートを出力するように設定する。

2-3. ログとモニタリング

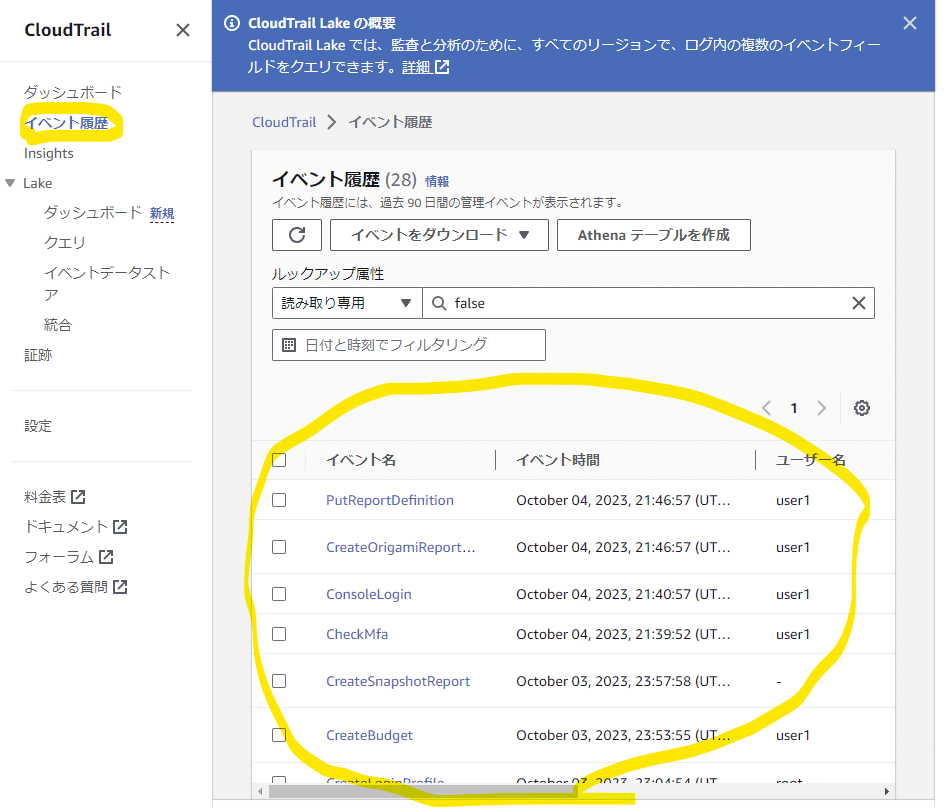

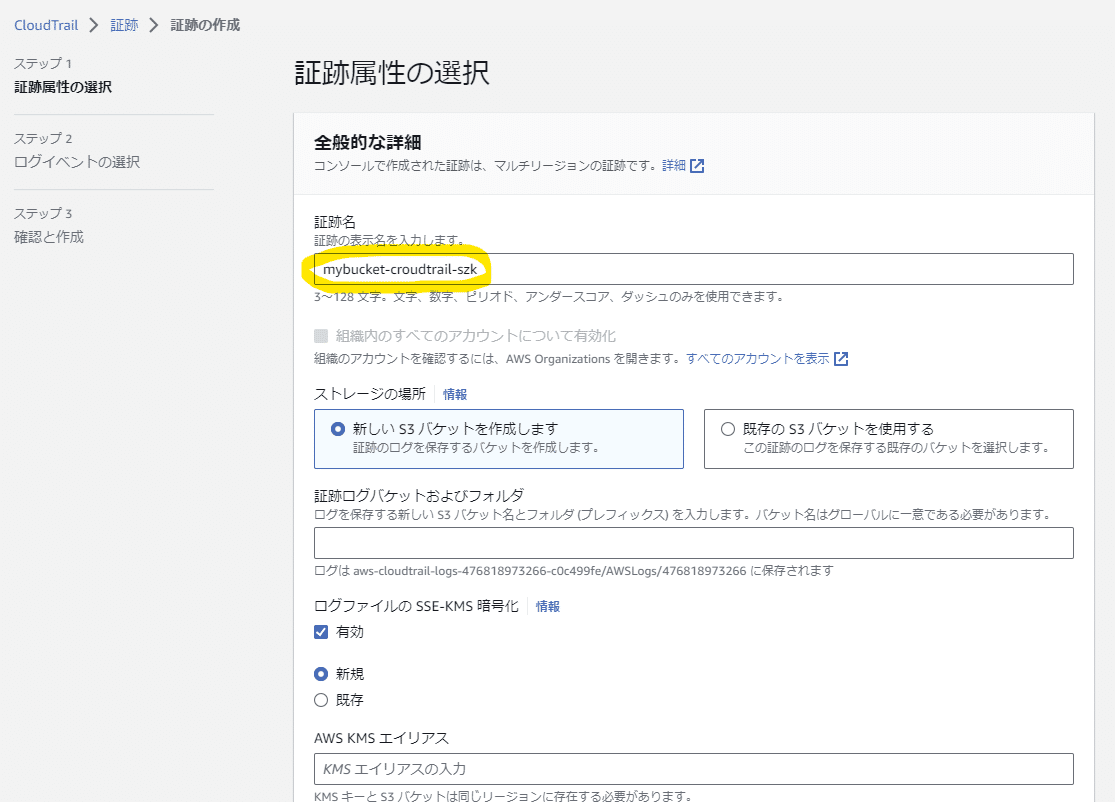

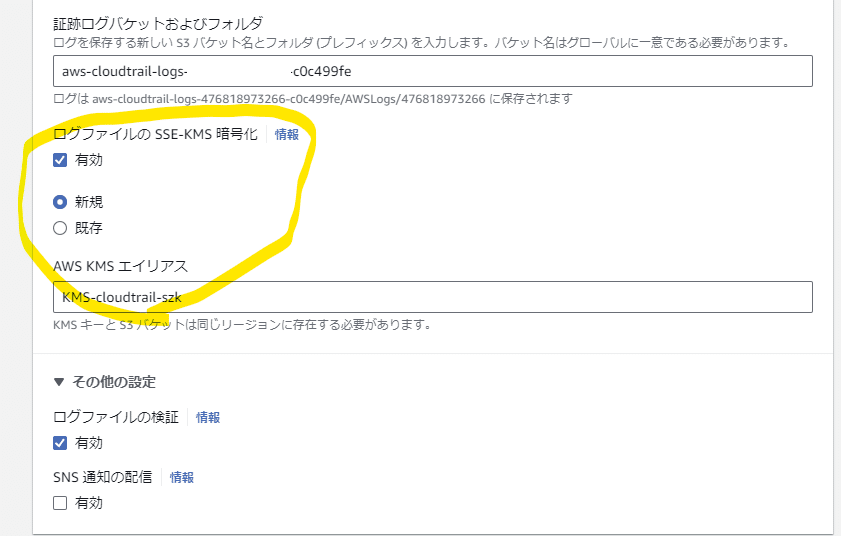

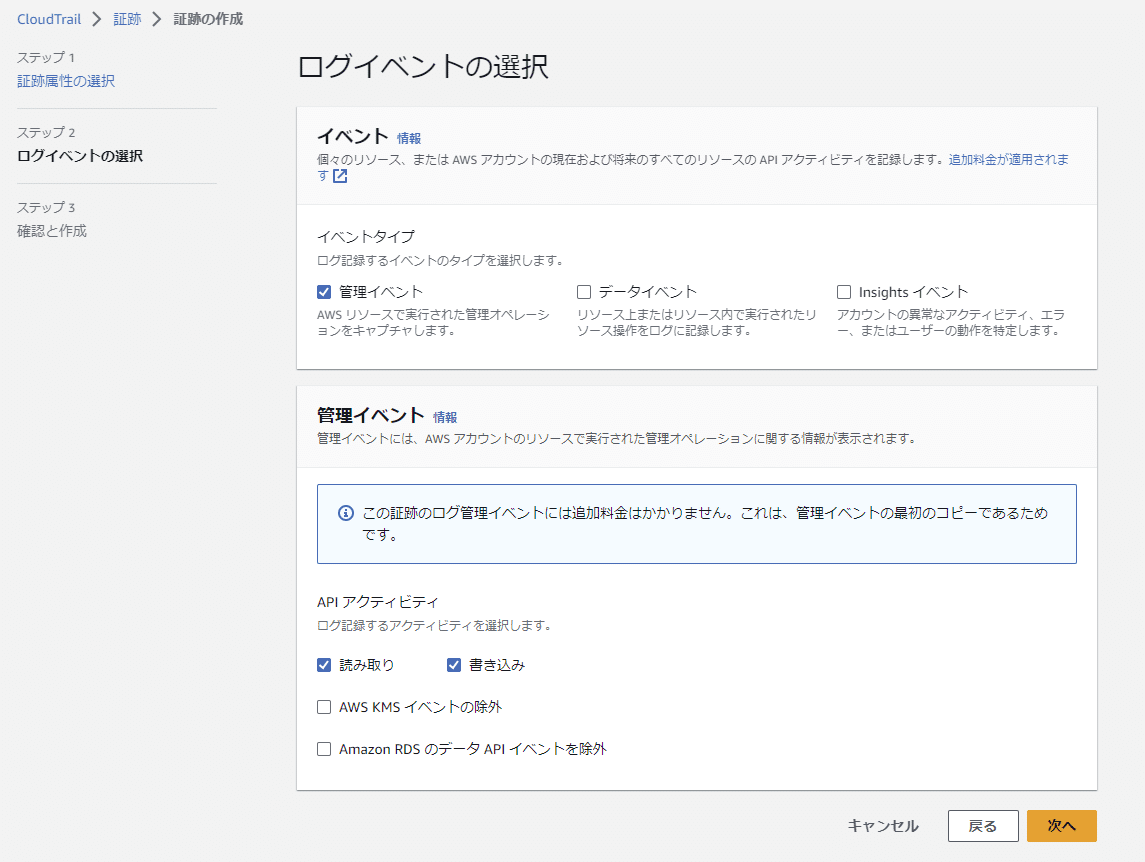

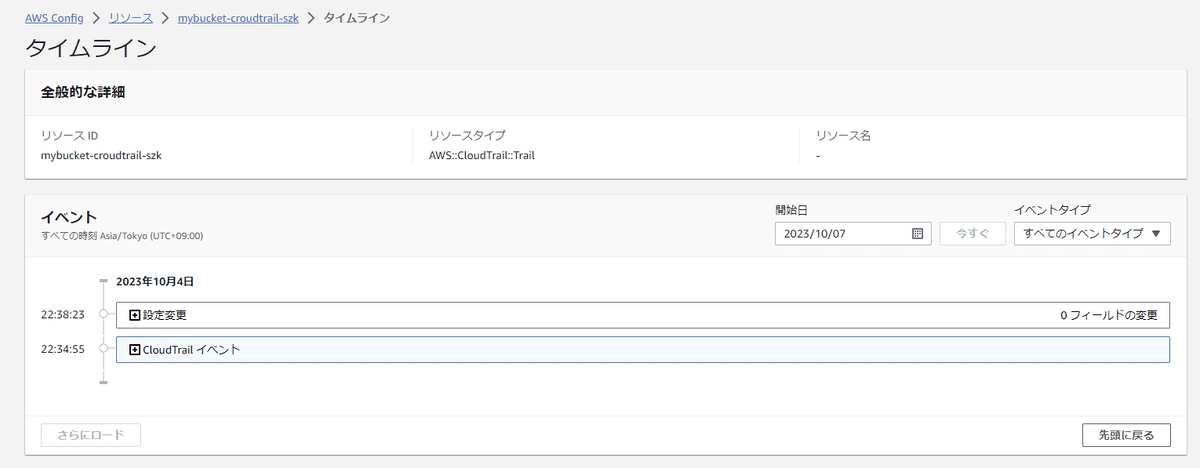

①Cloud Trail:行動履歴ログを記録し、保持することが可能

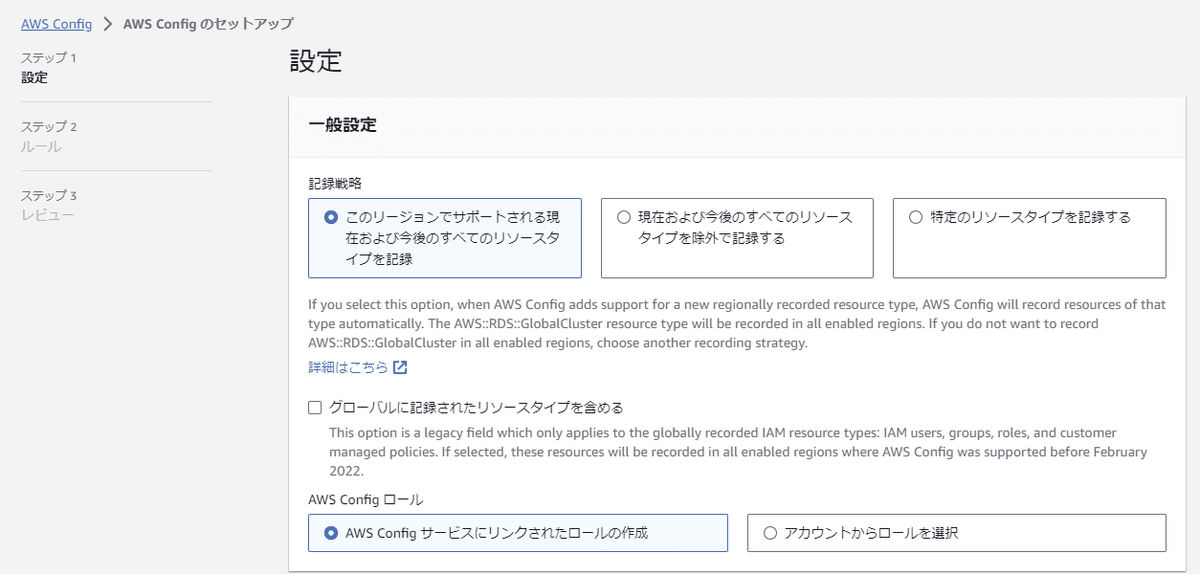

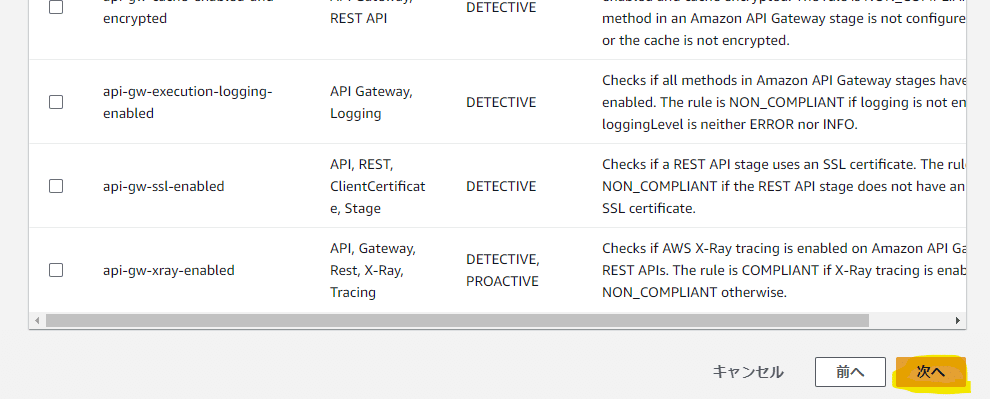

②AWS Config:構成変更履歴を記録

①Cloud Trail

②変更履歴の記録

・リソースの変更履歴、構成情報を管理・監視することが可能

2-4. 脅威検知

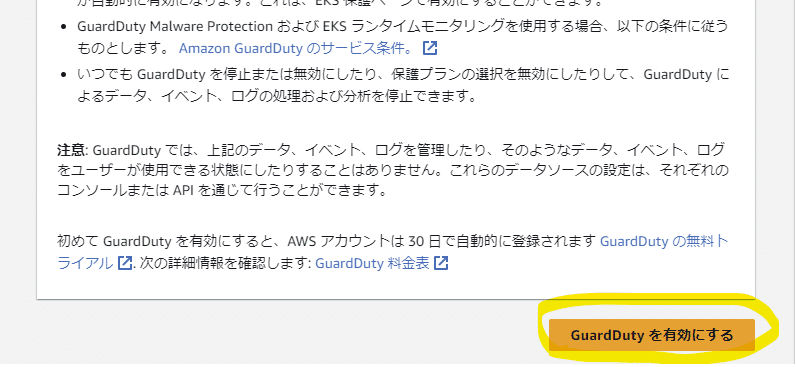

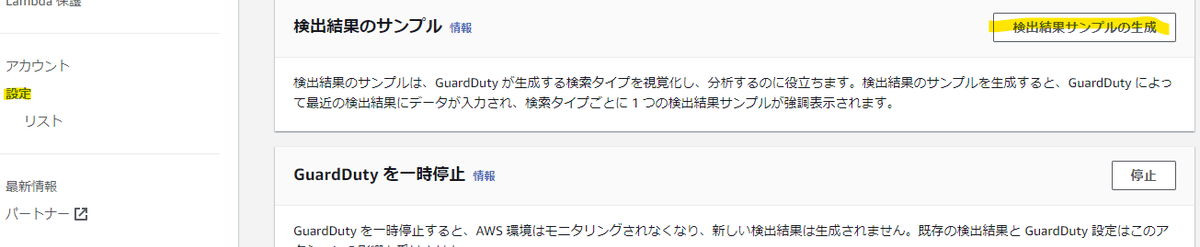

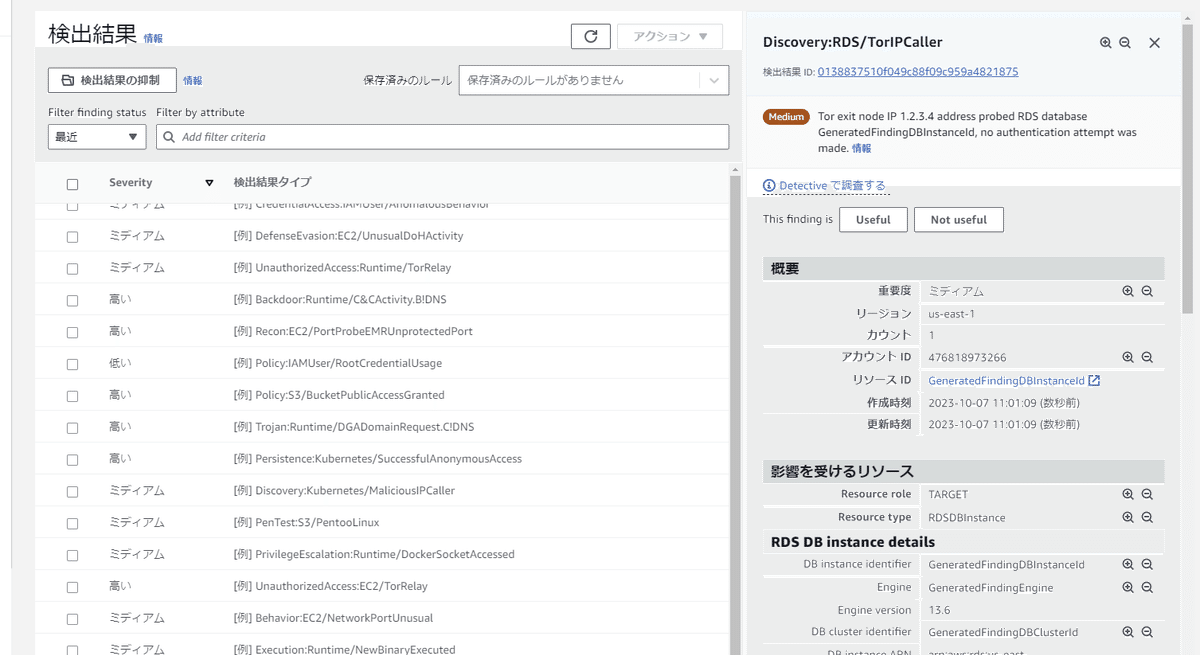

①GuardDuty:VPCフローログ、DNSクエリ、Cloud Trailログの監視、分析

①GuardDuty

分かりやすい資料があったのでメモ

https://pages.awscloud.com/rs/112-TZM-766/images/20220428_17th_ISV_DiveDeepSeminar_Guard_Duty.pdf

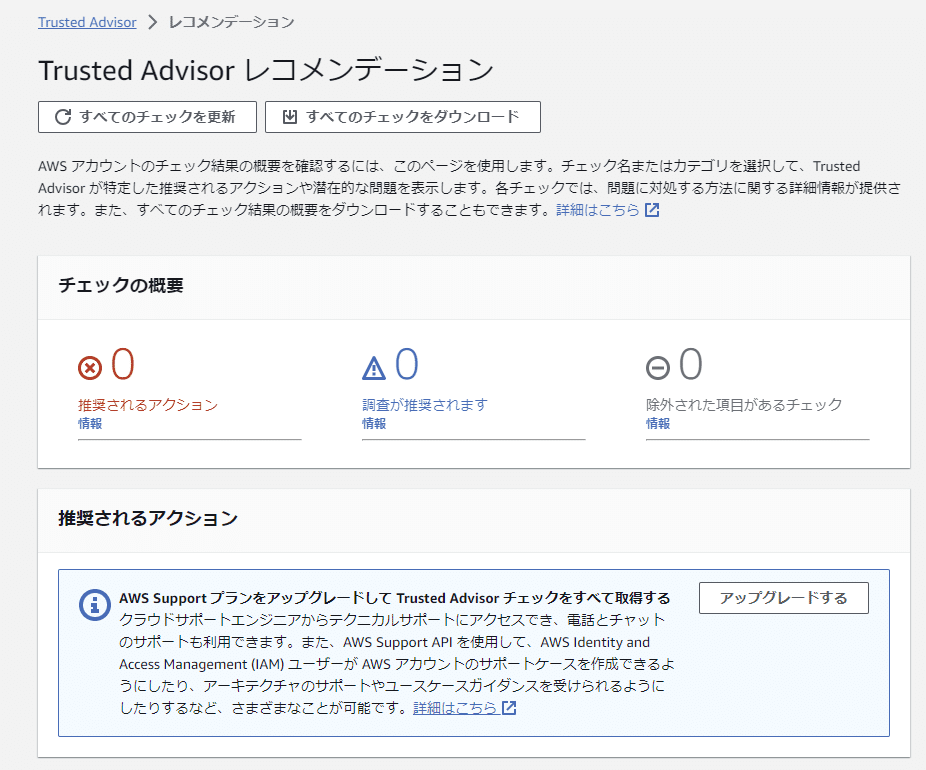

2-5.ベストプラクティスの確認

①AWS Trusted Advisor

・コスト、セキュリティ等のベストプラクティスを確認できる。

・項目はサポートプランにより異なる

3.まとめ

セキュリティ、コスト、監視について基本的な機能を抑えることができました。とりあえず1発目として良いハンズオンでした。

最後に作成した設定をすべて削除して完了。