インターネット匿名化|徹底的にプライバシーを守る2パターンの構成を解説

本記事ではプライバシー保護(匿名化)に焦点を当てて、徹底的にプライバシーを守る方法を解説します。

単にVPNを使うという他のサイトやブログ記事の解説では満足できない高いレベルを求める方に最適な内容だと思います。

VPN接続構成を決める

あなたが求めるプライバシー保護レベルがどの程度なのか、それによってVPNの接続構成や選ぶべきVPNサービスが変わってきます。

一般的なプライバシー保護レベルで十分であれば「構成パターン①」、より高いレベルを求めるのであれば「構成パターン②」を選択してください。

構成パターン①:ひとつのVPNを使う構成

プライバシー保護を目的としてVPNを使う場合、多くの方はひとつのVPNサービスを使います。

多くのサイトやブログではこの方法を解説しています。

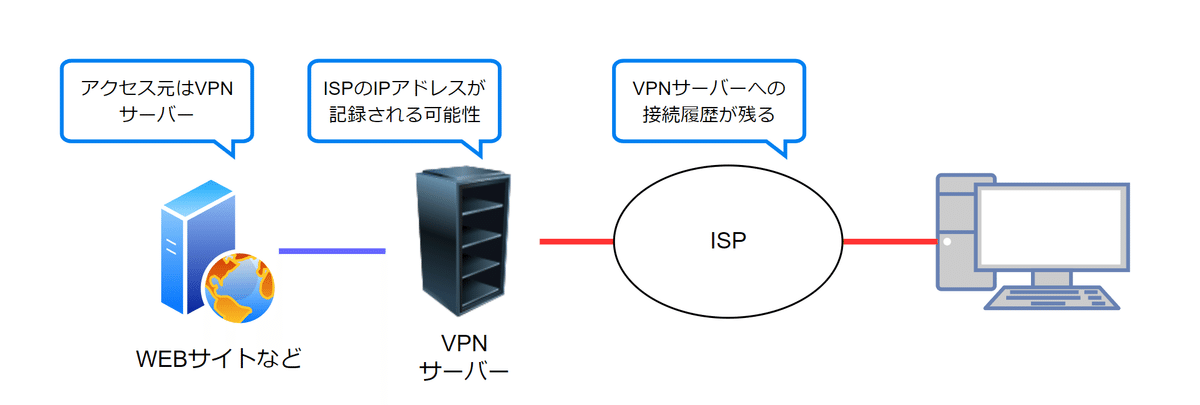

絵にすると次のようになります。

この構成のプライバシー保護レベルは「中」です。

VPNサービスが信頼できることを前提としているため「ノーログVPN」と呼ばれる匿名性の高いVPNサービスを選択する必要があります。

この構成のメリットは、VPNアプリのキルスイッチを常に有効化していれば、ある程度プライバシーを守ることができる点です。難しいことはないので、一般ユーザーの方に向いています。

デメリットは、VPNサービスが接続履歴を開示するとプライバシー保護が崩れる可能性がある点です。

構成パターン②:VPNルーターと組み合わせる構成

より高いプライバシーレベルを求める場合はVPNルーターと組み合わせることをおすすめします。

一般の方はこのレベルのプライバシー保護レベルは過剰と言えますが、用心深い方や徹底してプライバシー保護を貫きたい方に向いています。

この接続構成はVPNルーターによって1つ目のVPNサーバーに接続し、そのVPN回線を経由してPCでTorに接続します。

次にPCもしくはPCで稼働する仮想マシンで2つ目のVPNサーバーに接続します。2つ目のVPNサーバーへの接続はTorを経由させます。これにより、もしも2つ目のVPNサービスが接続履歴を開示してもプライバシーが守られます。

この接続方法は「VPN over Tor」と呼ばれます。

VPN over Torで接続するのであればVPNルーターを使う必要はないのでは?と思う方がいらっしゃると思います。

確かに一般レベルのプライバシー保護レベルで十分であればVPNルーターを組み合わせる必要はないでしょう。

しかし、万が一PCが侵害されるなど想定外の事象が発生するとVPNは意味をなさなくなり、プライバシー保護は簡単に崩れます。

VPNルーターは最後の砦です。

この接続方法のデメリット通信速度が低下する点、出費がかさむ点、そして注意深く正しい運用をおこなう必要があるなど、手間がかかる点です。

どのVPNサービスを選ぶか?

構成パターン②で使うVPNルーターは次の記事で解説している「Beryl-AX VPN Travel FlashRouter」を想定しています。

構成パターン①/構成パターン②の1つ目のVPNサービス

結論から書くと、構成パターン①であればLinuxの利用有無によって選ぶべきVPNサービスが変わります。

Linuxを使うのであれば、Linux用のGUIアプリを提供しているPrivate Internet AccessかMullvadがおすすめです。価格面ではPrivate Internet Accessの方が大幅にコストパフォーマンスに優れています。

Linuxを使わないのであれば、どのVPNサービスを選んでも後悔することはないでしょう。

構成パターン②であれば1つ目のVPNサービスとしてPrivate Internet AccessかNordVPNがおすすめです。理由は通信速度が速くサーバー設置国・サーバー台数が多い点です。また、コストパフォーマンスにも優れています。

ただし、VPNルーターでの運用面を考えると、NordVPNの方が適していると言えます。というのも、NordVPNであればVPNサーバーへの接続設定を自動的に取り込むことができるため運用面で優れているからです。

手間がかかっても良いから出費を抑えたい場合はPrivate Internet Accessがおすすめです。

MullvadもVPNルーターで使う際に接続設定を自動的に取り込むことができるのですが、通信速度が遅く接続できるサーバー台数も少ないので、VPNルーターで使うにはおすすめしません。

Private Internet Access(オススメ度:★★★★★)

公式サイト:https://www.privateinternetaccess.com/

おすすめポイント:

第三者機関によってノーログVPNが証明されている

アンダーグラウンドでも利用者が多い(匿名性が高い)

サーバー台数・サーバー設置国が多い

通信速度が速い

Linux向けにGUIアプリが提供されている

マイナスポイント:

暗号資産で支払う際にBitpayのアカウントが必要

VPNルーターを使う場合はVPNサーバーへの接続設定を手動で取り込む必要がある

Mullvad(オススメ度:★★★☆☆)

公式サイト:https://mullvad.net/

おすすめポイント:

アカウント作成時にメールアドレス不要

支払オプションに現金が使える

VPNルーターを使う際にVPNサーバーへの接続設定を自動で取り込むことができる

Linux向けにGUIアプリが提供されている

マイナスポイント:

サーバー台数・サーバー設置国が少ない

通信速度が遅い

NordVPN(オススメ度:★★★★★)

公式サイト:https://nordvpn.com/

おすすめポイント:

第三者機関によってノーログVPNが証明されている

サーバー台数・サーバー設置国が多い

通信速度が速い

VPNルーターを使う際にVPNサーバーへの接続設定を自動で取り込むことができる

マイナスポイント:

Linux向けのGUIアプリが提供されていない

ExpressVPN(オススメ度:★★★☆☆)

公式サイト:https://www.expressvpn.com/

第三者機関によってノーログVPNが証明されている

サーバー台数・サーバー設置国が多い

通信速度が速い

マイナスポイント:

Linux向けのGUIアプリが提供されていない

VPNルーターを使う場合はVPNサーバーへの接続設定を手動で取り込む必要がある

構成パターン②の2つ目のVPNサービス

構成パターン②で使う2つ目のVPNサービスは「VPN over Tor」が必須です。そのため現時点では選択肢がありません。

AirVPNを使ってください。

AirVPNはLinux向けにGUIアプリを提供していて、VPN over Tor接続も簡単な設定で実現できます(設定方法はこの後で解説します)。

MullvadもVPN over Torで接続できるのですが、設定に手間がかかり面倒なのでおすすめしません。どうしてもMullvadを使いたい場合はそうしてください。本記事ではAirVPNを使うことを前提に書き進めます。

構成パターン②を選択した方への手引き

構成パターン①は単にVPNアプリでVPN接続するだけですから、本記事では特に解説する必要はないかと思います。VPNを扱っているブログ記事などがたくさんありますので、それらを参考にしてください。

ここからは構成パターン②を選択した方に向けて具体的な設定の手順を解説します。

この構成パターンは少なからずお金がかかりますが、それに見合ったプライバシー保護レベルを手にすることができます。

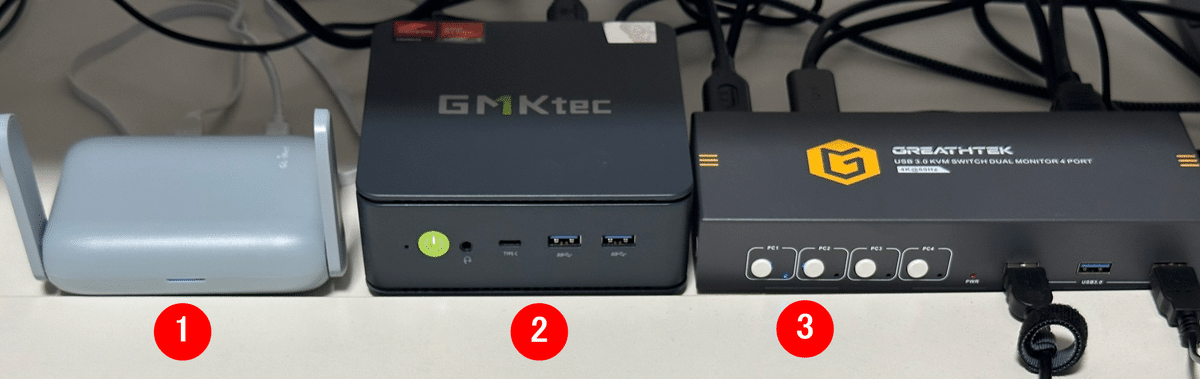

以下の画像は実際にわたしが使っているプライバシー保護環境です。小型PCを導入することでコンパクトに収めています。

①はVPNルーターの「Beryl-AX VPN Travel FlashRouter」という製品です。

②は「GMKtec Nucbox K6 AMD Ryzen 7 7840HS」という超小型PCです。

③はKVMスイッチといって、複数のPCのUSB・HDMIをボタンひとつで切り替えることができる機器です。PCを切り替えて使いたい場合におすすめの機材です。

ここから先、上記の環境を構築する方法を解説します(KVMスイッチには触れていません)。

VPNルーターを用意する

VPNルーターはさまざまな種類の製品が発売されていますが、わたしは「Beryl-AX VPN Travel FlashRouter」という製品をおすすめします。

持ち運び可能なコンパクトサイズで高性能な上、手頃な価格で入手できるからです。

設定方法などは次の記事をご覧ください。ポイントは、必ずキルスイッチを有効にすることです。

VPNルーターは通信速度が速く使えるサーバーが多いVPNサービスを選ぶことが重要です。そして、できればVPN設定ファイルを自動的に取り込むことができると便利です。

その点ではNordVPNが一番おすすめですが、価格を抑えたい場合はPrivate Internet Accessもおすすめです。

匿名化専用マシンを用意する

高いプライバシーレベルを維持したい場合は専用のマシンを用意することをおすすめします。

わたしは「GMKtec Nucbox K6 AMD Ryzen 7 7840HS」を使っています。超小型で32GBのメモリー、1TBのSSDを搭載しています。CPUは意図的にRyzenを選んでいます。理由はVMware Workstationをインストールするためです。最近のIntel CPUはPコア+Eコア構成となっていますが、現時点のVMware WorkstationはPコアとEコアを有効に使うことができません。

VMware Workstationはブロードコムに買収されてから無料で使えるソフトウェアとなっています。

わたしはVMware Workstaionの仮想マシンに「Kali Linux」と「Windows 11 」をインストールしています。

ホストマシン(匿名化専用マシン)には次のソフトウェアだけインストールします。

VMware Workstation

Firefox(VPNルーター設定用)

Wasabi Wallet(Bitconでの支払用)

Torブラウザ

Tor(エキスパートバンドル)※インストールしなくてもOK

Eddie(AirVPNのVPNアプリ)※インストールしなくてもOK

仮想マシンには次のソフトウェアをインストールします。

Torブラウザ

Tor(エキスパートバンドル)

Eddie(AirVPNのVPNアプリ)

基本的にVPNアプリ(Eddie)は仮想マシンで動かします。ホストマシンではWasabi Wallet使うなど通信を安定させる必要があるため、極力VPN接続しません。

ホストマシンでVPN接続するのは、仮想マシンでVPNを使わずインターネットに接続したい場合や仮想マシンでFortiClientなど匿名化とは別のVPNアプリを使う必要がある場合のみです。

VMware Workstation

無料でインストールする方法はGoogleで検索してみてください。

仮想マシンを作成する際に注意して頂きたいのはネットワークアダプタの設定です。ネットワークアダプタの設定は「NAT」にしてください。[ブリッジ」にするとホストマシン側でVPN接続しても、そのVPNを経由しないためです。

Torブラウザをインストールする

Torブラウザは公式サイトからダウンロードしてインストーラーを実行するだけです。

匿名化専用マシンでWEBブラウジングするときは、原則としてTorブラウザを使います。

VPNルーターへログインするときのみ、Edgeなど通常のWEBブラウザを使いいます。

WindowsにTor(エキスパートバンドル)をインストールする

Torブラウザとは別にTorをインストールします。これはAirVPNでVPN over Tor接続する際に使います。

最初にTorを配置するディレクトリを作成します。どこでもいいのですが、Cドライブ直下に「Tor」というディレクトリを作成しましょう。以下のパスになります。

C:\Tor

上記のディレクトリを作成したら、Tor公式サイトから「Torエキスパートバンドル」をダウンロードします。

ダウンロードページ:https://www.torproject.org/ja/download/tor/

Windowsであれば「Windows (x86_64)」をダウンロードします。

ダウンロードしたファイルは「C:\Tor」直下に配置してください。その状態でダウンロードしたファイルを展開すると「data」と「tor」という2つのディレクトリが見つかるはずです。つまり、以下のようなパスになります。

C:\Tor\data

C:\Tor\tor

上記のとおり配置したら設定ファイルを作成します。まずはコントロールポートのパスワードを作ります。

最初にtor.exeが配置されているディレクトリに移動します。

cd C:\Tor\tor

次にパスワードを作成します。「YourPassword」の箇所をご自身で決めたパスワードに変更して実行してください。

tor.exe --hash-password YourPassword

実行すると次のような行が表示されます。これをどこかに控えておいてください。

16:79428F3BB8A7806B604E46669D75D2F7D655932B3CBA4A8600EF7EC708

次にTor設定ファイルを作成します。次のファイルを新規作成してください。

C:\Tor\tor\torrc

「HashedControlPassword」は先ほど作成したコントロールポートのパスワードを設定してください。

ControlPort 9051

SOCKSPort 9050

GeoIPFile C:\Tor\data\geoip

GeoIPv6File C:\Tor\data\geoip6

HashedControlPassword 16:79428F3BB8A7806B604E46669D75D2F7D655932B3CBA4A8600EF7EC708もし、特定の国のTorノードを使いたくない場合は除外設定ができます。わたしは次のように設定しています。

ControlPort 9051

SOCKSPort 9050

GeoIPFile C:\Tor\data\geoip

GeoIPv6File C:\Tor\data\geoip6

HashedControlPassword 16:79428F3BB8A7806B604E46669D75D2F7D655932B3CBA4A8600EF7EC708

ExcludeNodes {jp},{us},{gb},{ca},{au},{nz},{dk},{fr},{nl},{no},{de},{be},{it},{es},{il},{sg},{kr},{se},{at},{bg},{cz},{fi},{hu},{ie},{lv},{gr},{is},{lu},{pl},{pt},{ch},{tr},{cn},{ru},127.0.0.1,{??}

ExcludeExitNodes {jp},{us},{gb},{ca},{au},{nz},{dk},{fr},{nl},{no},{de},{be},{it},{es},{il},{sg},{kr},{se},{at},{bg},{cz},{fi},{hu},{ie},{lv},{gr},{is},{lu},{pl},{pt},{ch},{tr},{cn},{ru},{??}

StrictNodes 1

GeoIPExcludeUnknown 1「ExcludeNodes」は除外したい入り口ノードの国を設定します。「ExcludeExitNodes」は除外したい出口ノードの国を設定します。

「StrictNodes 1」は上記の設定を強制するものですが、「ExcludeNodes」にのみ有効です。つまり入り口ノードについては設定を強制できるのですが、出口ノードについては設定を強制できません。

「GeoIPExcludeUnknown」はどの国で運営されているのか不明の場合に接続ノードから除外する設定です。

Torを実行する際は以下のコマンドで実行します。Torをサービスとして登録しても構いませんが、わたしは自分の意思でTorを起動したり停止させたいのでコマンドでTorを開始するようにしています。

C:\Tor\tor\tor.exe -f C:\Tor\tor\torrc

Linux(Ubuntu / Kali Linux)にTorをインストールする

UbuntuやKaliであればaptコマンドでTorをインストールできます。

sudo apt install tor設定ファイルは/etc/tor/torrcです。既に設定ファイルが用意されているので、わたしは次の内容を設定ファイルの末尾に追加してデオフォルト設定から変更・追加しています。

設定内容はWindowsで紹介したものとほぼ同じなので詳しく解説しません。

ControlPort 9051

SOCKSPort 9050

HashedControlPassword 16:79428F3BB8A7806B604E46669D75D2F7D655932B3CBA4A8600EF7EC708

ExcludeNodes {jp},{us},{gb},{ca},{au},{nz},{dk},{fr},{nl},{no},{de},{be},{it},{es},{il},{sg},{kr},{se},{at},{bg},{cz},{fi},{hu},{ie},{lv},{gr},{is},{lu},{pl},{pt},{ch},{tr},{cn},{ru},127.0.0.1,{??}

ExcludeExitNodes {jp},{us},{gb},{ca},{au},{nz},{dk},{fr},{nl},{no},{de},{be},{it},{es},{il},{sg},{kr},{se},{at},{bg},{cz},{fi},{hu},{ie},{lv},{gr},{is},{lu},{pl},{pt},{ch},{tr},{cn},{ru},{??}

StrictNodes 1

GeoIPExcludeUnknown 1LinuxでTorを実行する際は単に「tor」とコマンドを打つだけです。

仮想通貨での支払について

プライバシー保護レベルを高く保つにはVPNサービスを購入する際に匿名性を高める必要があります。

詳しくは次の記事を参照してください。Wasabi Walletを使う場合は匿名化専用マシン(ホストマシン)にインストールして使ってください。仮想マシンで使うと不安定になる場合があります。

AirVPNでVPN over Tor接続の設定をする

AirVPNを契約したらVPNアプリ「Eddie」をダウンロード・インストールしておいてください。

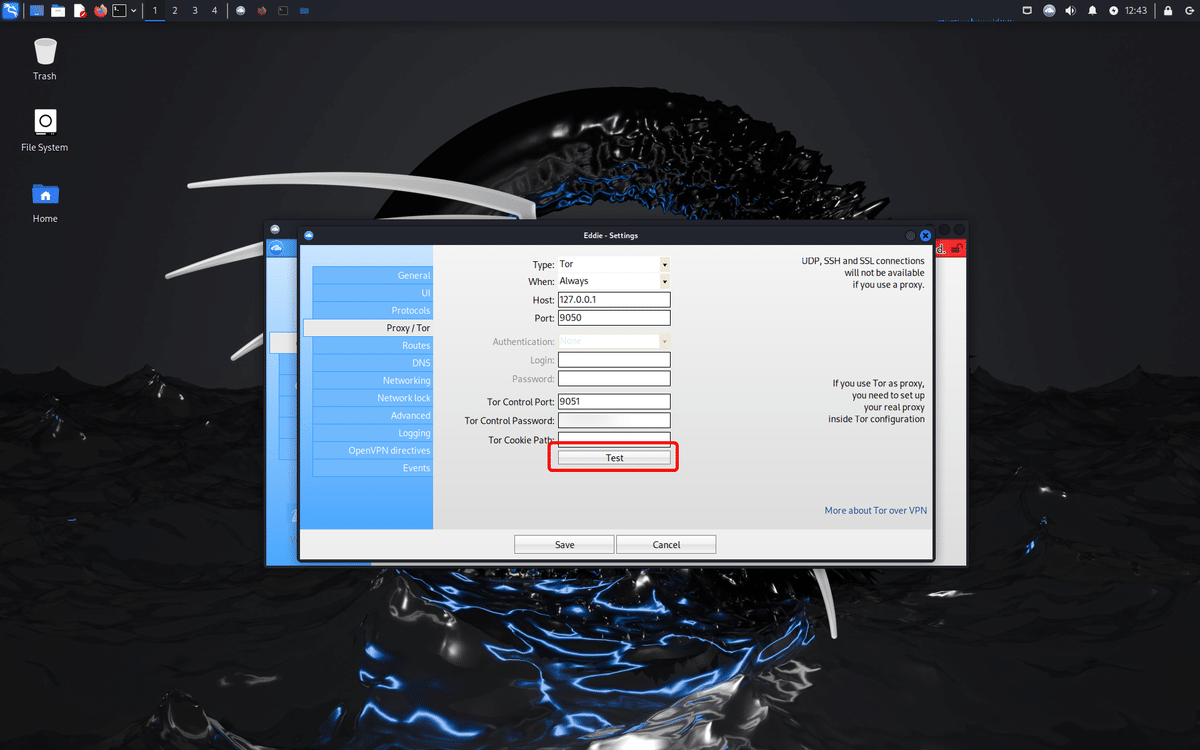

解説の画面はLinuxで操作しているものですが、Eddieの設定方法はWindows・macOS・Linux共通です。

アプリを起動すると次のような画面になりますので、赤枠で示した箇所をクリックして設定を進めます。

設定画面が表示されたら左メニューの[Protocols]をクリックして[Automatic]のチェックを外し[OpenVPN TCP]の箇所をクリックして選択状態にしてから[Save]ボタンをクリックします。

Torを経由してVPN接続するためプロトコルをTCPに固定する必要があります。

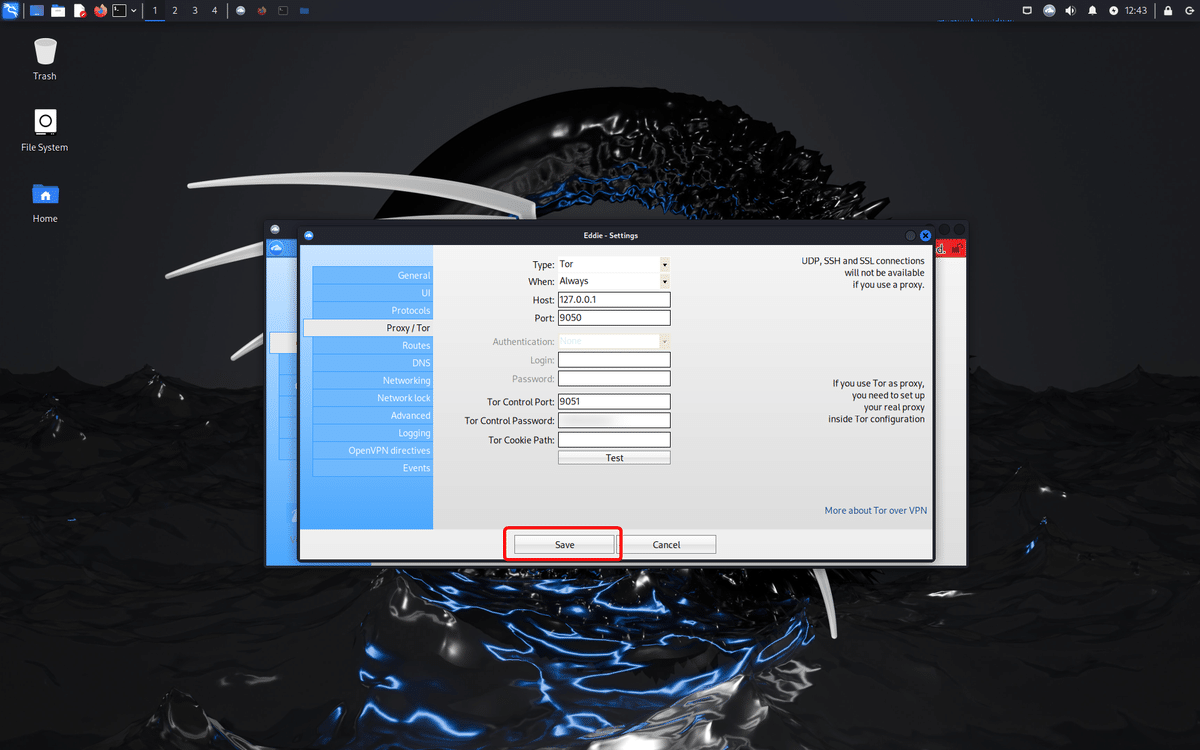

次に設定画面の左メニューから[Proxy/Tor]をクリックして[Type]を「Tor」に変更します。

[Host]は「127.0.0.1」、[Port]はtorrcの「SOCKSPORT」で設定したポート番号を入力します。

[Tor Control Port]はtorrcの「ControlPort」で設定したポート番号を入力します。

[Tor Control Passwrd]はtorrcの「HashedControlPassword」で設定した文字列を作成するときに使ったパスワードを入力します。たとえば次のコマンドを実行していれば[Tor Control Passwrd]には「YourPassword」を入力します。

tor.exe --hash-password YourPassword

すべて入力したら[Test]ボタンをクリックしてください。

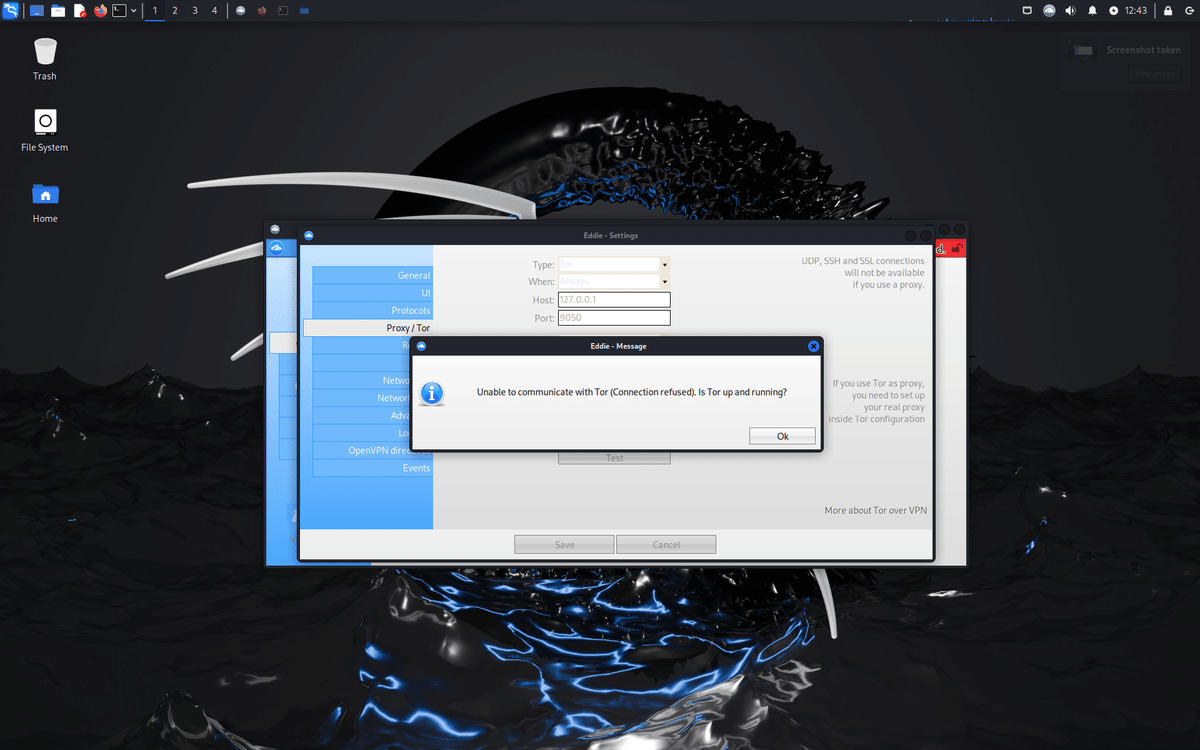

設定が間違っていたりTorが起動していなかったりした場合、次のようにエラー画面が表示されます。その場合は設定が正しいか、Torが起動しているか確認してください。

正しく動作している場合は次のように「Successful test.」と表示されます。

「Successful test.」と表示されたら[Save]ボタンをクリックして設定を保存してください。

正しく接続できていれば、次のようにVPN接続できるはずです。

LinuxのFW機能でキルスイッチの代替設定をおこなう方法 ※任意

AirVPNにはNetwork Lockというキルスイッチ機能が備わっているのですが、VPN over Torで接続する場合はキルスイッチが使えません。

その理由は、キルスイッチを有効化するとTor接続できなくなるためです。

キルスイッチがなくても最低限VPNルーターで保護されるのですが、わたしはFW機能を使って自前で通信制限しています。

無理に真似する必要はありませんが、わたしのやり方をご紹介します。

ufwをインストールします。

sudo apt install ufwまずはufwの設定を初期化します。

sudo ufw reset次にポリシー設定をおこないます。以下の「eth0」はインターネットに接続する際のインタフェース名です。ここは環境によって変わる可能性があるので適宜変更してください。

「9050」と「9051」の箇所もtorrcに合わせてください。

sudo ufw allow out on eth0 from any to any port 9001 proto tcp

sudo ufw allow out on eth0 from any to any port 9002 proto tcp

sudo ufw allow out on eth0 from any to any port 9003 proto tcp

sudo ufw allow out on eth0 from any to any port 9004 proto tcp

sudo ufw allow out on eth0 from any to any port 9005 proto tcp

sudo ufw allow out on eth0 from any to any port 9006 proto tcp

sudo ufw allow out on eth0 from any to any port 9007 proto tcp

sudo ufw allow out on eth0 from any to any port 9008 proto tcp

sudo ufw allow out on eth0 from any to any port 9009 proto tcp

sudo ufw allow out on lo from any to any port 9050 proto tcp

sudo ufw allow out on lo from any to any port 9051 proto tcp

sudo ufw allow out on tun0 from any to any

sudo ufw default deny outgoing設定したら有効化します。

sudo ufw enableufwを停止したい場合は「sudo ufw disable」を実行します。

sudo ufw disable最後にOS起動時にufwが起動するよう設定します。

sudo systemctl enable ufwこの設定をおこなうと、VPN接続しない限りWEBアクセスなどできなくなります。

接続できるのはTCP 9001~9009番までの外向け接続で、IPアドレスは制限ができません。また、Torの入り口ノードのポート番号が9001~9009番ではない場合、そのノードへの接続はできません(そこは割り切って捨てています)。

多くのノードは9001~9009番を使っていますが、それ以外のポートで動作しているノードも少なからずあります。

上記のとおり、完璧ではないのですが、万が一Tor接続が切れた際にAirVPNを経由せずにインターネットへ接続してしまうリスクを軽減することはできます。

この設定は必要だと感じたらご自身でも実践してみてください。

まとめ

それでは、おさらいしましょう。

VPNルーターを使う「構成パターン②」では匿名化専用マシン(ホストマシン)は原則として仮想マシンを動かすためのPCとして運用してください。

匿名化専用マシンではWasabi Walletでビットコインをやり取りするだとか、VPNルーターにWEBブラウザでログインしてVPNサーバーを切り替えるだとか、そういった運用面だけで使うようにします。

プライバシーを守りたいインターネット上での行動はすべて仮想マシンでおこなってください。

VPN接続も基本的に仮想マシンでおこないます。

面倒になって匿名化専用マシンでChromeやEdgeでWEBアクセスし始めると、すべて水の泡となりますので十分注意してください。

「構成パターン②」での運用が面倒だな、と感じる方は最初から「構成パターン①」を選択した方が楽ですしお金もかからないので、そちらを選択した方が良いでしょう。

だいぶ長い記事になりましたが、書き切れていない部分もいくらかあります。また、記事を読んでも最初のうちは書いてある内容がよく分からないかも知れません。

もし記事の内容について質問したい場合は、VPNカフェの任意の記事のコメント欄を使ってください。

スパム対策のためコメントが有効化(表示)されるまで時間がかかる可能性がありますが、ご了承ください。

ここから先は

インターネット匿名化

他のサイトでは解説されていない、インターネットでプライバシーを守る方法やVPN技術に関する記事をまとめています。記事単体で購入するよりもお…

この記事が気に入ったらチップで応援してみませんか?