ネットワークサービスを阻害するDDoSという攻撃手法

今は退職したが、情報処理関係の資格をいくつか取ったし、せっかく得た知識を忘れたくないと思う。そこで、無料のニュースサイトの情報に目を通すことにしている。

去年の9月に、複数の公的機関へのサイバー攻撃が起きた。

2022年9月、電子政府の総合窓口「e-Gov」などの政府系サイトや東京地下鉄(東京メトロ)などのインフラ企業のウェブサイトが一時閲覧しづらい状態になった。一連の攻撃については親ロシア派のサイバー攻撃集団「キルネット」が犯行声明を出した。

警察庁と内閣サイバーセキュリティセンター(NISC)の分析によると、攻撃の手口は1秒間に最大100ギガビット程度の大量のデータを断続的に送りつけるDDoS攻撃だったと判明した。

この事件の犯人は海外にいるらしく、このまま迷宮入りしそうだが、警察庁が中間報告を発表した。今月に行われる、広島G7サミットへのサイバー攻撃に警戒するよう、呼びかける意図があるのだろう。

警察庁が公開した、DDoS攻撃への対策は、丁寧に記述されている。とはいえ、これはネットワーク技術を学んだ人でないと理解できないと思う。

DDoS攻撃というのは、情報処理試験にはよく出てくる単語であり、その中のSYNフラッド攻撃は、覚えていた。しかし、DDoS攻撃にもいくつかのバリエーションがあるということを、上の記事で知った。

攻撃者は色々な手口を思いつくものだと感心する。もっと有益なことにそのエネルギーを使ってほしい。

ただ、どのような種類であれ、DDoS攻撃を行うためには、ネットワークにつながる機器の相当数をBOTに感染させる必要がある。

ボット(BOT)とは、コンピュータを外部から遠隔操作するためのコンピュータウイルスです。ボットに感染したコンピュータは、ボットネットワークの一部として動作するようになります。そして、インターネットを通じて、悪意のあるハッカーが、常駐しているボットにより感染したコンピュータを遠隔操作します。外部から自由に操るという動作から、このような常駐型の遠隔操作ソフトウェアのことをロボット(Robot)をもじってボット(BOT)と呼んでいます。

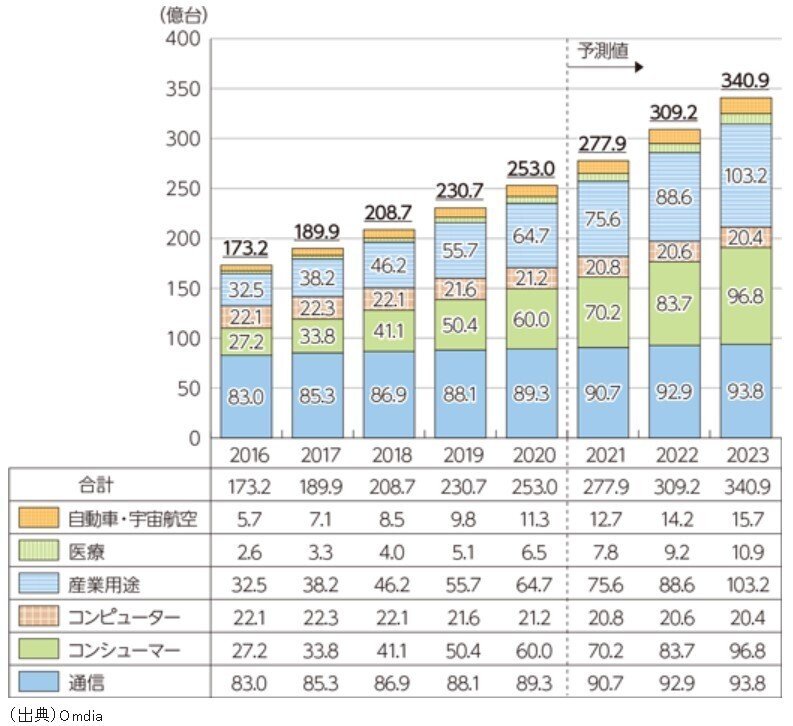

2021年版の情報通信白書によると、2023年の推定として、世界中で約341億台の機器がネットワークにつながっている。

それらの機器の設定が不十分だと、BOTに感染する危険が高まる。

これもその一例である。

2023年1月中旬、国土交通省が199台の河川監視カメラの運用を停止した。監視カメラに対する不正アクセスの疑いが生じたためだ。その後、同じ事業者が設置したカメラを含め、合計337台を停止した。カメラに外部からアクセスするためのパスワードが初期状態のままであり、通信ポートのアクセス制限も未設定など、セキュリティー運用に不備があった。

BOTに感染する可能性を、世界中の全部の機器から排除することは無理である。そして、攻撃者はBOTに指示すれば、攻撃を開始できる。これは、21世紀型犯罪の一つなのだろう。

巧妙に実行されるDDoS攻撃は、防ぐことが事実上不可能であり、阻止することも非常に困難です。いつでも開始でき、最も高度なIT企業のサーバですら活動不能にできます。

デンケン「結論から言うと、マハトに勝つのは無理だ。」

フリーレン「よし、解散。」

結局あきらめなかったデンケンとフリーレンは、強敵のマハトを打ち倒すのだが、その後も敵は出現する。

同様に、BOT感染が起きる限り、戦いに終わりはない。

警察庁の公開情報にあるように、DDoS攻撃を防ぐことはできないが、被害を減らすための対策を取ることはできる。ただし、それには人手と費用がかかる。いつでもインターネットのサービスを使えるという便利さの代償として。

Attack method called DDoS that disturbs network services

I'm retired now, but I've got some information processing-related qualifications, and I don't want to forget the knowledge I've gained. So I'm going to look through the information on free news sites.

In September of last year, there were cyberattacks on multiple public institutions.

In September 2022, government-affiliated websites such as e-Gov, a comprehensive e-government window, and websites of infrastructure companies such as the Tokyo Metro (Tokyo Metro) temporarily became difficult to browse.

The pro-Russian cyber attack group Kirnet claimed responsibility for the series of attacks. An analysis by the National Police Agency and the National Cyber Security Center (NISC) revealed that the attack was a DDoS attack that intermittently sent a large amount of data of up to 100 gigabits per second.

The culprit of this incident seems to be overseas, and it seems that it will go into a labyrinth as it is, but the National Police Agency has announced an interim report. It seems that the intention is to call attention to cyberattacks on the Hiroshima G7 summit to be held this month.

The countermeasures against DDoS attacks released by the National Police Agency are carefully described. However, I think that only those who have learned network technology can understand this.

DDoS attack is a word that often appears in information processing tests, and I remembered the SYN flood attack in it. However, I learned from the this article that there are several variations of DDoS attacks. I'm impressed that attackers can come up with various tricks. I want them to use that energy for more useful things.

However, in order to carry out a DDoS attack of any kind, it is necessary to infect a significant number of devices connected to the network with a BOT.

A BOT is a computer virus that remotely controls a computer from the outside. A computer infected with a bot becomes part of a bot network.

Then, through the Internet, malicious hackers remotely control infected computers via resident bots. This type of resident remote control software is called a BOT, a play on the word "robot", because it can be freely manipulated from the outside.

According to the 2021 White Paper on Information and Communications, it is estimated that by 2023, approximately 34.1 billion devices will be connected to networks worldwide.

Inadequate settings for these devices increase the risk of BOT infection.

This is one such example.

In mid-January 2023, the Ministry of Land, Infrastructure, Transport and Tourism suspended the operation of 199 river surveillance cameras. This was due to suspicions of unauthorized access to surveillance cameras. Since then, a total of 337 cameras have been shut down, including cameras installed by the same operator.

There were deficiencies in security operations, such as the password for external access to the camera being left in its initial state, and access restrictions on communication ports not being set.

It is impossible to eliminate the possibility of BOT infection from all devices in the world. An attacker can start an attack by instructing the bot. This is one of the 21st century crimes.

Well-executed DDoS attacks are virtually impossible to prevent and very difficult to stop. It can be started at any time and can cripple the servers of even the most sophisticated IT companies.

Denken: "In conclusion, it's impossible to beat Mahat."

Freelen: "Okay, let's break up."

Denken and Frielen, who did not give up after all, defeated the formidable Mahato, but enemies still appear after that. Similarly, as long as BOT infections occur, the battle will never end.

As public information provided by the National Police Agency states, DDoS attacks cannot be prevented, but measures can be taken to reduce the damage. However, it is labor intensive and costly. At the cost of the convenience of having Internet services available at all times.