昨年10月に起きた、徳島県のつるぎ町立半田病院のシステムトラブル

毎日、色々なニュースが出てきて、ロシアのウクライナ侵略も、『あの病気』のことも、あまり新聞の一面には載らなくなりました。

しかし、一面に載る他の記事を見ても、楽しいことは全くありません。

表題の事件は、例えばKDDIやみずほ銀行のシステムトラブルよりは影響範囲が狭かったので、覚えている人は少ないかもしれません。しかし、IT関係の仕事をやってきた私にとっては、非常に気になる事件でした。

トラブル発生から年明けに復旧するまでの約2か月間、この病院の電子カルテ等のシステムが機能不全に陥りました。

今年6月に有識者会議から詳細な報告書が出て、その後に関連記事も出たので、今回取り上げようと思ったわけです。

このサイトに載っている報告書は非常によくできていて、過去の類似のトラブルでは明らかにされないと思われることまで丁寧に(※)書かれています。

ただ、一般の人でも理解しやすい部分と、ネットワークやサーバの知識に詳しい人でないと理解できない部分とがあります。IT業界にこれから就職しようと思っている方や、現在そこで働いている方々は、後者の部分を含めて一読されたほうがいいと思います。

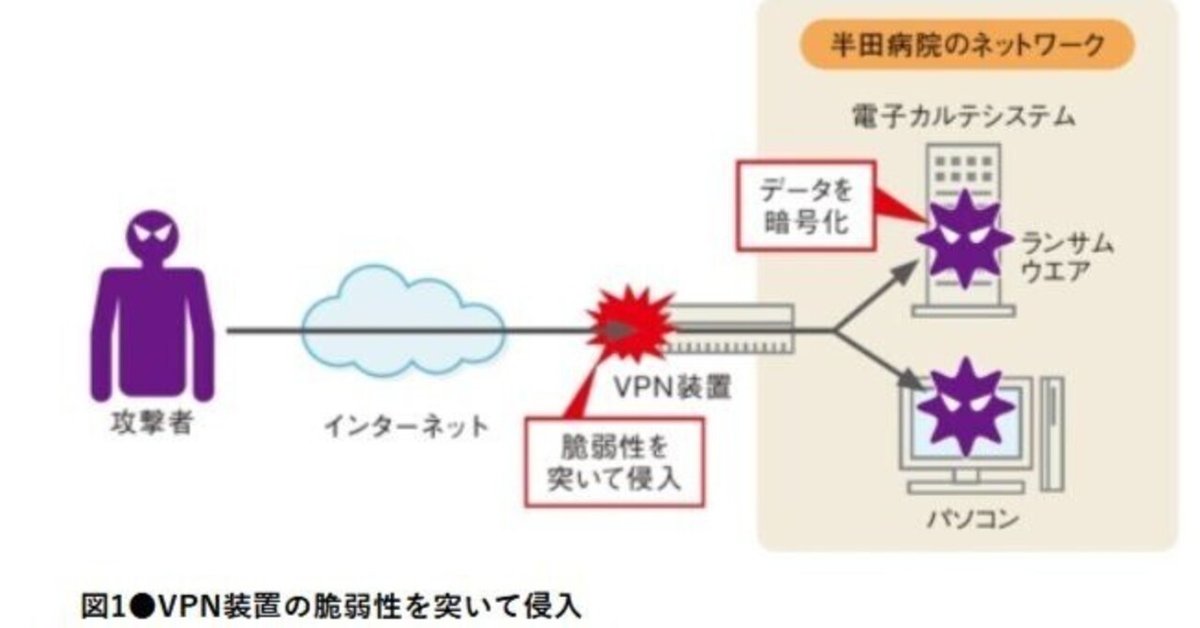

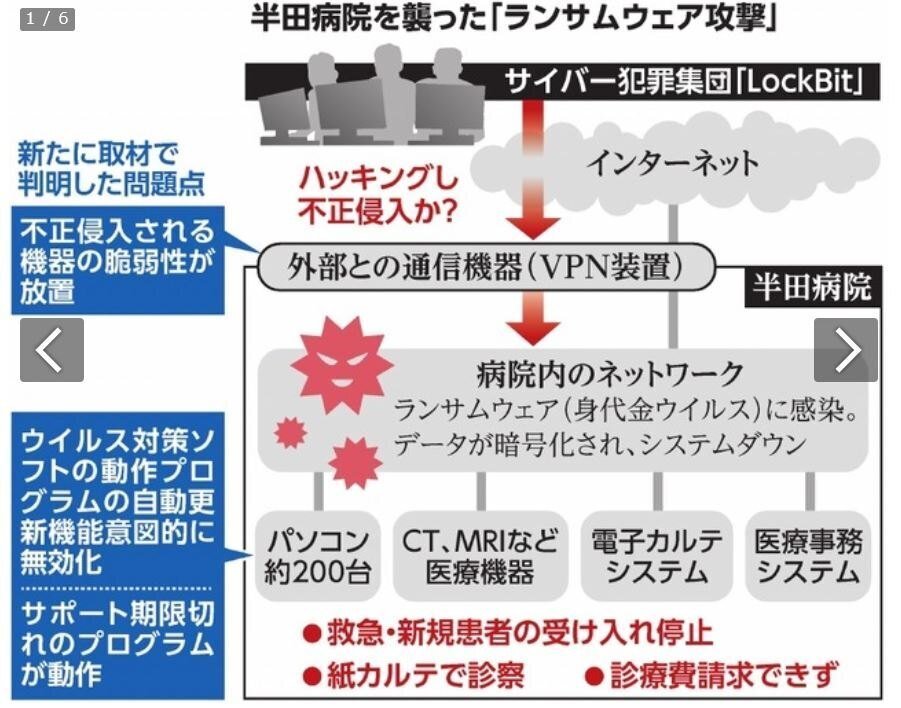

この事件の概要は言葉で説明するよりも、下の図を見ていただく方が理解しやすいと思います。

この図を載せた記事の表題は、「電子カルテが古く、ウイルス対策無効に」となっていますが、問題はそれだけではありませんでした。このトラブルを起こした主な原因は、別の所にありました。

タイトル写真の中心部にある、この病院の外部から、病院のシステムにログオンするための通信機器(VPN装置)のソフトウェアに、悪意を持った第三者からの攻撃を防げない欠陥がありました。その欠陥を直した修正プログラムは公開されていましたが、病院の担当者はそれを適用していませんでした。

ただし、報告書では、この装置を経由した侵入が最も可能性が高いとしながらも、それを立証するための情報が、復旧を委託した業者の作業により失われてしまった、としています。このように細部について書くことで、報告書の信頼度も高いと感じます。

サイバー攻撃の初期侵入は様々あるが、電子カルテシステムや医事会計システムでは電子メールそのものを使用しておらず、フィッシングメールによる初期侵入は考え難い。またWeb閲覧は異なるネットワークセグメントのPCで実施し、セグメント間の通信も許可されていなかった。さらには、外部に公開されたリモートデスクトップ接続(以下、「RDP」という。)等は存在していないため、公開RDP経由の侵入も不可能であった。その他にも内部協力者がいた事実や、侵害されたソフトウェアのインストールや新規に展開したソフトウェアもなく、ソフトウェアサプライチェーンの侵害も考えにくい。このように様々な侵入方法を検討していくと、電子カルテを始めとした医療機器のメンテンナンス等を行う際に接続するVPNのみが侵入経路と考えられ、当該ネットワークにおいてVPN 装置の脆弱性が放置されていた事実、また脆弱性を使い取得された VPN 装置の管理者の資格情報がダークウェブで公開されていた事実を鑑みると、VPN装置の脆弱性を悪用した侵入が考えられ、当該ネットワークを悪用して侵入した可能性が極めて高い。

なお、Fortinet社製のネットワーク(VPN)装置は、導入当初からソフトウェアの更新が行われておらず、2021年の夏に日本国内でも話題になった「CVE-2018-13379」が放置された状態であり、当該脆弱性を悪用して侵入した可能性が高い。本侵入経路を証明するためにVPN装置等のログの分析を試みたが、インシデント発生後にA社によってファームウェアの更新などの作業を、ログ保存などを鑑みずに実施されていたため調査を実施することができなかった。

この文章の前半は、侵入方法について、消去法で記述しています。これは、シャーロックホームズの推理方法を思い出させます。

しばしば消去法を用い、「不可能を消去して、最後に残ったものが如何に奇妙なことであっても、それが真実となる」(When you have eliminated the impossible, whatever remains, however improbable, must be the truth.)と述べている(「四つの署名」)。

この報告書には、消去法による記述がもう一カ所あります。それは、データ復旧を委託した業者が、その作業をどうやって行ったか、というところです。

それについては、下の記事で詳しく触れられているので、関心のある方は見てください。この記事の表題のとおりだと思います。この事件の犯人が用いたランサムウェアによって暗号化されたデータは、犯人からキーを入手しない限り、復元できません。ではどうやってその業者はデータを復元できたのでしょうか?

"Give me a code."

また、この報告書には、通信機器(VPN装置)に、修正プログラムが適用されなかった理由の詳細も明らかにされています。詳しくは報告書を見ていただくとして、下の記事では、このようなトラブルを起こさないようにするための課題を3つ挙げています。

1つ目は、システムのセキュリティに関して、ユーザーとITベンダーの責任範囲を明確にすること

2つ目は、稼働中のシステムでも、必要なアップデートを行うこと

3つ目は、VPN の閉域網でも、外部からの侵入を想定し対策を取ること

この病院と同様の規模で、外部接続を利用している病院や施設は多いと思います。そういったところでは、情報システムの担当者が1人かせいぜい2人だけだったりするのではないでしょうか。それだと、日々の運用で手いっぱいだと思います。

報告書の中でも、維持管理の費用負担について触れられていますが、このようなトラブルが起きた時の影響を考えると、業者との保守契約のコストは最初から予算に入れておくべきです。

コストを下げるためには、1つの病院が単独で業者と契約するのでなく、いくつかの病院をまとめてリモート管理する契約がいいのではないかと思います。ただ、それができるかどうかは地域の事情によるでしょう。

※政治家は最近、「丁寧にご説明する」としばしば言いますが、これの意味はせいぜい柔らかい口調で同じことを繰り返し言う、ということでしかありません。包み隠さず話せ、漫画『正直不動産』の主人公のように、と言いたくなります。

System trouble at Tsurugi Municipal Handa Hospital in Tokushima Prefecture last October

Every day, a lot of news came out, and neither the Russian invasion of Ukraine nor "that disease" were on the front pages of the newspapers.

But looking at the other stories on the front page is nothing fun.

The impact of the title incident was narrower than that of KDDI and Mizuho Bank, for example, so few people may remember it. However, for me, who has worked in IT, it was a very worrisome incident. For about two months from the occurrence of the trouble until the recovery at the beginning of the year, the hospital's electronic medical record system malfunctioned. In June of this year, the panel of experts released a detailed report, followed by related articles, so I decided to take up this issue.

The reports on this site are very well done, and they carefully (*) describe things that are not likely to be revealed in similar troubles in the past. However, there are parts that are easy for ordinary people to understand, and parts that only those with detailed knowledge of networks and servers can understand. I think that those who are thinking of getting a job in the IT industry in the future or those who are currently working there should read through including the latter part.

I think it's easier to understand the outline of this incident than to explain it in words by looking at the diagram of this article.

The title of the article with this figure is "Electronic medical records are outdated and virus protection is disabled", but that was not the only problem. The main cause of this problem lies elsewhere.

The software of the communication equipment (VPN equipment) used to log on to the hospital system from outside the hospital, which is the center of the title photo, had a flaw that could not prevent attacks from malicious third parties. A patch that fixed the flaw had been made public, but hospital personnel had not applied it.

However, although the report states that the intrusion via this device is most likely, the information to prove it was lost due to the work of the contractor entrusted with the restoration. I feel that the credibility of the report is high by writing such details.

There are various initial intrusions of cyberattacks, but electronic medical record systems and medical accounting systems do not use e-mail itself, so it is difficult to imagine initial intrusions by phishing e-mails.

Web browsing was performed on PCs in different network segments, and communication between segments was not permitted. Furthermore, since there is no remote desktop connection (hereinafter referred to as "RDP") open to the outside, it was impossible to intrude via open RDP.

The fact that there were other internal collaborators, the installation of compromised software, and the lack of newly deployed software make it unlikely that the software supply chain was compromised.

After examining various intrusion methods in this way, the only intrusion route is considered to be the VPN that is connected when performing maintenance etc. of medical equipment such as electronic medical records, and the vulnerability of the VPN device in the network is left unattended. In light of the fact that the credentials of the administrator of the VPN device obtained using the vulnerability were published on the dark web, it is possible that the vulnerability of the VPN device was exploited to gain access to the network. It is very likely that it was exploited and intruded.

Fortinet's network (VPN) device has not had its software updated since its introduction, and "CVE-2018-13379", which became a hot topic in Japan in the summer of 2021, was left unattended. It is highly probable that the vulnerability was exploited to intrude.

We tried to analyze the logs of the VPN device, etc. to prove this intrusion route, but after the incident, Company A updated the firmware without considering log storage, etc., so we It was not possible to carry out an investigation.

The first half of this article describes the intrusion way by elimination method. This reminds me of Sherlock Holmes' method of reasoning.

There is another place in this report that uses the process of elimination.

That is how the contractor who commissioned the data recovery did the work.

If you are interested, please read this article for more information.

Data encrypted by the ransomware used by the perpetrators of this incident cannot be recovered without obtaining the keys from the perpetrators. So how was the company able to recover the data?

"Give me a code."

The report also clarifies the details of why the patch was not applied to communication equipment (VPN equipment). For details, please see the report, and this article lists three issues to prevent such troubles from occurring.

The first is to clarify the scope of responsibility between users and IT vendors regarding system security.

Second, make the necessary updates, even on systems that are in production.

Third, take countermeasures assuming intrusion from the outside even in a closed VPN network.

I'm sure there are many other hospitals and facilities on a scale similar to this one that use external connectivity. In such places, there may be only one or at most two people in charge of information systems. If that's the case, I think the person in charge is full of daily operations.

The report also touches on the burden of maintenance costs, but considering the impact of such troubles, the cost of maintenance contracts with IT companies should be included in the budget from the beginning.

In order to reduce costs, I think it would be better to have a contract for remote management of several hospitals, rather than having one hospital contract with a vendor independently. However, whether this is possible will depend on local circumstances.

*Recently, politicians often say, "I will explain carefully," but at best this means only repeating the same thing in a soft tone. I would like to say that you can speak openly, like the main character of the manga "Honest Real Estate".