大事なデータを守るためのもう一つセグメント「DMZ」

はい、こんにちは!ネットワークの境界地点でトラフィックをコントロールし、内部セグメントを守る「ファイアウォール」について、連続記事でご紹介しています。

前回は、フィルタリングルール(ACL)の解説をしましたね!単純化されたACLを例にあげて、戻りトラフィックの条件文は書かないことが多いこと、「暗黙のDENY」が自動設定され、明示的に許可されている条件以外は拒否されることなどを紹介しました。

さて、今回は、DMZ(非武装地帯; DeMilitarized Zone)に関するお話しです。自ら管理するネットワークは、セキュリティ要件などに応じてセグメントごとに分ける(Network Segmentation)が必要です。

単純に内側と外側をしっかり区切れば良さそうですよね。が、実際はそんなに単純ではございません。そこで、重要な役割を果たすのが、第3のセグメント「DMZ」です。

では、DMZはどんな役割を果たすのでしょうか?

早速行ってみましょう!

内部セグメントしかなかったら?

ファイアウォールは、基本的に外側(インターネット)から内部セグメントを守るものです。

しかし、もし内部セグメントという区分しかもうけなかったら、公開サーバに対する外部からのアクセスはどうなってしまうのでしょう?

例えば、ウェブサーバを公開するとします。そのサーバは、内部か外部のいずれかに置くことになりますね。

内部に設置した場合

では内部にウェブサーバをおいたとしましょう。下図のとおりです。

こうなると、ファイアウォールの80番ポートを開けて、外部からのトラフィックを内部に引き入れるほかありません。これはセキュリティ的にアウトですね…。

外部に設置した場合

外部からのトラフィックを内部セグメントに引き入れるのがダメなら、外側に置けばいいじゃないか?もっともです。そうすると下図のとおりになります。

うん、内部にはトラフィックが入って来なくなりました。が、Webサーバは誰が守るのでしょうか?丸腰で攻撃にさらされることになります。これもいかんね。

第3のセグメント「DMZ」

ということで、お待たせしました。上記のどうにもならない状態を改善するために第3のセグメント「DMZ」を導入します!

DMZは、外部からの通信と内部からの通信を両方受け入れるセグメントでありながら、ファイアウォールで守られているセグメントです。

大きく2つの分類があります。

シングルファイアウォール型

シングルファイアウォール型のDMZは、1つのファイアウォールを使用して外部ネットワークと内部セグメントの間に「バッファゾーン」を作成します。

下図をご覧ください。ファイアウォールにNICを「3枚差し」しています。

主な強みは次の通りです。

簡素化された管理: 1つだけファイアウォールを使用することで、設定や管理が容易になります。

コスト効率: 追加のハードウェアやライセンスが不要であるため、コストを抑えることができます。

小規模な環境で利用するとか、コスト効率を重視するならこちらのタイプがいいですね。

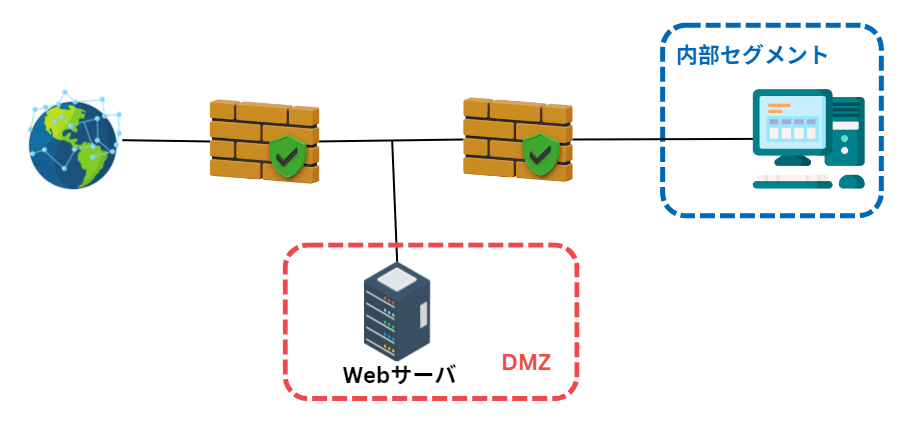

多段ファイアウォール型

多段ファイアウォール型のDMZは、文字通り複数のファイアウォールを利用してセキュリティを強化します。

この構成では、通常、外部からのトラフィックが最初のファイアウォールを通過した後、DMZに入ります。DMZ内のサーバは、第二のファイアウォールによって内部セグメントから隔離されています。

このように、万が一DMZが侵害されても、攻撃者が内部トラフィックに到達するのはより困難になります。

多段ファイアウォールの強みは次の通りです。

強化されたセキュリティ: 2層の防御により、攻撃者が内部ネットワークに侵入するのを難しくします。

柔軟性: 異なるファイアウォールで異なるセキュリティポリシーを適用することができます。

以上、2つのDMZの型を紹介しました。

ただ、実際のところは、上の型のみだけでなく、DMZを複数作ったりいろんなパターンがありますから、どのようにDMZを構成するにあたっては、組織のサイズ、セキュリティ上の要件、そして…予算を考慮する必要がありそうですね。

多段ファイアウォール型は、より高いセキュリティレベルを必要とする大規模な組織に適しています。一方、シングルファイアウォール型は、リソースが限られている中小規模に適しています。

はい、本日は、ここまで。今回は、ネットワークセグメンテーションの話、とくにDMZについてお話しました。

次回は、ファイアウォール機能を含む統合的な機器である「UTM」についてお話しします。

では!