AWS:Security Hub触ってみた

みなさん、こんばんは。ちゃみみです。

今日は、AWSの専門認定などもちらほら見かけるSecurity Hubをキャプチャ付きで色々いじくりまわしてみたのでハンズオン記録として残しておこうと思い記事を書きました。

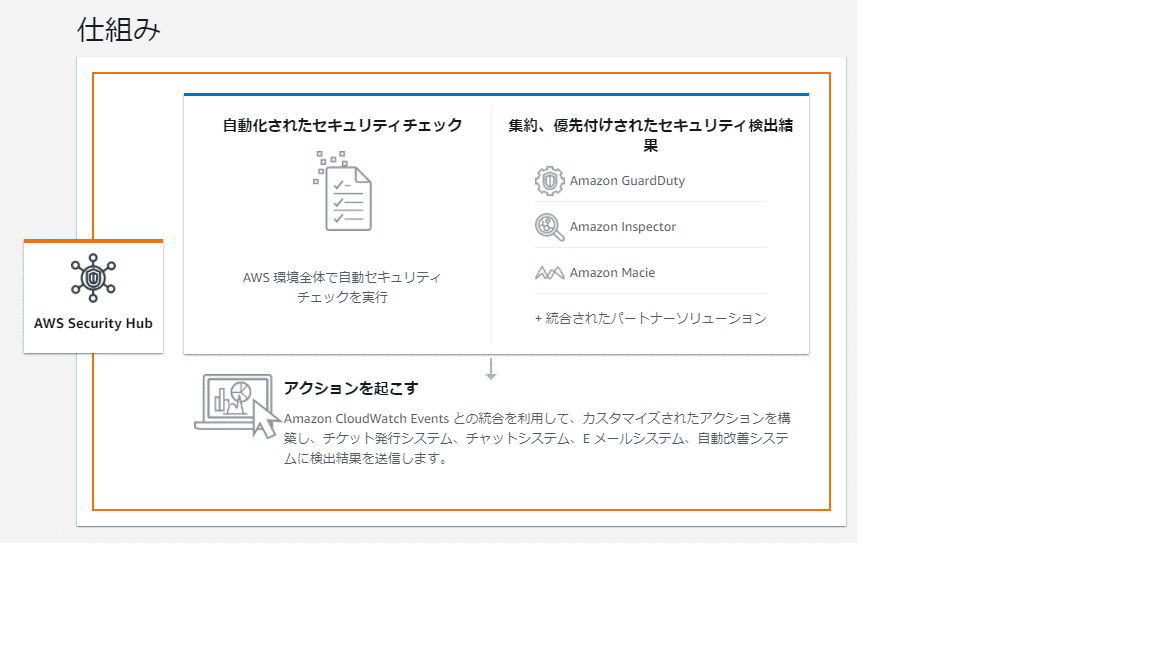

まず、そもそもですがSecurity Hubってなんなの?ってところからになると思うんですが、個人的なイメージとしては、CloudWatchのセキュリティ特価版のイメージですw

もしかすると厳密な意味で色々な部分で違うかもしれませんが個人的にはそう思ってます爆

AWSナレッジの記事を引用させてもらうと、「AWS Security Hub は、セキュリティのベストプラクティスのチェックを行い、アラートを集約し、自動修復を可能にするクラウドセキュリティ体制管理サービスです。」とのことだそうです。引用URL:https://aws.amazon.com/jp/security-hub/

ただ、上記で自動修復を可能に~とありますが、解釈として自動修復をこのSecurity Hubが行ってくれる機能はなく、自動修復が行えるようにセキュリティ違反を検知してくれるという意味で理解してもらえればOKかなと思います。

Security Hubの管理対象は、概ねGuardDuty、Inspector、Maicie、IAM Access Analyzer、FirewallManagerなどになります。

最初の画面は、こんな感じです。

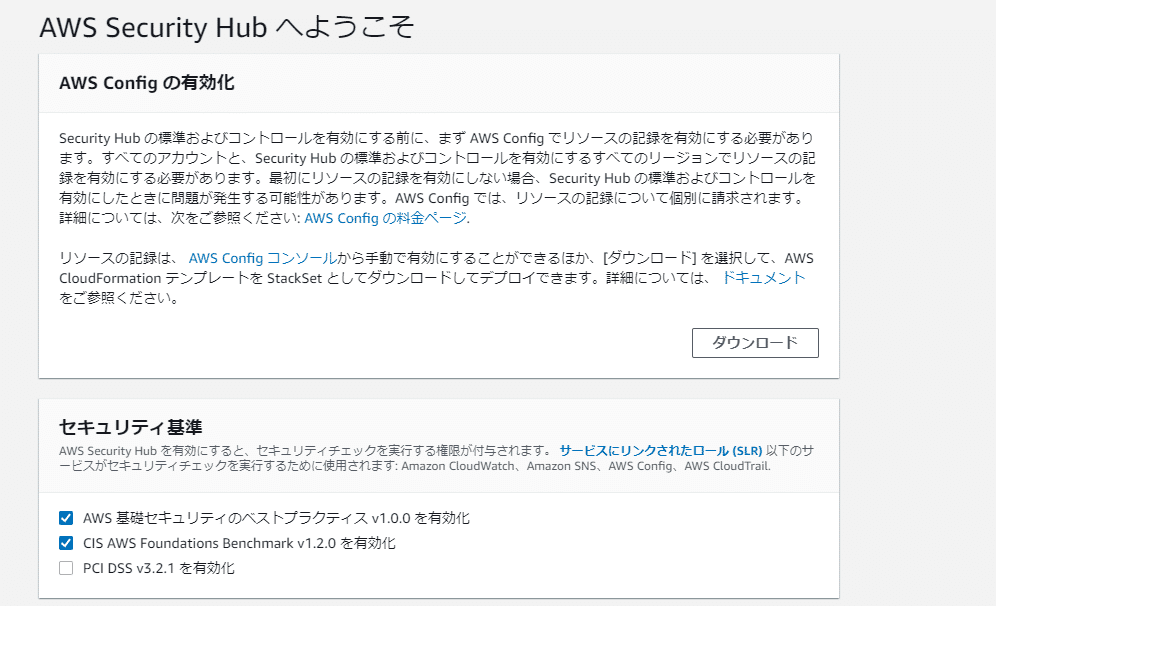

Security Hubに移動ボタンを押してもらうと、サービスを機能させるための要件(AWS Configのレコード機能を有効にしてねというもの)が出てきます。

ここで要件以外にも実装するセキュリティ基準を選択できます。

・AWS基盤セキュリティのベストプラクティス

・Center for Internet Security (CIS) AWS Foundations Benchmark

・Payment Card Industry Data Security Standard (PCI DSS)

これらの基準で設定・目線で見てくれるようなので取り入れる場合にはPJ先の状況を見ながら、設定基準をONにしてもらえればと思います。

今回は、特に統合したいAWSサービスや委任したい管理者なども別にいないのでさっぱりとスルーします。

機能自体の設定は、これくらいでSecurity Hubの機能をONにするとこのような感じでモニタリングを行うことが可能となります。

今回は、これ以外にも特段設定しているものがほぼほぼないのでいい加減な感じの概要モニタリングになっていますが、本来はもう少し違うかと、、、w

とはいえ、それだと面白くもないので適当にS3バケットを作成してパブリックアクセスNG設定をOFFにしてみました。

結果として、セキュリティ的に危ういですよ!と検出されていますね?!

イメージとしてこんな↑感じでセキュリティ検出結果によって警告レベルが区分けされている感じなのでこれをフィルタリングして、Criticalベースのものを確認し対処していけばわかりやすく優先度も付けやすいですよね!

本日はこんな感じで締めくくらせてもらいます。引き続きよりよりAWSライフを過ごしましょう

2021年10月14日

以下、宣伝です。

仲間も募集中なので、気になる方は↓の記事を覗いてみてくださいませ。

いい会社だと思いますよ。