Metasploitable3の脆弱性を突いてみる その2

当たり前ですがその1からの続きです。

SSH

SSHさんってまだキャラ化してなかったな・・・とか考えつつ。宣伝。

SSHはやっぱBruteforceでしょうか。響きが良いですよね。声に出して言いたいサイバー攻撃。ぶるーとふぉーすこうげき!

Kali Linuxには、ユーザー名やパスワードの検索に使えるリストが用意されてるので、例えば・・・

一部ですがこんなにいっぱい。もうこうなってくるとどれ使っていいかわかんない。いや、ちゃんとあるんだろうけど。どれにはどれ、とか。でもでも、有名どころ?のpassword.lstなんか、開いてみるとわかるけどもう数が多すぎてやばい。総当たりしちゃうと、どんぐらい時間かかっちゃうかわかんない。そうなると成り立たない・・・。

というわけで、まずmetasploitable3へのBruteforce Attackに使える「ちょうどいい」リストを作ります。

kali@kali:~$ sudo cewl https://github.com/rapid7/metasploitable3/wiki -m 7 -d 0 -w /usr/share/wordlists/metasploit/pass.txt置き場所は別にDesktopとかでもいいと思います。わかりやすい場所で。リストが準備できたら、下記のモジュールを使って総当たり開始です。

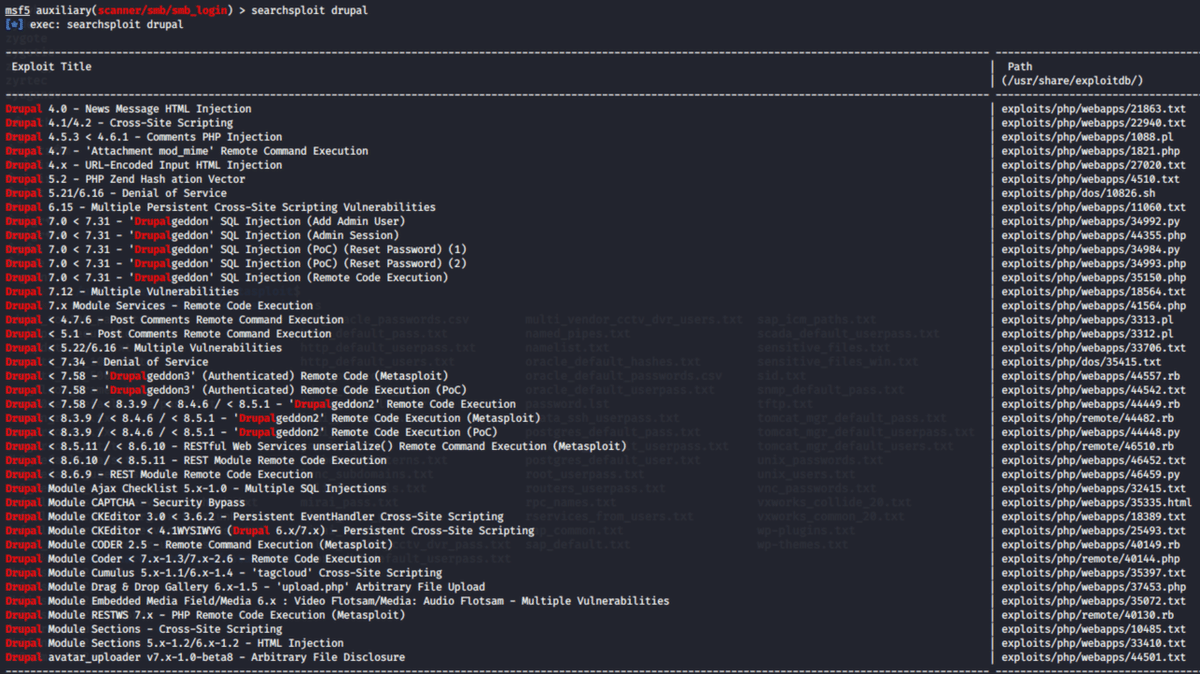

ちなみにsearchsploitコマンドで検索するとめっちゃ出てきますうふふ。

環境やバージョンによっていろんな遊びができそうです。とりあえず今回は、下記のオプション内容で設定しました。

ユーザとパスワードを同じファイル指定して総当たりするので、それなりに時間かかるので夜中に放置して今朝方確認してみると・・・

vagrantユーザでかたっぱしからトライ中にvagrantパスワードでセッション開くことに成功してます!・・・まあ知ってたけどさこの認証情報。気分的に違うでしょ?破ってやった感が欲しいでしょ?という自己満足です。

ちなみに、Metasploitable3側の/var/log/auth.logには、認証失敗のログがいっぱいです。

Drupal

どるーぱる。私はこれまで触ったことなかったですが、CMSですね。この分野ではWordpressのシェアが圧倒的でしょうか。ですよね?わかりません!

CMSは便利ですが、いろいろ大変ですよねいろいろ・・・。

とりあえず、Drupalでどんな脆弱性あるかをみてみます。Metasploitでサーチ。

いっぺー出てきたぞ!でも今のdrupalのバージョンってどう調べればいいんだろう。えーーーーーっと。ちょっと調べてみると、blog.infoってファイル内に書いてあったりするようです。

っていうか見れちゃうのね。っていうツッコミはとりあえず置いといて、blog.infoの中身を見てみました。

version = "7.5" だそうです。私はすいません知らなかったのですが、drupageddonっていう有名な脆弱性があったみたいですね。ドルパゲドン。画像検索したらロゴマークの人が爆発とか撃たれたりみたいな画像がいっぱい。そっ閉じ・・・。まあ有名なやつだけあってちゃんとそれ用のexploitモジュールがあったので、使ってみました。

最後ちょっとスクショを一気に撮って端折った感がありますごめんなさい。でもmeterpreterが動かせてて、sysinfoでマシン情報が見れてます。もっといろいろできることがあるとは思いますが、とりあえず侵入できてる感じが出せたので、こんなところにしておきます。

Webアプリがまだ他にもあるみたいだけど、どのくらいやればいいかな。