DX時代も『ご安全に!』- FAエンジニアのためのサイバーセキュリティ事始め (2024/11/9 第20回FA設備技術勉強会 in TOKYO 講演録)

DX時代、FAエンジニアにとってサイバーセキュリティは新たな大きな課題となりつつあります。ここでは「ご安全に!」をキーワードに、サイバーセキュリティの入門的なお話を共有します。

1.はじめに

あ、皆さんこんばんは。もう「こんばんは」って時間になっちゃいましたよね。はい、えっと岡です。では、今日は最後ですね。今日「DX時代にご安全に」ということで、FAエンジニアのためのサイバーセキュリティ事始め、めちゃめちゃ入門のお話をします。よろしくお願いします。

改めまして、私、岡実といいます。滋賀県に住んでいて、59歳です。今年の7月まで34年間オムロンでPLCをやってました。だけど、リストラで辞めて、製造業のサイバーセキュリティの会社に転職して、今2ヶ月目です。あと個人事業でもコンサルティング(中小企業診断士・国家資格キャリアコンサルタント)をやっています。なので今日お話しするのは、まだ私がセキュリティを勉強している最中のものをお話しする、という感じですね。

はい、今日のテーマは「ご安全に」。今日、安全の話がいっぱいありましたよね。今まで安全って、OTとかFAの現場ではセーフティ、つまり物理的なものから人間を守ることが中心でした。ですけども、今ITやDXの時代になって、セキュリティ、サイバーでも守るということが必要になってきています。

2.セーフティとセキュリティの共通点

ここ、ちょっと余談なんですけど、セーフティの本なんかではセーフティとセキュリティって同じ言葉らしいですね。これ、TÜV(テュフ)の方から教えてもらったんですけど、「Sicherheit」って読むんですかね。セーフティも「ジヒャーハイト」、セキュリティも「ジヒャーハイト」。何が言いたいかというと、なんとなくですけど、ドイツ人の方の感覚でいうとセーフティとセキュリティってのは同じようなものだ、一体として捉えられているみたいなことがあるのかもしれません。

3.FAにおけるサイバー攻撃の歴史

で、このFAのセキュリティ、サイバー攻撃の歴史をざっくり振り返ってみたいと思います。ご存じの方多いと思いますが、2010年に「スタックスネット」というのが登場して、イランの核施設のシーメンスのシステムが止まりました。これ、めちゃめちゃ話題になって、世の中がガゼンとしました。その後、2016年にPLC専門のウイルスが登場しました。PLC Blaster。これも僕、PLCやってたんで、めちゃめちゃザワつきました。「困ったな」と。

で、実際にFAで被害が起きて有名なのが、2018年のTSMC。1ヶ月半、半導体チップが作れなくなりました。原因は、設備の保全業者さんがパソコンを持ち込んだためだそうです。で、その後2022年にはトヨタさんのサプライチェーンで、小島プレス工業さんって部品工場、工業品を作ってるメーカーさんが攻撃にあって、1日日本中のトヨタさん工場で車が作れなくなりました。サプライチェーンを狙うってのが今ホットな話題ですね。去年も名古屋港が止まって車が出荷できなくなりました、みたいな話がありました。そんなふうに、どんどんサイバー攻撃が進化したり身近になってきています。

4.サイバーセキュリティが守るもの:CIA

はい、ということで、じゃあこのサイバー攻撃から守るサイバーセキュリティで「何を守るのか」を改めて確認しましょう。3つ守るものがある、とセキュリティでは言われていますね。詳しい方はもう当たり前なんですけども、「秘密性・完全性・可用性」の3つを守りましょう、と。秘密性っていうのは英語で「コンフィデンシャリティ」、いわゆる情報を外に漏らさないようにしっかり守りましょう。2つ目が完全性、「インテグリティ」、正しい情報ですよね。改ざんを防ぎましょう。3つ目が可用性、「アベイラビリティ」。システムや動いてるものを止まらないようにしましょう、動き続ける稼働を守るという観点ですね。秘密性、完全性、可用性。これ英語の頭文字をとって「CIA」と呼ばれています。

で、このCIAについてはITセキュリティとOTセキュリティで違うって言われてるんですよね。はい、会社で「情報セキュリティ」を見てる方は情報漏洩が最優先なので、秘密性が最優先です。

でも、OTやFAのセキュリティの場合は可用性、システムが動き続けるっていうのが大事です。例えば、よく情報セキュリティで会社だと「パソコンがウイルスチェックに引っかかったら、LANケーブルを外して分断しましょう」って言いますけど、じゃあ発電所のネットワークシステムで突然ケーブル抜いたらどうなるかっていうと、止まりますよね。だから、止めるとしても手順を踏んで止めないといけない、と。稼働が1番大事、ここがITのセキュリティとOT、FAのセキュリティの大きな違いだということです。

5.世界で進む規格と法律

はい。じゃあこのOT、FAのセキュリティで、世界でどんなことが起こっているか。3つ代表的なものを紹介します。国際規格がありまして、そして中国とヨーロッパでは法律ができました、ということです。少しずつ説明します。

FAのセキュリティやっている人だったらみんな知っている国際規格「IEC 62443」。私も今めっちゃ勉強しています。

これ簡単に言うと、「誰のために」「何に対して」「どんな認証をするんですか」というのを3つにまとめられます。誰のための?というと3つあって、工場の人のため、そして工場の生産ラインを作るシステムインテグレーターさんのため、あとはPLCとかロボットとか機器や機械メーカーさんのため。それぞれに企画のパートが分かれています。で、何に対して企画があるんですかというと2つあって、組織(プロセス)とシステムやコンポーネント。組織やプロセスっていうのはISO9000と同じような考えですよね。セキュリティに強い商品やシステムを作れる組織ですか、という認証がされます。もう1個がシステムやデバイスですね。機能安全でも「SIL(シル)」とか「パフォーマンスレベル」ってありますよね。同じように、PLCやロボットにもデバイスとして、どれだけセキュリティに強いんですかというのがあって、それはセキュリティレベルを4段階で認証を取ってマークをつけることができます。そして組織については「成熟度(マチュリティレベル:ML)」って言うんですけど、これも4段階で評価されて認証される。で、認証書が発行されます。

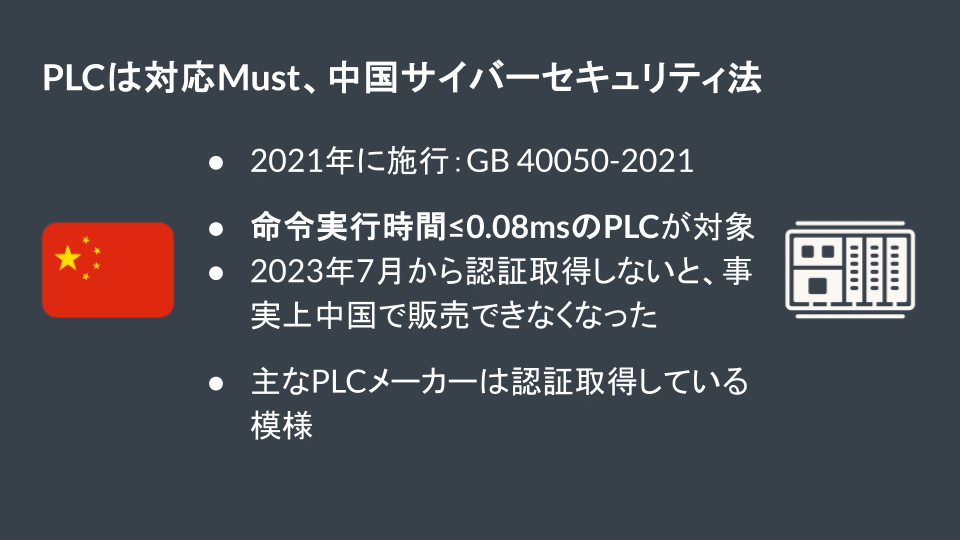

6.中国サイバーセキュリティ法

で、2つ目の中国サイバーセキュリティ法。これはPLCメーカーにとってめちゃめちゃ大騒ぎになりました。

はい。PLCは中国で売るPLCを事実上すべてこの法律に適用して、認証を取らないと販売できなくなったんです。2023年7月からです。2021年に突然法律が出てきて、「GB40000…」とか。で、命令実行時間が0.08ミリ秒よりも高速なPLCが対象です。これ、PLCに詳しい方は「ほぼすべてやんか」と思われますよね。ほぼ全てのPLCが対象になります。はい。で、今言ったように、去年の7月からこの認証取得をしないと事実上販売できない。罰則ができて、主なPLCメーカーは認証を取得しているようです。リストが出てるんですけども、例えばシーメンス、三菱電機、オムロンはほぼ全てのPLCが認証を取ってリストに載っています。あと他のPLCメーカーさんも主力機種は載ってるっていうのを、昨日ネットで確認しました。そんな感じです。

7.欧州サイバーレジリエンス法(CRA)

で、今めちゃめちゃセキュリティ界隈で話題になってるのがヨーロッパです。全デジタル製品が対象になる「欧州サイバーレジリエンス法(CRA)」と呼ばれるもので、これが先月欧州EUの理事会で正式に承認されて、承認されると36ヶ月後に法律の適用が始まります。2027年後半に、全デジタル製品に対してこの法律が適用されます。

じゃあ何をしないといけないかというと、ヨーロッパでデジタル機器やソフトやハード、最終製品、半完成品も含めて売る場合は、重要な脆弱性が見つかると24時間以内にEUに報告しないといけない、ということが必要になります。なので、そういう体制、「情報を確認するとか、通報を受けるとか、受けたやつを調べてすぐに報告する」といった社内体制が必要になる。それをやってないところは36ヶ月以内に体制を作らないと、ヨーロッパで例えばPLCが売れなくなる。ということで、おそらくFA機器メーカーはすべてデジタル製品なので、これをやるために必死になっています。

あとは、クラス1、クラス2ってリスク製品が分けられていて、重要な製品であればあるほど厳しくなる。1番厳しいのがこのクラス2・高リスクって言って、ファイヤーウォールなどはこれに該当するんですけど、第三者認証、いわゆるCEマーキングをしかるべき組織から認定を受けないと販売できなくなります。なので、全てのPLCやFA機器が該当するってわけではないんだけど、一部の機器でちゃんと規格対応しないと売れなくなる、というのが36ヶ月後にくる。これがすごくセキュリティ界隈のホットな話題なんですね。

8.メーカー側の対応

はい、このように世界中で実際に被害も出てるし法律も作られてる。じゃあPLCメーカーはどうしてるんでしょうか。私もPLCメーカーにいたので、PLCメーカー側でちゃんとやり始めていますよ、という例を紹介します。

三菱電機やオムロンなど、FAシステムセキュリティガイドラインというドキュメントをホームページで公開しています。これはどんなセキュリティ機能があって、それをどう使えばセキュリティが守れるかといったことが書かれていて、無償でダウンロードできます。けっこう詳しく書かれています。あとは、IEC 62443で求められる「4-1」(製品を作る組織のプロセス)認証とか、マチュリティレベル2とか3とかを取ったり、中国サイバーセキュリティ法もほぼ全てのPLCで認証を取ってる。そういうふうにメーカーはちゃんとやり始めている、ということですね。

9.セキュリティに強い通信規格:OPC UA

あとは、もともとセキュリティに強い通信規格もあります。今日はOPC UAの例をあげます。

ちょうどビッグサイトの展示会(JIMTOF)でもOPC協議会が出展していて、そこで話をしているんですけど、OPC UAっていうのはご存じの方も多いかもしれませんが、機械や現場とITをつなぐための国際標準です。これは最初からセキュリティに強い仕組みが組み込まれていて、例えば認証や認可の仕組みがちゃんとあるとか、改ざんされてないデータをやり取りするとか、必要に応じて暗号化できるとか。そういった機能が最初から入っているので、普及も進んでいます。

10.FA現場でまずやるべき4つの基本

では、こうした背景がある中で、具体的に何から手を付ければいいのか。私はまず、基本の「き」として4つのことをやりましょう、という提案をしています。FAのセキュリティ、サイバーレジリエンス。セキュリティっていうのは「守る」。レジリエンスっていうのは「復旧する」。万が一止まってしまったら、すぐに復旧しましょう、という考え方です。4つ挙げます。

1つ目、セキュリティに対応した機器を使いましょう。

2つ目、資産と状態を見える化しましょう。

3つ目、ゾーンに分けましょう。

4つ目、バックアップを取りましょう。

はい、1つ目の「セキュリティに対応した機器を使う」は分かりやすいですよね。先ほど言ったようにメーカーが続々と対応しているので、そういった機器を使えば強くなります。中国サイバーセキュリティ法で、例えば突然PLCにパスワードを入れないと繋げなくなったとか、「なんだこれ面倒くさいな」と思うことがあったりしますけど、あれもセキュリティ対応の一環です。

2つ目が「資産と状態を見える化しましょう」。どこにどんな機器があって、どういう状態で動いているのか分からないと、いざ止まったときに対処できません。だからちゃんと把握しましょう。

3つ目、「ゾーンに分ける」。大きなシステムでどこかが止まったら全部止まる、みたいなのは不幸です。ちゃんとここは大事、ここはそこまでじゃない、と分割して、必要なところを守りましょうという考えですね。セキュリティではすごく重要な考え方です。

4つ目、「バックアップを取る」。万が一データが破壊されたら、バックアップから復旧できるようにしておく。これは基本ですよね。

11.生産性との関係

で、これって別にセキュリティやレジリエンスだけの話じゃなくて、FAの現場は今まで保全活動のように生産性を高めるためにやってきたことなんですよ。例えば「セキュリティ対応した機器を使う」と誤操作防止にもなるし、「資産管理や見える化」はメンテナンスの定番ですよね。「ゾーンに分ける」は影響範囲を最小化する。「バックアップ」はダウンタイムを最小化する。なので、セキュリティと聞くと特別なことに感じるかもしれないけど、実は生産性の向上と共通点がたくさんある。私は改めてそう思います。

12.まとめ

はい、では最後に簡単にまとめます。

改めまして、FA時代に大事だった安全(セーフティ)に加えて、DX時代はセキュリティというのが加わってきました。OTやFAのセキュリティは現場の稼働が一番大事です。普通の情報セキュリティとは考え方が違いますよ、と。そして世界的には、中国やヨーロッパの例を見ても分かるように、FAもセキュリティ対応がマストになってきました。だけど、基本の部分っていうのは今までの生産性を高める考え方とほとんど同じです。セキュリティやレジリエンスの取り組みは、生産性や安定稼働にもつながります。

では最後に改めまして、DX時代も「ご安全に!」。よし、ありがとうございました。