えきねっとからの「期限内に安全情報を更新しない場合、退会となります」メールに引っかかってみた

フィッシング詐欺メールに引っかかるとどうなるか?実際にアクセスしてみて、どうなるかを検証してみました。

今日は、えきねっとからのメールに引っかかってみました。

※この検証は、安全な環境であるWindows Sandboxを使用して行い、実際のフィッシングサイトの動作を確認しています。ご自分のPCでは、このようなフィッシング詐欺メールのURLへアクセスしないでください。

1.実験内容の説明

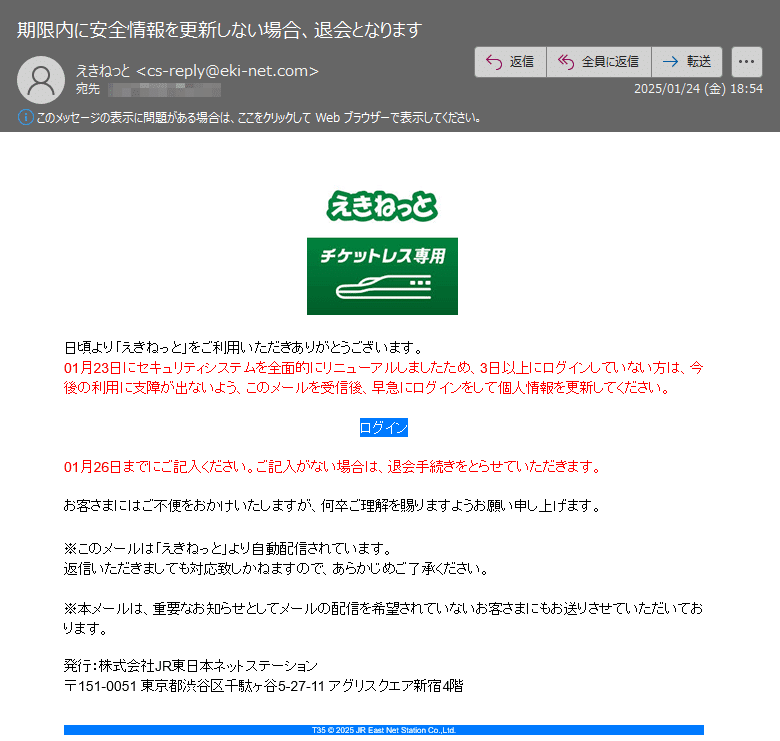

今回検証したのは、JR東日本が運営する「えきねっと」を装った迷惑メールです。件名は「期限内に安全情報を更新しない場合、退会となります」となっており、セキュリティシステムのリニューアルを理由に、1月26日までにログインしないと退会処理になる、という内容です。

2. アクセスしてみた結果

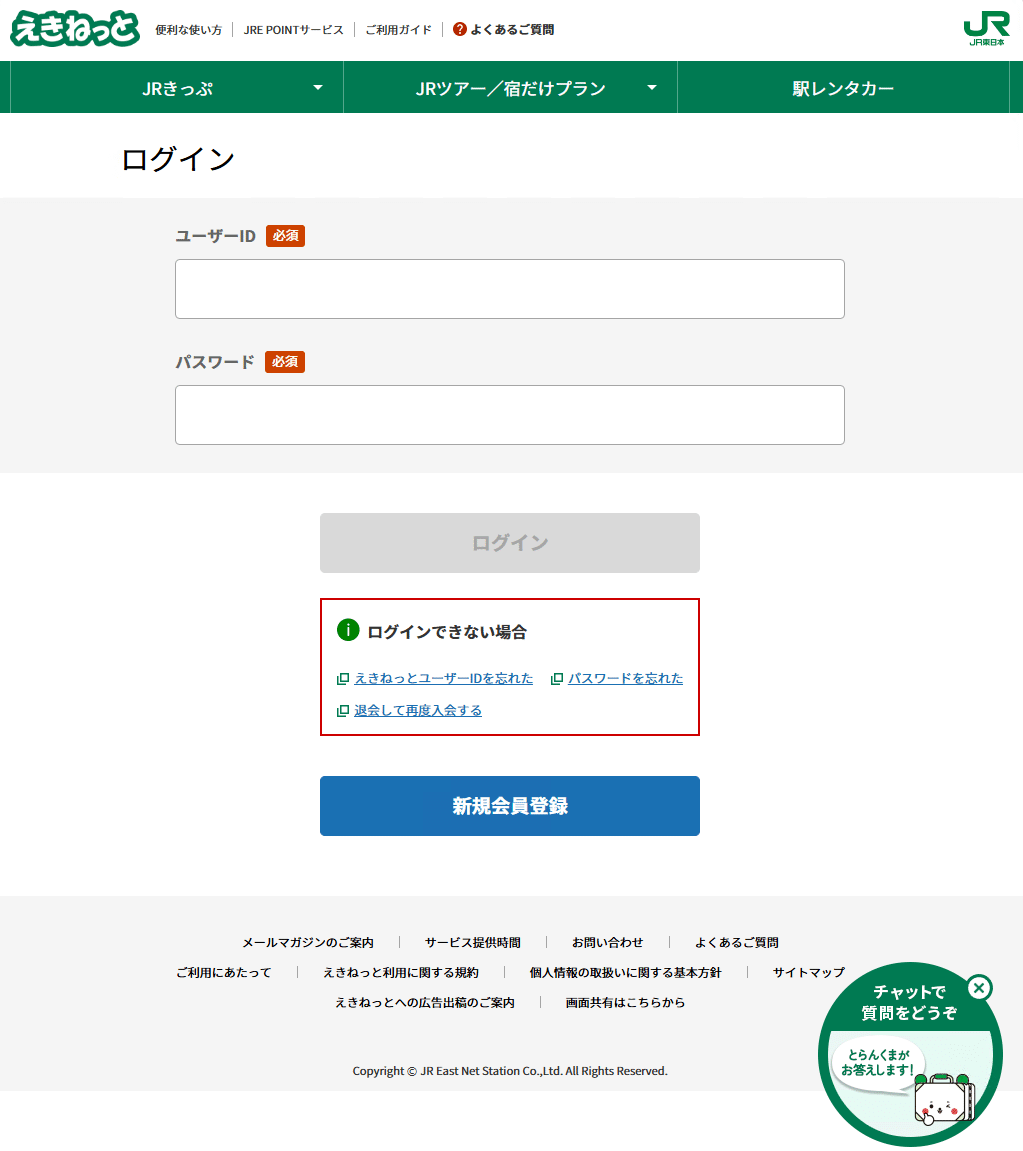

メール本文中の「ログイン」ボタンをクリックすると、一見するとえきねっとの本物のログイン画面そっくりなページが表示されました。

ブラウザのURLをよく見ると、えきねっととは異なるURLになっています。

本物のURLは「https://www.eki-net.com/」です。

ちなみに、本物のページはこんな感じです。

デザインが似ているように見えます。頻繁にアクセスしている人であれば違和感があると思いますが、久しぶりにアクセスした人は気がつかないでしょうね。

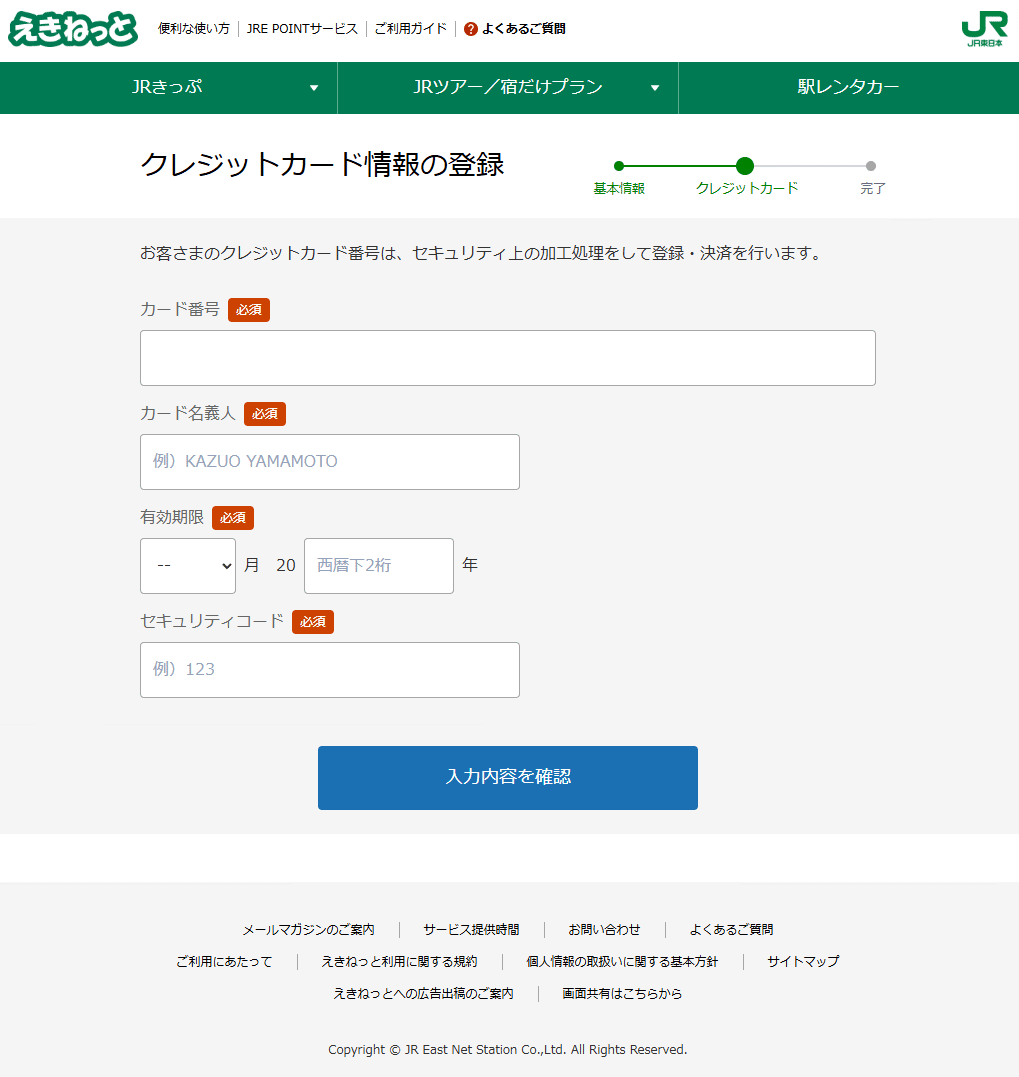

さて、試しに存在しないIDとパスワードを入力すると、「クレジットカード情報の登録」という画面が表示されました。

「入力内容を確認」ボタンをクリックすると、クレジットカード情報の入力を求める画面が表示されました。

ここで安全なクレジットカード情報を入力してみましょう。

入力したクレジットカード番号は、以下のページに掲載されている番号を使いました。

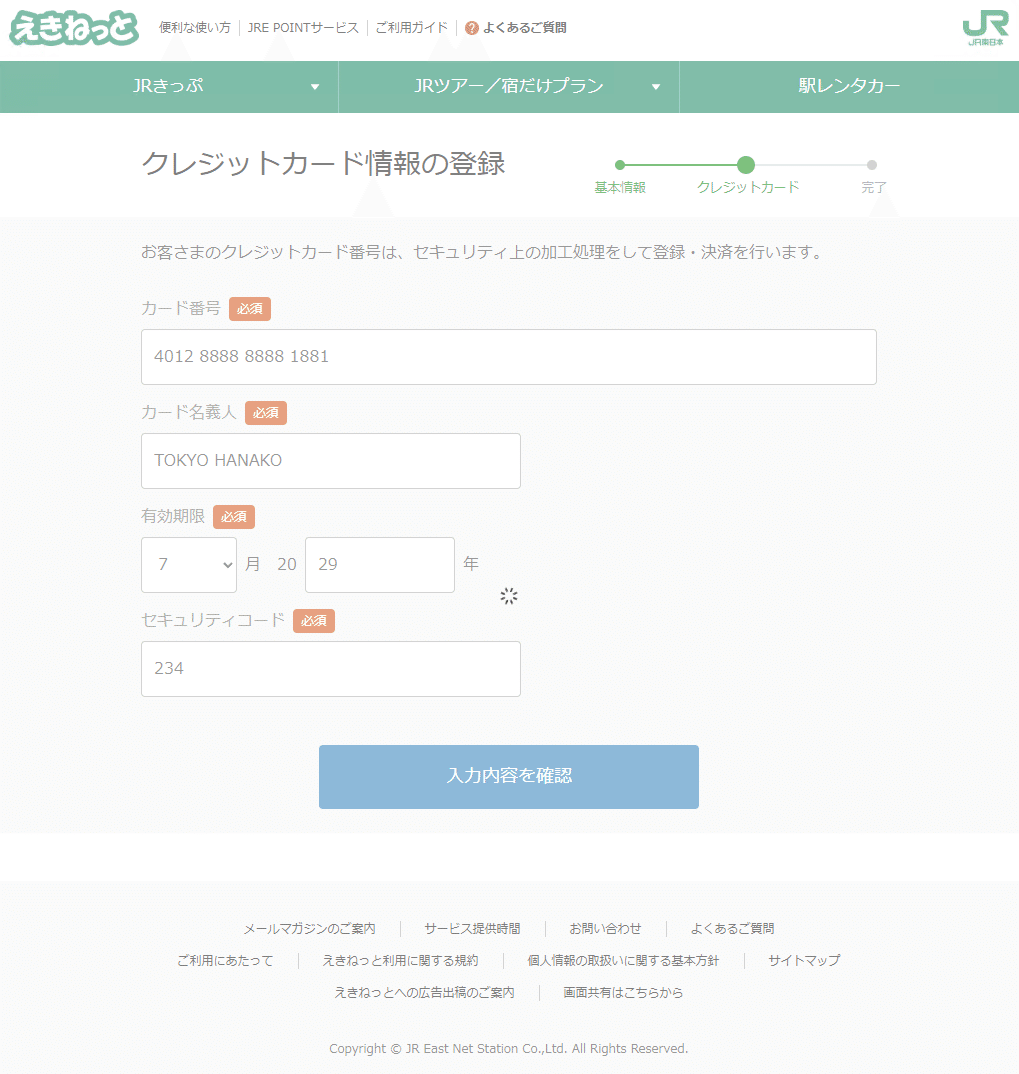

クレジットカード情報を入力して。「入力内容を確認」ボタンを押すと・・・。

ボタンを押すと、なにか処理している感じの画面になり、「このカードはこの取引をサポートしていません。別のカードをお試しください。」と表示されました。

恐らく、正しいクレジットカード情報を入力しても、同じメッセージが表示され、他のクレジットカードを入力させて複数のクレジットカード情報を入手する手口と思われます。

3. 分析

少しだけどのような動きをしているか見てみます。

クレジットカード情報を入力するページのソースを見てみます。

「./assets/index-C_99o66X.js」と記載があるので、このプログラムを呼び出しているようです。Javascriptなのでダウンロードしてみます。

こんな感じのソースコードです。キャプチャはほんの一部で、全体はもっと長いコードです。何をしているのかを隠蔽している意図があるのかも知れませんね。

そこで、ChatGPTにどんな処理をしているのか聞いてみました。

ログインやカード情報など入力フォームを複数画面に分割し、ステップを進めながら ユーザー情報やカード情報を Axios でサーバーに送信 → サーバーの指示を Socket.IO で受け取る という仕組みになっている。

予想通り入力した内容は、どこかに送信されているようですね。

このフィッシング詐欺メールには、以下のような心理的トリックが仕掛けられていました:

「3日以上ログインしていない」という具体的な期間設定による信頼性の演出

「1月26日までに」という期限を設定することでの焦りの誘発

実在する企業の正式名称や住所の使用による信頼感の醸成

技術的には、本物のえきねっとのデザインを模倣したフィッシングサイトを用意し、入力された情報を外部サーバーに送信する仕組みが確認されました。

4. 実験を通じてわかったこと

今回の検証から、フィッシング詐欺の危険性として以下の点が明らかになりました:

クレジットカード情報を狙う詐欺である

サイトのデザインが精巧で、一般ユーザーには見分けがつきにくい

緊急性を煽ることで、ユーザーの冷静な判断を妨げている

5. 結論(まとめ)

迷惑メール対策として最も重要なのは、メールに記載されたリンクを安易にクリックしないことです。特に、個人情報やクレジットカード情報の入力を求められた場合は、必ず公式サイトに直接アクセスして確認するようにしましょう。

セキュリティ強化のためには、不審なメールを見分けるスキルを身につけることが重要です。日頃から情報漏洩対策について意識を高め、定期的にパスワードの変更を行うことをお勧めします。

📌 この記事が役に立ったら、「スキ」やシェアをお願いします!

【注意書き・免責事項】

この記事で紹介する検証は、安全な実験環境(仮想マシンやサンドボックスなど)で行っています。

迷惑メールのリンクや添付ファイルを一般の環境で開くことは極めて危険です。絶対に真似しないでください。

実際の不正URLやメールアドレスを紹介する場合は、安全確保のために伏せ字やスクリーンショットなどを利用し、アクセスできない形で掲載しています。

この記事は情報提供を目的としており、特定の行動を推奨するものではありません。万が一トラブルが発生しても、当方は一切の責任を負いかねます。ご了承ください。

より詳しい迷惑メールの見分け方や具体的な対処方法については、別記事「フィッシング詐欺メール見破り方完全ガイド|最新手口と対策【2024年版】」でご紹介していますので、ぜひご覧ください。

https://nolan-system.com/2024/12/how-to-identify-phishing-emails-complete-guide-2024/

迷惑メールやフィッシング詐欺に対する不安をお持ちの方は、ぜひnolan合同会社のはじめてのセキュリティ安心セットをご利用ください。

https://nolan-system.com/securitypackage/

セキュリティ診断サービス: 現状のリスクを可視化し、改善点を提案します。

EDR導入・運用: 高度なマルウェア対策でエンドポイントを守ります。

パスワード管理ツールの導入・運用:煩雑なパスワード管理をカンタンにしてパスワード強化を行います。

従業員向けセキュリティ教育: 社員全員が安全な行動を取れるよう支援します。

詳しくは、こちらからご覧いただけます。今なら無料相談を実施中ですので、ぜひお気軽にお問い合わせください!

いいなと思ったら応援しよう!