Neat Pulse 管理プラットフォームの SAML SSO の構成

最終更新日 2024年11月5日

注:Neat サポートページのConfiguring SAML SSO for Neat Pulse management platformを Google翻訳 を使って翻訳後に一部修正、追記しています。

導入

ユーザー アクセスを安全かつ大規模に管理するために、Neat Pulse では SAML ベースのシングル サインオンを設定できます。

注意: この機能は、有料の Pulse プランの顧客のみが利用できます。

概要

すべての Neat Pulse のお客様は、Google または Microsoft Entra ID アカウントを介して、電子メール/パスワード ログインと OAuth ベースの SSO を構成できます。Microsoft Azure AD/Entra ID フェデレーションの詳細については、 こちらをご覧ください。

有料の Pulse プランのお客様は、SAML 2.0 ベースの SSO を構成することもできます。ロールベースのアクセス制御は、SAML SSO 統合に使用される ID プロバイダーからユーザーごとに構成できます。

前提条件

SAML SSOを設定するには、まずドメインを検証する必要があります。SAML SSOのドメイン検証の記事をご覧ください。

https://note.com/neat_iwagishi/n/n4ac530fc193e (参考和訳)

セットアップガイド

完全なセットアップ ガイドはここからダウンロードできます。

https://support.neat.no/wp-content/uploads/2024/10/Configuring-SAML-SSO-1.pdf

ID プロバイダー (IdP) で新しいアプリまたは統合を作成します。

この手順は、使用する IdP に固有です

Oktaの場合はこちらをご覧ください。 https://support.neat.no/article/setting-up-saml-sso-using-okta/ 詳しい手順については

新しいアプリを作成するか、IdP で SAML を有効にした統合を作成します

SAML経由で接続する

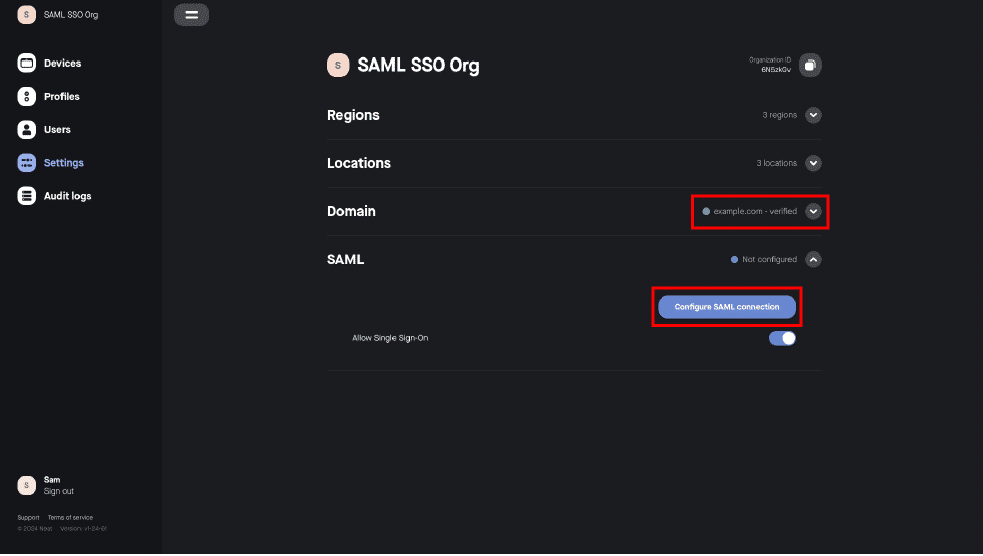

Ownerロールを持つ Pulse ユーザーとして[Settings]ページに移動します

「Configure SAML connection」を選択

ドメインは検証される必要があります。ご覧ください https://support.neat.no/article/domain-verification-for-saml-sso-on-the-neat-pulse-management-platform/

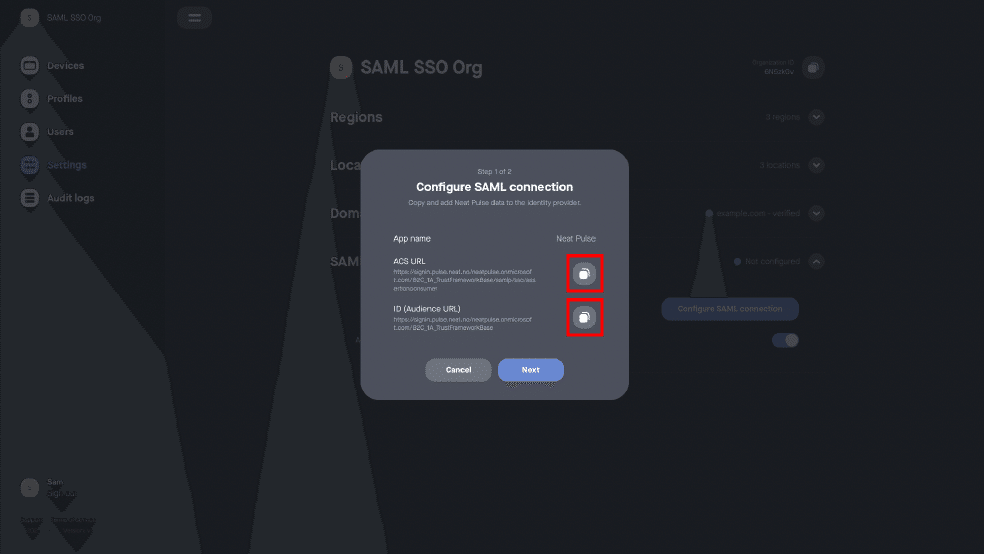

Neat Pulse のポップアップ ウィンドウで提供される ACS URL そして Entity ID を コピーしIdP にアクセスして設定します

Meatdata URL IdP から Neat Pulse へコピーします。

「Done」をクリックします

Neat Pulse がテナントの SAML SSO を構成するまで待ちます。

これは通常、GMT タイムゾーンの翌日の夜に発生します。

3.ユーザーと役割を割り当てる

Neat Pulse にアクセスできるユーザーを、この統合用に以前に作成した ID プロバイダーのアプリに割り当てます。

ユーザーは、NeatPulse 内で持つ権限を制御するために、RBAC ロールを自分に割り当て、SAML 属性ステートメントとして渡す必要があります。

注: ユーザーがアプリ/統合に割り当てられているが、RBAC ロールが割り当てられていない場合、Neat Pulse にログインできません。

詳細と例については、以下の RBAC セクションを参照してください。

4.アクティベーション

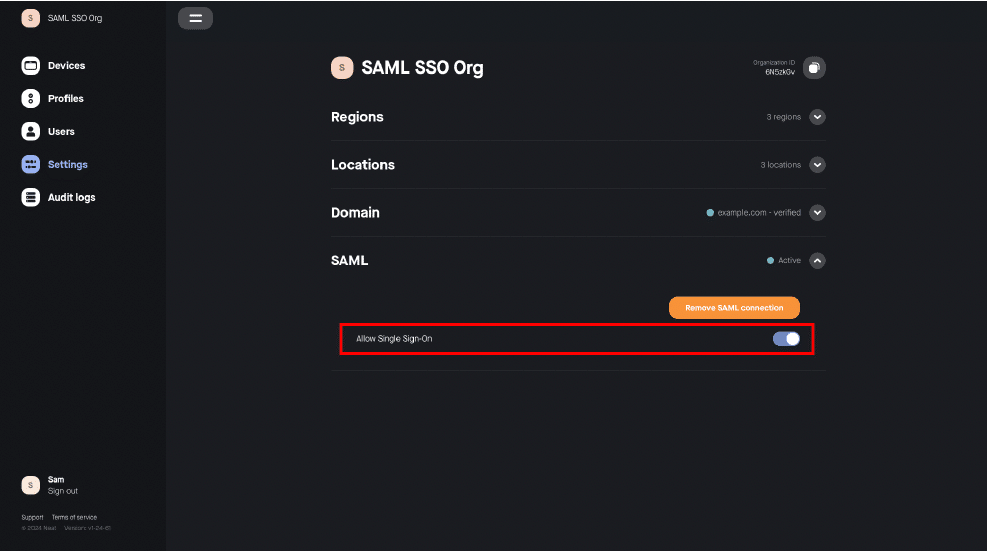

SAML SSO 構成が完了してアクティブ化されると、通知が表示されます。

ログインを試みることで、SAML SSO 統合が機能していることを確認できるようになりました。

問題が発生した場合は、以下のトラブルシューティング セクションを参照してください。

5.SAML SSO の無効化

SAML SSO は、 SAML SSO トグルで無効化できます。

これにより、SAML SSO 経由で認証されたテナント内の Neat Pulse ユーザーがプラットフォームを使用することが直ちに停止されます。

これを使用すると、ログイン プロセスを再度実行することなく、変更を行うために SAML SSO 統合を一時的に無効にすることができます。

6.管理

アクティブな SAML SSO 構成は設定セクションで削除でき、新しい接続を再構成できるようになります。

保留中の SAML SSO 構成を再構成して、メタデータ URL を更新できるようにする

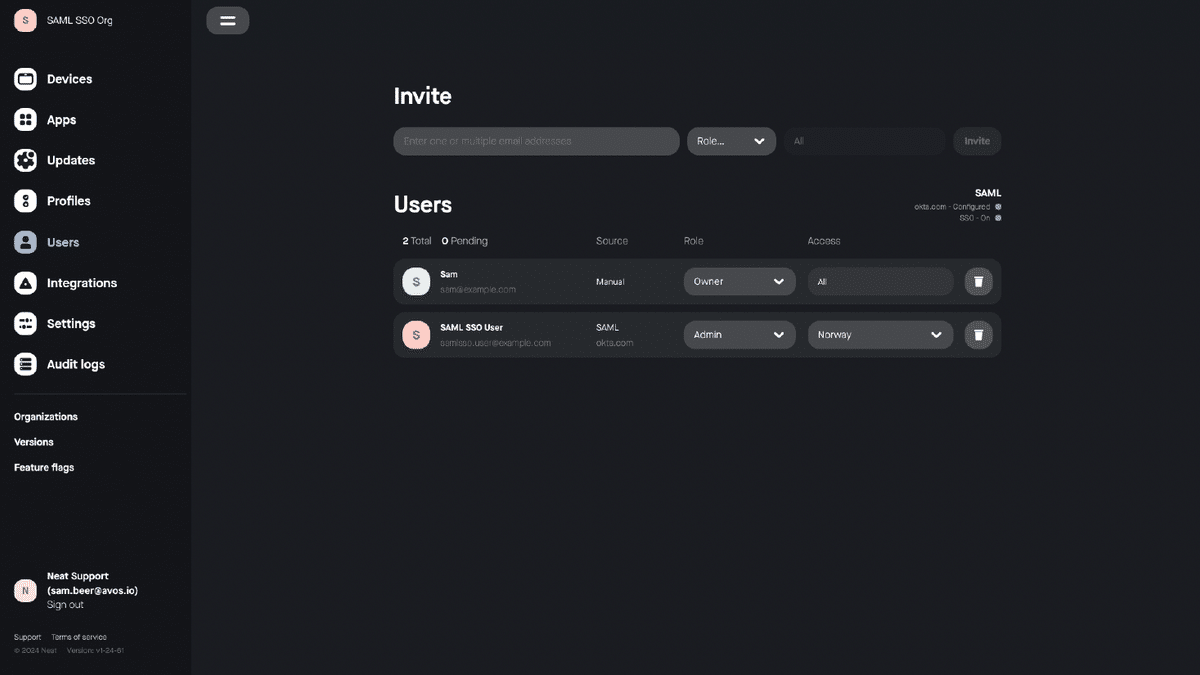

[Users] ページには、Neat Pulse テナントの SAML SSO 構成の状態が表示されます。

各ユーザーのログイン方法もここに示されます。

SAML SSO の有効化がオフになっている場合、 設定メニューでは、SAML SSO ユーザーはログインできなくなり、ユーザー リストでグレー表示になります。

SAML SSO経由でログインする

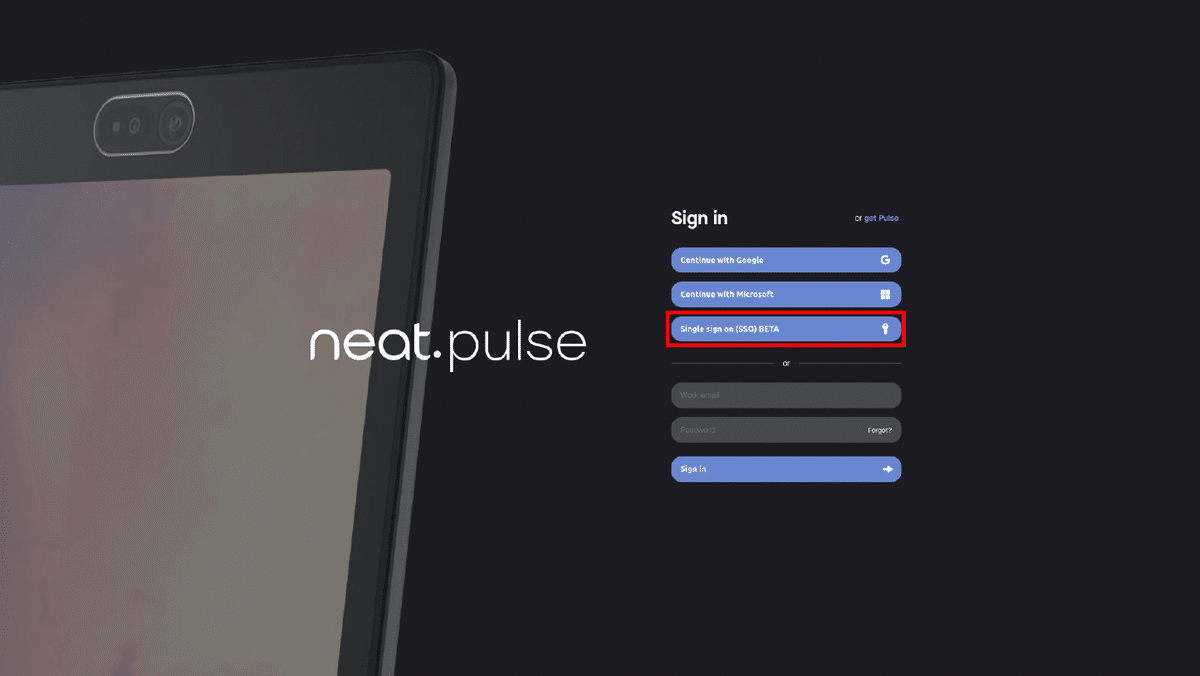

1.SAML SSO 方式を選択します

シングル サインオン (SSO) を選択します。

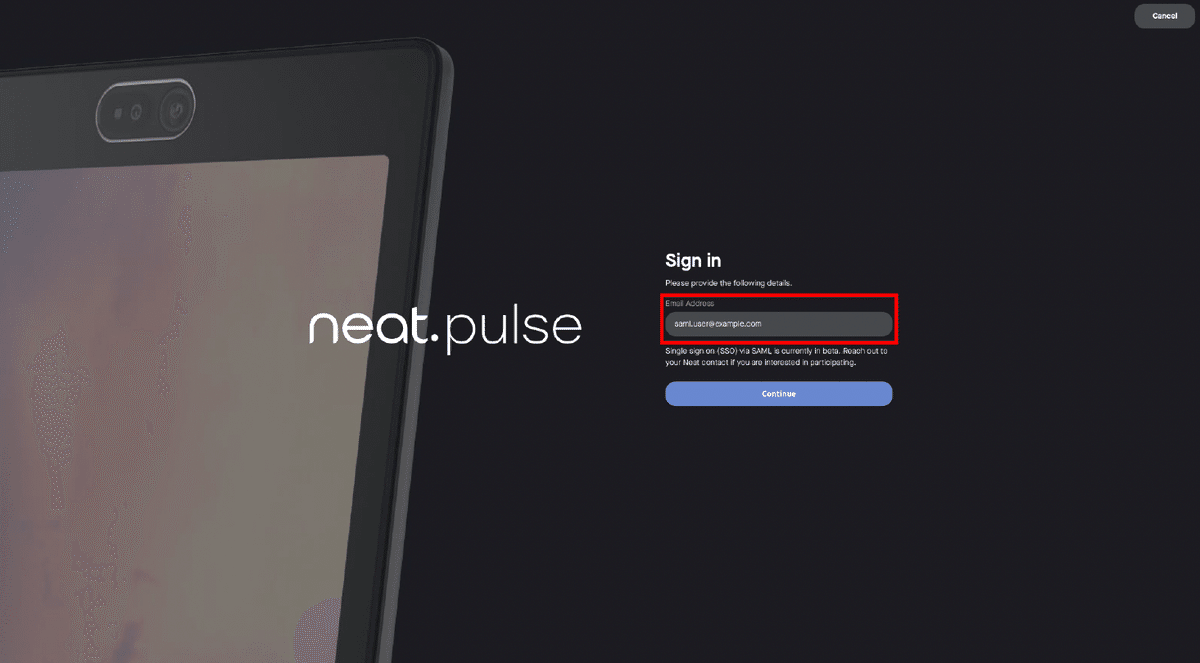

2.メールアドレスを入力してください

メール アドレスは、Neat Pulse テナント用に検証されたドメインと一致する必要があります。

たとえば、次の場合 例.com Neat Pulse テナントの検証済みドメインです。 user@example.com SAML SSO と互換性のある電子メール アドレスです

3.サインイン

「続行」をクリックします。アクティブなセッションがない限り、アイデンティティ プロバイダーにリダイレクトされ、ログインするよう求められます。

これで、IdP で割り当てられた権限で Neat Pulse にアクセスできるようになりました。

ログインプロセスが機能しない場合は、以下のトラブルシューティングセクションを参照してください。

ユーザー属性ステートメント

Pulse では、アイデンティティ プロバイダーから受信した SAML アサーション内の属性ステートメントとしてユーザーの詳細を提供する必要があります。これらの必要なユーザー詳細の一部は RBAC に関連しており、より完全な説明は以下の「ロールベースのアクセス制御」セクションで説明されています。

役割ベースのアクセス制御

ユーザーに Neat Pulse 権限を指定する場合は、このセクションを参照してください。

関連する 2 つの RBAC 属性ステートメントを以下の表に示します。

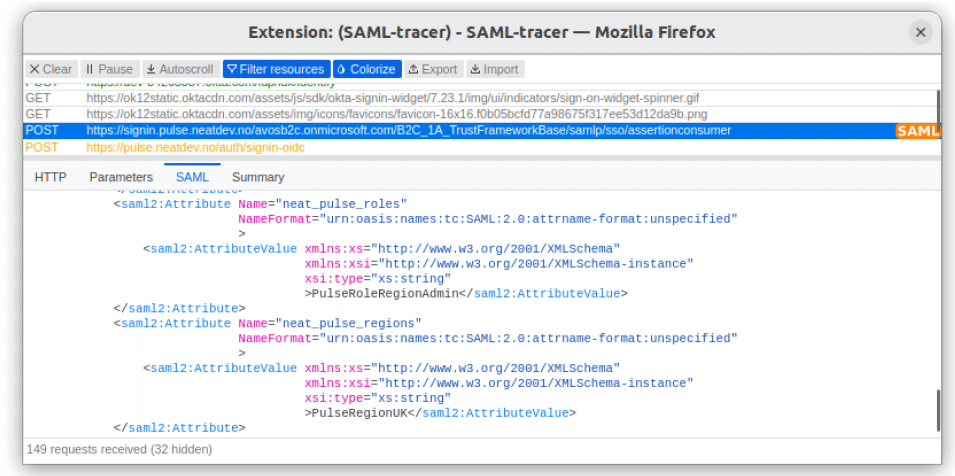

例えば:

ユーザーを Ownerの場合、neat_pulse_roles属性をもち、値はPulseRoleOwnerである必要があります。

ユーザーを リージョンの Admin の場合、neat_pulse_roles属性をもち、値はPulseRoleRegionAdminであり、また、 neat_pulse_regions 属性が存在し、複数の属性値があります。以下に示す属性により、関連するユーザーは、Neat Pulse のUKおよび EMEA 地域内のルームとデバイスを管理する権限を持つ地域管理者になります。

トラブルシューティング

問題が発生した場合はさらに追加されます。

SAML SSO サインオン後にルームやデバイスが表示されない

これは、新しい SAML SSO 認証済みユーザーが正しいロールやリージョンの割り当てなしで作成されたことが原因である可能性があります。ユーザーがリージョンが割り当てられていない管理者であるかどうかをユーザー ページで確認します。新しいユーザーがリージョンが割り当てられていない管理者である場合、既存のリージョンにあるルームやデバイスを表示することはできません。

解決: (上記のセクションで示した) 属性ステートメントが SAML アサーションで送信されるように IdP 統合が構成されていることを確認してください。

トラブルシューティング:

属性ステートメントがすでに正しく構成されていると思われる場合は、次のブラウザー拡張機能のような SAML トレース ツールを使用して、SAML アサーション内に属性ステートメントが存在することを確認できます。

Chorme: https://chromewebstore.google.com/detail/saml-tracer/mpdajninpobndbfcldcmbpnnbhibjmch?hl=ja

Firefox: https://addons.mozilla.org/en-GB/firefox/addon/saml-tracer/

SAML トレース ツールを実行している状態で、SAML SSO 経由で Pulse に再度ログインします。

認証リクエストとアサーション (応答) という 2 つの HTTP リクエストが SAML としてタグ付けされます。アサーションに次のものが存在するかどうかを確認してください。 neat_pulse_roles そして neat_pulse_regions 属性。

SAML SSO サインオンのエラー メッセージ: 「あなたはこの組織のメンバーではありません」

1.27 より前の Pulse バージョンでは、最初に失敗した SAML SSO ログインに続いて成功した場合に、このエラーが発生する可能性があります。

解決: IdP のログイン ページを正常に通過した後にこのエラー メッセージが表示された場合は、問題を解決できるよう Pulse サポートに連絡してください。