Nymネットワーク ー次世代プライバシーインフラストラクチャー(途中まで翻訳済、来年以降完成させます)

Claudia Diaz † , Harry Halpin ‡ , and Aggelos Kiayias §

Nym Technologies SA

Version 1.0

February 26th 2021

Abstract.

Nymネットワーク(以下、Nym)は、幅広いメッセージベースのアプリケーションやサービスにプライバシーを提供するための、分散型かつインセンティブ付きのインフラストラクチャである。Nymのコアコンポーネントは、アプリケーションのネットワークトラフィックメタデータを保護するmixnetであり、インターネット全体を監視できるグローバルな敵対者に対して、VPNやTorよりも優れた通信プライバシーを提供する。mixnetのノードは、mix nodeが高いサービス品質を提供していることを証明する新しいミックス証明スキーム(proof of mixing scheme)によって報酬を獲得する。NYMトークンによって与えられる報酬によって、誰でもNymネットワークに参加することができ、プライバシーのための持続可能な経済モデルをが可能になる。NYMトークンは、匿名の認証情報(anonymous credentials)に変換することができ、ユーザーは分散化された検証可能な方法で、「サービスを利用する権利」を私的に証明することができるようになる。Nymネットワークは、強力な敵によるトラフィック解析から世界中の人々の基本的な自由を守る、膨大な種類のプライバシーを強化するアプリケーションの基盤として機能することができるのだ。

1 Introduction

インターネットにおけるプライバシーの欠如は、何十億もの人々を大規模な監視やデータ漏洩にさらし、デジタルサービスに対する信頼を損ない、イノベーションを阻害しているのが現状である。1990年代の最初の「暗号戦争(crypto wars)」[72]において、政府が強力な暗号化を禁止しなかったおかげで、OpenSSLのようなオープンソースライブラリは、Paypal、Amazon、eBayなどの新しいサービスが登場するきっかけを作った- 金融取引の安全性に必要なブラウザとウェブサイト間のEnd to Endの暗号化がなければ不可能だっただろう。現代は、データの収集と中央集権的な独占によってプライバシーが損なわれ、革新的なサービスやプラットフォームの出現が妨げられている。しかし、大衆監視に対する不満や、ネットワークが協力し自立するためのインセンティブメカニズムを生み出すビットコインが開く新たな可能性によって、流れは変わりつつある。このような背景から、Nymは、これまで考えられなかったようなアプリケーションや市場を可能にする、プライバシーに関する新しい基礎的な標準とオープンソースライブラリを提唱している。Nymは、世界のインターネットトラフィックをすべて把握する能力を持つ企業や政府関係者に対しても、ユーザーのプライバシーを守るために設計された、パーミッションレスかつインセンティブ付きネットワークである。Nymネットワークは、サードパーティのアプリケーションやサービスがユーザーにプライベートアクセス機能を提供するのをサポートするため、スケーラブルなプライバシーインフラを提供する。

個人情報の暴露範囲に対処するのに十分なプライバシーツールは、今日欠けている。なぜなら、システムのあるレイヤーで情報が漏洩すると、別のレイヤーで最も高度な暗号プロトコルが提供するプライバシーが損なわれる可能性があるからである。ブロックチェーンを例にとると、あらゆる”Layer 1”ブロックチェーンの”Layer 0”peer-to-peerブロードキャストは、通常、ブロックチェーンシステムの最も弱く、最も軽視されているリンクだ。P2PブロードキャストはIPアドレス、タイミング(時間)、その他のネットワークメタデータを公開し、ブロックチェーンがオンチェーンでのゼロ知識証明を使用している場合でも、トランザクションを非匿名化することができる [6]。この基本的な問題は、暗号通貨をはるかに超えて、すべてのインターネットユーザーに影響を与える。すべてのウェブブラウザがウェブサイトへの接続を暗号化するために使用する主要プロトコルであるTransport Layer Security(TLS)は、トラフィック解析によって攻撃され、暗号化された通信の内容を明らかにすることが可能である [21] 。また、ネットワークトラフィックのメタデータを解析することで、DNS-over-TLS(DoT)やDNS-over-HTTPS(DoH)などのプロトコルにおける暗号化された Domain Name System(DNS)クエリの内容も判明してしまう[98]。

ーーーーーーーーーーーーーーーーーーーーーーーーーーーーーー

† Associate Professor at KU Leuven and Chief Scientist of Nym Technologies SA.

‡ CEO of Nym Technologies SA.

§ Chair in Cyber Security and Privacy at the University of Edinburgh and Chief Scientist at IOHK. Advisor to Nym Technologies SA.

ーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーー

インターネットは当初、プライバシーを基本的な性質として設計されておらず、今日、私たちはその設計上の選択の結果と共に生きている。Nymは、アプリケーションとそのユーザーのためのプライベートアクセス機能をサポートするオーバーレイネットワークである。Nymネットワークは、分散型mixnet(mixノードのネットワーク)[89]と匿名認証暗号システム(anonymous credential cryptosystem)[101]で構成されている。mixnetは、インターネット全体を観測できる強力なグローバル敵対者に対しても、追跡不可能な方法でネットワークトラフィックをルーティングする。これは、VPNやTorとは対照的であり、VPNやTorは、わずか数カ所のネットワークに限定された弱い敵対者から保護するように設計されている。匿名認証情報により、ユーザーはmixnet上のサービスに個人的にアクセスする際に、アンリンカビリティを維持したまま「利用権」を証明することができる。バリデーターが管理するブロックチェーンは、mixnetのメンバーシップや設定、認証情報の発行、報酬の分配など、Nymネットワーク全体の運用を分散化する。NYMトークン(*1)は、mix nodeがトラフィックを適切にルーティングしていることを証明する新しいproof-of-workスキームであるProof of Mixingを通じて、高いサービス品質を提供するノードに報酬を与える。NYMトークンはNymネットワークでの取引手数料の支払いに使用されるため、Nymネットワークへのアクセスが可能になる。

Nymは、mixnetと匿名認証情報を組み合わせることで、無数のサービスと柔軟に統合できるフルスタック(full-stack)プライベートアクセス機能を提供する。例えば、Nymはあらゆるブロックチェーンに匿名でトランザクションをブロードキャストすることができ、TorやDandelionよりも優れたネットワークレベルのプライバシーでそれを行うことが可能である[42, 46]。ブロックチェーン向けのネットワークレベルのプライバシーは、Nymがサポートできる多くの種類のサービスの一つに過ぎない。ブロックチェーン技術を使用しないものも含め、安全なメッセージングからファイル共有まで、あらゆるネットワーク上のアプリケーションがNymのプライバシー機能から恩恵を受けることが可能である。Nymは、幅広いアプリケーションをサポートできる通信インフラを提供することで、大規模で多様なユーザーベースを1つの巨大な匿名性の集合に融合させることができる。これは、匿名性が集団を愛する(anonymity loves company)プライバシーシステムにとって極めて重要である: システムを利用する際に匿名であるためには、多くのユーザーグループの中で見分けがつかないようにする必要がある[41]。このように、Nymは多くのアプリケーションで共有される汎用的なインフラを提供することで、単一のブロックチェーンやプライバシーを強化するアプリケーション専用の独立したネットワークでは不可能な、強力なプライバシー保証を提供する。さらに、mixnetは水平方向に拡張するため、ユーザーベースの拡大や需要の増加については、mixnetにノードを追加するだけで対応可能です。その結果、トラフィックの増加により、高い匿名性を維持しながら、ミキシングレイテンシーを下げ、カバートラフィックのレベルを下げることができます。Nymは、プライバシーとスケーラビリティの間に正の関係を提供します:より多くのユーザーがネットワークに参加するほど、すべてのユーザーにとってプライバシーとパフォーマンスのトレードオフが改善されます。

ーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーー

(*1 )NymネットワークとNYMトークンを区別するために、トークンを大文字で "NYM"、ネットワーク自体を "Nym "と呼ぶ慣例を採用しています。

ーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーー

目次

このホワイトペーパーは、Nymネットワークのさまざまな側面を整理したものであり、以下のような構成となっている:

セクション2では、ネットワークレベルの監視に焦点を当て、プライバシーの問題を論じる。

セクション3では、Nymネットワークの全体的なアーキテクチャ、考慮された脅威モデル、要件、およびプライバシー特性を紹介する。

セクション4では、Nym mixnetの詳細な説明を行う。

セクション5では、Nymの認証情報について詳しく説明する。

セクション6では、Nymネットワークが需要に応じて進化することを可能にする暗号経済学について説明する。

セクション7では、インターネット上のプライバシーと自由を守るために考えられるユースケースと次のステップを概説する。

本論文では、Nymネットワークのコンセプト、全体的なアーキテクチャ、主要コンポーネント、およびその設計を支える機能原原理を紹介する。システムの各部分の具体的なアルゴリズムや実装の詳細については、別の文書で詳しく説明する予定である。Nymネットワークの構成要素は、時間の経過とともに進化していくことが期待される。

2 ネットワークレベルの監視体制

私たちが知っているインターネットは、プライバシーのために設計されたものではありません。暗号技術は、インスタントメッセージやWebブラウジングに使われるプロトコルに後付けされたもので、そうでなければ、通信を盗聴できる誰にでも平文でデータを公開することになります。現在では、TLSやSignalなどの安全なWebブラウジングやメッセージングプロトコルが広く普及しており、通信内容を保護するためにend-to-endの暗号化を実装しています。しかし、たとえデータペイロードが暗号化されていても、これらのプロトコルは、誰が、いつ、どれくらいの頻度で、どれくらいの時間、誰と通信しているかといった情報を含むメタデータをネットワーク盗聴者に公開しています。

暗号化されたコンテンツを明らかにするサイドチャネルとして機能するほか [21、63、84、98]、オンライン活動に関連するネットワークレベルのメタデータは、ユーザーを一意に特定し、広範な追跡を可能にし、個人またはビジネス活動に関する個人情報を明らかにするために利用できる [39, 51, 79]. メタデータに「人工知能」アルゴリズムを適用することで、人々の政治的嗜好、交友関係、社会的関係、購買行動、その他私生活や心に関する詳細な情報を予測することが可能である[77]。広告や販売目的でメタデータを利用する企業が現在広く存在していることに加え、Edward Snowdenによって明らかにされた文書は、米国家安全保障局(NSA)や世界中の同様の機関によってメタデータの収集と分析が大量に行われている証拠を提供した [77]。

暗号通貨の場合、ネットワークレベルのプライバシーがないため、Chainalysisのような民間企業でさえ、ブロックチェーン上で利用できるデータだけでなく、ブロックチェーン取引の peer-to peerトラフィックのメタデータを監視することができます[22]。ブロックチェーンの peer-to peerトラフィックのかなりの割合を観察するエンティティは、ZcashやMoneroのようなオンチェーン保護を備えたシステムであっても、特定のトランザクションをブロードキャストするネットワークアドレスを発見し、ユーザーを特定し、プライベートなトランザクションについて推論することができます[6、92]。BitcoinやLightning Networkを含む「Layer 2」ソリューション等、あらゆるブロックチェーンにおいて、ネットワークレベルでのプライバシーの欠如は、悪意のある当事者がピアのトラフィックを監視し、収集したトラフィックデータを使用してプライバシーを損ない、大規模な攻撃を実行する機会を作ることを可能にします[34、53]。

次のセクション2.1で示すように、VPN、Tor、peer-to peerとわずかに異なるものといった既存のソリューションでは、ネットワーク全体を監視し、トラフィックを相関させることができる強力な現実世界の敵から十分に守ることができない。セクション2.2では、プライバシーに「フリーランチ(free lunch)」は存在せず、mixnetベースのシステムの中心に組み込まれた経済的インセンティブが、何十億人ものユーザーにスケールするプライバシーインフラを構築する鍵であると論じている。

2.1 ネットワークプライバシーのための既存のソリューション

VPN.

ネットワークレベルのプライバシーを向上させる手段として、最も広く使われているのがVPN(Virtual Private Networks)である。VPNは、ユーザーのクライアントデバイスとVPNプロバイダーが運営する集中型サーバーの間に暗号化されたトンネルを構築し、クライアントの通信を転送するプロキシとして機能する。VPNは、セキュリティを損なうような誤った設定をされることが多く[68, 86]、正しく設定されていても、VPNサーバーのローカルネットワークにアクセスできる敵が監視や検閲を行うことは些細なことである。このようなネットワーク上の敵対者は、VPNサーバに出入りするトラフィックを相関させて、VPNユーザの身元や目的地を明らかにしたり、VPNにアクセスできないようにブロックすることができる[65]。

VPNプロバイダーは、その信頼モデルの観点から、ユーザーと公衆インターネット間のすべてのネットワークトラフィックを完全に監視することができる。つまり、VPNプロバイダーは、ユーザーがどのサービスにアクセスしているかを常に正確に把握していることになる。つまり、VPNプロバイダーは、ユーザーがどのようなサービスにアクセスしているかを常に正確に把握しているのである。例えば、ユーザーはVPNプロバイダーがログを残さないことを信用している。しかし、ほとんどのVPNプロバイダーはログを保存しており、たとえ保存していないとユーザーに伝えていても、そのようなことはほとんどない[76]。さらに悪いことに、VPNプロバイダーは通常そのサービスに課金しているため、そのユーザーの各オンライン活動の詳細な履歴は、VPNプロバイダーによって、支払いで開示された情報を通じて個人データ(法的名称、住所、クレジットカード番号、など)にリンクされる可能性がある。

最近、Orchid [15]やSentinel [93]などの分散型VPN(dVPN)が数多く登場した。これらの設計は、VPNプロバイダという単一の信頼点を複数のVPNプロバイダに分散させることに成功しているが、トラフィックを相関させるためにdVPNの入口と出口を監視するネットワーク敵対者によって容易に匿名化される可能性がある。したがって、価値の高いアプリケーションに必要なレベルのプライバシーは提供できない。Nymは、分散型VPNプロバイダーと競合するのではなく、補完することが可能である。dVPNは、Nymを使用しているという事実をローカルネットワークに隠したいユーザーに対してNym mixnetへの入口を提供することができる。同時に、NymはdVPNに、VPN技術がそれ自体では提供しないプライバシーの層を追加するのだ。

Tor.

6,000以上のノードと推定800万人のデイリーユーザー[75]を持つTorは、現在最大かつ最も広く使用されている匿名オーバーレイネットワークである[42]。Torは、クライアントがノードのセット(通常は3つ)を選択し、それらのノードを一連の中間プロキシとして使用するマルチホップ接続を構築するプロトコルである、オニオンルーティング [49] に基づいている。クライアントはデータを複数回暗号化し、暗号化の各層はルート内のノードに対応する。各ノードはその後、暗号化のレイヤーを取り除き、その結果をルート内の後継ノードに転送します。中央集権型VPN(centralized VPN)ソリューションとは対照的に、Torのどのノードも、それ自体ではトラフィックを発信するクライアントのネットワークアドレスと目的地の両方を見ることはできない:最初のノード(guard)だけがクライアントを知ることが可能で、最後のノード(exit)だけが目的地を知ることが可能なのだ。

TorはVPNよりもはるかに優れた方法でメタデータを保護するが、それはネットワーク全体を監視する能力が限られているネットワーク敵対者に対してのみ行うよう設計されている。Torから出入りする双方のトラフィックを監視可能なネットワーク敵対者は、end-to-endの相関攻撃を行い、コネクションを非匿名化することができる[62,71,74,83,96,97]。敵がクライアントのローカル接続にしかアクセスできない場合でも、Torネットワークがそのまま変更することなく残した、ウェブトラフィックの持続的で特徴的なトラフィックパターンを利用するウェブサイトフィンガープリント攻撃によって、ユーザーがTor経由で訪れたウェブページを特定することは可能なのだ[63,84]。このような攻撃が可能なのは、オニオンルーティングが暗号的にデータパケットを変換し、入力と出力が内容的にリンクできないようにしても、接続内のすべてのパケットのリンク可能性を維持し、タイミングの難読化やトラフィックのカバーを追加しないためである。その結果、特徴的なメタデータパターンがトラフィックのフィンガープリントとして機能し、これを悪用して接続をend-to-endでリンクし、ユーザーの匿名化を解除することが可能になっている。

信頼モデルについては、Torリレー自体がボランティアによって分散的に運営されているにもかかわらず、Torネットワークは、ディレクトリやmeasurement authorityのような半中央集権的な信頼できるコンポーネントを含んでいる。(現在10個の)directory authoritiesは、Torソフトウェア開発者によって選ばれハードコーディングされており、クライアントが接続を作成するために配布されるTorノードのリストを決定している。このようにTorは許可制のシステムであり、すべてのユーザーは、どのノードがいつでもTorネットワークの一部であるかを決定するために、これらのdirectory authoritiesに完全に依存しなければならない。

Peer-to-peerネットワーク

Invisible Internet Project(I2P)は、Torに代わるP2Pであり、I2Pでは、すべての参加者が同時に、通信を発信するクライアントと、他の人のために通信を中継するプロキシルーターの両方の役割を果たす [58] 。Torクライアントと同様に、I2Pクライアントはマルチホップ接続を構築し、データはルート上の各ホップごとにレイヤー暗号化(layer-encrypted)される。Torとは異なりI2Pは長寿命の双方向回線ではなく、短命の一方向トンネルを使用する。I2Pのルーティングのバリエーションはガーリックルーティング(garlic routing)と呼ばれている。I2Pの信頼モデルは、中央集権的なコンポーネントへの依存を避け、directory authoritiesをDistributed Hash Table(DHT)に置き換えている。しかし、安全でプライベートなDistributed Hash Tableをどのように設計するかという問題は、依然として未解決の研究課題である[102]。実際には、I2Pは、ユーザーを検閲し、孤立させ(eclipse)、誤誘導し、匿名化を解除する多くの攻撃にさらされている[45,54,55,61]。Torのように、I2Pは、ネットワークの大部分を監視する能力を持たないローカルネットワークの敵対者からのみ防御することを目的としている。一方、グローバルネットワーク敵対者は、トラフィックフローをEnd-to-Endで追跡・相関させ、ソースと宛先をリンクし、I2Pの匿名性を打ち消すことに成功している。

同じ問題は、Dandelion [8]にも影響する。DandelionはCrowds [90]と同様にトランザクションを確率的に転送する。トランザクションを受け取った各仲介者は、それを転送するか、全ネットワークにブロードキャストするかを確率的に決定する。この場合も、すべてのピアの通信を監視し、ネットワークを介したデータフローを追跡するためにタイミング相関攻撃を行うネットワーク敵対者に対する保護を提供しない。Tor上でDandelionを実行すると、Torの前述の問題点をすべて受け継ぐことになるのだ[46]。

HOPRは、ホップごとに支払いを行う匿名メッセージングのためのP2Pネットワークである[56]。I2Pと同様に、HOPRはP2Pの匿名ネットワーク設計に共通するさまざまな脆弱性と欠点を抱えている。部分的なネットワーク知識(network knowledge)により、前任者攻撃(predecessor attacks)[104]と同様にエクリプス攻撃 [99, 100] の影響を受けやすく、クライアントとリレーとしての参加者の二重機能により、ユーザーのネットワークアドレスの列挙にさらされる。また、トラフィックが薄く広がるため、グローバルネットワークの敵はタイミング攻撃やトラフィック分析攻撃によりパケットを追跡することができる。P2Pの匿名ルーティングに共通する課題に加え、HOPRの支払いプロトコルは、オニオンルーティングが提供する保護を損なう情報を漏らし、さらに中間ホップがルーティングするメッセージの匿名化を解除できるようにしている[91]。

Mixnet.

mix network(mixnet)は、匿名でメッセージをルーティングするmix nodeのオーバーレイネットワークである。Torと同様に、mixnetを経由して中継される各パケットは複数回暗号化され[29]、各ノードが暗号化レイヤーを削除するシーケンスを経て、最後のmix nodeがメッセージを最終目的地に送るまで送信される。しかしオニオンルーティングとは異なり、ミックスネットは個々のメッセージを独立してルーティングする。mixnetがTorやP2Pネットワークと決定的に異なるのは、mixnetがグローバルネットワークの敵対者からメタデータを保護するように設計されている点である。mix nodeは、ルーティングするメッセージの順序を変更し、さらに暗号的に変換することでこれを実現する。これにより、メッセージは見た目もタイミングも追跡不可能になる。このようにmixnetは、TorやP2Pの代替手段よりも強力なメタデータ保護を提供するのだ。mixnetがTorと同じように普及しなかったのは、帯域幅と公開鍵操作のコストとレイテンシーに対する懸念からで、Torが登場した2000年初頭には、この設計は非現実的だと思われていた。しかし、今日、帯域幅と計算はかつてないほど安価で高速になり、最新のトラフィック解析の規模を考えると、mixnetは通信プライバシーを実現するための最良の選択肢になりつつあるように見える。

mixnetのコンセプトは1980年代初頭にChaumによって提案され[16]、初期の展開としては、Cypherpunk remailers(Eric HughesとHal Finneyが最初に開発)、Mixmaster [23] と Mixminion [28] が挙げられる。Loopix [89]は、匿名の電子メールとインスタントメッセージのための高度なmixnetである。NymはLoopixを汎用的にし、インセンティブ付きmixnetアーキテクチャに拡張したものである。Nym mixnetについてはセクション3で紹介し、セクション4で詳細を解説する。

2.2 経済的インセンティブとスケーラビリティ

ここ数年、プライバシーに対する社会の認識や関心が高まっているにもかかわらず、暗号通貨ベースのインセンティブを活用して、強力なネットワーク敵対者に対してプライバシーを提供する経済的に持続可能なネットワークを大規模に構築することに成功したシステムは、まだない。同時に、インセンティブを特徴とするブロックチェーンは依然としてP2Pのブロードキャストネットワークに依存しており、プライバシーをほとんど提供しないことが多い。せいぜい、P2Pネットワークの大部分を監視する能力がない弱い敵からしか保護できないのが現状である。

TorとI2Pは、現在展開されている2大匿名ネットワークであるが、ノードオペレーターに経済的インセンティブがないため、成長の停滞に悩まされている。Torは、ソフトウェアの開発とメンテナンスのために、クラウドファンディング、非営利団体、政府の補助金に依存している。これらの助成金は、Torネットワーク自体のリレーを運営・維持するための費用をカバーするものではなく、その費用はすべてボランティアによって負担されている。Torリレーの数はここ数年、6~7千台という数字に収まっている。リレーを運営する経済的インセンティブがないため、Torは動的に新しいサーバーを追加して、需要の大幅な増加に対応するためのスケールアップを行うことができない。

Torは研究者の大きな注目を浴びており、過去15年間にわたり徹底的に研究・改良されてきた。その結果、Torのセキュリティ特性や弱点は十分に文書化され、理解されている。一方、I2Pは学術研究者からの注目度が低い。これは、明確な設計文書と厳密なセキュリティモデルや論拠がないためである。これらの問題は、I2Pが純粋なボランティア主導であるという事実によってさらに悪化している。多くの点で賞賛に値するが、ミッションクリティカルであるネットワーク運用をボランティアに依存することは、暗号通貨など他のソフトウェアとのシステムレベルの統合を複雑にする可能性もある。MoneroコミュニティがI2PをベースにKovriを開発しようとして失敗したことが証明している [69] 。

インセンティブは機能する。Bitcoinはこれを実証した。Nymの基本的な前提の1つは、うまく設計されたインセンティブによって、大規模なプライバシーインフラを集団的な公益として維持することができるということだ。これは現状に挑戦するもので、ユーザーデータを無差別に収集するのではなく、プライバシーを機能として提供する新世代のサービスやアプリケーションを可能にする。Nymでは、中核となるインフラを提供する人々が、その活動に対して報われるようなインセンティブを確保している。ボランティア主導のモデルとは対照的に、ノードオペレータ向けのマーケットモデルにより、Nymネットワークは、ユーザーベースの成長に伴う需要の増加に対応するために自在にスケールアップすることが可能である。さらに、mixnetでは、プライバシーとスケーラビリティの間に好循環があり、Nymのプライバシーと効率性は、ユーザーが増えるほど向上する。より多くのアプリケーションのトラフィックをルーティングするためのスケーリングは、より多くの参加者がより大規模かつ多様な匿名性セット(anonymity set)に含まれるため、すべてのユーザーに提供されるプライバシーを向上させる。さらに、ユーザーベースが大きくなれば、ユーザーに強力な匿名性を保証したまま、より低いレイテンシーとカバートラフィックレートを実現することが可能になる。Bitcoinに倣って、Nymはインセンティブに基づくスケーラビリティを、プライバシーを提供するための経済的に持続可能なインフラに織り込んでいます。

3 Nymのネットワーク設計

Nymは、通信メタデータの保護と、サービスの「利用権」の私的証明の両面から、アプリケーションやサービスへのプライバシーを強化したアクセスをサポートするように設計されている。Nymは、トークンベースのインセンティブを活用して運用コストを賄い、プライバシーに対するユーザーの要求を満たすために柔軟に拡張し、高いサービス品質でプロトコルに貢献したノードに報酬を与える。

このセクションでは、Nymネットワークのコンセプトと設計目標について紹介し、セクション3.1ではNymの参加者を紹介する。セクション3.2では、プライベートなコミュニケーションとサービスへのアクセスを可能にする参加者間の情報フローについて説明し、セクション3.3でNymネットワークにおける価値の流れについて簡単に説明する。

Nymが対抗するための強力な脅威モデルについては、セクション3.4で紹介する。セクション3.5ではNymの主なプライバシー機能を説明し、セクション3.6ではその他の要求事項を列挙する。

3.1 Nym Networkの参加者

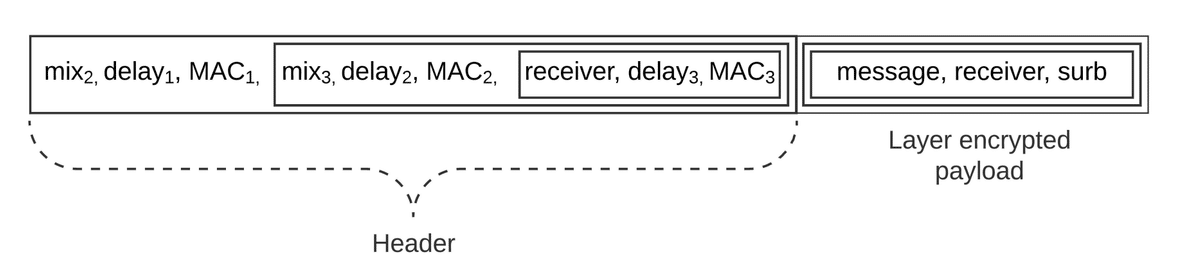

Nymのネットワーク参加者を図1に示す。Nymのインフラを構成するノードには、バリデーター(validators)、ゲートウェイ(gateways)、ミックスノード(mix nodes)の3種類があり、これらの機能については本セクションで次に説明する。サードパーティーのサービスプロバイダー(service providers)はNymを介してアクセスすることで、エンドユーザー(end users)にプライバシーを向上させることができる。また、プロバイダーは、Nymネットワークと、Nymを改良したり意識したりする必要のない外部コンポーネントとの間のインターフェースとして機能することができる。例えば、Nymは、Nym mixnetを介して受信したトランザクションをBitcoin P2Pネットワークに中継するサービスプロバイダによって、Bitcoinトランザクションを匿名でブロードキャストするために使用することが可能である。

End user.

Nymのユーザーベースには、Nymを通じて利用可能なすべてのサービスのユーザーの中で、匿名での取引ブロードキャスト、情報へのアクセス、友人とのメッセージング会話の維持等の目的で、プライベートなコミュニケーションを選択する人が含まれる。ユーザーベースが大きく、多様であればあるほど、すべてのユーザーに提供される匿名性が向上し、ネットワークの費用対効果が高まる。

Mix node.

mix nodeは、データパケットを匿名で中継することにより、エンドユーザーに通信のプライバシーを提供する。mix nodeは、mixnetと呼ばれるネットワーク上に組織され、パケットは最終的な受信者に届けられるまでに複数のノードを経由する。mix nodeはデータパケットを受信すると、(1)暗号的に変換し、(2)データの内容やタイミングから、どの入力パケットがどの出力に対応するか分からないように、並べ替えを行う。Nym mixnetはLoopixデザイン[89]に基づいており,Sphinxパケットフォーマット[29],層状ネットワークトポロジー(a stratified network topology)[36],連続時間ミックス(, continuous-time mixes)[66],カバートラフィックのループ[30]を使用している。Nym mixnetは、セクション4で詳述するが、信頼性の高い通信、スケーラビリティ、シビル対策、フェアルーティング、サービス品質測定、インセンティブ、および実世界での実装に必要なその他修正および拡張のためのさらなる機能を含む。

Gateway.

gatewayは、Nym mixnetをフリーライドから守りつつ、アクセスしやすくするものである。参加者は、すべてのトラフィックに同じgatewayを常に使用するか、トラフィックを分割し複数のgatewayを利用するか、Nymネットワまたは毎日異なるgatewayを選択することが可能だ。gatewayはまた、オフラインまたは到達不可能な参加者のために受信したメッセージをキャッシュし、信頼性の高いトランスポート機能の実装に役立っている。gatewayについては、セクション4.2で詳しく説明する。

Validator.

バリデーターは、Nymネットワークにおけるいくつかの中核的な機能を共同で実行する。彼らはの役目は、ネットワーク全体の情報を送信するための安全なブロードキャスト・チャンネルとして機能する、Nymブロックチェーンの維持である。例えば、アクティブなノードとその公開鍵のリスト、ネットワーク構成パラメータ、定期的なランダムビーコン、参加者のステーク、nympool(後述のNymネットワークをサポートするための資金共有プール)への入金、nympoolからの報酬の分配、その他ネットワークの安全な運用を確保するためにすべての参加者が利用できる必要があるあらゆるデータなどである。これらに加えバリデーターは、参加者に分散方式で認証情報を発行する。帯域幅認証(Bandwidth credentials)は、Nym mixnetを通じて送信するデータの許容量と引き換えに行われたnympoolへの入金の証明をエンコードする。これらの認証情報は、mixnetを通じてトラフィックを送信する権利を証明するためにgatewayに提示される。サービス認証(Service credentials)は、サービスを享受するためにnympoolに支払ったことの証明を含む、サービスへの「アクセス権」を証明するために必要な任意の属性をエンコードすることができる。

Service Provider.

Nymネットワークは独立したサービスではなく、それを通じてアクセスできる幅広いサードパーティーのアプリケーションやサービスのプライバシーをサポートするインフラストラクチャである。サービスプロバイダは、Nymネットワークを通じてメッセージを送受信し、ユーザーと個人的にコミュニケーションをとることが可能である。また、オプションでNymサービスの認証情報(service credentials)を使用し、プライバシーを侵害するユーザー識別の必要なしに、サービスへの有料アクセスを許可することも可能だ。

3.2 インフォメーションフロー

図1は、Nymユーザーが個人的にサービスにアクセスし、「利用権」を証明するまでの手順を示している。黒字はデータの流れ、青字はNYMトークンの流れである。

(1)nympoolに資金を預け、認証情報を取得

NYMトークンを保有するとある人物を想定しよう。その人はNYMトークンを購入、サービスプロバイダーからのサービスパッケージの一部、またはNymと統合されたノードやサービスを運用することで得られる報酬として入手すした。ユーザーはまず、NymネットワークをサポートするためにNymバリデーターが管理する共有プールであるnympoolにトークンを預ける。この例では、ユーザーは預金の一部を帯域幅認証情報(a bandwidth credential)に、残りをサービス認証情報(service credential)に変換する。ユーザーは、2つの署名なし認証情報を、nympoolでの有効証明および預金証明とともに生成し、Nymバリデーターに提出する。すべてが正しい場合、バリデータは分散化された方法で認証情報に部分署名を発行する。ユーザーは、有効な認証情報に結合するために、閾値数の部分署名を収集する。

預金証明をエンコードするサービス認証情報は、トークン価値変動に関係なく、それらが表すトークンの量と、それらが交換可能であることを単に埋め込む。一方、帯域幅認証情報の場合、トークンの預金は、mixnetを通じてパケットを送信する許容量に変換される。NYMトークンと取得した帯域幅の交換レートは、オークションという形でオンチェーンに決定される。ネットワークに参加するために、個々のmix nodeオペレーターは、ノード情報の一部として「パケット単価」関数("price per packet" function)を提出します。交換レートは、現在のタイムウィンドウでネットワークに参加しているノード群のパケット単価関数の中央値を考慮して計算されます(セクション6.3参照)。Nymブロックチェーンは、帯域幅認証情報取得要求をシリアライズするために使用され、バリデータがパケット単価関数の中央値を使用して各要求を処理し、正確に価格を付けることができる。帯域幅認証情報には大きなパケット許容量が含まれることがあるため、認証情報操作は、ネットワークから送信されるパケット数より数桁少ないことに留意したい。

(2) 帯域認証を使用して、gatewayへのアクセスを取得

ユーザーは、自分の個人的な基準に従ってgatewayを選択し、帯域幅認証情報を使用し、*預金に基づいてNym mixnetの「利用権」を証明する。gatewayは帯域幅認証情報の有効性をチェックし、関連するすべての証明を検証する。

(3) gatewayと一時的な nym を確立

gatewayは、ユーザーが提示した帯域幅認証がNymブロックチェーンですでに使用済みとマークされていないことを確認する。そして、バリデータがブロックチェーンに公開する認証情報にエンコードされたシリアル番号に対するコミットメントを、バリデータに提出する。このコミットメントにより、帯域幅認証情報は使用済みとマークされ、将来的にその二重消費を防ぐことができる。また、gatewayがルーティングしたトラフィックのシェアを証明することで、それに応じた報酬を受け取ることが可能である。ユーザーとgatewayは、認証情報によって表されるデータ許容量と有効期間に関連する共有秘密(shared secret)とnym(すなわち、一時的な仮名)を確立する。ユーザとgatewayの間で交換されるデータは共有秘密で暗号化され、nymはgatewayがユーザが消費したデータ許容量を追跡するために使用される。また、gatewayがキャッシュするダウンストリームデータを受信するための一時的なメールボックスアドレスとして、ユーザはnymを使用することができる。

(4) mixnet経由のトラフィックをルーティングする

帯域幅認証情報のデータ許容量が消費されるか、または期限切れになるまで、ユーザーはgatewayを経由してNym mixnetにトラフィックを送信することができる。mixnetはユーザーメッセージを匿名でルーティングし、各ステップで入力と出力をリンクさせないようにする。これにより、どのユーザーがどのサービスにアクセスし、どのような取引を行っているかが、図1の白と斜線の背景部分で表現されているように隠蔽される。最後のmix nodeが受信者のgatewayにメッセージを送信し、最終受信者はそこからメッセージを取り込む。受信者は、サービスプロバイダー、バリデーター、または他のユーザーである可能性であることを想定している。

(5) サービス認証情報を使用して、サービスを「利用権」を証明

アクセスするプロバイダーが、支払いの証明としてNymサービス・認証情報を受け入れる有料サービスである場合、ユーザはサービス・認証情報を使用して、mixnet経由でアクセスするように進める。このため、ユーザーは認証情報・ショープロトコルを実行し、プロバイダへのメッセージに、認証情報が有効であること、サービスにアクセスするために必要な正しい金額が含まれていること、まだ使用されていないことを証明する。Nym認証情報のプライバシー機能には、発行された認証情報と使用された認証情報との間のアンリンカビリティが含まれ、やはり図1の白と斜線の領域に対応し、認証情報の表示からユーザを識別することは不可能である。

(6) 受け取った認証情報に、使用済みマークをつける。

サービス・認証情報を受け取ったプロバイダは、それにエンコードされたシリアル番号に対するコミットメントをブロックチェーンに提出する。このコミットメントは、二重消費を防止し、プロバイダが認証情報にエンコードされた金額と報酬を交換できるようにするために公開される。

(7)nympoolから報酬を分配する。

バリデーターは、一定期間ごとに、nympoolから報酬をアルゴリズムに従って分配する。これには、Nymネットワークの中核を担うノード(mix nodes, gateways, and validators)への報酬と、ユーザーから受け取ったサービス認証情報をサービスと引き換えに交換するサービスプロバイダーへの報酬が含まれます。

3.3 トークンフロー

Nymでは、mix node、gateway、validatorがネットワークが提供する機能を供給し、彼らは誠実な仕事に対して報酬を得ることが可能である。ノードオペレータになるためには、参加者はNYMトークンをステークする必要があり、その一部は他のステークホルダーによってデリゲートしてもらうことができる。Nymでは、ステークがノードの評価の指標となり、敵が無制限にノードを導入するシビル攻撃を防止する役割を果たす。デリゲートは、ステークホルダーが自分のステークによりノードオペレーター候補をサポートすることによって保証可能だ。Nymノードは、報酬によって質の高いサービ(QoS)を提供するインセンティブを与えられ、このQoSは、新しい"proof of mixing"スキームによって公正かつ分散化された方法で測定される。ステーキング、ノード選択、QoS測定の詳細については、セクション6.2で説明する。

Nymネットワークノードはネットワークの機能に自分の働きとリソースを割いて貢献しているが、受益者はNymと統合されたサードパーティのサービスプロバイダーとそのエンドユーザーである。これらの参加者は、Nymを通じてデータを送信するために帯域幅認証情報を必要とし、帯域幅認証情報を発行して得た収益は、NYMトークンの報酬としてノードに分配される。さらに、Nymのサービス認証情報は、有料サービスへのアクセスに使用できる、交換可能な支払い証明をエンコードすることが可能だ。この場合、ユーザーが行ったデポジットに対して手数料が取られ、その残額が認証情報に埋め込まれる。帯域幅認証情報を取得するために行われたデポジットと同様に、手数料はNymネットワーク内のノードセットに報酬を与えるために使用される。サービス認証情報に埋め込まれたトークンの交換可能量は、ユーザが認証情報を使用したサービスプロバイダーに付与される。したがって、mix nodeやバリデーターとしてサービスを提供することでNymネットワークの適切な機能を実現するあらゆるユーザーは、その活動に応じてNYMトークンを報酬として獲得する。すなわちmix nodeが他のユーザーの代わりにパケットを秘密裏にルーティングしたり、バリデーターとしてブロックを構築する取引に署名することは、非常に手間がかかるが必要な計算としてNymトークンで報われるのである。

3.4 脅威モデル

Nymは、VPNやTor、既存のP2Pシステムが想定する敵よりも強力な敵からプライバシーを守るために設計されている。Nymが考える脅威モデルとは、以下のような能力(またはこれらを組み合わせた能力)を持つ敵のことである:

--グローバルなネットワーク監視:

敵対者は、ネットワークのすべての参加者とコンポーネント間の通信、さらにはインターネット内のすべての通信をグローバルに監視することができる。さらに、アクティブなネットワーク敵対者は、基盤となるインターネットインフラを通過中のパケットを注入、変更、削除することが可能である。これは、インターネットインフラを運用する国家や電気通信事業者の能力と一致する。

--腐敗した参加者:

敵対者は、Nym参加者のサブセットを侵害し、敵対リソースを調整して攻撃を行うことができる。また悪意のある参加者とは、バリデータ、mix node、gateway、サービスプロバイダ、エンドユーザが含まれる。敵対者が攻撃に費やす予算(stake)は限られていると仮定する。この予算は、敵対者がネットワークに導入できる敵対的エンティティの数を制限する。

敵対者の目的に、攻撃が含まれる可能性がある:

--プライバシー(Privacy)

匿名のブロードキャストメッセージの送信者、Nymを介してサービスにアクセスする匿名ユーザーの身元、メッセージングアプリでチャットするユーザー間の関係性のソーシャルグラフ、資格情報やトランザクションが同じユーザーのものであるとの連携(クラスタリング)など、Nymによって保護される個人情報を知ることができる。

--完全性・真正性(Integrity and authenticity)

他の参加者になりすます、認証情報を偽造または再生する(フリーライド、二重支出)、mixnetトポロジーにおけるノードの配置を偏らせる、ネットワーク測定を偏らせる、報酬の分配を偏らせる等の方法でサービスの完全性保証を侵害する。

--有効性(Availability)

Nymネットワークの有効性を低下させ、ユーザーがサービスにアクセスする際にNymネットワークの保護に頼ることができなくなり、代わりにプライバシーを侵害する方法で通信することを余儀なくされるようにする。

Nymネットワークは、mixnet、計測コンポーネント、支払い、認証プロトコルを含むシステム全体で敵対者に対抗する必要があることを考慮し、攻撃に対する抵抗力を最大化するために、最先端のセキュリティとプライバシー技術を使用して設計されている。今後も、より高度な攻撃への対策や新機能の追加など、継続的な進化が期待される設計していく。

3.5 プライバシーに関する機能

Nymネットワークは、プライバシーを強化したアプリケーションへのアクセスを提供するインフラである。ここでは、Nymを実装するために設計されたプライバシーの概念について紹介する。Nymは、ネットワークの規模が大きくなるほど、より優れたプライバシーを提供することに注目していただきたい。Nymを通じてアクセスできるユーザやサービスの数が多いほど、個々のアプリケーションがユーザベースに対して単独で提供できるものと比較して、すべてのアプリケーションのすべてのユーザに対してプライバシー保護がより強化される。

アンリンカビリティと匿名性(Unlinkability and anonymity)

抽象的な意味でのアンリンカビリティ(unlinkability)とは、システムの異なる部分で利用可能なデータのどの部分が互いに関連しているか、または関連していないかを判断できないことを指す[87]。より具体的には、クライアント側のユーザーID(IPアドレス、公開鍵、デバイス識別子など)とサービス側のメッセージ、アクセス、トランザクションについて考えてほしい。これを図1に白と斜線の背景で示す。ユーザーIDとサービスへのアクセスがリンクしていないことは、アクセスが匿名(anonymous)であることと同義である。サービス提供者側からすれば、特定の取引を行うユーザーを特定することはできず、クライアント側からすれば、ユーザーがどのサービスにアクセスしているのか、誰と通信しているのかが漏れることはない。送信者と受信者は、第三者に対する匿名性(third-party anonymity)を実現しながら、お互いを識別したい場合がある。つまり、意図したパーティーとやりとりしていることを確認したい一方で、他のいかなる外部のパーティーにも、自分たちがやりとりしていることを判断されたくないのだ。

匿名性の集合(Anonymity set)

どのような匿名化システムにおいても、ユーザーとその取引に提供される匿名性は、常に必然的に”匿名性の集合”[87]に関連する。匿名性の集合とは、敵対者から見て、関心のあるメッセージやトランザクションにもっともらしく関連付けられる可能性のある対象の集合である。この集合がより大きく、そして多様である場合、トランザクションの匿名性はより向上する。同時に、集合の中の少数の個人が、トランザクションに関連する実際の対象者である可能性が他の個人よりもはるかに高い場合、トランザクションの匿名性は低くなる[38,94]。大規模かつ多様な匿名集合を組み立てることの重要性は、Nymネットワークが強力な敵に対して高レベルのプライバシーを提供するために独自に装備されている理由である。Nymは、多くのアプリケーションの通信をルーティングできる匿名オーバーレイネットワークであり、その結果、すべてのアプリケーションのユーザーベースが1つの大きな匿名集合にブレンドされる。このレベルのプライバシーは、単一の目的の独立アプリケーションでは達成できず、多くのアプリケーションのユーザートラフィックを集約するNymのような汎用的な多目的インフラストラクチャによってのみ提供することができるものである。

監視不能性( Unobservability)

これは、アンリンカビリティや匿名性よりもさらに強力なプライバシー機能である。匿名性では、ユーザーがメッセージを送信しても、敵対者はどの出力メッセージがそのユーザーに対応するものかを特定できない。また監視不能性(unobservability)とは、敵対者がユーザーがメッセージを送信しているのか、単にアイドル状態なのかさえ判断することもできない。監視不能性はユーザーの活動パターンを隠蔽し、アイドル状態のユーザーを匿名性の集合に加えることである。セクション4.6で説明するように、”カバー”(または”ダミー”)トラフィックを使用することで、監視の不可能を実現する。

3.6 要求項目

Nymネットワークは、アンリンカビリティや匿名性といったプライバシー機能の提供に加え、以下の要件を満たすように設計されている:

汎用的であること(Generic)Nymネットワークは汎用的な通信インフラであり、プライバシー機能の恩恵を受けたいネットワーク上のアプリケーションと容易に統合することができる。

スケーラブルであること(Scalable)Nymネットワークは、大規模なユーザーベースを持つ幅広いサービスをサポートするために拡張可能だ。Nymは、プライバシー保護されたトラフィックをルーティングする需要の増加に合わせてmixnodeを追加することができるアーキテクチャを採用している。さらに、Nymが提供するプライバシーは、ネットワークが成長するにつれてより強固なものとなる。より多くのアプリケーションを統合することで、より多くのユーザーを匿名集合にブレンドすることが可能である。

インセンティブを与える(Incentivized)価値の高いアプリケーションがNymネットワークを信頼して通信できることを保証するために、Nymはバリデータ、gateway、mixnodeにトークン化された報酬を与え、専門的なメンテナンス、適切なパフォーマンス、高いサービス品質を保証している。インセンティブは、長期間にわたる誠実な協力的活動が、ネットワーク参加者全員にとって最善の利益となるように設計されている。

分散型(Decentralized)Nymネットワークには、通信のルーティング、公開鍵の発見、認証情報の発行と検証、サービス品質の測定、報酬の分配を含むあらゆる機能において、信頼しなければならないパーティー、中央集権的なコンポーネント、単一障害点が存在しない。

パーミッションレス(Permissionless)適切なサービス品質でネットワークに貢献できるのであれば、誰でもNymネットワークのバリデータ、gateway、mixnodeになることができる。参加者はNymネットワークの一員となるためにNYMトークンをステークする必要があるが、有用な仕事を行うことで報酬を得ることが可能である。

安全であること(Secure) Nymネットワークは、インターネット全体のトラフィックを監視し、Nymネットワーク参加者の一部を侵害する強力な敵に直面してもユーザーとサービスをサポートできるようにしている。攻撃に対する抵抗力を最大限に高めるために、最先端のセキュリティおよびプライバシー技術を使用して設計されているのだ。

4 ネットワークレベルのプライバシーを実現するMixnet

mixnetとは、mixnodeのネットワークであり、メッセージの見た目、タイミング、その他のメタデータに関わらず、入力と出力が相関しないように、メッセージを変換して並べ替えるオーバーレイルーターである[25]。Nym mixnetは Loopix [89] をベースとし、セクション 3.6 で概説した要件を満たすためにさまざまな修正と拡張を加えている。本セクションでは、Nym mixnetのアーキテクチャ、コアメカニズム、設計原理、および特性の概要を説明する。

一言で言えば Nymのmixnetはmixnodeのレイヤーとして構成されており、これはセクション4.1で正当化された設計上の選択である。Nymはソースルーティング型の復号化mixnet(source-routed decryption mixnet)を採用しており、ユーザーはNymブロックチェーンからノードの公開鍵とコンタクトを取得する。ソースルーティングでは、メッセージの送信者は、メッセージが最終的な宛先に到達するまでに通過するルートを選択する。この選択は、mixnetの公開パラメータとルーティングポリシーに従って行われ、mixnodeをmixnetのレイヤーに割り当て、レイヤーのノード間でノード容量に応じた重み付けでトラフィックを分散させる。

セクション4.2では、ユーザーとサービスをmixnetに接続するノードであるgatewayを紹介する。gatewayを利用することで,ユーザが断続的にオフラインになったとしても,信頼性とアクセシビリティを向上させたメッセージの送受信が可能になる。

セクション4.3でさらに説明するように、NymはSphinx [29]パケットフォーマットを使用して、データペイロード(payload)をカプセル化し、匿名でルーティングする。送信者は、逆ルートで複数回暗号化することでSphinxメッセージを用意する。まず、メッセージは受信者のために暗号化され、次にパス内の最後のmixnodeへ、次にパス内のその前のノードへいく。そして最も外側の暗号化で終わり、これがファーストレイヤーのmixnodeに対応する。完全なSphinxパケットは、最後にgatewayと共有される鍵で暗号化され、gatewayは復号化されたSphinxパケットをmixnetに転送する。

mixnodeはSphinxメッセージを受信すると、自身の秘密鍵の材料を用いて1つのレイヤーの暗号化を解除し、メッセージを次のホップにルーティングするための情報を取得し、メッセージを暗号的に変換して認識できないようにする。また、mixnodeは、セクション4.4で説明するように、メッセージを次のノードに転送する前に、ランダムな時間メッセージを保持する。メッセージに対する応答は、セクション4.5で詳述する「単一使用応答ブロック、"single use reply blocks"」(SURB)を使用して送信することが可能だ。

Nym mixnetは、セクション4.6で説明するように、カバー・トラフィック"ループ"(cover traffic "loops")を生成する。ミックスノードが生成するループは、常に最低限の匿名性を確保し、エンドユーザはループを生成してNymを介したアクティブな通信のタイミングとボリュームを難読化し、監視不能性(unobservability)を達成することができる。

mixnodeのメンバーシップ、mixnetのサイズとパラメータは、セクション4.7で説明するように、各エポック単位で定期的に更新される。これにより、Nymを通じてアクセスできるサービスが増えるにつれて、ネットワークは進化し、すべてのユーザの需要に適切に対応できるようにスケールアップすることができる。

最後に、セクション4.8では、mixnetのパラメータを設定する際に考慮しなければならない、レイテンシー、帯域幅、プライバシーのトレードオフについて説明する。また、プライバシーとスケーラビリティの間に正の相関があることも説明する。利用者が増えるにつれて、新しいmix nodeを追加して(直線的に)容量を増やすことができ、プライバシーは高いレベルを維持しながら、より低いレイテンシとトラフィックのオーバーヘッドをカバーできるようにすることが可能である。

オニオンルーティング(Onion routing)との比較

また、”オーバーレイプロキシルーター(Overlay proxy routers)” 、”ソースルーティング(source routing)”、”レイヤー暗号化(layered encryption)”などもオニオンルーティングの特徴だ。mixnetとTorのようなオニオン・ルーティング・ネットワークには共通点があるものの、2種類のシステムには重要な違いもある:

オニオンルーティングは、セッション中に回路に関連するすべてのデータパケットを運ぶ回路を作成するが、mixnetは各メッセージを独立して、異なるルートで、順番通りのルートを保証することなくルーティングする。このため、ネットワーク上のすべての接続を監視する敵対者であっても、End-to-Endのデータフローを追跡することが著しく困難になる。

オニオンルーターは、トラフィックのタイミング特性を変えることなく、先入れ先出しの順序でパケットを回路に沿って転送する。一方、mixnodeは暗号変換だけでなく、メッセージの遅延や並び替えも行うため、タイミング情報に基づいて入力メッセージと出力メッセージを結びつける攻撃を防ぐことが可能である。

オニオンルーティング・システムは通常カバー・トラフィックを用いないが、Nym mixnetはカバートラフィックのループを生成し、常に十分なレベルの匿名性を保証する。さらに、カバートラフィックはクライアントに観測不可能な特性を提供し、ユーザーがアクティブに通信しているかどうかさえも全く判断できないようにする。

4.1 階層型mixnetトポロジー

Nym mixnetは、図2に示すように、mixノードがレイヤー状に配置されたネットワークトポロジーを採用している。このトポロジーは、プライバシー、スケーラビリティ、解析の容易さにおいて最適であることが示されている[7, 36]。特に、レイヤー型mixnetは、既存のレイヤーにmix nodeを追加するだけで、より多くのトラフィックを処理できるようにスケールアップし、レイヤーを追加することでプライバシーを向上させることができる。

十分な数のmix node候補を考慮し、ネットワーク内でアクティブに動作するサブセットが定期的に選択される。選択確率は、セクション6.3で説明するように、ノードのステーク(stake)に比例し、ノード評価の指標として機能する。選択されなかったノードは、次の期間まで予備として残る。次の期間のメンバーシップが決定されると、悪意のあるノード連合が攻撃を促進する目的でネットワーク内の配置を戦略的に最適化することを防ぐために、レイヤーへのノードの割り当てがランダムにされる。中央集権的な信頼できる当事者への依存を避けるため、Nymのmixnodeをレイヤーに割り当てるアルゴリズムは分散化(decentralized)されており、公に検証可能(verifiable)である。このアルゴリズムは、各エポックの前に実行される検証可能なランダム関数(VRF)[80]を利用する。各mixnode iは、ノード記述子(node descriptor)で公開されている公開鍵ペア( pki , ski、🚨ここから記号を正しく表記できないので必ず原文合わせて参照してください🚨)を持つ。エポックの開始前に、バリデーターは共同でNymブロックチェーンにランダムネスビーコン x を公開する。mixnodeは、入力 x に対応するVRF出力 yiと 関連する証明 πi を、自身の秘密鍵 ski と組み合わせて計算する;すなわち、yi , πi ← VRF(x,ski)となる。3つのミックスネットレイヤーを考慮すると、エポックにおけるノードのレイヤーは次のように計算される:yi mod 3となり、任意のレイヤー数Lに一般化すると、yi mod Lとなる。mixnodeは(yi , πi)をバリデータにブロードキャストし、バリデータはその値をNymブロックチェーンに公開する。すべての参加者は πi を使って yi が正しいことを検証し、どのノードがmixnetのどのレイヤーに属しているかを再構築することができる。なお、ノードの公開鍵は、参加者がネットワークにオペレーター候補として登録する際に、事前に公開される。その時点で、どの公開鍵が次のエポックでの特定のネットワーク位置につながるかをノードが予測することは不可能である。

レイヤードルーティング(Layered routing)は、第1レイヤーのmix nodeがgatewayからのメッセージのみを受信し、後続レイヤーのノードは先行レイヤーのノードからのメッセージのみを受信することを意味する。同様に、gatewayとmixnodeは、後続のレイヤーのノードにのみメッセージを中継する。最終的な受信者は、バリデータ、サービスプロバイダー、またはNymクライアントをデバイスで実行するすべての参加者である可能性がある。ネットワーク内のトラフィック負荷のバランスをとるため、ルーティングアルゴリズムは各レイヤー内のノードを、ノードの容量に応じて重み付けされた確率で選択する。最小容量と最大容量の制限により、すべてのmix nodeがネットワーク運用に有意義に貢献し、どのmixnodeもトラフィックの不釣り合いな大きな割合をルーティングすることがないようにする。

レイヤードルーティングとmixnodeのレイヤーへのランダムな割り当てにより、ノードのサブセットを制御する敵がメッセージの大部分を侵害することが困難になる。L個のレイヤーを持つネットワークを考えた場合、メッセージの匿名化を完全に解除するためには、敵対者がすべてのレイヤーのノードを制御する必要があり、敵対者がレイヤーを1つでも埋められなかった場合、どのメッセージもEnd-to-Endで追跡不可能である。敵対者にとって最良のケースは、敵対ノードがすべてのレイヤーに均等に配置されている場合であり、エンド・ツー・エンドの経路を侵害できる割合が最大になる。 そのような最良の敵対的なケースであっても、悪意のあるノードの割合が高くともメッセージはほんの一部しか漏洩しない:L個のレイヤーとレイヤーごとの悪意を持つノードの割合αを考慮すると、End-to-Endで追跡可能な経路の割合はαLで与えられることになる。したがって、L = 3層のネットワークでは、mix nodeの50%を制御する敵対者(α = 0.5)は、最も有利なトポロジー構成でメッセージの12.5%を監視することができ、各レイヤーのノードの10%を制御する敵対者(α = 0.1)は、メッセージの0.1%のみを完全に監視することが可能である。層数をL = 4に増やすと、ノードの50%を支配する敵対者は、最良の場合でも6%のメッセージしか監視できず、10%を支配する敵対者であれば、0.01%、すなわち、10,000分の1のメッセージのみ監視可能である。

4.2 Gateway

gatewayは、Nymネットワークへのアクセスを仲介する。gatewayは、図2に示すように、mixnetと、メッセージを送受信する参加者の間に位置するプロキシである。参加者がNym mixnet経由でメッセージを送信するためには、セクション5で説明するように、選択したgatewayに有効な未使用の帯域幅認証情報(bandwidth credential)を提示する必要がある。Gatewayは帯域幅認証情報を収集し、トラフィックを認証情報許容量の範囲に制限することで、フリーライダーからmixnetを保護する役目を果たす。これらの認証情報は、gatewayがサービスを提供したトラフィック量を証明し、それに応じた報酬を請求する際にも使用される。有効な帯域幅認証情報を提示すると、送信者とgatewayは、帯域幅認証情報のデータ許容量が消費されるか期限切れになるまで有効な共有秘密(shared secret)を確立する。共有秘密から派生した鍵は、送信者とgateway間のトラフィックを対称的に暗号化するために使用される。gatewayはSphinxの処理やミキシングを行わない。その結果、非常に効率的にメッセージをmixnetに転送することが可能なのだ。

参加者は、すべてのメッセージに対して単一のgatewayを使用するか、複数のgateway間でトラフィックを分割するか、自由に選択することが可能である。後者の場合、参加者はgatewayごとに個別の帯域幅認証情報を使用する。gatewayにはgatewayに接続する参加者のIPアドレスが見えるので、参加者はネットワークの観点からgatewayに対して匿名ではないことに注意してほしい。しかし、gatewayは、メッセージの宛先に関する情報や、メッセージが実際のデータを運んでいるかどうかに関する情報さえも、まったく持っていない。また、gatewayは、ユーザーのダウンストリームメッセージを受信して保存する。ユーザーは、メッセージを受信する際のリターンアドレスとして、一時的な仮名を指定することが可能だ。このように、ユーザーは常にオンラインでなくても、確実にメッセージを受信することができる。

gatewayは、メッセージの遅延や並び替えを行わないため、mixnetのアンリンカビリティ(unlinkability)の実現には寄与しない。その代わり、gatewayは検閲耐性機能を提供することで、世界中の参加者がNymネットワークへアクセスすることを促進することができる立場にある。ある地域のユーザーはNymネットワークの利用を偽装し、そのユーザーがNym経由でインターネットトラフィックを送信しているかどうかさえ、地域内の敵に見破られないようにする必要があるかもしれない。gatewayは、Nymネットワークへの最初の”ホップ(hop)”を他の種類のトラフィックとして偽装するプロトコルを使用することで、これを可能にしている。

gatewayは、他のNymノードと同様に、公開鍵、ネットワークアドレス(IP, port)、容量、コミットしたステークを持つことの証明を含む記述子を登録する必要がある。gatewayのネットワークアドレスは、Nymネットワークの一部であるgatewayからのメッセージのみを受け入れる第1レイヤーのmixnodeと、有効なgatewayにのみメッセージを送信する最終レイヤーのmix nodeにとって重要であることに留意してほしい。gatewayはエンドユーザーに対し、さまざまなチャネルを通じてさまざまなユーザー向けネットワークアドレスと接続プロトコルを提供することができる。そうでなければ、一般に公開されているgateway IPアドレスのリストをブラックリストに載せるだけで、Nymネットワークへのアクセスを検閲することは些細なことだからだ。Nymは検知、検閲を受けることなくNymネットワークに接続する多くの方法をエンドユーザーに提供するため、多様なgatewayの実装、設定、検閲回避策を可能にしている。ユーザーとgateway間のインターフェースは、Torのプラガブルトランスポート(pluggable transports)で提案された概念に類似しており、高いレベルの検閲を受ける場所にいるユーザーのアクセスを可能にする[11,81]ものである。gatewayは、OpenVPNのような標準からWireguardのような最近のプロトコルまで、VPNプロトコルを使用して、ユーザーと通信することもできる。

4.3 Sphinxパケットのフォーマット

Nymは、Sphinxパケットフォーマット[29]を使用してアプリケーションペイロードデータをエンコードする。Sphinxは、コンパクトかつ効率的な暗号パケットフォーマットで、もともとmixnetのマルチホップルーティングの際に、ビット単位のアンリンカビリティを提供するために設計された。ペイロードサイズが数十キロバイトの場合、Sphinxヘッダによってもたらされるオーバーヘッドは約1%で、数百バイトのプラスとなる。

Sphinxでは、メッセージをレイヤーで暗号化し、複数のホップを経由してルーティングすることが可能だ。Sphinxはメッセージをレイヤーで暗号化し、複数のホップを経由してルーティングすることができます。こうすることで、メッセージのヘッダーとペイロードがホップごとに暗号的にリンクできないようになっている。

Sphinxメッセージを作成するために、クライアントはまず、ランダムに選ばれたグループ要素とノードの公開鍵を使って、メッセージのルート上の各ミックスノードとの共有鍵を生成する。その後、クライアントは、図3に示すように、生成した共有鍵を用いてメッセージを多層的に暗号化し、メッセージ認証コードとメッセージのパスにある各ノードのルーティング情報を追加する。これは、メッセージルート上の敵対的なmixnodeが結託している場合あっても、メッセージのアンリンカビリティを維持しつつ、各ホップにおけるヘッダー完全性の検証を可能にする。Sphinxのパケットは、サイズベースの攻撃を避けるために、一定の長さにパディングされている。複数のパケットサイズを同じmixnetでサポートすることができるが、パケットは同じサイズのものとだけミックスされる。

Sphinxメッセージを受信すると、mixnodeはメッセージヘッダーの周期的 グループ要素(cyclic group element)と自身の秘密鍵を結合する。これにより、そのノードはメッセージを復号化し、その完全性を検証するのに必要な共有鍵を計算することができる。ホップごとの復号化されたルーティング情報には、転送前にメッセージを遅延させる時間や、メッセージを送信する次のホップのアドレスが含まれる。ノードはメッセージ処理の一環として、メッセージ内のグループ要素を見えなくし、出力メッセージが入力と暗号的にリンクしないようにする。変換された(ブラインドされた)グループ要素は、メッセージルート上の次のノードによって、それ自身の正しい共有秘密鍵を計算し、それ自身のSphinxメッセージ処理を実行するために使用される。Sphinxはアクティブタギング攻撃(active tagging attacks)[88]に対するプロテクションを内蔵しており、mixnodeが改ざんされたメッセージを検出して破棄することを可能にする。mixnodeはまた、読んだメッセージのグループ要素のリストを保持し、リプレイ攻撃(replay attacks)を防ぐために、繰り返されたメッセージを破棄する。

4.4 連続時間ミックス(Continuous-time mixes)と指数関数的遅延

mixnodeは、メッセージを送信する前に「ミックス」することから、その名前が付けられた。しかし、メッセージを並べ替えるために実装できるミキシング戦略は様々である。初期のmixnodeの提案では、バッチ処理とシャッフル(batching and shuffling)によってメッセージの並び替えを実装していた[16]。この単純な設計は、多数の入力メッセージを収集し、それらのメッセージのランダムな並べ替えを出力するものであるが、いくつかの欠点があることが知られている:このようなmixnetでは、メッセージのE2Eの待ち時間は制限されず、予測もできない。また、定期的にメッセージのバッチを流す(flushing)ことで生じるバースト的な通信により、これらのミックスデザインは帯域幅を利用する上で非効率的なのだ。匿名性の面では、単純なバッチ処理戦略は匿名性が低く [35, 37] 、攻撃に対して特に脆弱であることが知られている [26, 31, 95]。

Loopix[89]と同様に,Nymは連続時間mixnode[66]を使用する.図4に示すように、連続時間ミキシング戦略は、各メッセージを独立して遅延させ、指定された遅延がタイムアウトした時点で次の宛先に転送する。各メッセージを独立して遅延させることで得られる効果は、入力シーケンスに対してランダムに並び替えられたメッセージの出力シーケンスとなる。指数関数的に選択された遅延を持つ連続時間ミックスは、与えられた平均End-to-Endレイテンシに対して最適な匿名性を提供することが知られている[24]。これは、指数分布のメモリレス特性によるものである。この特性は、時間t0<t1でmix nodeに入る2つのメッセージと、後の時間t2で出てくるメッセージを観測した場合、到着時間t0とt1の違いにかかわらず、出力が2つの入力のいずれかである確率が等しいことを意味する。

Elixxir [19] XRD [70]、Vuvuzela [103]などのバッチミックス(batch mixes)が有限の匿名性セットを生成するのに対し、連続時間ミックスは、より大きな、理論上は無限の匿名性セットを生成する。これは、指数分布がロングテール型であり、ほとんどの遅延が短いとしても、メッセージが大きな遅延を生じる確率が0ではないため、敵対者は将来のミックス出力メッセージを追跡したい入力の候補として破棄できないためだ(実際には、指数分布の無限に長いテール部分は、確率が無視できる閾値以下になると切り捨てられるが)。また、これらのmixnodeはメッセージを連続的に送受信するため、バッチミックスよりも帯域幅を効率的に使用することができる。

メッセージがノードに留まる時間は元の送信者によって選択され、各mix nodeに宛てられたSphinxヘッダーにエンコードされる。

これは、バッチmixnetと比較して、連続時間ミックスの重要な実用的利点をもたらす:送信者自身が経路の各ホップでメッセージの遅延を生成してエンコードすることを考えると、自分のメッセージがいつ届くかを予測できる。送信者が使用する指数分布の平均パラメータは、予想されるE2Eのレイテンシーとメッセージに与えられる匿名性との間のトレードオフを決定する。mixnetのトラフィック量を一定に保つと、より多くの待ち時間が発生する構成であるほど、より強い匿名性が自動的に得られる。

Nymエコシステムのアプリケーションは、数秒(インスタントメッセージやLightningネットワークの決済チャネル等)から数分(非インタラクティブなトランザクションやファイル共有アプリ等)の範囲でEnd-to-Endのレイテンシ許容度を持つことが想定されている。幅広いユースケースに対応できる汎用的なインフラを提供するため、Nymクライアントは、アプリケーションのトラフィックをルーティングする際に、レイテンシーの許容度を考慮し、各ホップごとの遅延を引き当てる分布の平均を設定する。アプリケーションに依存する遅延分布の分散は、ある特定の(非常に大きいまたは非常に小さい)遅延が他のアプリケーションよりも、一部アプリケーションに関連する可能性が高いため、中間mixnodeに対するアプリケーショントラフィックの識別性の向上と柔軟性が引き換えになることに留意してほしい。一方、すべてのmixnodeの入出力を監視しているが、メッセージにエンコードされた各ホップの遅延を見ることができないネットワーク敵対者を考慮すると、大きな遅延耐性を持つアプリケーションは、低遅延アプリケーションを保護する[43]。さらに、Nymは、XRD [70]やVuvuzela [103]のような各ユーザーがラウンドごとに正確に1つのメッセージを通信すると仮定するシステムとは対照的に、トラフィック負荷が変化する使用例をサポートしている。

4.5 SURB(Single Use Reply Blocks)による匿名リプライと確実な転送

信頼性の高い通信手段の欠如は、歴史的にmixnetの問題であった - ユーザーが自分のメッセージが配信されているかどうかを判断できない場合、mixnetの機能は著しく低下するのだ。この長年の問題に対処し、プライバシーのための一般的なインターネットインフラとして機能するために、NymはSphinxの非常に便利な機能であるSingle-Use-Reply-Blocks(SURBs)と組み合わせて、連続ミックスがもたらす予測可能なE2Eのレイテンシーを利用する。SURBは、事前に計算されたSphinxのパケットヘッダーで、SURBを作成した参加者の中で終了するmixnetルートがエンコードされている。送信者は、1つ以上のSURBを生成し、受信者へのSphinxメッセージに含めることができる。受信者は、SURBをSphinxのヘッダーとして使い、mixnetを経由した後に、匿名で元の送信者に届く返信 - または確認 - を送り返すことが可能だ。

SURBはTorの "onion address "に相当するもので、SURBはその有効期限内(SURBを準備するために使用したmixnodeの公開鍵は限られた期間しか有効ではない)に一度しか使用できない(リプレイ攻撃を防ぐため)、という注意事項がある。SURBヘッダーは送信者によって暗号化されるため、それを送り返す受信者は、そこからメッセージルート、各ホップのレイテンシ等の、SURBの最も内側(最後)のルーティングレイヤーに符号化されている送信者のアドレスに関する情報を推論することはできない。受信者は、どのノードに返信を宛てるか(受信者自身のgatewayを経由してトンネル化される)知る必要があるため、返信経路における最初のmixnodeのアイデンティティは、受信者に見える必要があることに留意してほしい。SURBは効果的に以下の含む:(1)Sphinxメッセージの暗号化されたヘッダがもしmixnetに送られたら、元の送信者にルートバック(routed back)される。(2)メッセージを送るべきレイヤー1のmixnodeのアドレス(3)リプライペイロードを暗号化する暗号キー

SURBを含むメッセージを受信すると、受信者はデータペイロードを受け取り、SURBと一緒に提供された暗号鍵で処理し、ペイロードをSURBで受け取ったヘッダーに添付し、適切なファーストレイヤーのmixnodeにメッセージを送ることが可能になる(受信者の選択したgatewayを経由して)。Sphinxのデザインは、新しい(forward)メッセージは、メッセージをルーティングするmixnodeにとっても、SURB(reply)メッセージと見分けがつかないようなものだ。このように、返信メッセージと転送メッセージは1つの大きな匿名集合に溶け込み、mixnetの全体的な匿名性の特性を強化する。

Nymネットワークでは、匿名返信(リプライ)の実現に加えて、SURBを使用し、ネットワーク内でパケットロスが発生した場合でも信頼性の高いトランスポート(reliable transport)を提供している。これは、Sphinxメッセージのうち、受信者のgatewayに宛てられたレイヤーにSURBを含めることで実現可能だ。gatewayはすぐにSURBをmixnetに送り返し、匿名の送信者にメッセージが受信されたことを知らせる。オプションとして、ペイロードにフラグを含めることも可能だ。例えば、"recipient unknown" や "recipient mailbox full" などのエラーを通知するために。SURBは、最終受信者ではなく、受信者のgatewayに宛てて送信される。これは、受信者が常にオンラインであるとは限らない一方、gatewayは、メッセージを受信したときに直ちに確認応答を返送できる常時オンラインのサービスであるためである。送信者は、期待される時間枠(転送メッセージとSURBの各ホップごとのレイテンシーの合計と、両方向のmixnode間の伝搬時間の推定値)内に確認応答を受信しない場合、メッセージを再送信する。

参加者はまた、自分の居場所を公開することなく、公にアクセスできる方法として、SURBをブロードキャストしたいと思うかもしれない。例えば、Lightning Networkのノードが、自分のIPアドレスを開示せずに決済チャネルを確立し、そのサーバでホストされているウォレットを保護したい場合などである。まとめると、SURBはNym mixnetをプライベート通信インフラとして、電子メールと投票というmixnetの文献にある2つの典型的なユースケースをはるかに超える幅広いアプリケーションをサポートできるような汎用性のあるものにしている。

4.6 カバートラフィックのループによる監視不可能性

誰が誰にメッセージを送ったか」を隠すことは、メタデータ保護の観点から必要なmixnetの特性だが、監視を防ぐには必ずしも十分ではない。送受信されたメッセージの量とタイミングを時系列で監視する敵対者は、たとえ個々のメッセージが強く匿名化されていても、プライベートな情報を推測することができるかもしれない[32]。ユーザーとのやりとりの量とタイミングに関する詳細なデータは、ユーザーがどのサービスにアクセスし、そのようなサービスの利用パターンがどのようなものであるかという情報を時系列でリークする。ユーザーが持続的な行動(例えば、いつも同じ友人にメッセージを送ったり、いつも同じサービスにアクセスしたりする)をとっている場合、コミュニケーションプロファイルは時間とともにリークし、長期的な統計的開示攻撃(statistical disclosure attacks)によって復元できる可能性がある [26, 31]。 mixnet(古典的なChaumian batch mixnetを含む)は、アンリンカビリティを提供するが、監視不能性(unobservability)を提供しない[87]。Nymへのアクセスが監視不可能であるためには、敵は参加者がいつ、どれだけの実際のトラフィックを送受信しているのかを知るべきではない。

カバートラフィックは、ペイロードデータを持たず、最終目的地で破棄される「ダミー」メッセージを追加することで、実際のトラフィックパターンを偽装する。mixnodeは、メッセージをルーティングする際に、それがダミーメッセージであるか、ユーザーデータを含む通常のメッセージであるかを区別することはできない。ダミートラフィックをルーティングして、ランダムに選ばれた宛先で終わるのではなく、送信者に戻るように周回させることは、もともとmixnetに対するアクティブな攻撃を積極的に検出するために提案された[30]。Loopix は,ダミートラフィックの「ループ」を利用したもので,このアプローチを拡張して,最低限の匿名性とエンドユーザーの監視不可能性を保証している [89]。Nymも同様のアプローチをとっており,参加者は,自分自身を最終的な宛先とするダミーメッセージを生成し,ループしながら移動する。

ループメッセージは、ポアソン過程に従ってランダムな間隔で生成される。ループメッセージは、ネットワークに十分なトラフィックがあることを確実にするためにmixnodeによって生成されるため、大きな匿名性セットと高いレベルのプライバシーを保証する。エンドユーザーとサービスは、オプションでループメッセージを生成して、活動パターンを難読化することができる。敵は参加者がメッセージを送受信しているのを見ても、それらが活発に通信しているのか、空のループを送受信しているだけなのかを区別することはできない。送信者に戻るルートでカバートラフィックを送信することで、ユーザーとmixnodeの両方が、ノードのダウン、混雑具合、または攻撃を受けていることを検出する能力を含む、ネットワークの健全性に関するローカルなアップデート情報を維持することが可能である [30]。

4.7 Mixnetのエポック(Epochs)

エポックとは、Nym mixnetが再構成される一定の時間間隔のことである。この定期的な再構成は、複数の理由から必要である。第一に、mixnodeの復号鍵は、フォワードセキュリティ(forward security)を提供するためにアップデートされる必要がある。そうでなければmixnodeは、古い再生メッセージの復号に秘密鍵を使用するように強制されるからだ。エポックごとに鍵を更新することの利点は、エポック変更ごとにノードが見たメッセージのリストを忘れることができることだ。これは、以前のエポックから再生されたメッセージは、必要な復号鍵がもはや有効ではないか利用できないため、復号化やルーティングができなくなるからである。エポックごとの更新は、mix nodeの復号鍵(decryption keys)にのみ影響し、認証目的で使用される長寿命の署名鍵には影響しないことに留意されたい。第二に、mixnetトポロジーを定期的に再構成することで、システムはダウンしたノードや評価を失ったノードから回復し、より多くの容量が必要な場合はレイヤーのバランスを調整し、新しいmixnodeをネットワークに追加することができる。そして最後に、正確な測定値を得るには、異なるmixnetレイヤーに配置されたミックスノードの性能のサンプルを、前任者と後任者の異なるセットで取得する必要がある。そうすることでたとえ悪意のあるノードがあったとしても、一貫してノードをターゲットにして測定値を偏らせないためだ。

エポック時間の点では、短いエポック時間の方が、フォワードセキュリティ、ノード性能のサンプリング、mixnodeの交替やユーザー需要の変動に対する迅速な対応に有利だ。一方、短いエポックは、ノード記述子を収集し、すべての参加者に配布する頻度が高く、ノードをレイヤーに割り当てるためのプロトコルをより頻繁に実行する必要があるため、オーバーヘッドも多く発生する。また、短いエポックは匿名性にも悪影響を及ぼす。これは、匿名性のセットがエポックごとに不連続であるためである:つまりメッセージが異なる鍵で暗号化され、異なるネットワークトポロジーに従っているという事実は、エポック間で「混乱」(すなわち、ミックス)することがありえないことを意味する。エポック時間の動的な最適化は行われるが、エポックは数時間から数日のオーダーになることが予想される。これは、メッセージのEnd-to-Endのレイテンシーよりも桁違いに大きいため、匿名性セットへの影響は限定的である。メッセージは何時間もmixnetに留まることはないため、将来のメッセージが、ずっと前に入力されたメッセージの匿名性セットに有意義な貢献をすることはない。ユーザが将来のある時間に有効なデータパケットと応答ヘッダを準備できるよう、ネットワークは少なくとも1つのmixnetエポックの前に鍵と設定情報を利用できるようにしなければならないことに留意してほしい。敵がエポックハンドオーバーの条件を悪用してメッセージの匿名性を低下させることができないようにするには、慎重なエンジニアリングとコーナーケースへの考慮が必要である。

4.8 レイテンシー、帯域幅、スケーラビリティ、プライバシー

匿名通信システムは、遅延、帯域幅の消費、およびプライバシー特性間のトレードオフを達成しなければならない[33]。Nymが使用する連続時間mix nodeは、プライバシーとEnd-to-Endの遅延のトレードオフをメッセージにエンコードされるホップごとのレイテンシーを選択するために使用する指数分布の平均値を変更することによって調整できるため、異なるレイテンシー制約のあるアプリケーションをサポートすることができる。もう一つのトレードオフは、カバートラフィックのループに消費される帯域幅と、匿名性と監視不能性の両方の観点から、このカバートラフィックによって提供される保護との間のものだ。Nymクライアントは、ポアソンパラメータ値を変更することで、カバートラフィックの生成量を増減させることができ、帯域幅の消費とプライバシーのトレードオフを調整することが可能だ。

スケーラビリティ特性は、あらゆるシステムの大規模な導入を可能にする鍵である。しかし、匿名システムの場合、これはさらに重要である。匿名は集団を愛する(anonymity loves company)ことがよく知られており[41]、これは匿名特性の強さはシステム内のユーザー数に依存することを意味する。つまり、匿名性の強さはシステム内のユーザー数に依存するということなのだ。したがって、ネットワークレベルの匿名性システムは、真に効果的であるためには、数百万人のユーザーまで拡張できる必要がある。Nymが採用しているレイヤー型mixnetトポロジーは、mixnetレイヤーにノードを追加することでスケールアップが可能だ。これは、Elixxir [16,19]、XRD [70]、Vuvuzela [103]などのカスケードミックスネット(cascade mixnets)とは対照的で、カスケードが最大容量に達すると新しい分離したカスケードを使用する必要があり、その結果として匿名セットのパーティショニングとサイズキャップ(上限)が発生する。その代わりに,レイヤー型ネットワークでは、mixnodeを追加して容量を増やし,より多くのトラフィック負荷を処理することで、mixnetのすべてのユーザーに提供される全体的な匿名性が向上し、スケーラビリティと匿名性の特性の相乗効果が生まれる。

さらに、ユーザー数とメッセージ数の増加により、高い匿名性を維持したまま、End-to-Endのレイテンシーとカバートラフィックの量を低減することができ、Nym mixnetはより厳しいレイテンシー制約のあるアプリケーションに対応することが可能である。また、多様なアプリケーションに対応することで、敵対者にとってネットワークを利用するという事実が非常に重要でなくなり、ユーザーがどのサービスにアクセスしているのか(もしあれば)をあまり推測できなくなるため、匿名性セットの質にも影響を与える。Nymネットワークは、柔軟な設定が可能なプライベート通信インフラを提供することに重点を置き、幅広いアプリケーションをサポートすることですべてのユーザーに大規模で多様な匿名性セットを提供することが可能である- これは、Nymと統合したアプリケーション単体では達成できないことである。

Nymは水平方向のスケーラビリティ(horizontal scalability)を備えており、需要の増加に対応するには、mixnodeを追加するだけでよい。実際のユーザーから送信されるトラフィックが多ければ多いほど、すべてのユーザーがより多くのプライバシーを得ることができ、プライバシーを維持しながらカバートラフィックの量を減らすことも可能である。

5.”利用する権利”を私的に証明するための5つの認証情報

ネットワークメタデータの保護は、プライバシーを強化したサービスを実施するために必要であるが、それだけでは十分ではない。特に、ユーザーがサービスを受ける権利があるかどうかを判断する仕組みは、不必要なユーザー識別や追跡を伴うプライバシー侵害の慣行に依存することが多い。Edward Snowdenが言ったように、必要なのは「利用する権利」のプライバシー保護された証明である。

私たちは、「利用権」を証明するのではなく、自分が誰であるかを証明するプロセスを通じて、生活に必要なインフラへのアクセスを制限している。お金さえ払えば、何かにアクセスできるはずだ。あなたはある種のブラインドトークンを持っている...と言えるだろう。私が誰であるかは関係なく、私はここにいることを許され、インフラをサポートし、自らの役割を果たした。それだけでいいはずだ。そうでなければ、私たちは自分のアイデンティティや歴史の所有権を放棄することを余儀なくされる。私たちは、私たちの私生活の物語を他人がコントロールすることを許しているのだ。

多くの場合、アクセス権はサービスの対価を支払うことでユーザーに付与される。Zcash[92]やMonero[82]などの暗号通貨は、プライベートな支払い機能を提供しており、ユーザーの利用権の決定が金銭の支払いだけで行われるのであれば、これらの暗号通貨を利用してその支払いを行うことができる。しかし、サービスにおけるユーザの利用権の管理(利用権がユーザのID属性に依存する場合があるため、ID管理とも呼ばれる)は、より複雑であることが多い。例えば、サービスによっては、利用者にアクセスを許可する前に、年齢、居住国、または KYC/AML(Know-YourCustomer/Anti-Money Laundering)ステータスの証明書の提示を求めることがある。また、学生や高齢者、プレミアム会員であることを理由に割引を受けることができるサービスもある。ZcashやMoneroといった既存のプライバシー保護型暗号通貨には、単純な通貨決済を超えた広い意味でのアイデンティティとアクセス権の管理をサポートする柔軟性が欠けているのだ。

Nymの認証情報は、第三者によって認証されたID属性やサービスに対する支払いの証明など、利用権の証明に関連するあらゆる属性をエンコードできる。Nym は、nympoolへの預金を証明する 2 つの具体的な認証情報タイプ(two concrete credential types)をインスタンス化し、それらを分散化された方法で Nymバリデーターによって認証(署名)する。サービスは、他のエンティティによって認証された追加の認証情報タイプを定義し、バリデータが発行した認証情報と共同で使用することができる。

帯域幅認証情報(Bandwidth credentials)は、mixnetを通じてデータを送信するために行われた支払いの証明をエンコードする。帯域幅認証情報にエンコードされたnympoolの全預金は、Nymのプライバシー機能を提供したNymネットワークノード(mixnetノード、gateway、およびバリデータ)に報酬として分配される。帯域幅の需要が増加すればミックスネットの容量を追加する必要があるため、これはスケーラビリティの鍵となる。サービスプロバイダーは、ユーザーに代わって帯域幅認証情報を取得し、クライアントソフトウェアに組み込むことで、使い勝手を向上させ、導入の障壁を低くすることができることに留意されたい。

サービス認証情報(Service credentials)は、Nym経由でアクセスできる有料のサードパーティサービスを利用するために行われる、nympoolへの預金の証明をエンコードする。預金からは少額の手数料が取られる(これは後にNymネットワークノードへの報酬として分配される)。ユーザーは、有料サービスへのアクセスと引き換えにNymサービス認証情報を受け入れることが可能なあらゆるサービスに、この認証情報を提示することができる。認証情報を受け取ったサービスプロバイダーは、Nymバリデーターでそれを交換することができ、後にそのプロバイダーに相当量の報酬を与えることになる。支払いの代わりに(または支払いに加えて)、一部のサービスでは、第三者によって証明された年齢や、秘密(アカウントのパスワードなど)を知っていることを自己証明した証明など、属性の証明を提示するようユーザーに求めることが可能だ。このような証明を必要とするサービスは、Nym認証情報を必要な属性で拡張し、新しい認証情報タイプを定義することができる。サービス固有の属性と知識の証明を追加して認証情報をインスタンス化する柔軟性により、Nymは、洗練されていながらプライバシーを保持するアクセスポリシーを実装するサービスをサポートすることができる。

帯域幅認証情報は、mixnetを通じてデータを送信したいユーザーにとって必須であり、一方、サービス認証情報は完全にオプションであり、サービスプロバイダー次第で、そのサービスに課金することもしないこともできることに留意されたい。ユーザーが課金するサービスの場合でも、ユーザーは好きな支払い手段で課金することができる。Nymのサービス・認証情報は、受け取った支払いがアンリンカビリティを維持し、その結果、mixnetを通じて得られるプライバシーが損なわれないことを保証したい場合の選択肢のひとつに過ぎない。

セクション 5.1 で匿名認証情報の一般的な概念を紹介し、セクション 5.2 で Nym認証情報の主な特性を説明する。Nym認証情報のフォーマットはセクション5.3で説明する。セクション5.4とセクション5.5では、それぞれNym認証情報の2つの主要な特徴、つまりアプリ ケーション毎カスタムされた方法で複数の任意の属性をバインドする能力と、支払い金額をエンコードする認証情報で分割および結合操作を実行する能力について述べる。セクション5.6では、認証情報のフレッシュネス、バリデーターセットの更新、および認証情報の償還に ついて説明する。

5.1 匿名認証情報(Anonymous credentials)

匿名認証情報は、ユーザーが取引を自分の身元と関連付けたり、個人を特定できる情報をブロックチェーン上にリークしたりすることなく、非公開で情報を共有することを可能にする。例えば、旅行するためにCOVID-19の検査結果を表示する場合、目の前のタスクとは無関係な個人情報や医療情報も漏れてしまい、不利になる可能性さえある。これに対し、匿名認証情報方式では、氏名や生年月日、さらにはシリアルナンバーや検査時期も明らかにすることなく、一定時間内にCOVID-19検査結果が陰性であったことを表示できるため、医療ファイルと旅行ファイルを結びつけることが非常に難しくなる。これと同じ技術により、ユーザーがmixnetを利用して得たプライバシーを侵害することなく、Nymネットワークと情報を共有することが可能になる。

Nym認証情報は、”匿名認証情報(anonymous credentials)”[14]、別名”プライベート認証情報(private credentials)”[13]、”属性ベースの認証情報(attribute-based credentials)”[12]、最小限の開示トーク(minimal disclosure tokens)[9]という暗号方式で実現しており、ユーザーのプライバシーとサービスの完全性を調和させるID管理用の暗号方式ソリューションである。mixnetと同様に、最も初期の提案は80年代半ばのChaumの研究に遡り [18]、ブラインド署名に基づく追跡不可能な支払いスキーム [17]と密接な関係がある。根幹の見識は今も変わらず:無記名証書による支払いは、事実上、クレデンシャル(クレジット額を表すものとして第三者によって認証されたもの)の所有権を証明する具体的なケースである。通貨の量をエンコードするだけでなく、認証情報システムは、任意のアプリケーションのア クセスと承認の決定に関連し得るあらゆる属性をエンコードすることができる。このように、匿名認証情報は、Facebook Connect [52]で使用されているOAuth標準などの中央集権型かつプライバシー侵害のソリューションに取って代わるものである。

匿名認証情報暗号システムの基本モデルは、認証情報発行者(credential issuer)、認証情報保有者(credential holder)、および認証情報検証者(credential verifier)という3つのパーティーを想定する。認証情報保有者は発行者から認証情報を取得し、発行者は生年月日、住所、預金、KYC/AMLステータス等の、保有者の属性を証明する。保有者は、後で検証者(verifier)に認証情報を見せることができ、検証者(verifier)は、発行者が保有者の主張を本当に認証しているかどうかを確認することができる。匿名認証情報・システムの主なプライバシー機能は、選択的開示(selective disclosure)とアンリンカビリティ(unlinkability)である。

匿名認証情報は属性の選択的開示(selective disclosure)を可能にする。つまり認証情報保持者は、認証情報にエンコードされたすべての属性の中から、検証者(verifier)に開示するものを選択できる。最も単純な形では、これは保有者が認証情報内の属性のサブセット(すべてではなく)を公開できることを意味する。しかし、匿名認証情報ははるかに洗練された形の選択的開示を可能にし、保有者が認証情報属性に関するゼロ知識算術および論理ステートメントで証明することを可能にする。

匿名認証情報では、アンリンカビリティ(unlinkability)とは、同じ認証情報で行われた操作(すなわち、認証情報の発行とその 1 つまたは複数の提示)をリンクすることが暗号的に不可能であることを意味する。したがって、認証情報発行者と検証者(verifier)が共謀したとしても、保有者とのやりとりのプロトコル記録に基づき、発行者から認証情報を入手した保有者のうち、検証者(verifier)に見せたのはどの保有者か、あるいは2つの認証情報提示が同じ保有者によって行われたかどうかを判断することは不可能である。世界で 1 人だけが発行者からクレデンシャルを取得した場合、そのクレデンシャルが検証者(verifier)に ”匿名”で示されようとそれが同一人物であることを識別するのは些細なことであるため、認証情報保有者の匿名性セットは依然として必要であることに留意したい。暗号化認証情報プロトコルによって提供される匿名性を維持するには、基礎となる匿名通信チャネル(mixnetなど)も必要である。さもなければ、ユーザーの IP アドレスが悪用されて認証情報発行 と表示操作をリンクし、認証情報保有者の匿名化を解除できる。

ほとんどの匿名認証情報・システムの主な制限は、中央集権型の認証情報発行者を考慮して設計され ていることである。これは、発行者が当然ながら中央集権的な組織である使用例(たとえば、国家によるパスポートの発行や組織による会員カードの発行など)では適切かもしれないが、中央集権的な発行者への依存は、Nymネットワークのようなオープンな分散型ネットワークとは互換性がない。次のセクションでは、この問題を解決する分散型認証情報発行機能を持つNym認証情報を紹介する。

5.2 Nym認証情報(Nym credentials)

Nym認証情報(Nym credentials)は、Coconut [101] の匿名認証情報暗号システムを拡張したもので分散型認証情報発行をサポートするため、発行者のサブセットを侵害したりダウンさせたりする敵対者に抵抗できる。

プライバシーに関して悪意のある発行者は、ゼロ知識でユーザーによって明示的に証明された以上の、認証情報にエンコードされたプライベート属性に関するいかなる情報も知ることはできない。悪意のある検証者(verifier)が共謀しても、発行者は認証情報の発行と検証トランスクリプトの暗号的なリンクによってユーザーの匿名化を解除することはできない。さらに、この暗号システムは、認証情報の偽造不可能性、ゼロ知識で証明された属性とステートメントの正しさ、二重支出攻撃からの保護を保証する。

Nymでは、バリデーターのセットは、支払いの証明をエンコードする認証情報の分散型発行者として機能する。バリデーター達はNymブロックチェーンとトークン入金が行われるnympoolを共同で管理していることから、認証情報の保有者がトークン入金を行ったことを証明する理想的な立場にある。一方、既に認証されたユーザー属性を含む認証情報は、属性値の信憑性を保証できるサードパーティIDプロバイダー(third-party identity providers)によって発行される。自己認証された属性を含む認証情報は、ユーザー自身によって発行することができる。Nym ネットワークの使用を希望するすべての参加者、特にエンドユーザーは、認証情報を取得し、示すことができる立場にある。同様に、gateway、validator、および Nym を通じてアクセス可能なservice providerを含む複数のエンティティーが認証情報検証者(verifier)として機能することができる。

分散認証情報発行者として自己組織化するための最初のステップとして、Nymバリデーターは、鍵の配布とセットアップのフェーズを実行し、認証情報を正常に発行するのに十分なバリデーターの閾値 t 等の公開パラメーターに合意する。各バリデータ i は公開鍵 vki を持ち、バリデータが発行した認証情報を検証するための全体的な公開鍵 vk は、任意の t 個のバリデータ公開鍵 vki のサブセットがあれば再構築できる。セットアップフェーズの後、バリデーターは認証情報を発行するために同期したり、さらに調整したりする必要はない。セットアップが完了すると、図5に示すように、Nym認証情報を取得し使用するためのス テップは以下のとおりである:

ユーザーは、希望する各属性を認証情報にエンコードする。セクション 5.4 で説明するように、Nym は、ユーザーが複数の属性を含む複雑な証明を提供する必要がある場合に、認証情報を一緒に結合する機能を提供する。ユースケースによっては、属性はID プロバイダーからの第三者認証が必要な場合がある。例えば、 銀行が認証した KYC/AML ステータス、公的機関が認証した生年月日、組織の代表者が認証した組織のメンバーシップ、販売者が発行した割引クーポンなど。他の場合、属性は、例えば、ユーザの好みやパスワード情報をエンコードする場合など、ユーザーによって自己認証されることがある。検証者(verifier)によっては、預金証明以上の属性を要求しないものもあるため、この最初のステップは任意であることに留意されたい。

ユーザーがnympoolに預金したことを証明する有効な帯域幅またはサービスの認証情報を取得するために、ユーザーはまず預金した金額を表す署名なしの認証と、認証情報が満たす正しさのゼロ知識証明書を生成する。次にユーザーは、署名なし認証とゼロ知識証明を含む要求をバリデーターに送信する。

バリデーターが預金をチェックし、証明を検証したときにすべてが正しい場合、バリデーターは認証情報に部分署名 σi を付けて応答する。部分署名は、閾値 t の数のバリデーターに対して取得される。

ユーザーによって共有された t の集約により、有効なクレデンシャルσが得られる。重要なのは、ユーザが認証情報を再ランダム化し、認証情報を含む以前のすべてのインタラクションにリンクできないように使用することである。

ユーザーは、検証者(verifier)に認証情報を示し、サービスの「利用権」を証明する。認証情報提示プロトコルは支払いの面でも、必要な認証属性の面でも、ユーザーがサービスのアクセス要件を満たす認証情報を保持していることを証明するゼロ知識証明を含む。

二重支出攻撃を防ぐため、支払い証明を受け入れる前に、検証者(verifier)はブロックチェーンで認証情報がまだ使用済みとマークされていないことを確認する。受理されると、検証者(verifier)はブロックチェーンに認証情報のシリアル番号へのコミットメントを発行し、別の検証者(verifier)で二重使用されるのを防ぐ。

5.3認証フォーマット

Nymは、オリジナルのCoconut認証[101]を、アプリケーションが独自のサービス固有属性を定義して発行し、Nymが発行した預金証明と相互運用できるようにするモジュール形式に変更する。Coconutでは、認証鍵(verification key)のサイズは、認証情報に含めることができる可能な属性の総数に依存するため、アプリケーションの要求に応じて新しい属性を追加する柔軟性が失われる。これに対し、Nymでは、各認証が正確に1つの属性を含み、異なる属性を埋め込んだ複数の認証情報を同じ鍵材料で連結することが可能である。このように、Nym認証は、バリデータが新しいタイプの属性ごとに長い鍵を設定することを強いることなく、任意の属性の組み合わせを証明するための汎用性と効率性を提供する。Nym認証は、次の5つのフィールドからなる単一の属性の情報を含んでいるおり、このうち、最初の2つは平文で暗号化され、最後の3つは暗号化され、知識の証明によってのみ利用できる:

(public) 発行エポック: [epc] 認証情報が発行された時間間隔。認証を検証するために必要な、認証情報発行者の公開鍵を決定するものである。

(public) 属性タイプ[type]: 認証情報タイプの識別子。例えば、帯域幅認証情報、支払い証明付きのサービス・認証情報、生年月日証明等。

(private) 属性値 [val]: 認証情報に埋め込まれた属性の値;例えば、帯域幅認証情報のデータの「100 MB」、サービス・認証情報の預金トークンの「50 NYM」、生年月日の「1975-11-20」等。

(private)秘密鍵[k]: ユーザーがランダムに生成し、ユーザーだけが知っている認証情報の秘密キー。このキーは、認証情報の所有権を証明したり、同じユーザーに属するものとして認証情報をまとめるために必要である。

(private) シリアル番号 [s]: ユーザが生成した乱数で、そのユーザのみが知っている。このシリアルナンバーは、支払い証明を伴う認証情報の二重使用を防止するために使用される。この項目は、年齢証明など、リンク不可能な方法で無制限に表示されることを意図した認証情報には必要ない。

5.4 複数の認証情報を1つにバインドする

Nymは、サービスプロバイダーが独自の属性タイプを定義し、それらをNymネットワークとは独立した認証目的としてNym認証情報に含めるよう、ユーザーに要求できるオープンネットワークである。サービスプロバイダーが要求する任意の属性は、Nymバリデーターによって発行または認証されない。ユースケースに応じて、これらの属性は、サードパーティのIDプロバイダまたはサービスプロバイダー自体によって署名されるか、またはユーザーによって自己認証されることがある。異なる発行者によって認証された属性を含む認証情報のバインディングは、シークレットクレデンシャルフィールド k を介して行われる。ユーザーは、一緒にバインドしたい認証情報に同じキー k を設定する必要がある。そうすれば、同じkによってすべてバインドされた認証情報のセットを所有していることを(ゼロ知識で)証明することができる。

説明のために、プロモーションイベントに参加したユーザーに割引を与えるサービスプロバイダーのケースを考えてみよう。このサービスでは、支払い証明とイベントへの参加証明が必要だが、ユーザーの名前や、ユーザーがイベントで提供した可能性のあるその他の個人情報は知る必要はない。これを行うために、ユーザーのクライアントは、カスタム属性タイプ「promotionXYZ」を持つカスタムNym認証情報をローカルに生成し、ランダムに生成されたシリアルナンバーsを持つ。認証情報秘密鍵kは、ユーザーの譲渡不可能な認証情報を結合する秘密の長期仮名(long-term pseudonym)と一致するように設定される。ユーザーは、プロモーション主催者の基準に従って、イベントへの参加時に認証情報に署名を受ける。

後日、ユーザーはnympoolにトークンをデポジットし、デポジットした金額から適用される手数料を差し引いた額のサービス認証情報をバリデーターから取得する。必要に応じて、ユーザーはスプリット操作(§5.5)を実行し、(正確な)割引プロモーション料金を埋め込んだサービス認証情報を取得する。重要なのは、サービス・認証情報の秘密鍵kは、カスタムプロモーション 認証情報の鍵と一致するように選択されることである。割引で支払うとき、ユーザーは、(1)有効な未使用の「プロモーションXYZ」認証情報を所有していること、(2)正確な割引料金の有効な未使用のサービス・認証情報を所有していること、(3)ユーザーの身元を不明にしつつも、両方の認証情報に同じ秘密キーkが含まれており同じユーザーに属することを証明する。

認証情報所有者は、複数の属性を含む認証条件を満たしていることを証明できることに加え、認証情報の秘密鍵kは、認証情報所有者の匿名性を維持しながら、認証情報のプーリング(保管)を防止し認証情報共有を阻害する隠された長期仮名(long-term pseudonym)として機能できる。

5.5 分離(split)と統合(merge)の操作

上記のように、プライバシーはシステムの全体的な特性であり、あるコンポーネントにおける情報漏洩はアンリンカビリティを破壊し、ユーザーを匿名化を解除するのに十分である可能性がある。Nym認証情報(Nym credentials)は、プロトコルレベルでアンリンカビリティを保証する暗号技術に依存している。しかし、支払証明をエンコードするサービス認証情報(service credentials)の場合、支払額がプライバシーを損なうサイドチャネルとして機能することがある。例えば、各サービスが異なる金額を請求する場合、nympoolへの入金額からユーザーがどのサービスを利用するつもりなのかを推測することが可能であろう。

Nym認証情報は、この問題に対処できる機能をココナッツ(Coconut)に拡張している。ユーザーは、未使用の認証情報にエンコードされた金額で、保護された分割(split)および統合(merge)操作を行うことができる。これらの操作は暗号化されたドメインで行われるため、これらに関与する金額は保護される。このためユーザーは、たとえば一定期間にわたって既定額のさまざまな預金を行い、統合操作によってゼロ知識でそれらを集約して、高額なサービスの支払いに使用する1つの大きな認証情報にすることが可能になる。また、ユーザーはnympoolに既定のトークンを一括で預けることもできる。そして、分割(split)して2つのクレデンシャルを取得する:1つはサービスから請求された金額を正確に支払うためのもので、もう1つは後で使用するために保管しておく小銭を含むものだ。このようにして、複数のサービスの利用料を支払ったり、あるサービスから請求される定期的な支払いを、元の金額を使い切るまでカバーすることができる。また、認証情報を使用してサービスにアクセスする必要がなくなった場合、ユーザー自身が未使用の認証情報を換金することも可能だ。

参加者が、他の人と一緒に使わなかったデポジットのために自分自身が取得した未使用の認証情報(の一部)を回収している場合と、参加者が他の人に提供したサービスの対価として他の人から認証情報を受け取った場合を区別することは不可能であることに留意してほしい。これにより、認証情報を取得したすべてのユーザーが、その総デポジット額の範囲内で、同じ匿名性セットにブレンドされることが保証される。アプリケーションの多様性は必然的に価格設定金額の多様性を伴うが、デポジットは固定金額(例えば10の累乗)のセットから値を取得し、その後、サービスの利用や支払い後の釣銭の払い戻しのために、必要に応じて分割および統合操作が実行されることが望ましい。分割・統合操作は暗号化された領域で行われ、分割・併合される金額を見ることはできないことを強調したい。入金と返金された認証情報のセットがある場合、ユーザーが入金と支払いの間に頻繁に分割と統合の操作を行うと、金額に基づいてそれらを照合することは不可能になる。

分割と統合の機能は、Nym validatorによって提供される。2つ(またはそれ以上)の認証情報を統合(merge)したいユーザーは、統合する2つ(またはそれ以上)の認証情報σ1およびσ2の合計である値を持つ新しい認証情報σ3を生成する。ユーザは、以下のことを証明する証明書とともにσ3をバリデータに送信する:

ー σ3の値val3は、次のようなものである:val3 = val1 + val2.

ー (σ1、σ2のそれぞれの)シリアルナンバーs1、s2は、未使用のものである。

すべてが正しい場合、バリデータはs1とs2を使用済みとマークし、新しい統合認証情報σ3に部分署名σ3,iを発行する。前のケースと同様に、ユーザーはt個の部分署名を集約してσ3を取得し、バウチャーをランダム化 して後続のトランザクションをリンク不可能にする。

同様に、ユーザーは認証情報σ1を2つ(またはそれ以上)の小さな認証情報σ2およびσ3に分割(split)したい場合もある。この状況の一般的なユースケースは、サービスに必要な金額よりも大きな金額の認証情報を持つユーザが、それを2つに分割することである:1つは即時支払い用、もう1つはお釣りとして保管するためである。大きな認証情報σ1を分割するために、ユーザーは新しい認証情報σ2およびσ3を生成し、以下の証明とともにバリデーターに送信する:

ー val2、val3は、val2≧0、val3≧0、val1=val2+val3となる値である。

ー シリアルナンバーs1は未使用である。

検証成功時に、バリデータはs1を使用済みとマークし、部分署名σ2,iとσ3,iを発行する。ユーザーは、分割と統合操作を任意に組み合わせ、未使用の入力認証情報のセット{σin}を提出し、マージして出力認証情報セット{σout}に分割することが可能である。(1){σout}のすべての値がマイナスでなく、(2){σin}のクレデンシャルの値の和が{σout}の値の和に等しくなる。

5.6 認証情報のインターバル(Credential Intervals)

Nym validatorのセットが更新されると、認証情報に署名するために使用される閾値キーも更新され、validatorが発行した認証情報をチェックするために検証者(verifier)が使用する公開検証キーも更新される。Validatorノードは稼働時間とサービス品質がノードの評判を高め、バリデータセットに選択される可能性を高めるため、非常に安定していることが期待される。さらに、すべてのvalidatorプロトコルの閾値の性質は、複数のvalidatorが同時に故障したり攻撃されたりしても、validatorセットは支障なく機能し続けることができることを意味する。このことから、validatorセットの更新間隔は、mixnetのエポックよりも長くなる可能性がある。1週間から1ヶ月の間であると考えられる。

validatorセットを更新するとき、認証情報の公開検証キーのバージョンは、再び潜在的なサイドチャネルを構成する。認証情報が発行時刻に結びついた検証キーに基づいて区別できる場合、validatorセットが更新されるたびに、認証情報の匿名性セットが分割される。この分割ととオンライン活動のタイミングを組み合わせると、一部のユーザーを非匿名化することができる。たとえば、認証情報を取得した後、すぐにオフラインになり、長い間その状態が続くユーザーを考えよう。ユーザーが再接続するまでに、ユーザーが認証情報を取得した時点で発行された他のすべての認証情報がすでに使用されている。ユーザーが認証情報を提示するとき、稀に見る古い認証情報を提示しているのを見て、「匿名」ユーザーの身元を推測することができるかもしれない。

これを防ぐために、Nymは検証者が受け入れるために認証情報が最新であることを要求し、検証者は検証キーが現在のvalidatorのセットに対応する認証情報のみを受け入れる。未使用の古い認証情報を所有するユーザーは、検証機で使用する前に、validatoとともにリフレッシュする必要がある。このように、発行されたすべての認証情報は、すべてのユーザーを長期間にわたってブレンドした大きな匿名集合に集約される。ユーザーを小さな分割された匿名集合に分割すると、場合によってはユーザーの識別につながる可能性があるのだ。

古い認証情報σ0をリフレッシュするには、ユーザー(または認証情報を所有する参加者)は、同等の更新認証情報σ1と引き換えに、現在のvalidatorのセットでσ0を効果的に”Burn"する。これを行うには、ユーザーは古い認証情報と同じタイプ、値 val、およびキー k を持つ新しい認証情報を生成する。新しい認証情報は、発行期間 epc を現在のものに更新し、新しいランダムなシリアル番号 s1 を生成する。ユーザーは、値val0 = val1およびk0 = k1の証明とともに、新しく生成された認証情報をvalidatorsに送信する。validatorsは、シリアルナンバーs0がまだ使用されていないことを確認するとともに、提供された認証情報と証明の正しさを検証する。σ0が未使用でσ1が正しい場合、validatorsはs0を使用済みとマークし、署名付き認証情報共有σ1,iを発行する。

validatorsが発行するサービス認証情報は、交換可能なトークン預金をエンコードする。ユーザーがサービス認証情報を検証者(verifier)に示すと、検証者(verifier)は認証情報のシリアルナンバーを使用済みとしてマークする。その後、検証者(verifier)は、交換する認証情報のシリアルナンバーに対するコミットメントに署名したことを証明することで、validatorとクレデンシャルを交換することができる。検証者(verifier)は、認証情報ごとに受け取った個々の金額を隠す代わりに、主張された合計の正しさを証明するために、認証情報のセットを一括して処理することもできる。validatorsはすべての証明の有効性をチェックし、nympoolから適切な受取人に報酬を転送する。これは、nympoolの預金とサービスプロバイダへの報酬の支払いとの間のタイミングのアンリンカビリティを高めるために、周期的な報酬インターバル(reward intervals)で実行されることがある。簡略化のため、報酬の間隔は認証情報の間隔と同じにすることができるが、そうする必要がある場合は、異なる間隔の長さを選択することができる。

帯域幅認証情報は、認証情報インターバル(credential interval)中にmixnetを通じてパケットを送信するための許容値をエンコードする。表示された帯域幅認証情報はgatewayによって収集され、定期的にvalidatorsに提出され、インターバル終了時に報酬を要求する。gatewayはmixノードと同様に報酬を受け取り、gatewayの報酬シェアは、帯域幅認証情報を通じてユーザーから収集した帯域幅手当の量に比例し、全インターバルですべてのgatewayが収集した総量に対する割合となる。帯域幅クレデンシャルと引き換えに行われたnympoolのデポジットは、すべてのNymノ ードオペレーター(mix node、gateway、validator)間で、報酬の形で共有されることに注意;つまり、validatorは、サービスプロバイダが主張するサービス認証情報を交換するように、帯域幅認証情報にエンコードされた値をgatewayに直接「返金」する ことはない。

6 Cryptoeconomics

Nymネットワークが成功するために必要な機能は、スケーラビリティとサステナビリティだ。スケーラビリティ(Scalability)とは、大規模なユーザーベースを持つ広範なアプリケーションをサポートする能力を意味する。Nymネットワークは、信頼性が高く、高性能で、高品質のプライバシーサービスを提供し、そのコンポーネントの一部がビザンチン障害に直面しても、安全で運用可能であり続ける必要がある。信頼性の高いプライバシーサービスを大規模に提供するには、帯域幅と計算の両方の面でリソースが必要だ。持続可能性(Sustainability)は、Nymのノードオペレータがノードを動かすための投資に対して支払い、報酬という形で彼らの労働に利益を報いることを保証する。ネットワークが成長するためには、より多くのユーザーにサービスを提供し、より多くのデータをプライベートでルーティングするために、より多くの容量を追加する必要がある。Nymは、クリプトエコノミクス(私たちの場合はcryptonymics) を活用し、サービスプロバイダとそのユーザーによる需要が、持続可能な方法でネットワークを拡張するために必要なインフラストラクチャの資金となるようにしている[2]。

mix nodeに正確な評価(reputation)スコアを与え、どのノードをネットワークに含めるかを決定するのに役立つという問題は、TorとBitcoinの両方の開発よりも前に存在した[40]。mixnetの文脈では、核となる課題は:mix nodeがプロトコルに正しく従うことでルーティングに貢献していることをどのように証明し、長期にわたってプライバシーをどの程度提供しているかに基づいて評価を与えることができるかということだ。評価システムはmixnetのために理論化されましたが、mix nodeが信頼できるかどうかを証明する効率的でスケーラブルな方法を持たず、使用可能なソフトウェアをリリースしようとするプログラマによって実装されなかった [44]。電子投票に使用される再暗号化mixnetの検証可能なシャッフル証明(verifiable shuffle proofs)に関する研究も行われているが、これらのアプローチは動的にスケールしないバッチmixnetにのみ適用され、ゼロ知識証明は大量のパケットに対して生成するには計算量が高すぎる[4]。mixnetのアクセスにお金を払うというコンセプトは長い間理論化されており[47]、2000年に入ってからはZero Knowledge Systemsなどの新興企業が商用ミックスサービスを構築する試みもあったが[48]、これらの以前の試みは、プライバシーを強化したデジタル決済システムの欠如(匿名性のために中央集権的に企業に支払うことは問題があるため)により成功しなかった部分もあった。Torノードにインセンティブを与えるこれまでの試みは、しばしばユーザーがある種の"hop by hop"ベースでノードに報酬を与えることを求めていたが[60]、この種の支払いシステムは一般にプライバシーを害し、攻撃につながるため[64、91]、ノードオペレータを維持するためのいかなる支払いインフラもなくTorネットワークは構築されている。

Nymネットワークは、Bitcoinの知見に基づき、この重要なインフラを提供するノードオペレータにリターンとサステイナビリティを与える一方で、共通財としてのプライバシーを提供する。ビットコインの取引手数料にヒントを得て、NYMのデポジットは帯域幅の認証情報を取得し、Nym mixnetを通じて個人的に通信するために必要とされる。そのため、NYMトークンの価値は、パケットをルーティングすることでプライバシーを提供できる利用可能なmix nodeのプライバシーに対する需要を反映していると言える。需要側では、プライバシーを強化したネットワークアクセスの需要が増加すると、より多くのNYMをNymノードに配布することが可能になる。そして、より多くのノードがNymネットワークに参加し、増加する報酬を得ることができる。このメカニズム設計の目的は、Nymネットワークがプライバシーに対する需要を満たすために、質の高いノードの供給を動的に拡張することである。

供給側では、Nymネットワークは時間の経過とともにノードの評価をトークン化する。NYMでのノードの評価は、最終的には、将来的にネットワークキャパシティを確実に提供するという予測に結びつく。それは、ノード自身の誓約(pledge)と他のステークホルダーからデリゲートされたトークンの合計で表される。自分でノードを運営したい人は、まずいくらかのNYMを誓約(pledge)する必要がある。この誓約はシード評価(ノード運営者が参加・運営するために投資する”ゲームスキン”であり、極端に悪質な場合は削減されることもある)として機能し、多くのノードIDを作成するとコストがかかるため、シビル防止策にもなっている。ノードの誓約に加えて、NYMトークン保有者は、他の人が運営する候補ノードにデリゲート(delegate)することができ、候補ノードの評価を高めることができる。これは、次のインターバルでそのノードがネットワークの一部として選択される可能性を決定する。候補ノードがネットワークでアクティブになり、運用要件を満たすと、そのノードをサポートしたトークンdelegatorと共有の報酬を受け取る。ノードは、セクション6.4で説明するproof of mixingプロトコルを使用して定期的にサービス品質を測定され、測定されたノードのパフォーマンスは、ノードが獲得する報酬の量に直接影響を及ぼす。頻繁に障害が発生するノードは報酬を得ることができない。このため、トークンホルダーはそのようなノードにデリゲートする意欲を失い、ノードの評判が低下し、選択される頻度が低くなる。最終的には、パフォーマンスの低いノードは排除され、Nymネットワークの継続的な信頼性が保証される。

Nymは「proof of stake」ネットワークではないが、Nymノードはstakeではなくworkに比例して報酬を得るため、”ステーク(stake)”という用語を”評価(reputation)”の代理として使用している。Nymのオペレータは、Bitcoinのようなハッシュパズルによる”proof of work”を行うのではなく、Nymネットワークがサービスのためのプライバシーインフラを共同で提供するために必要なリソース集約型の作業を行う。mix nodeは、miningではなく、mixingすることで報酬を得る。Validatorは、データブロックや認証情報の共有に署名することで機能する。gatewayは、帯域幅の認証情報を検証し、mixnetとの間でトラフィックをルーティングする。ステークは、ノードの評価を示すために使用され、ノードのオペレータが高い品質のサービスを提供するインセンティブを得られるようにしている。良い評価のノードは、より頻繁に選ばれて仕事を行い、報酬を得ることができる。

Nymネットワークは、ネットワークの使用料から収入を得ている。これには、mixnet経由でデータを送信するための帯域幅認証情報の購入と、サービス認証情報に変換されたデポジットの手数料が含まれる(サービス認証情報の価値は、認証情報の受信者によって交換可能であることに注意)。これらのnympoolデポジットは、報酬インターバル中にアクティブなノードに再配布するための報酬として使用され、長期的なネットワークの安定性を確保するために、ごく一部が予備として保管される。ビットコインのマイニング報酬と同様に、ノードオペレータはミックスマイニング報酬(mixmining rewards)からも報酬を受け取る。ミックスマイニング報酬は、ネットワーク開始時に大量のNYMトークンで初期化されたプールから得られ、デフレ方式でノードオペレータに報酬を与えるために時間と共に解放される。当初はmixminingの資金が主な報酬源となり、時間の経過とともにmixminingの報酬が減少し、より多くのアプリケーションやユーザーがNymネットワークに参加するようになると、手数料がmixminingを追い越してノードオペレータの主な収入源となると予想される。

本セクションでは、Nymネットワークの自己組織化に使用されるクリプトエコノミクスの概要を説明する。まず、セクション 6.1 でNYM トークンの役割について説明する。次に、セクション6.2で、ミックスマイニング報酬がNymネットワークのブーストラップにインセンティブを与える一方で、予備資金が長期的な持続可能性を確保する方法を説明する。次に、Nym mix networkのライフサイクルをエポックという観点で見てみる。まず、セクション6.3でノードがNymネットワークに参加する方法を示し、次にセクション6.3でNYMトークンがプライバシーを強化した帯域幅のオークションを促進し、mix nodeが選択されてネットワークに割り当てられる方法を示す。ネットワーク内のノードは、セクション6.4で示されるproof of mixingプロトコルによってサービス品質が測定され、セクション6.5に従って報酬を得ることができる。エポックの終わりには、Nymネットワークは需要に合わせて動的に再構成される。

6.1 The NYM Token

NYMトークンは、すべてのアクターがネットワークに参加するために必要であり、ローンチ時に完全に運用される予定だ。一言で言えば、NYMは参加に報酬を与え、ネットワークの不正使用を防止し、ネットワークの信頼性と可用性を向上させ、需要の増加に対応するためのインセンティブを与えるものだ。

ステークホルダー(Stakeholders)とは、NYMトークンを保有する参加者のことで、どのノードがネットワークに積極的に貢献するかを選択するための評価に相当する。NYMのステークホルダーは、自分の好みや適性に応じて、NYMトークンを預け(pledging)、ボランティアでmix nodeを運営する人もいれば、ノードの統計や特性を確認し、そのノードの評価や選ばれる可能性を高めるために自分のステークをそのノードにデリゲート(delegating)してサポートするかどうかを決める人もいる。つまり、NYMのステーキングとは、(1)ノードを立ち上げてNYMをpledgeする、(2)ノードの特性を検討し、既存のノードにNYMをdelegateする、という行動を指す。そして、ノードは、そのステーク((pledgeとdelegate)の合計に比例した確率で、ネットワークで活動するように選択される。

NYMトークンは、ユーザーがNymネットワークを通じてプライベートなコミュニケーションを行い、サービスにアクセスするために必要なものである。しかし、ユーザーがどのようにサービスやNymネットワークに支払いを行うかは、サービスプロバイダーに依存する。例えば、サービスプロバイダーは、すべてのユーザーがNymネットワークを介して簡単にサービスにアクセスできるように、帯域幅を一括してスポンサーすることができる。あるいは、ユーザーがビットコインの取引手数料のような「プライバシー料」を個別に支払う場合もある。一部のユーザーがNymネットワークへのアクセス料をビットコインのような暗号通貨で支払うことが予想されるが、Nymのユーザーはプロバイダーとの従来のフィアット関係を使い続けることが可能だ。支払いの方法にかかわらず、プライバシーに対する需要を測定し、報酬によってNymネットワークを維持するために、預金から取られた手数料はNYMに変換される。手数料は、報酬インターバル(reward interval)にわたってnympoolに集められ、セクション6.5で説明するように、インターバルが終了すると報酬の形で分配される。

NYMトークンは、Nymネットワークの機能するのに必要な暗号資産である。このトークンは、Nymネットワークが提供するエコノミクスの価値を表し、Nymネットワークが生成するプライバシーを提供するノードへの報酬を提供する。NYMがNymネットワークの外で暗号通貨として使用されることは想定しておらず、Nymネットワークによって与えられるプライバシーの需要と供給のバランスを取ることが、全体としての主な使用方法となる。Nymのユーザーは、サービスの支払いに現金(Fiat)を使い続けることが可能だ。熟練ユーザーの中には、すでにプライベートな存在である暗号通貨を使ってサービスの支払いをすることを好む人もいるだろう。Nymネットワーク上のサービスとユーザーの数を最大化することはすべての人のプライバシーに有益であるため、サービスが支払いを受ける方法と、支払いに関する条件を制限することは望んでいない。繰り返しになるが、Nymサービス認証情報は、ビットコイン、現金(fiat)、またはサービスが受け入れる他の暗号通貨での”支払い証明(proof of payment)"として使用でき、それらはサービス・プロバイダーが必要とするその他の追加情報を含むことができる。Nymノードは、NYMトークンを使って、ネットワークにおける自分の役割を維持・向上させるために必要なリソースを得たいと考えることもあり、Nymオペレーターは、報酬をNYMトークンで保持するのではなく、ビットコインや他の暗号通貨(非公開の場合もある)で支払いを受けることを選択することもあるだろう。NYMトークンの主な機能は、現在または将来において、商品やサービスを取得するための支払い手段、および貨幣や価値の移転手段として使用されることではない。NYMトークンは、取引手数料を支払うための支払手段となり得ますが、それはNymネットワーク内でのみとなる。決済手段に暗号通貨であるビットコインを使用することで、Nymはビットコインをサポートしながら、Liquid[3]のような高度な機能を使用することができる。また、この設計により、Nym mixnetはどのようなブロックチェーンにも依存せず、すべてのユーザーのプライバシーを最大化するために、最大数のサービスをサポートすることができる。

6.2 ミックスマイニングの報酬と準備金(Reserve)

ノードオペレータに定期的に分配可能な報酬は、ミックスマイニングの報酬とネットワークに支払われるnympool料金の合計である。ミックスマイニングの排出スケジュールは、ノードオペレータがネットワーク開始時に損益分岐点を超え、ネットワークの寿命が尽きるまで利益を出し続けるように設計されている。ネットワークの寿命の最初の数年間はミックスマイニングプールが主な報酬源となり、ネットワークがビットコインと同様の方法でより多くの利用を集めるにつれて手数料による収入が引き継がれると予想される。この報酬スケジュールの正確なクリプトエコノミクスは、別の文書で詳述する予定だ。

ーーーーーーーここから先は未チェックーーーーーーー

ミックスマイニングプールが完全に枯渇した場合、Nymネットワークは一時的な需要の低下(およびそれに伴う手数料収入の途絶)から回復するための資源を持たないことになる。

このような事態を防ぐため、獲得した料金のごく一部を長期積立金に還元しています。このリザーブは、需要が急激に低下した場合に、ノードのリターンを安定させるために使用することができます。このリザーブは、ステークホルダーによって管理されることが想定されている。なお、ミックスマイニングプール、リザーブ、トークン公開スケジュールの詳細と正確なパラメータは、別の暗号経済学文書に記載されています。

6.3 Nym mixnetへの参加:帯域の価格設定とノードの選択

各時間帯にNymネットワークで動作するノードの選択は、市場メカニズムに依存する。予備的な問題として、mixnetを構成するために選択されるべきmixノードの数を決定するために、予想される必要容量の見積もりが必要である。Nymでは、gatewayが主張する使用帯域幅の資格情報の最近の履歴に基づいてこれを予測し、エポックごとにネットワークを介して送信されるパケットの数の上限を提供します。

mix nodeの運営を希望するオペレーターは、パケット単価(P P)関数とノードの収益に適用される利益率(PM)を記載した申告書(declaration)を提出します。一方、バリデータは、バリデータサーバーを維持し、認証情報とデータブロックに署名するための一律のコストを提示するだけである。gatewayは、セクション5.6で説明するように、ユーザーから収集した帯域幅認証情報に比例して報酬を受ける。mix nodeでは、P P関数は、ルーティングされたパケット数を、ノードオペレータがパケットあたり に費やすNYMの量にマッピングする。また、暗黙のうちにノードの容量cを定義している。P P(0)はパケットをルーティングしない素の運用コストを表し、P P(x)=∞はxがノードの容量cを超えたときである。

Nymネットワークは、各ノードが資格を得るために提供しなければならない最小容量と、ノードごとに受け入れられる最大容量とを課すことができる。ノードが最小容量以上のP Pを宣言した場合、そのノードはNymネットワークに登録されたとみなすことができ、ネットワークで動作するように選択することができる。予想通り、必要以上のノードが登録された場合、ネットワークは、賭けられた(誓約とデリゲートの)NYMトークンに比例した確率でノードを選択します。これは、ノードの評判を示す市場からの「シグナル」であるため、そのノードを選択します。

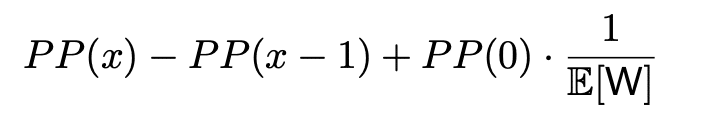

mix nodeの宣言があれば、中央値のノード関数P Pmed(w) = median{P P(w)}を推論できます。中央値は、与えられたエポックごとのトラフィック負荷wに対して提出されたすべての宣言の上にあります。もし、価格設定宣言P P()を持つノードが1つあって、そのノードが全作業を処理するとしたら、具体的に使えるスキームは以下の通りである。実際の需要が確率分布Dに従うと仮定し、分布Dに従う仕事の確率変数をWとし、x番目の仕事の単位の価格を次のように定義する。

上記の価格設定方式では,ノードの期待収益はE[P P(W)]となり,ここでWはDに従って分布する作業の確率変数である.

上記の事実を簡単に証明することで、帯域認証の価格設定が適切に設定される理由を明らかにすることができる。販売された作業のすべての単位で合計すると、収益は等しくなることが成り立つ:

期待値の線形性により、この記述の正しさが結論づけられ、また、従属的に、Dの分散が小さい限り、単位当たりの価格設定方式は収支が合うという事実が得られる。これは単純な線形スキームであり、より洗練されたモデル [5, 67] を適用することも可能であることを述べておく。

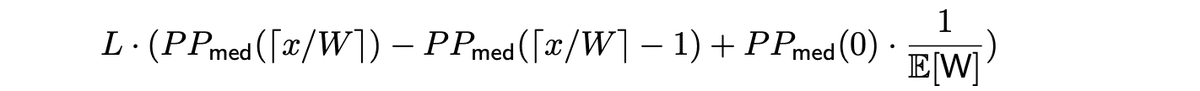

上式は仮想的な1つのmix nodeに対する価格設定方式を記述しているため、Nym mixnet全体に対しては、mixnetがレイヤーLであることを考慮し(したがって、仕事はL倍される)、各レイヤー内のノード容量によって負荷を均衡させる以下の修正式を使用します。中央値P Pmed()パケット価格の公式が使用されます。

以上のことから、mix node間の変動が小さく、需要関数が適度に集中し、価格設定関数が滑らかなP P(-)であれば、帯域認証から得られる総収入がmixnet全体の運用コストを相殺する状況になることが確認された。需要に大きな変動がある場合、Dは高い分散を持ち、その結果ノードの収益に高い分散が生じるが、ミックスマイニングの報酬は価格設定の安定性を維持するのに役立つ [59] 。

各エポックでは、k個のノードが登録され、mix nodeとして利用可能であり、kは動的に調整されるパラメータである。以下では、mixnetに登録するメカニズムについて説明する。バリデータの選択と報酬のプロセスは同様である。あるノードはmixnetで動作するように選択され、他のノードはエポックの間アイドリング状態に置かれ、"予備 "を形成する。rが予備ノードの数を表すと、mixnetはレイヤごとに平均(k - r)/Lのアクティブノードで構成される。ノードの選択は確率的に行われ、置換なしのランダムサンプリングを使用し、ノード選択の重みは賭けられたNYMトークンに比例します。次のエポックのノードセットが選択されると、敵が危険なノードを戦略的に配置することを防ぐために、ノードはmixnetレイヤーにランダムに割り当てられる。

ノードに賭けられたNYMトークンは、そのノードの評価を示す指標となります。したがって、どのmix nodeをネットワークトポロジーに含めるかをステークで重み付けして選択すると、高いサービス品質を提供するという評判を持つノードによって構成されるmixnetになる。あるmix nodeがNYMトークンで大量のデリゲートステークを持っている場合、そのノードは常に確実にオンラインであり、良好なパフォーマンスファクターを維持しているため、デリゲートに定期的に報酬を提供しており、コミュニティはそのノードの評判を支持していることを示唆しています。さらに、このノード選択プロセスはユーザーのコストも最適化し、信頼性が高いだけでなく経済的にも効率的なmix nodeを選択することを推奨しています。PPが低ければ低いほど、そのノードのデリゲートに与えられる報酬が高くなるため、高すぎるPP関数を宣言しているmix nodeは、デリゲートに低い報酬を配分することになります。

つまり、より競争力のあるP P(-)とマージンPMを提供し、デリゲートに多くの報酬を残すか、あるいは、人権活動家のためのNymへの「無料アクセス」のような善意の活動に収益の一部を与えるなど、他の魅力的な外部性を導入し、一部のデリゲートの心に響くようにしなければならない。業績不振のノードは報酬が減少またはゼロになるため、デリゲートがノードの支援から遠ざかることを思い出してください。これは、報酬が下がることで自発的に起こることもあれば、劣悪なパフォーマンスのためにmix nodeの登録が取り消されることで強制的に起こることもある。これにより、新しいmix nodeが、何らかの形で失敗した既存のノードからデリゲートを引き寄せる機会が生まれます。目標は、時間の経過とともに、Nymネットワークがユーザーのプライバシーを提供するための最適な価格に収束することである。

6.4 Proof of mixing

Nymの実行可能性は、mix nodeが正しく確実にメッセージを処理し、ルーティングし、配信するという点で、ノードが常に高いサービス品質(QoS)を提供できるかどうかに決定的に依存する。パフォーマンス・ファクターP Fは、ミックス・ノードが正しくルーティングしたメッセージの割合を示しています。NymはQoS基準を満たしたノードに報酬を分配するため(P Fが1に近い)、P Fを推定するためにノードごとに信頼できる測定が必要です。

特に、敵対する参加者の一部が結託して積極的かつ戦略的に測定値の偏りを試みる可能性があることを考慮すると、分散型方式でmix nodeの正確で信頼できるP F測定値を得ることは困難であると言えるでしょう。この課題の一部は、mixnet内の通信が、トラフィック交換に関与する2つのエンティティ(およびネットワーク敵対者)のみに可視化され、他には可視化されないことに関係している。そのため、mix nodeが受信したトラフィックを確実にルーティングしているかどうか、つまりパケットを落としたり不適切に遅延させたりしていないかどうかについては、集団で可視化することができない。さらに、Nymでは、ノードの性能の測定は、Tor2で採用されているような信頼できる測定サーバに頼ることはできません。誰がどれだけ報酬を得るかを決定する、非常に重要なネットワーク機能を制御する中央集権コンポーネント(単一障害点)が導入されることになります。

mix nodeのオペレータは、Nymネットワークに参加する際、P P機能によって自分の容量を自己申告します。一方、そのP Fは分散型方式で継続的に測定されます。より多くの報酬を得ようと自分の能力を誇張するノードは、宣言した能力で使用した場合、高いP Fを維持することができない。容量が過大になると、収入が増えるどころか、ノードは報酬を得られず、評判を落とすことになります。

電子投票の文献では、検証可能なミックス証明を生成するmix node設計が存在する[1,4,50]。しかし、この検証可能性には大きなコストがかかっている。これらのミックスは、低速でバッチベースであり、コストのかかる最終閾値の復号化を必要とし、mix nodeが直接ではなく、すべての入力および出力メッセージが、入力および出力メッセージバッチ間の正しい順列のゼロ知識証明とともに、ネットワーク内のmix nodeごとに、メッセージのバッチごとに投稿される、公に検証可能なブロードキャストチャネル(ブロックチェーンなど)を介して通信しなければならないことが必要である。このような制約やコストは、投票のユースケースには許容できるかもしれませんが、私たちの目的、展開状況、アプリケーション要件には非現実的です。したがって、mix nodeがパケットをドロップしている率(これが悪意を持って行われているか、単にリソース不足によるものかを問わない)を正確に推定するために、普遍的に検証可能でありながら分散型の方法でパフォーマンスをサンプリングすることに頼りました。これは、特別なSphinx-encoded測定メッセージの使用で行われ、それらがmixnetを通過している間、他のすべてのメッセージと区別されず、エポックの終了後にのみ測定メッセージとして明らかにされています。

1.測定メッセージの生成

測定メッセージ(measurement messages)は、mix nodeとエンドユーザの両方が、ダミーループメッセージと同じ循環経路を辿って生成する。エンドユーザーが測定メッセージの一部を生成する必要があるのは,アプリケーションメッセージ,確認応答,カバートラフィックのループなど,他の種類のトラフィックと完全に区別できないトラフィックでEnd-to-EndのQoSを測定するためである.

参加者が測定メッセージのタイミングやルーティングを(おそらく悪意を持って)偏らせることができないように、これらのメッセージは検証可能なランダム関数(VRF) [80]とサンプラーを使用して擬似的に生成されます。測定プロトコルのすべての参加者は、Nymネットワークにおける役割に検証可能に関連付けられた公開鍵ペア(pk、sk)を持っていると考える。Nymノードと一般にアクセス可能なサービスプロバイダは、ネットワークの公開鍵発見の一環として、ブロックチェーンを通じて公開鍵が配布されます。エンドユーザーは、測定メッセージを生成するために有効な帯域幅認証情報を所有する必要があり、測定メッセージの生成に使用されるVRFキーは、認証情報に含まれる秘密鍵材料にバインドされています。

各参加者iは、入力xに対応するVRF出力yiと関連する証明πiを、自身の秘密鍵skiと組み合わせて計算する(すなわち、yi , πi ←V RF(x, ski))。なお、実装では、mixnetトポロジーのランダム化など、他の目的で使用されるものとは異なるVRF出力を得るために、xそのものではなく、xから決定的に得られる入力(例えば、xにラベルを連結したもの)を使用することができる。参加者は、自分のyiとネットワークに関する公開情報(mix nodeの記述子やネットワークパラメータ)をサンプラーに播種する。このサンプラーは、有効なsphinxパケットを作成するための疑似ランダム値を出力する。ランダムな環状グループ要素、mixnetレイヤーを通るパス選択、ホップごとの指数関数的遅延、メッセージを送信する時間ウィンドウなどである。

測定メッセージのすべてのパラメータがサンプラーから擬似的に導出されるという事実は、送信時刻、ネットワークを通る全経路、各ホップで発生する遅延、ホップごとの共有鍵を導出するために使用するランダム性という点で、yiが与えられたこれらのメッセージを再現可能にしています。これにより、参加者が悪意を持って測定メッセージの有効なヘッダーを作成することができないことを保証し、公開検証可能性を実現する。gatewayの選択はサンプラーの出力には含まれないことに注意してください。これは、参加者が他のトラフィックに使用しているgatewayを介して測定メッセージを自由に送信できる必要があるためで、これは公開情報ではないためサンプラーにはわからない。送信者とgateway間の通信は対称セッションキーで暗号化されますが、それ以外のgatewayは実際にはSphinxの処理操作を行いません。その代わり、受信したSphinxパケットをmixnetに転送するだけです。

ーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーー

2 As given by https://metrics.torproject.org.

ーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーーー

2.測定メッセージのルーティング

すべての参加者は、メッセージが有効なエポックの開始前に、あらかじめ測定メッセージをローカルに生成しておく。エポックが始まると、参加者はサンプラーによって決定された時間の窓の中で測定メッセージを送信する。メッセージはSphinxで暗号化され、mixnetでルーティングされた他のメッセージと区別がつかないため、ネットワークを通じて普通にルーティングされます。

Sphinxのリプレイ保護機構の一部として、mix nodeは自分が見たメッセージを追跡し、ホップごとの返信タグで識別します。このように、メッセージがリプレイされた場合、そのメッセージがそのエポックに既に見られたという記録が残るため、重複したものを識別して破棄することができます。Nym P Fサンプリング方式は、このリプレイプロテクションの仕組みに便乗したものです。mix nodeは、見たタグのリストを保持するだけでなく、これらのタグ(メッセージの受信と送信を特定するタイムスタンプとともに)をローカルのMerkleツリーに追加します。エポック終了時に、MIXノードはこのMerkleツリーのルートにコミットし、それをバリデーターにブロードキャストしてブロックチェーンに公開します。なお、メルクルルートのブロードキャストに失敗すると、mix nodeはそのエポックではP F = 0とみなされ、報酬を受け取れなくなる。

3.測定メッセージの開封

すべてのmix nodeのMerkleルートが公開されると、すべての測定参加者は、VRF疑似ランダムシードyiと対応する正しさの証明πiをバリデーターに提出する。検証者はこの情報をブロックチェーンに公開し、各参加者のyiを公開ネットワーク情報とともにサンプラーに供給することで、誰もが種の正しさを検証し、そのエポックに生成された測定メッセージを再作成することができる。mix nodeは、どの測定メッセージの経路に自分のアドレスが含まれているかを確認します。その際、メッセージのタグを記録しているかどうかを確認する。肯定的な場合、Merkleツリーの対応するリーフを開き、タイムスタンプとともにそのメッセージタグにコミットしたことを証明し、それが測定メッセージであることが明らかになる前にメッセージの処理を報告したことを全員に証明する。mix nodeは、自分のMerkleツリーで測定メッセージを開く強い動機があることに注意してください。そうしないと、パフォーマンスファクターが低下し、報酬が減少するからです。

4.サービス品質の評価

種yiとMerkle tree openingsに基づいて、すべての参加者は、どのメッセージがmixノードで送受信されたと報告されたか、どのメッセージがどのリンクで失われたと報告されたか、どのメッセージがいくつかのホップで不適切に遅延されたかを検証できる。測定方法は、メッセージを失ったエンティティを公開するのではなく、メッセージが失われた2つのネットワークエンティティ間のリンクを提供することに留意されたい。これは、ノードがタグをそのローカルメルクルツリーに追加し、その後パケットをドロップした場合(つまり損失の責任がある)と、ノードがタグをそのローカルメルクルツリーに追加してパケットを正常に送信し、タグを記録する前に後継者によって失われた場合(この場合、後継者は損失の責任がある)を区別することが不可能であるためです。どのノードがメッセージロスの原因になっているかを統計的に特定するために、サンプラーは、測定メッセージがエポック内のすべての経路の組み合わせをテストするようにし、さらに、エポック間でmixnetを再編成して異なるトポロジー構成で測定を行います。

6.5 エポック報酬の配分メカニズム

各報酬インターバルが終了すると、報酬の量Rがノードに分配される。ノードはその後、ステークをデリゲートすることで彼らをサポートし、評判を高めたステークホルダーとその一部を共有する。報酬Rには、nympoolへの入金による手数料(有効需要)とミックスマイニングの報酬(インフレ)が含まれる。報酬配分メカニズムの目的は、ユーザー・トラフィックをミキシングする作業を行うノードと、優れたノード・オペレータをバックアップするデリゲートを補償することである。簡潔にするため、このセクションではmix nodeについてのみ報酬計算メカニズムを説明する。同様のメカニズムがバリデーターにも適用される。

このメカニズムの目的は、以下の性質を持つ均衡への収束を促すことである:

- 継続的に稼働しているk個のノードがあり(kはユーザーのトラフィック需要、mixnetのトポロジー、需要の急増に備えて予備に置いておく必要のあるノードに依存するパラメータ)、それぞれが総ステークの1/kに相当するデリゲートステークを持っています。

- すべてのデリゲートは、ステークの単位あたり同じ報酬を受け取ります。

- 各ノードに委譲されるステーク(出資金)は、コミュニティがそのオペレーターに寄せる信頼に対応し、ノードの特定の容量や費用対効果には影響しません(ただし、そのノードがmixnetに選ばれるだけの競争力がある場合)。

- ダウンタイムが発生したり、適切なミキシング操作から逸脱したノードは、デリゲートされたステークを失います。

- より競争力のあるノード(例えば、コストが低いノード)は、より多くの利益率を主張することで、その競争力をより高い利益につなげることができる。

- 公開または秘密裏に複数のノードを登録したオペレータは、1つのノードしか登録しなかった場合に比べ、ノード報酬が減少するというペナルティを受けます(シビル攻撃)。これは、ステークを複数の誓約に分割することで、全体のリターンが低くなるためです。

上記を実現するために、メカニズムでは、各ノードの報酬を一定の方法で制約し、ノードオペレータが誓約したステークとノードにデリゲートされたステークに関連付けます。この制約により、ノードに委ねることが合理的なステーク量に「ソフトキャップ」を設け、関係者を目標数のmix nodeの背後にある公平な組織へと誘導し、少数のノードにステークが集中することや、弱いノードが多く提案される断片化を防止する。より詳細には、以下のような仕組みです。

1.このメカニズムでは、2つのパラメータα>0、k∈Nを使用することで、補償されるk個のノードが存在する。これは[10]のメカニズムを、各エポックでノードが異なる量の作業を行う設定に一般化したものである。パラメータkは、mixネットワークがk個のノードに収束したときに報酬が最大になるように、関係者が作成するインセンティブとなるノードの数を設定する。パラメータkの正確な選択、およびアクティブとリザーブのノード数は、予想される容量需要とmixnetレイヤーの数に依存します。たとえば、3つのレイヤーを持つmixnetで、各ノードが最低でも1Mbsを提供する10Mbsのスループットを求める場合、k = 100を選ぶことができ、30台の稼働ノードとr = 70台の休止ノードを予備に収容することができます。パラメータαは、システムのシビル・レジリエンスに関連するものである。

2.i番目のノードが送信したパケットの数をwiとする。wi=0であれば、そのノードはそのエポックにおいて予備として選択されたことを意味することに注意する。wi に基づいて、i番目のノードが引き受けた全労力の割合を示す割合ωi が決定される(例えば、誰もアイドリングしておらず、全員が同じ量のパケットを送信する場合、ωi = 1/k となる)。

であることに注意。

3.パフォーマンスファクター(P F)は、セクション6.2で与えられた「ミックス証明」プロトコルを使用して各ノードについて計算され、報酬に比例して影響する。新しいmix nodeの場合、P F = 1となる猶予期間が与えられることがある。各エポックの後、P Fの値は、ミックス証明によって決定されたノードのパフォーマンスに従って調整される。ノードがエポック数(これはシステムパラメータである)においてパフォーマンスを低下させた場合、Nymネットワークは、ビザンチンノードを適格ノードセットから削除し、その登録を一時的に取り消し、ノードに技術的問題の解決を要求することによって、追加の措置を講じます。ノードがパフォーマンスを発揮できない状態が続くと、ノード運営者は凍結や誓約書の削減によって再登録を禁止されることがあります。

4.i番目のノードとその代表者に配分される報酬の量は、以下の通りである。

ここで、σiはi番目のノードにデリゲートされた総ステーク、λiはオペレータが自分のノードに誓約したステーク、σ 0 i = min{σi , 1/k} およびλ 0 i = min{λi , 1/k} である。以下の予算均衡の性質を観察する。

5.

6.上記の割り当てプロセスでは、資金が余ることがあります。これは、ノードが「飽和」未満である(すなわち、1/k未満の賭け金を持っている)か、または性能が同等以下であるために、いくつかの報酬が請求されずに残っている場合に発生します。これらの余剰資金は準備金に戻され、将来、報酬を安定させ、一時的に需要が低下した場合にノードのオペレータを維持するために請求することができます。

パラメータαは誓約を奨励するもので、シビル攻撃を緩和するために使用することができます。その他のシビル対策としては、ステークホルダーがステーク委譲を決定するために行うスクリーニングなど、インセンティブメカニズムに暗黙の了解がある。αパラメータが提供するメカニズムは、ステークホルダーによるスクリーニングの代替ではなく、むしろ補完的なメカニズムである。αの値が高いほど、メカニズムが高プレッジ事業者に傾く一方、αの値が低いほど、メカニズムが最も効率的な事業者に傾くことに注意してください。P i λi < 1の典型的な条件では、報酬のある部分が請求されずに残り、予備に戻されることを観察する。

kの値とアイドリングノードの割合は、定期的に(例えば月単位で)調整され、調整はmixnetの容量の予測需要に基づく。なお、kを調整するには、新しい均衡に収束させるための行動をデリゲーターがとる必要があるため、利害関係者はデリゲートを決定するためにノードの評判の判断に積極的に参加する必要があります。ステークホルダーの不作為は有害ではないが、報酬の量が少なくなることにつながる。

7 まとめ

インターネットはかつて、人類とテクノロジーの共進化における偉大な一歩と謳われた [73]。それは、情報への普遍的なアクセスを提供し、惑星間の対話と、これまで想像もできなかった規模の集団的自己決定の可能性を確立するものだった。それどころか、それは管理社会のインフラとなりつつある。メタデータ分析はこのプロセスの要であり、コンテンツ分析以上に人間の行動を予測し、それによってコントロールすることができるからである [85] 。

しかし、インターネットは監視機械になる運命にあるわけではない。まだ出口はある。その鍵は、ほとんど忘れ去られてしまった仕事にある。インターネットの黎明期近く、小さなパイオニア集団であるサイファーパンクスは、インターネットがこれまで想像もしなかった規模の監視網に変貌する可能性があることに気づき、解決策を考え出すことにしました。

nymという言葉は、ギリシャ語の "名前 "に由来する。1990年代にMixmasterのような初期のサイファーパンクのリメールで初めて芸術用語として使われた[23]。True Nyms and Cryptoanarchyで概説されているように、「デジタル偽名、つまり他人が偽造できないが所有者の『本当の名前』にはリンクできない永続的なネットワーク上の人格の作成」は、「言論の自由を確保し、論争の的になる意見をブロードキャストすることを可能にし、ブロックされない経済取引を提供」するのに不可欠である [78] 。何十年もの間、プライバシーを強化するインターネットの重要な構成要素であるデジタルキャッシュ、匿名認証情報、mix networkingは、使用可能なプラットフォームとして完全に組み立てられることはありませんでした。ゼロ・ナレッジ・システムズのような新興企業は、1990年代後半の最初の「ドットコム」ブームの際に商業的なmixnetを展開したものの、ビットコインのようなデジタルキャッシュがなかったため、2000年代前半には普及に至らなかった。一方、Torが示したような非営利の資金提供モデルは、評判、インセンティブ、経済的持続性の問題に取り組む必要のない、クラウドソーシングや政府補助によるプライバシー向上技術を生み出しました。

これらの課題に取り組むことで、Nymは安全でプライベートなインターネットの基盤を提供することができ、ユーザーは監視や追跡を受けることなくサービスにアクセスできるようになります。Torやp2pシステムが弱い脅威モデルからの保護のみを目的としているのに対し、mixnetは、ネットワーク全体のすべての活動を神のように見渡すことができる敵対者に対する耐性を提供することができます。このような敵は、かつてはパラノイア的すぎると思われたが、スノーデン氏の暴露により、NSAがこのような能力を持っていることが明らかになった。ビッグデータと人工知能の台頭により、小規模な国家から商業ベンチャー、超能力を持つ個人まで、こうした能力を展開できる主体はますます増えている。

mixnetは現在、大規模なトラフィック解析のための唯一の実用的なソリューションとして知られています。Nym以前は、mixnetの欠点として、ネットワークトラフィックを非公開にするために高価な計算が必要であることが挙げられていました。NYMトークンによって評価をトークン化することは、プライバシーを提供するために必要な計算を収益化し、需要に応じて任意に拡張することを可能にするという点で、中核的なブレークスルーです。トークン化された報酬は、Nymネットワーク内の各コンポーネントがプライバシーを提供するインセンティブを持つことを保証します。NYMを獲得し使用するというサイクルは、ユーザー、サービスプロバイダー、そしてNymネットワーク自体の間で相互に有益な関係を可能にします。2つ目のコアとなるブレークスルーは、ミキシング証明プロトコルに統計的サンプリングを用いることで、Nymは低速で高価な暗号技術を必要とせずに、ミキシングにおける高度な信頼性とサービス品質を達成することができます。ハッシュパズルのブルートフォースという計算量の多いタスクではなく、軽量の統計的サンプリングによる検証でルーティングすることで、Nymは過剰な環境影響を回避しています。Nymによって発生するエネルギーコストは、パケットをミックスするという形で有用な仕事を提供することによるものである。

開発者がNymの上に構築できる重要なアプリケーションはたくさんある。これらのアプリケーションの中には、お金を節約できるものもあれば、命を救うことができるものもある。例えば、以下のようなものです:

暗号通貨のウォレット: Tor対応の暗号通貨ウォレットもあるが、第三者からユーザーの身元を守るために、プライベートな取引とネットワークレベルでのプライバシーの両方を可能にする、プライバシーを強化したウォレットへの需要がある。

DeFiです: 分散型金融では、成熟した機関投資家市場と同様に、フロントランニングを防止しダークプールを実現するために、ネットワークレベルでの送信者の匿名性など、トランザクションを区別できないようにする必要があります。

決済チャネル: オフチェーン決済チャネルは、そのネットワーク構造上、mixnetが改善できる多くの攻撃に対して脆弱である[64]。

セキュア・メッセージング: 現在のセキュアメッセージングアプリケーションは、高度なEnd-to-Endの暗号化を使用していますが、メタデータを公開し、サーバーのトラフィック分析に耐えることはできません。

ファイル共有: 例えば、ジャーナリストと内部告発者の間のコミュニケーションなど、送信者と受信者の両方の匿名性を維持する方法で、機密性の高い大容量ファイルを共有することが重要な場合がある。

アイデンティティの管理: 医療記録などの個人データは、匿名認証情報とネットワークレベルのプライバシーを利用することで、なりすましやアルゴリズムによる差別を防止することができます。

マルチメディアストリーミング: オーディオやビデオ会議は、機密性の高いコミュニケーションに使用されることが多くなっています。これらの通信プロトコルは、パケットの損失や到着順序の乱れに耐えることができるため、mixnetでの使用に適しています [27] 。

私たちの目標は、Nym mixnetが、インスタントメッセージから暗号通貨取引まで、メッセージベースのルーティングがますます重要になるインターネットの大部分に、未来のプライバシーを提供することです。WebサイトがWebサーバーを追加することで容量を増やすことができるように、Nymは新しいmix nodeを追加するだけで、より多くのトラフィックを処理することができるのです。より多くのユーザーがネットワークに参加することで、mixnet全体として同じ量のプライバシーを、より小さなミキシング遅延と低いカバートラフィックで達成することが可能になるからです。他の技術、例えば回路ベースのルーティングを持つTorは、脅威モデルが弱いにもかかわらず、最終的にはWebブラウジングのようなユースケースにより適しているかもしれません。

Nymは、インターネットの基本的な工学的価値を尊重し、コンポーネントの完全な分散化を可能にしながら、Nymの技術を活用してプライバシーを強化した次世代アプリケーションを構築するよう開発者を鼓舞する方法で、インターネットをアップグレードすることを目指しています。既存のインターネットの上で動作するオーバーレイネットワークとして、NymはTLSがインターネットに暗号化を広めたのと同じように、ユーザーやアプリケーションを追加することができ、1つのアプリケーションから始まり、より多くのアプリケーションがプライバシー向上を求めるように成長することができます。Nymの普及は、暗号通貨のようなプライバシーへの要求が高いアプリケーションから始まり、セキュアなメッセージングや分散型VPNのような、より一般的なアプリケーションへと発展していくことを想定しています。

どの競合製品よりもスペックが高いが、ここで提示されたデザインは完全ではない。やるべきことがあるのです。私たちはNymネットワークを構築し続ける中で、シミュレーションによる性能と匿名性のトレードオフの実証的な分析を含め、セキュリティの議論と証明で各コンポーネントの完全な分析を行う予定です。Cypherpunksはコードを書きます。コードはどんな理論的な設計よりも現実の世界に影響を与えるからです[57]。このホワイトペーパーで概説した設計のコンポーネントを変更、アップグレード、あるいは削除しなければならないかもしれません。この精神に基づき、暗号経済学とセキュリティパラメータ、および本格的なセキュリティ解析は別途提示する必要があります。

将来の研究のための重要な道がいくつもある。Nymへのアクセスを検出不可能にするために、研究者はネットワークへのgatewayで難読化ツールの使用に取り組まなければならない。gatewayとバリデーターの役割をより詳細に規定し、検証する必要がある。検証可能で位置を考慮したルーティングは、速度を向上させ攻撃を防ぐために不可欠である。例えば、サービスプロバイダがサービスごとに潜在的な悪意あるユーザの行動に対処するためのベストプラクティスを開発するなど、Nymのより社会的な側面はさらなる研究が必要である。鍵の生成やノードの暗号操作に安全なハードウェアを使用することは、安全なハードウェア自体がよりオープンで成熟したものになれば、すぐにでも検討されるべきでしょう。ポスト量子暗号やアルゴリズムのアジリティに関する様々な検討は、すべてのコンポーネントに対してマッピングされる。Sphinxのパケットフォーマット自体は、合理化され、パフォーマンスのために最適化される必要があります。最もエキサイティングな研究の道筋の1つは、Sphinxパケットの処理における重要なオペレーションがルーターハードウェアで行われることです。これにより、Nymは、mixネットワークには以前は適さないユースケースまで拡張することができ、インターネット全体のデフォルトとなる可能性があります[20]。

経済的、環境的な大災害が絡み合う中、インターネットは岐路に立たされている。今日、インターネットは、前例のない専制政治の基礎となりうる監視を可能にします。しかし、同時に、インターネットが可能にするコミュニケーションと協調は、惑星規模の人類にとって最後の希望でもある。インターネットの中核となるプロトコルが、プライバシーを中核機能としてサポートすることになるかどうかは、私たちの未来が隷属か解放かを決定することになるでしょう。すでに、シリアからヨーロッパに至るまで、普通の人々がソフトウェアの選択によって生死に関わる結果に直面しています。プライバシーは贅沢品のように思えるかもしれませんが、プライバシーオプションは報道の自由や全体主義的な権力に対する民衆の抵抗力を左右することがあります。Nymのような分散型ネットワークによって強化されたインターネットの力によって、自由は戦うチャンスを得ることができるのです。私たちのチャンネルからメッセージを送ってください。Nymのソフトウェアをインストールする。もしあなたがプログラマーなら、プライバシーを保護するアプリケーションを作る。日常生活でプライバシーを保護する技術を使う。他の人を教育する。プライバシーを重視したインターネットを実現するために、私たちに協力してください。

謝辞

Nymのコンセプトは、2017年のFinancial Cryptography and Data Securityカンファレンスで、Adam BackがHarry Halpinに「分散型計算をプライバシーに利用できると思う」と表明し、Harry Halpinが匿名認証情報とインセンティブ付きmixnetを組み合わせるというコアアイデアを練ったことに端を発します。このコンセプトは、当初George Danezis(University College London)とAggelos Kiayiasが検討し、Moxie MarlinspikeとTrevor Perrinが批評した後、欧州委員会が出資するH2020 PANORAMIXプロジェクトに提示しました。この文書の最初のドラフト版は、Harry HalpinがGeorge DanezisとAnia Piotrowskaと一緒に書いたものである。Ania Piotrowska(Nym Technologies)は、貴重な解説と、本書で使用したグラフィックの一部を提供してくれました。その後、Dave Hrycyszyn、Jess Hrycyszyn、Alexis Roussel、Jedrzej Stuczynskiを含むNymチームが引き続き解説を提供した。Nym Scientific Advisory Boardは、Mustafa al-Bassam(LazyLedger)、Alfredo Duran(ルクセンブルク大学)、Tariq Elahi(エディンバラ大学)、Ben Laurie(Google)、Bart Preneel(KU Leuven)、Carmela Troncoso(EPFL)らがこの最終文書について詳細にレビューしました。Alexis Aiono、Jeff Burdges (Web 3.0 Foundation)、Teck Chia (EPFL) に感謝します。 0 Foundation)、Teck Chia(Binance)、Lasse Clausen(1kx)、Cory Doctorow、Sam Hart(Interchain)、Christopher Heymann(1kx)、Nadim Kobeissi, Ben Livshits(Brave), Richard Ma(Quantstamp), Chelsea Manning, Lior Messika(Eden Block), Rachel Rose O'Leary, Dermot O'Riordan(Eden Block), Stephen Palley, Nicola Santoni(Lemniscap), Amir Taaki,B. Traven, Guy Weress, Will Wolf (Polychain), Guy Wuollet (a16z)などの匿名レビュアーにコメントをいただきました。

参考文献

1. Masayuki Abe. Mix-networks on permutation networks. In International Conference on the Theory and Application of Cryptology and Information Security, pages 258–273. Springer, 1999.

2. Alessandro Acquisti, Roger Dingledine, and Paul Syverson. On the economics of anonymity. In International Conference on Financial Cryptography, pages 84–102. Springer, 2003.

3. Adam Back, Matt Corallo, Luke Dashjr, Mark Friedenbach, Gregory Maxwell, Andrew Miller, Andrew Poelstra, Jorge Timón, and Pieter Wuille. Enabling blockchain innovations with pegged sidechains, 2014. http://www. opensciencereview. com/papers/123/enablingblockchain-innovations-with-pegged-sidechains.

4. Stephanie Bayer and Jens Groth. Efficient zero-knowledge argument for correctness of a shuffle. In Annual International Conference on the Theory and Applications of Cryptographic Techniques, pages 263–280. Springer, 2012.

5. Omar Besbes and Assaf J. Zeevi. On the minimax complexity of pricing in a changing environment. Oper. Res., 59(1):66–79, 2011.

6. Alex Biryukov and Sergei Tikhomirov. Deanonymization and linkability of cryptocurrency transactions based on network analysis. In 2019 IEEE European Symposium on Security and Privacy (EuroS&P), pages 172–184. IEEE, 2019.

7. Rainer Bohme, George Danezis, Claudia Diaz, Stefan Kopsell, and Andreas Pfitzmann. Mix Cascades vs. Peerto-Peer: Is One Concept Superior? In Proceedings of Privacy Enhancing Technologies, PET 2004, volume 3424 of LNCS, pages 243–255. Springer-Verlag, 2004.

8. Shaileshh Bojja Venkatakrishnan, Giulia Fanti, and Pramod Viswanath. Dandelion: Redesigning the bitcoin network for anonymity. Proc. ACM Meas. Anal. Comput. Syst., 1(1), June 2017.

9. Stefan A. Brands. Rethinking Public Key Infrastructures and Digital Certificates: Building in Privacy. MIT Press, Cambridge, MA, USA, 2000.

10. Lars Brünjes, Aggelos Kiayias, Elias Koutsoupias, and Aikaterini-Panagiota Stouka. Reward sharing schemes for stake pools. arXiv preprint arXiv:1807.11218, 2018.