サイバーキルチェーンを用いたランサムウェア対策の分析・評価 Part1

前書き

2024年に入りイセトーやKADOKAWAへのランサムウェア攻撃があり、ランサムウェア対策が緊急の課題となりつつある。当記事にて、サイバーキルチェーンを用いて自組織のランサムウェア対策の分析・評価方法を示す。当該手法を用いることで、自組織におけるランサムウェア対策の状況と追加で導入すべき技術的な対策を明確にすることが可能である。

サイバーキルチェーンとは

キルチェーン(Kill Chain)とは、もともと軍事で使用される言葉であり、敵の攻撃の構造を破壊する、切断することで自軍を防御、先制処置する考えかたである。この考え方をベースに、2009年にロッキード・マーチン社がサイバー攻撃に適用したものが「サイバーキルチェーン(Cyber Kill Chain)」であり、攻撃の構造を理解し、各フェーズの攻撃に対して有効な対策をとることが必要とされている。

https://www.nec-solutioninnovators.co.jp/ss/insider/security-words/35.html

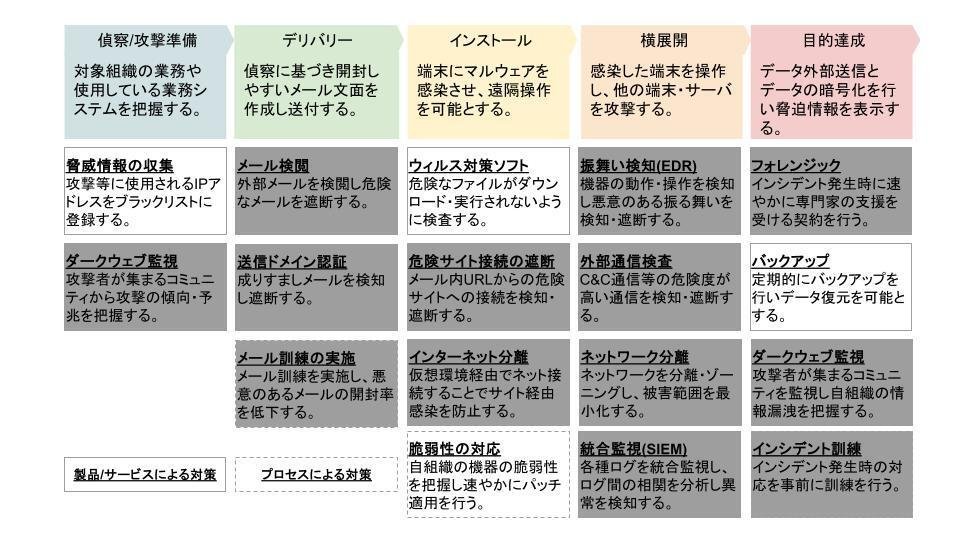

上記のように攻撃手法を把握した上で各フェーズ毎に実施される攻撃手法を阻止する対策を行うことで多層的に考える手法である。上記の説明では7フェーズで整理を行なっているが当記事ではもう少し単純化し、「偵察/攻撃準備」・「デリバリー」・「インストール」、「横展開」・「目的達成」の5フェーズに簡略化する。

サイバーキルチェーンのポイント

1つの完璧な対策は存在せず、各フェーズ毎の攻撃(チェーン)に対する対策(キル)を組み合わせて、多層的な防御を行う。

対策(キル)を組み合わせることで「目的達成」に至る攻撃を0とする。

サイバー攻撃の脅威毎に分析・評価を行う必要がある。

サイバーキルチェーンの具体的な手順

具体的な手順は次のとおり。

自組織における脅威を把握する。

脅威における攻撃類型を整理する。

自組織における環境を整理する。

詳細な攻撃手法(キル)の整理をする。

サイバーキルチェーンを用いて分析を行う。

1.自組織における脅威の把握

サイバー攻撃には、次のような脅威(攻撃)がある。自組織の置かれた状況を把握し、脅威毎の優先度を決めて対策を行う必要がある。

(当記事ではランサムウェア攻撃を対象として以降進める)

ランサムウェア攻撃

DDoS攻撃

インジェクション攻撃

パスワードリスト攻撃

サプライチェーン攻撃

2.脅威における攻撃類型を整理

ランサムウェア攻撃を行う場合の攻撃類型は次の方法で全体の90%を占める。以降では、次の3つの攻撃類型毎に分析・評価を行う。

VPN機器からの侵入

リモートデスクトップからの侵入

標的型メール攻撃を用いた侵入

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R04_cyber_jousei.pdf

3.自組織における環境を整理

金融機関や政府組織ではインターネット等が利用できる環境と個人情報等を取り扱う環境の分離を行なっている。そのため、次のような環境の整理を行う。下記の例では、大きく2つの環境が存在しておりVPNやRDP、外部メール等の環境の整理を行なった。以降では、「可能性あり」となった環境に対して詳細な分析・評価を行う。

(下記の例では赤色の4パターンについて、4と5を実施する)

4.詳細な攻撃手法(キル)の整理

ランサムウェア攻撃の中でも最もイメージが付きやすい「標的型攻撃メールを用いた侵入」を例にする。攻撃手法は、「MITRE ATT &CK」に整理されているので参考となる。「MITRE ATT &CK」は、米国の連邦政府が資金を提供する非営利組織であり攻撃者の用いる攻撃手法や攻撃者に関する情報等が収集・整理されている。

「MITRE ATT &CK」ではかなり詳細に手法や使用されるツール等が記載されているが今回は「標的型攻撃メール」の場合を次のように整理した。

5.サイバーキルチェーンを用いた分析

攻撃手法に対して自社でどのような対策を実施しているかのマッピングを行う。標的型攻撃メールを用いた攻撃に対する対策は次のとおり。

例えば「デリバリー」のフェーズでは攻撃者はなんとかして標的型メールを端末使用者に開かせる攻撃手法を取ります。その対策として危険なメールを事前に検知して遮断する「メール検閲」や怪しいメールの開封率を下げる「メール訓練」を行うことで当該フェーズの攻撃成功確率を下げることができます。

1つの対策では大きく攻撃成功率は下がりませんが各フェーズで適切な対策を組み合わせることで少しづつ攻撃成功率を下げることで「目標達成」に至る前に全てのチェーンをキルすることを目指します。

各フェーズの攻撃(チェーン)に対する対策(キル)を上記のように整理を行なった上で自組織が実施している対策を整理し、各フェーズにおいて必要な追加対策の検討を行う。例えば、下記の例では「デリバリー」と「横展開」における対策が1つも取られていないことから「メール検閲」や「振る舞い検知」等の対策を検討する。

補足:対策(キル)の代表的な製品・サービス

代表的な製品・サービスを列挙する。

脅威情報の収集

JPCERT コーディネーションセンター等から攻撃に使用されるIPアドレスを収集し、ブラックリスト登録を行う。

ダークウェブ監視

ダークウェブ監視を行うことで攻撃手法等を把握する。

メール検閲

外部からのメールについて受信者に届く前に安全性を評価し、危険度が高いメールについては遮断を行う。

送信ドメイン認証

メール送信者を成りすますことで、悪意のあるマルウェア感染やビジネスメール詐欺が行われている。送信ドメイン認証を行うことでメール送信者の成りすましを抑止する。

ウィルス対策ソフト

近年ではマルウェアの検知率は低下しているが必須となるセキュリティ対策である。

危険サイト遮断

メール内に記載されたURL等より悪意のあるサイトに誘導された場合に、アクセス先のサイトを評価してアクエスを遮断することで端末等へのマルウェアへの感染を防止する。

インターネット分離

インターネットへの接続を直接行うのではなく仮想環境経由で行うことで端末へのマルウェア等への感染を防止する。

振る舞い検知(EDR)

端末/サーバ等の動作・操作を監視し、悪意のある第三者による攻撃を検知する振る舞い検知(EDR)はランサムウェア対応においては有効な製品です。

(ランサムウェア被害にあった企業の最終報告では多くの場合、振る舞い検知製品の導入が対応策として記載されています)

ただし、動作・操作を監視していることから誤検知も多く正しく運用することが難しい製品となります。そのため、製品導入と運用を含めてサービスを提供するMDRも検討対象となります。

外部通信検査

自組織内から外部への通信内容を検査し、C&C通信のようなリスクの高い通信を検知し遮断する製品・サービスとなります。

ネットワーク分離

ネットワークを分離やゾーニングを行うことでサイバー攻撃の影響範囲の最小化を図ります。特定の製品を使用するというよりもネットワーク設計において実装します。

統合監視(SIEM)

各種ログを統合監視し、相関分析等を行うことで単独のログ解析だけでは発見できない攻撃を検知する仕組みです。