[DNS入門]基礎から分かる「類似ドメイン(LOOKALIKE DOMAIN)」とは

フィッシング詐欺が近年急増しています。事実IPAによる情報セキュリティ10大脅威では、「フィッシングによる個人情報等の詐取」が6年連続でランクインしています。そのフィッシングメールで使われる手法の一つとして「類似ドメイン」があります。

本ブログでは、類似ドメインがなぜ問題視されるのか、その種類、目的、そしてそれらを発見する手法について解説します。また、類似ドメインがもたらすセキュリティリスク、フィッシング詐欺からブランドの信頼性毀損、マルウェアの配布、情報の窃盗に至るまで、その詳細と類似ドメインによる被害事例を紹介します。類似ドメインによるリスクを理解し、適切な防御策を講じることは、個人ユーザーから企業にいたるまで、今や避けて通れない課題となっています。

類似ドメインとは

類似ドメインとは、既存の有名サイトやブランドのドメイン名に非常に近い、または誤って入力しがちなドメインを指します。これらは、見た目が本物のウェブサイトに酷似しており、ユーザーが間違えてアクセスすることを狙っています。類似ドメインは、意図的に作成されることが多く、不正な目的で利用されることがあります。

また名称として「ドッペルゲンガードメイン」や「LOOKALIKE DOMAIN(ルックアライクドメイン)」と呼ばれることがあります。(弊社では Lookalike domain を呼んでいます)

類似ドメインの種類

類似ドメインにはいくつかの種類が存在します。DNS 空間では、ドメインは次のように分けられます。

· タイポスクワッティング

· ビットスクワッティング(ホモグラフ)

· サウンドスワッティング

· コンボスワッティング

それらは、元の標的ドメインとほとんど区別がつかない場合もあれば、客観的にまったく区別できない場合もあります。

これから説明するように、メール送信者のアドレスからフィッシング URL、マルウェアコマンドアンドコントロール (C2) に至るまで、攻撃のあらゆる要素で類似ドメインが見つかる可能性があります。

通常はアドレスレコード (A/AAAA) に関連付けられていますが、ネームサーバー (NS)、ポインター(PTR)、正規名 (CNAME) レコードに使用される類似ドメインも見つかりました。それらは、メール、SMS または SNS、侵害された Web サイト、マルバタイジング ( 悪意のある広告 ) ネットワーク、電話を通じて展開される可能性があります。次のセクションでは、類似ドメインの様々な形態について簡単に説明し、それぞれの例を示します。

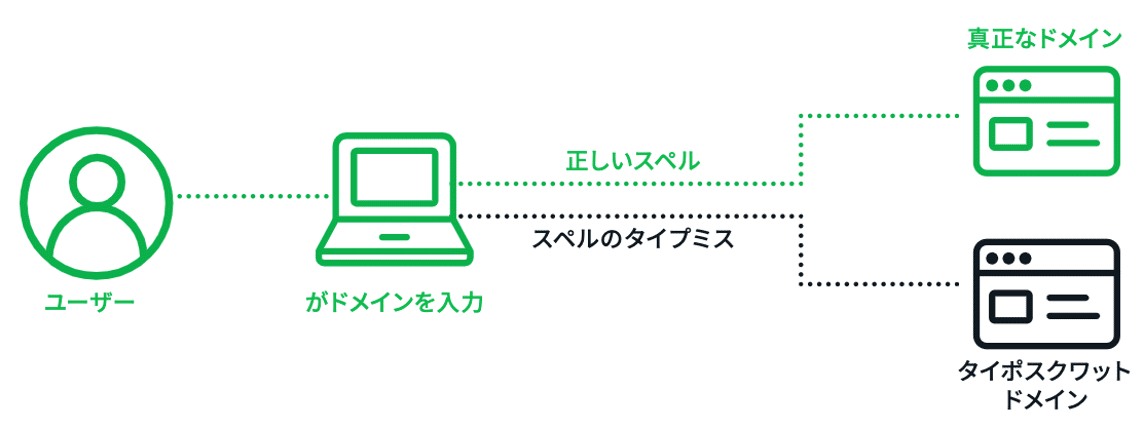

タイポスクワッティング

一つ目は「タイポスクワッティング」と呼ばれ、これはユーザーがドメイン名をタイプする際に発生しやすい誤字を利用したものです。例えば、「google.com」を「googel.com」と誤って入力するケースがこれにあたります。

ビットスクワッティング

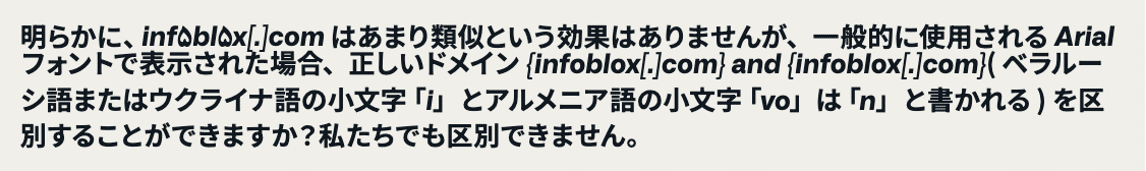

二つ目は「ビットスクワッティング」(ホモグラフとも呼ばれる)で、ドメイン名内の一部の文字を似たような別の文字(例:「l」を「1」に置き換える)で置き換える手法です。

これらのドメインはそれぞれとてもよく似ていて、ほぼ識別がつかない場合もあります。例えば、キリル文字の「c」と「o」を含めた、本物の Microsoft ドメイン microsoft[.]com に類似したドメインwww.microsoft[.]com は、本物の Microsoft ドメインと視覚的に区別がつきません。

サウンドスワッティング

三つ目は「サウンドスワッティング」で、発音は似ているが綴りが異なるドメインを使用する方法です。これらの手法は、視覚や聴覚に訴えることで、ユーザーがオリジナルのウェブサイトと誤認識させることを狙っています。

2014 年に初めて文献に登場した、最近確認された類似ドメインの形態で、Alexa、Siri、Google Voice などのスマートスピーカーの普及により、最近、研究者の注目を集めるようになっています。サウンドスワッティングは、他の類似ドメインタイプと重複して使用され、音も見た目も似ている可能性があります。

コンボスワッティング

四つ目は「コンボスワッティング」です。

人気のブランド名や企業名と他のキーワードを組み合わせたLookalike domain 攻撃の形態です。サポート、ヘルプ、セキュリティ、メールなどの用語が一般的です。

例えば、wordpresssupport[.]ru、wordpresssupport[.]store、wordpress-security[.]cloud を考えてみましょう。これらのドメインはすべて、同じロシアベースの IP アドレスでホストされていて、人気のある Web コンテンツソフトウェアである WordPress に似ています。ドメイン名にサポートとセキュリティが含まれていて、これらが WordPress ユーザーを対象としていることを示しています。これらは、WordPress サイトをハイジャックするための認証情報を収集したり、支払いや個人識別情報 (PII) の詳細を収集したりするために使用される可能性があります。

類似ドメインの目的

類似ドメインが作成される目的はさまざまですが、主なものにはフィッシング攻撃、ブランドの名誉毀損、不正な広告収入の獲得などがあります。フィッシングでは、正規のウェブサイトに見せかけてユーザーの機密情報を盗み出すことが目的です。ブランドの名誉毀損では、偽の情報や否定的な内容を掲載することでそのブランドの信頼を落とすことを目論みます。そして、類似ドメインを利用して不正な広告収入を得る手法もあり、ユーザーを誤誘導してクリックを促し、それにより広告収入を得ることがあります。

類似ドメインによるセキュリティリスク

類似ドメインを利用した攻撃は、インターネットユーザーだけでなく、企業にとっても大きなセキュリティリスクとなります。これらのドメインは、一見正規のドメインと見分けがつかないため、機密情報の漏洩やウイルス感染など、さまざまなセキュリティ上の問題を引き起こす可能性があります。

フィッシング詐欺

フィッシング詐欺は類似ドメインを利用した最も一般的な攻撃手法の一つです。攻撃者は、本物そっくりのウェブサイトを作成し、そこへ誘導することで、ユーザーから個人情報や金融情報などを盗み出します。この手法は、見た目上は正規のサイトと区別がつきにくいため、多くのユーザーが騙されてしまいます。防御策としては、ウェブサイトのURLを常に確認し、不審なリンクは開かないことが重要です。

ブランドの信頼性毀損

類似ドメインを用いた攻撃は、ターゲットとなるブランドの信頼性を大きく損ねることがあります。偽のサイトを通じて否定的な情報を拡散したり、ユーザーに不快な体験をさせたりすることで、それらのブランドの評判が下がる可能性があります。このような攻撃は、企業にとって長期的なダメージを与えかねないため、類似ドメインの監視と迅速な対応が必要です。

マルウェアの配布

類似ドメインは、マルウェアやスパイウェアといった有害なソフトウェアの配布手段としても利用されます。訪問者は、安全と思い込むウェブサイトから無意識のうちにマルウェアをダウンロードし、インストールしてしまうことがあります。これにより、個人のコンピューターや企業のネットワークが危険にさらされる可能性があります。したがって、不審なウェブサイトからのダウンロードは避けることが肝心です。

情報の窃盗

類似ドメインを介した情報窃盗は、フィッシング詐欺と密接に関連しています。攻撃者は、個人情報、ログイン情報、信用情報など、様々な機密情報を盗み出すために類似ドメインを使用します。このような攻撃から身を守るためには、SSL証明書が適用されているWebサイトのみを信頼し、セキュリティソフトウェアを最新の状態に保つことが重要です。

類似ドメイン対策

インターネット上での安全を守るためには、類似ドメインに対する効果的な対策が不可欠です。企業は定期的なドメイン監視、強力なセキュリティポリシーの実施、利用者教育など、多面的なアプローチでこれらのリスクに対応する必要があります。

類似ドメインによる被害事例

類似ドメインによる被害事例は数多く存在します。一例として、ある有名なオンラインショッピングサイトの類似ドメインを利用し、ユーザーを騙して偽の商品を販売するケースがあります。また、銀行の類似ドメインを使ってフィッシング詐欺を行い、多額の金銭を盗み出す事件も発生しています。これらの事例から、類似ドメインによる攻撃の深刻さと、それに対する防御策の重要性が明らかになります。ユーザーとしては、URLを慎重に確認する、不審なメールからのリンクは開かない、信頼できるセキュリティソフトを利用するなどの対策が必要です。

Infobloxのソリューション

類似ドメインは、その有効性と大規模な検出の難しさから、依然として攻撃者に人気があります。正当なターゲットを模倣することを目的とした疑わしいドメインを自動的に識別することが難しいため、この課題はさらに複雑になります。その結果、企業や政府機関は、企業ドメインやサプライチェーンになりすました、類似ドメインに対する懸念をますます強めています。

Infoblox BloxOne Threat Defense (B1TD) Advanced は、Lookalike 攻撃の脅威に対して独自の広範かつ包括的なソリューションを提供します。大規模に DNS を活用することでInfobloxは毎日数十万の新しい SLD に対して一連の分析を適用できます。これには、IDN ホモグラフの視覚的類似性の自動評価など、類似検出のための複数の分析が含まれます。

お客様は、一般的にターゲットにされたドメインから選択するか、独自に類似の監視と分析のためのカスタムリストを作成できます。この詳細な分析の結果は類似ドメインレポート UI ( 不審な活動やフィッシングが疑われる活動に関連している、類似ドメインが検出された場合にはフラグも立てます )からアクセスできます。全体として、ポリシーは、お客様特有の環境のニーズとリスク許容度のレベルに合わせてカスタマイズできます。また、詳細なドメインデータには、B1TD Advanced UI およびAPI からアクセスできる貴重な注釈が含まれ、脅威調査を迅速化し、インシデント対応をより効果的にするためのコンテキストをお客様に提供します。

より詳細に類似ドメイン(LOOKALIKE DOMAIN)を知りたい方は以下の全41ページのホワイトペーパーをご確認ください。

DNSセキュリティワークショップ開催!

弊社では、類似ドメイン(LOOKALIKE DOMAIN)も含め、DNSを悪用した攻撃手法とその防御に関するワークショップを開催しております。

DNS専業ベンダーであるInfobloxの技術者が直接お客様と一緒に体系的に学習することが可能です。

参加したい方は、弊社担当営業までお知らせください。

Infoblox DDI Week Online開催決定!

「基礎からわかるDNS、DHCP、IPAMな4日間」と題して、入門的な内容から弊社ソリューションの特徴や優位性、ユースケースまで分かりやすくご案内します。

さらに、実際にBINDやWindowsサーバーからの移行方法やベストプラクティス、Day 2 オペレーション、既に導入済みのシステム(SIEM、SOAR、Firewall、Endpointなど)との連携による自動化やセキュリティ強化などのテクニカルな情報も解説します。

ご興味ある方は、登録をお願いします!

■開催概要

名称:Infoblox DDI Week Online -

基礎からわかるDNS、DHCP、IPAMな4日間 -

主催:Infoblox株式会社

共催:東京エレクトロン デバイス株式会社

日時:2024年5月21日(火) - 24日(金) 15:00 - 16:15

場所:オンライン(On24)

今なら早期申込キャンペーン開催中!4月19日まで!!