日本政府のドメインが乗っ取り被害に - ドメインハイジャックの調査レポート

日本政府のドメイン「go.jp」が某国のオンライカジノ広告サイトとして運営されており、信頼のある日本政府のドメインが不正利用可能な状態で放置されていたことは記憶に新しいと思います。

どの企業でも保有しているドメインが知らない間にハイジャックされ、フィッシング攻撃やマルウェアダウンロードサイトとして悪用されるケースが多発しています。

Infobloxでは、DNSを不正に乗っ取る「Sitting Ducks攻撃」に関する詳細な調査を行いました。2018年以降、この手法を用いて数万のドメインが乗っ取られており、被害者には有名ブランドや非営利団体、政府機関も含まれています。

このレポートでは、100万以上の登録ドメインが脆弱である可能性があると推定されており、攻撃の広範な利用と複数のアクターがどのようにこれを利用しているかが詳述されています。

さらに詳しい内容については、元のレポートをご参照ください。

本ブログではレポートのサマリーをご案内します。

DNSを不正に乗っ取る「Sitting Ducks攻撃」とは

2024年7 月に、弊社は Eclypsium と共同で、広く悪用されながらもあまり報告されていない「Sitting Ducks」と呼ばれる攻撃ベクトルに関するレポートを発表しました。

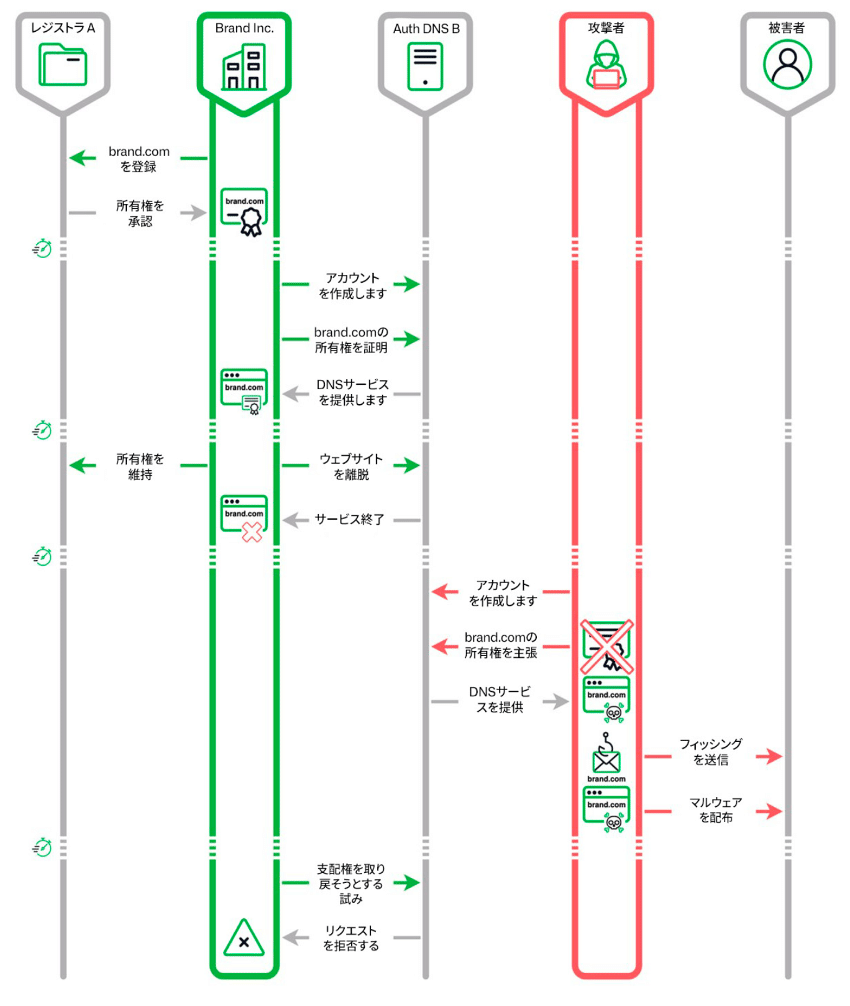

この攻撃では、悪意のあるアクターはドメインの DNS 構成を制御することで、ドメインの完全な制御権を獲得します。

また、ドメイン所有者の登録事業者アカウントにアクセスすることなくドメインを巧妙に乗っ取ることもできます。ほとんどの場合、これらのドメインやサブドメインは元の所有者に忘れられているため、攻撃は気づかれません。

このように乗っ取られたドメインを悪用して、マルウェアの配布、コマンド&コントロール(C2)、フィッシング、トラフィック配信システム(TDS)の運用など、さまざまな犯罪行為を行う十数におよぶ脅威アクターを確認しています。

どのような場合にドメインが乗っ取られてしまうのか

Sitting Ducks 攻撃は、ドメインの DNS 設定の誤った構成、具体的には DNS が誤った権威ネームサーバーを指している場合に利用されます。攻撃者がこの方法でドメインを乗っ取るには、いくつかの条件を満たす必要があります。

登録済みドメインまたは登録済みドメインのサブドメインが、ドメイン登録事業者とは異なるプロバイダーに権威 DNS サービスを使用または委託している、これを委任と呼びます。

委任が正しく行われていない状態である、つまり、レコードの権威ネームサーバーにはドメインに関する情報がなく、クエリを解決できない。

権威 DNS プロバイダーは悪用可能であり、攻撃者はプロバイダーでドメインを「要求」し、ドメイン登録事業者の有効な所有者のアカウントにアクセスすることなく DNS レコードを設定できる。

図 1 は、一般的な Sitting Ducks 攻撃の一連の流れを示しています。

このタイプの攻撃にはいくつかのバリエーションがありますが、いずれも正当な DNS インフラストラクチャを侵害する必要がないため、よく知られている DNS 乗っ取り手法とは根本的に異なります。

この攻撃のバリエーションには、別の DNS プロバイダーへの再委任や、部分的に正しくない状態の委任(権威ネームサーバーの一部のみが誤って構成されている)が含まれます。技術的な参入障壁が低いため、さまざまなサイバー犯罪グループがこの脆弱性を悪用する機会を得ています。

8 月以降、約 80万個の登録ドメインが正しくない状態の委任を受けていることが確認されましたが、これには脆弱なサブドメインは含まれておらず、検索対象を特定のプロバイダーに限定しているため実際の数ははるかに多いです。

どれくらいのドメインが乗っ取られてしまう状態なのか

脅威アクターがプロバイダー間で脆弱なドメインをどのように特定するかはまだ不明です。複数の検出方法を実装しましたが、それらを通じて、特定の日に悪用可能な DNS プロバイダーに割り当てられたドメインの 6 〜 10% の委任が正しくない状態であることがわかりました。

悪用可能なプロバイダーの中には、非常に多くの脆弱なドメインを持っているものもあり、私たちのテストが限られていたことを考えると、実際に悪用される可能性のある状況はおそらく今日私たちが知っているよりもはるかに大きいでしょう。

全体として、1 日に 100 万を超える登録ドメインが Sitting Duccks 攻撃に対して脆弱であると推定しています。私たちが発見した最も脆弱なドメインでは、少数の DNS プロバイダーのいずれかにネームサーバーが割り当てられています。

この攻撃は検出が非常に難しいため、脅威アクターが引き続きこの攻撃を利用することは間違いありません。ドメインを乗っ取り長期間保有しているアクターを何人か見つけましたが、その乗っ取りの目的を特定することはできませんでした。

これらの乗っ取られるドメインは評判が高い傾向があり、通常はセキュリティベンダーに気付かれないため、巧妙な攻撃者が何の罰も受けずにマルウェアを配信したり、横行する詐欺行為を行ったり、ユーザーの認証情報をフィッシングしたりできる環境が生まれます。

リスクレベルを評価する方法

Infoblox 製品は Sitting Ducks攻撃 に対して脆弱ではありませんが、お客様が登録するドメインのDNS の運用方法によっては影響を受ける可能性があります。

そのため、すべてのドメイン名所有者、特にサードパーティの DNS システムを使用していてそのサービスステータスを認識していない所有者は、図 16 の 3 つの質問に従ってリスクレベルを評価することをお勧めします。

詳しく「Sitting Ducks攻撃」について知りたい場合は、以下の調査レポート(日本語)をご確認ください。情報情報を入力する必要なく閲覧・ダウンロードすることができます。

本調査レポートを発行した 世界で唯一の DNS エキスパート集団「Infoblox Threat Intel」の詳細情報は以下のサイトからご確認できます。