2022年脅威予測おまけ

ここまでセキュリティベンダの2022年脅威予測を中心に見てきた。今回は極私的おまけ。

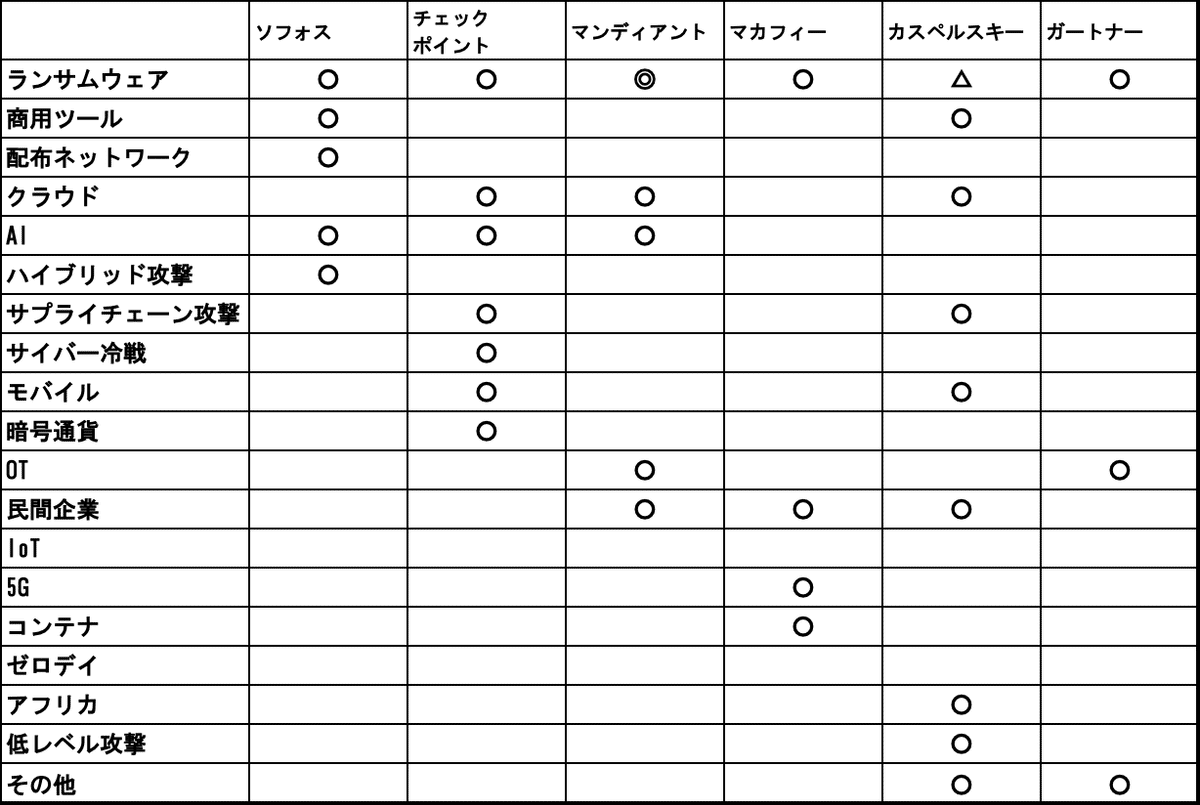

簡単にまとめると下記のようになる。

全てが言及していたのはランサムウェアである。カスペルスキーを△にしたのは、カスペルスキーのレポートではランサムウェアの隆盛は当たり前のことなのであえて項目として取り上げていなかったためである。マークは△だが、カスペルスキーはランサムウェアの脅威をより早く取り上げてきた。チェックポイントのランサムウェアが◎なのは、もっとも細かく解説されていたためである。

3社以上で共通していたのは、クラウド、AI、OT、民間企業である。ただし、いちおう項目には分けたもののそれぞれが密接に関係しており、単独の事象のものはほとんどないと言っていいだろう。

共通するものを中心にかいつまんでご説明するが、その前にマクロな話をしておきたい。なお、個別の紹介は下記。

ソフォス https://note.com/ichi_twnovel/n/nf79c15d1ba12

チェックポイントソフトウェアテクノロジーズ https://note.com/ichi_twnovel/n/n571ab223bc1e

マンディアント https://note.com/ichi_twnovel/n/n540b8e38e4bf

マカフィー&ファイアアイ https://note.com/ichi_twnovel/n/ne4d7e5b58d21

カスペルスキー https://note.com/ichi_twnovel/n/n42c6dfd9ff9a

ガートナー https://note.com/ichi_twnovel/n/n43646a779497

各社のレポートから読み取れる(というか私が勝手に整理した)マクロな傾向は下記である。

・エコシステムあるいは産業としてとらえないと動向を把握できない

たとえばランサムウェアは、開発者、管理者、アフィリエイター、ディストリビューター(配布ネットワーク)などに分化し、それぞれが混然一体となってランサムウェア産業を形作っている。こうした動きは2012年にはマルウェア産業革命(https://scan.netsecurity.ne.jp/article/2013/12/12/33150.html)として顕在化しており、それが進展している。

・超限戦あるいはハイブリッド戦の重要な要素となっており、法制度や文化など政治社会を含めた全体像で把握する必要がある

エコシステムあるいは産業が一定規模になると、社会への影響力が増大する。すると従来の枠組みでは対処しきれなくなり、法制度など包括的な取り組みが必要となる。これは国内統治という面だけでなく、対外的な対処でもそうなる。APTあるいは国家の支援、依頼を受けたアクターが行う攻撃への対処も包括的な対処が必要とされる。

・上記、2つの変化に民間企業も対応する。

ひとつはいわゆるデュアルユースの商用ツール。多くのサイバーツールはデュアルユースの側面を持ち、攻撃にも転用されるのが当たり前となる。

もうひとつはオペレーションのアウトソーシングだ。いわば傭兵部隊のように民間企業にサイバー関連のオペレーションを依頼できる。依頼者は他の民間企業であることもあり、国家であることもある。

●ランサムウェア

エコシステムあるいは産業として発展を続けており、そのクライアント(被害者)も増加の一途である。チェックポイントによれば、2021年5月、米国の保険会社がハッカーに4,000万ドルの身代金を支払っており、2022年には身代金はさらに増加する。また、クライアントの数も2021年には毎週61組織のうち1組織だったが、さらに増加する。

ビジネスモデルはRaaS(ランサムウェアアズアサービス)による二重恐喝型が主流であり、役割により分化が進んでいる。2021年にConti RaaSのアフィリエイター向けの手順書やガイダンスを豊富に含むアーカイブの公開によって標準化が進んでいることが明らかになった。異なる攻撃者グループがこのドキュメントに沿った戦術、技術、手順(tactics,techniques and procedures = TTP)で攻撃を実行していた。また、EmotetやIcedID、TrickBotなどのマルウェアファミリーはそのビジネスを配信ネットワークの提供へとシフトし、ランサムウェアをクライアントに届けるディストリビューターとなった(ソフォス)。ブラックベリー社のレポートによると、Zebra 2104は、ランサムウェアの運営者に一部の被害者への最初の侵入の足がかりを提供しているとしている(カスペルスキー)。

2022年には、RaaS業界の中心はランサムウェアをコントロールする側(管理、運営側)から、被害者のネットワーク(配布、アフィリエイター)をコントロールする側へとシフトする(マカフィー)。また、アクター間での争いも起こり、被害者がとばっちりを受ける事態も起きる(マンディアント)。

こうした動きに対して、法制度などの整備、強化が進む。ランサムウェアの支払い、交渉を規制する法律を持つ国家の割合は、2021年には1%未満だったが、 2025年末には30%にまで上昇する(ガートナー)。

また、政府は被害者が身代金を支払うのを抑制するために、みせしめに身代金を支払った組織を処罰する可能性がある(マンディアント)。

●クラウド

企業や官公庁で利用の広がるクラウドは格好の攻撃対象となっており、マイクロサービスの脆弱性を突いた大規模な攻撃が行われる(チェックポイント)。データ漏洩や悪用は今後も増加すると予想されており(マンディアント)、爆発的に増加する可能性がある(カスペルスキー)。

その対策として、2024年までに企業の30%が、同じベンダーのクラウド型Secure Web Gateway(SWG)、Cloud Access Security Broker(CASB)、Zero Trust Network Access(ZTNA)、Firewall As A Service(FWaaS)の各機能を採用し、何十ものツールを管理している現在の状況から10個以下のツールに集約するようになる(ガートナー)。

●AI

ディープフェイクは世論操作や株価操作に用いられるようになり、ディープフェイク・オーディオは詐欺などに用いられている(チェックポイント)。ディープフェイクによって多要素認証(MFA)セキュリティプロトコルや顧客認証(KYC)の本人確認手段を回避した事例がある。2022年以降、ディープフェイク技術は広く普及し、犯罪者やスパイはソーシャルエンジニアリングをより説得力のあるものにしたり、特定のターゲットに合わせたコンテンツを生成したり、自動ID認証システムを破ったりするために利用するようになる(マンディアント)。

サイバー攻撃および攻撃の検出に用いられるようになり、なくてはならないものとなった。この分野では2つの革新の可能性がある(ソフォス)。1つは、ユーザー視点の機械学習という新分野。今後数年でセキュリティ製品の開発は直感的に行えるようになる。ネットサービスのレコメンデーションシステムのようにAI駆動のセキュリティ・オペレーション・センター(SOC)が効率的に運用される。

2つ目は、スーパーコンピュータ規模のニューラルネットワークを利用して、これまで自動化されたシステムでは難しいと考えられていた問題(自動脆弱性検出やパッチ適用など)を解決できる可能性だ。

●OT、サプライチェーン

OTあるいはICS=産業制御分野での武器化が進み(ガートナー)、2022年には引き続きOTへの攻撃が拡大し、ランサムウェアを用いるケースが増える。OTはクリティカルな業務であることが多く、発電や交通管制など常に稼働させておく必要があるものも少なくない。そのため、ランサムウェアの脅威はより深刻で効果的である(マンディアント)。

特にサプライチェーンに関係するターゲットは重要になる。2021年に起こったSolarWinds、Codecov、Kaseyaといったサプライチェーンへの攻撃の激化が予測される(チェックポイント)。

●エコシステムあるいは産業構造の変化(民間企業、商用ツール)

ランサムウェアのアフィリエイトプログラム、エクスプロイトベンダー、商用などの仕組みを利用した悪意のあるオペレーションのアウトソーシングが進み(チェックポイント)、請負業者、マルウェアベンダー、フリーランサーは、サイバー脅威活動の頻度と複雑さを増している。2022年にもこの傾向は継続する。これらを利用することによって国家の支援を受けたテロリストグループや政治活動家は、より高度で広範な攻撃を行うことができるようになる。サイバー攻撃は、グローバルな活動を不安定にするための代理戦争として、ますます利用されるようになる。

その結果として国家がサイバー犯罪者を攻撃に利用するケースの増加が見込まれる(マカフィー)。たとえば、2021年5月、アメリカ政府は、4人の中国人を起訴した。4人が勤務していた企業は、マルウェアを開発し、ターゲットを攻撃して、ビジネス情報や貿易機密、機密技術に関する情報を得ていた。中国だけでなく、ロシア、北朝鮮、イランなど、他の国々もこのような手法を用いている。

アウトソーシングだけでなく民間企業が開発した監視ソフトウェアの利用が注目されている。その一方で政府の規制強化の動きが出ている。2021年10月、米国商務省産業安全保障局(BIS)は、商用監視ソフトウェアに輸出許可が必要な場合を定義する暫定最終規則を導入した。今後、こうした動きは加速してゆく。

悪意あるアクターの攻撃をエミュレートする商用のエクスプロイトツールであるCobalt Strikeのソースコードが漏れ、フルバージョンの海賊盤が攻撃者側に渡った。Cobalt Strikeはサタデーナイト・スペシャルと呼ばれるほどに広く利用されている。その結果、ランサムウェアの事例の多くでCobalt Strikeが利用されることになった(ソフォス)。

以下は私のおまけです。

●戦略物資としてのゼロデイの危険性が増大

もともとゼロデイはきわめて危険でやっかいなものだが、その深刻さは2つの理由から深まる。ひとつは時間の短縮。脆弱性が公開されてから数時間以内に武器となるエクスプロイトやPOCが登場する(マカフィー)。ふたつ目は戦略物資として秘匿化されることによるリスクだ。アメリカには戦略物資として秘匿化する仕組み=VEP(Vulnerabilities Equities Policy and Process、https://trumpwhitehouse.archives.gov/sites/whitehouse.gov/files/images/External%20-%20Unclassified%20VEP%20Charter%20FINAL.PDF)が存在する。EUにも同様のプロセスEUではGDDP(Government Disclosure Decision Processes、https://www.ceps.eu/wp-content/uploads/2018/06/CEPS%20TFRonSVD%20with%20cover_0.pdf)がある。そして中国も同じものを持つ見込みだ。これらに備蓄されているゼロデイは魅力的な攻撃対象であり、もしも漏洩した場合のリスクは大きい。政府機関が備蓄していた脆弱性が漏洩した事例としてはアメリカ中央情報局(CIA)の機密情報Vault7がWikileaksで公開され、ゼロデイ脆弱性を含む多数の情報が漏洩した事件が有名だ。

こうした一連のリスクを抑制しようとする動きもある。

多くのシリコンバレー企業がゼロデイ・ブローカー対策に乗り出している(カスペルスキー)。マイクロソフト、グーグル、シスコ、デルは、フェイスブックとともにNSOに対する訴訟を起こした。

米国商務省は、「サイバーツールの売買」を理由に、米国の国家安全保障に反する活動を行ったとして、複数の企業(NSO、Positive Technologies、COSEINC、Candiru)をEntity Listに追加し、ゼロデイ市場に非常に強いシグナルを送った。

●宇宙?

https://www.atlanticcouncil.org/content-series/atlantic-council-strategy-paper-series/the-future-of-security-in-space/

https://www.chathamhouse.org/2019/07/cybersecurity-natos-space-based-strategic-assets

https://www.meti.go.jp/shingikai/mono_info_service/sangyo_cyber/wg_seido/wg_uchu_sangyo/pdf/001_08_00.pdf

https://tokiocyberport.tokiomarine-nichido.co.jp/cybersecurity/s/column-detail90

いいなと思ったら応援しよう!