Flex-N(Zadara) セキュリティグループの基本と設定方法

はじめに

こんにちは。サービスマネジメントグループの伊藤です。

今回はFlex-Nの「セキュリティグループ」について、基本の説明、設定方法や設定例をお届けしたいと思います。

セキュリティグループとは、Flex-NのVPC(仮想ネットワーク)内で

仮想マシンやロードバランサー等のインスタンスの仮想ネットワークインターフェイス(以下、仮想NIC)に適用する「仮想ファイアウォール機能」になります。避けて通ることのできない重要な設定であるため、ぜひこの記事をご一読ください。

※Flex-Nはブロードバンドタワーがご提供するクラウドサービスです。

基盤にZadaraを採用しております。

知っておきたいセキュリティグループの基本

まずはFlex-Nのセキュリティグループの基礎知識になります。

マニュアルでは色々な項目に散って記載されている事をまとめてみました。ここを押さえているかどうかで、構築時のちょっとしたつまずきが減るかもしれません。

(1)セキュリティグループとは

セキュリティグループとは、「受信トラフィック」と「送信トラフィック」を制御するために作成するファイアウォール (ホワイトリスト) ルールのかたまりです。

セキュリティグループ内のどのルールにも一致しないトラフィックは破棄されますので、適切に設定を行う必要があります。

(2)インスタンスとセキュリティグループ

インスタンスの仮想NICには必ずひとつ以上のセキュリティグループが適用される必要があります。

セキュリティグループを明示的に指定しない場合は、VPCのデフォルトのセキュリティグループに自動的に関連付けられます。

VPCにはデフォルトのセキュリティグループが自動的に含まれています。

仮想NICに複数のセキュリティグループを適用することも可能です。

WEBフロント用、監視用など用途に合わせたセキュリティグループを作成し、複数のインスタンスで使い回す事で運用負荷を下げる事もできます。

(3)ステートフルなファイヤウォール機能

Flex-Nのセキュリティグループは『ステートフル』です。

ステートフルなファイアウォールとは、通信の「状態」を記憶して管理するファイアウォールのことです。送信側と受信側の通信をセットとして扱い、やり取りの流れを理解して制御します。

そのため外部からのSSHを許可する際には「受信トラフィックのルール」だけを作成すれば良いことになります。

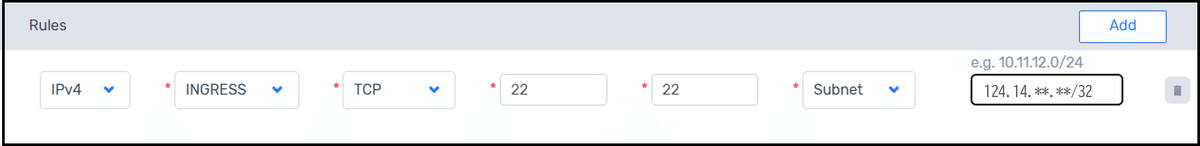

セキュリティグループのルールの設定項目

Type(インターネット プロトコル バージョン)

・IPV4 または IPV6を選択

Direction(方向)

・受信トラフィックのルールを定義するには、「INGRESS」を選択

・送信トラフィックのルールを定義するには、「EGRESS」を選択

Protocol(プロトコル)

・「ANY」「TCP」「UDP」「ICMP」から選択

Start port(開始)とEnd port(終了)

・Protocolで「Any」を選択した場合は、入力なし

・Protocolで「TCP」または「UDP」を選択した場合は、ポート番号の範囲を入力

・Protocolで「ICMP」を選択した場合は、TypeにICMPメッセージタイプを入力、CodeにICMPコードを入力

※何も入力しない場合は全てのICMPメッセージが許可されます

Remote(INGRESSルールなら送信元、EGRESSルールなら宛先)

・「ANY」:制限なし

・「Group」:特定のグループに制限

・「Subnet」:特定のCIDRまたはIPアドレスに制限

Remote Value

・Remoteで「Group」を選択した場合は、VPC内のSecurity Groupsを選択

・Remoteで「Subnet」を選択した場合は、CIDRまたはIPアドレスを入力

セキュリティグループの設定手順

新規作成

・Menu > VPC Networking > Security Groups

・+Createをクリック

Name:セキュリティグループ名を入力

VPC:セキュリティグループを関連付ける VPC を選択

・Rulesの「Add」をクリック

・「セキュリティグループのルールの設定項目」を参考に各項目に設定を入力

・「OK」をクリック

インスタンスに適用

・Menu > Compute > Instances

・セキュリティグループを適用するインスタンス名をクリックし、詳細を表示

・「Networks」をクリック

・セキュリティグループを適用するネットワークインターフェイスをクリックし、選択状態にする

・Security Groupsをクリック

・Security Groupsのプルダウンから作成したセキュリティグループを選択して追加

・不要なセキュリティグループがあればXをクリックしてデタッチ

・「OK」をクリック

既存のセキュリティグループのルールを変更

・Menu > VPC Networking > Security Groups

・変更するセキュリティグループ名をクリック

・左上の「Modify」をクリック

・ルール追加の場合は「Add」をクリックし、追加された行に設定を入力

・ルール削除の場合は右のゴミ箱マークをクリック

・「OK」をクリック

設定例

特定のIPからSSHを許可する設定例

フロントエンド用の設定例(HTTP/HTTPSアクセスを許可)

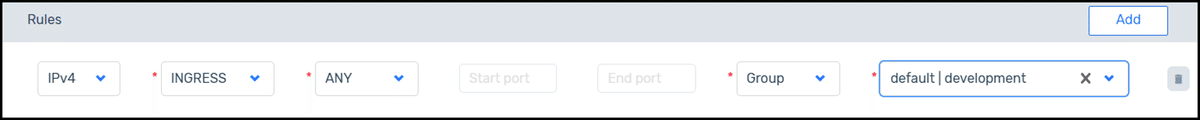

Remoteで「Group」を選択した場合の挙動について

Remoteで「Group」を選択すると、Remote Valueでは同じVPCに関連付けられたセキュリティグループが選択できます。

この場合、該当するセキュリティグループが適用されている仮想ネットワークインスタンスに設定したルールが適用されます。

たとえば、VPCのデフォルトのセキュリティグループには自動的に以下のルールが含まれます。

このルールがあるため、同一VPCのインスタンスにデフォルトのセキュリティグループを適用した場合、インスタンス間で全ての通信が許可された状態になります。

まとめ

セキュリティグループは、クラウド環境における重要なセキュリティ対策のひとつです。本記事では、セキュリティグループの基本からルールの設定、具体的な手順や設定例までを記載しました。

セキュリティグループを正しく理解し、適切に設定することで、不正アクセスやセキュリティリスクを大幅に軽減することが可能です。

この記事が、セキュリティグループを扱う際の参考になり、より安全な環境を構築する一助となれば幸いです。

ブロードバンドタワーでは構築代行サービスをご用意しております。 専門のエンジニアが設計・構築から運用管理まで対応し、お客様のビジネスをサポートいたします。 ご興味をお持ちになりましたら、ぜひお問い合わせください。