米国政府のサイバーセキュリティ機関が提唱するランサムウェア対策とは?【ColorTokensブログ 日本語翻訳】

本記事では、アメリカのサイバーセキュリティ企業 ColorTokens(カラートークンズ)社が発信しているセキュリティ情報(英文)を、日本の代理店である株式会社電巧社が許諾を得て日本語に翻訳・掲載しています。

※過去の記事もアップしておりますので、現在の情報と異なる可能性がございます。

記事下の最終更新日をご参考ください

今こそマイクロセグメンテーションを!

5月9日、米国最大の民間医療システムのひとつであるAscension社は、異常なネットワーク活動がサイバーセキュリティインシデントによるものであると報告しました。

影響を受けたシステムには、電子カルテ・システムや、特定の検査、処置、投薬の注文に利用されるさまざまなシステムが含まれていました。

医療機関は数年前から絶え間ない攻撃を受けており、500件以上がBlack Bastaグループとその関連会社に起因しています。

米国サイバーセキュリティ・インフラセキュリティ庁(CISA)は5月10日、現在進行中の#StopRansomwareイニシアチブの下、組織がより良い準備をするためのアドバイザリーを発表しました。

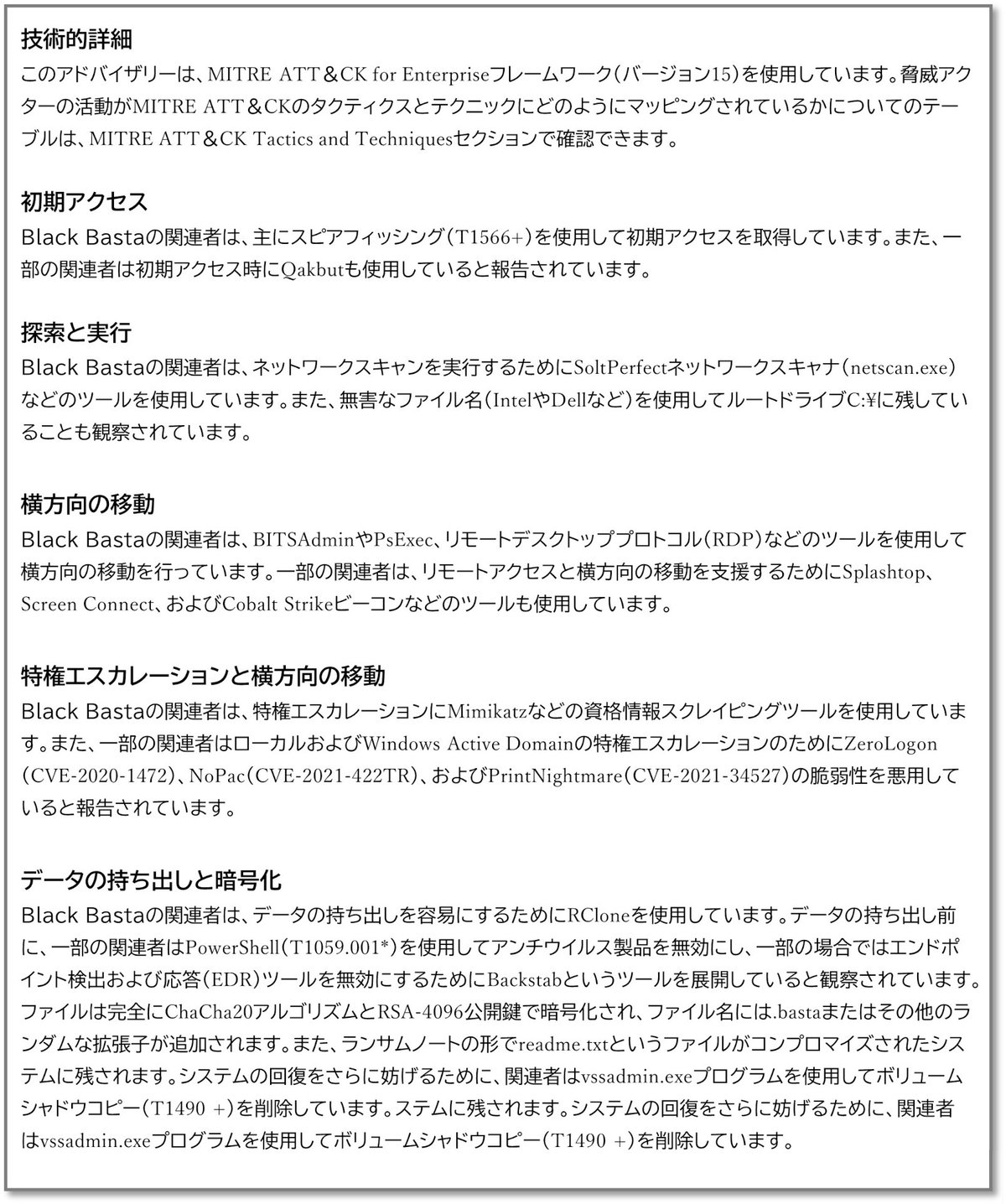

このアドバイザリーでは、MITRE ATT&CK for Enterprise フレームワークを使用した技術的な詳細が示されています。

アドバイザリーで強調された戦術をおさらいしてみましょう。

米国サイバーセキュリティ・インフラセキュリティ庁(CISA)のアドバイザリー

初期アクセス

敵はあなたのネットワークに侵入しようとしています。

Black Bastaの仲間はスピアフィッシングを使用し、ConnectWiseのような一般向けWebサーバーの弱点を突きます。

電子メールセキュリティソリューションとセキュリティ意識向上トレーニングは、スピアフィッシングに対する防御に不可欠であり、組織は、悪意のあるリンクに対する防御を強化する企業向けブラウザソリューションも検討することができます。

盗まれた認証情報への対策として多要素認証(MFA)が提案されることが多いですが、根本的な脅威であるパスワードを排除できるパスワードレス認証はさらに優れています。

発見と実行

敵はあなたの環境を把握しようとしています。

Black Basta のアフィリエイトは、ネットワーク・スキャナや、マスカレードや土地を離れて生活するといった標準的なテクニックを使って検知を回避しているようです。

最新のEDR(Endpoint Detection and Response)ツールは、これらの試みのほとんどを検出するはずですが、どのソリューションも100%の保証を提供することはできません。

500を超える組織が侵害されており、これは敵が従来のエンドポイント制御を回避する方法を見つけたことを示しています。

多くの利点の中でも、ホストベースのマイクロセグメンテーションは、敵のネットワーク発見プロセスを阻害することができます。

侵害されたシステム上のエグレス・コントロールは、ネットワーク・スキャナからのアウトバウンド・パケットを防止し、他のシステム上のイングレス・コントロールは、敵対者から見えないようにします。

ラテラルムーブメント

敵はあなたの環境を動き回ろうとしています。

攻撃者が目的を達成するために、あるシステムから別のシステムへ移動するために使用できるテクニックがいくつかあります。

セッション・ハイジャック、認証情報を得るための内部スピアフィッシング、SSHやRDPのようなリモート・プロトコル、Windows共有などです。

マイクロセグメンテーションは、横の動きの広がりを制限し、敵対者を少数の侵害されたシステムに封じ込めるための、唯一証明された技術です。

侵害されたシステムの出口制御は、攻撃者が横方向の移動を開始するのを防ぎます。

しかし、横の動きから完全に保護するためには、すべてのシステムで侵入を制御することも同様に不可欠です。

私たちは、マイクロセグメンテーションを組織全体に導入することを強く推奨します。

流出

ほとんどの組織は、悪質な行為者がネットワークに侵入しないようにすることに重点を置いています。

しかし、いったん内部に侵入すれば、ほとんどの敵対者は企業のネットワーク・インフラを利用して簡単にデータを流出させることができます。

Black Basta の関連会社は、データストア間でデータを移行するためのオープンソースプログラムである Rclone を使用していることが判明しています。

不正なアウトバウンド・トラフィックを防ぐためには、イグレス・フィルタリングを導入することが不可欠です。

何百ものアプリケーションを抱える組織では、境界ファイアウォールや Web プロキシでイグレス・コントロールを作成・管理することは困難です。

マイクロセグメンテーションを使用してこれらの制御を実装すると、各アプリケーションまたはマイクロセグメンテーションで管理するアウトバウンドURLまたはIPアドレスのセットが比較的少なくて済むため、より簡単な場合があります。

結論

CISAは、この#stopransomwareアドバイザリーに関する情報を提供する上で、素晴らしい仕事をしてくれました。

今こそマイクロセグメンテーションに注目し、実装する時です!

ColorTokens Xshieldがどのようにマイクロセグメンテーションを大規模に実装し、90日以内に具体的な結果を提供できるかについて、より詳細な情報をご希望の場合は、公式サイトからお問い合わせください。

■公式サイト(日本語)

https://de-denkosha.co.jp/product/cyber-sec/colortokens/

■公式サイト(英語)

https://colortokens.com/

翻訳元記事

「The Time for Microsegmentation is Now!」

最終更新日:2024/5/22

著者:Venky Raju

#電巧社 #ゼロトラストセキュリティ情報局 #ColorTokens #ゼロトラスト #ゼロトラストセキュリティ #ゼロトラストアーキテクチャ #マイクロセグメンテーション #セキュリティ #サイバーセキュリティ #サイバー攻撃 #企業