読メモ:CVE-2024-44243 a macOS system integrity protection bypass through kernel extensions

2024年 12月 11日の Apple のアップデートにより対処済みの、 CVE-2024-44243 に関するブログを読んでいきます。SIP のバイパスについて少し理解できればなと考えています。

SIP と特別な権限を持つ(エンタイトルメント)プロセスについて

SIP (「ルートレス」とも呼ばれます) は、ルートユーザーに対していくつかのオペレーティングシステム保護を強制する macOS のメカニズムです。SIP 制限の中で注目すべき制限の 1つとして、たとえば、ファイルシステムの制限があります。デバイスの重要なコンポーネントに与えるダメージの量が、ディスクに無制限にデータを書き込む能力に直接的に関係するため、悪意のあるアクターにとってもファイルシステムに関する制限は重要になります。しかしながら、同時に、必要なアップデートが影響を受けないようにするため、Apple はいくつかの例外的なケースを考慮する必要があります。たとえば、SIP で保護されたディレクトリへの無制限のアクセスが必要な場合があります。こういったケースに対応するため、Apple は、SIP チェックをバイパスする特定のエンタイトルメントセットを導入しました。これらの権限は、特定の SIP チェックに合わせて微調整されており、Apple のみが割り当てることができます。当然のことながら、Apple はこれらの権限を必要なプロセスにのみ割り当てます。これらの SIP をバイパスするプロセスを侵害するような脆弱性が、これまでにもいくつか確認されています。そのため、これらのプロセスに対する監視が、セキュリティチームにとっては重要なタスクのひとつです。

CVE-2024-44243 を使用して SIP のセキュリティ対策を突破する

エンタイトルメントが付与されているプロセスの 1 つとして storagekitd というプロセスがあります。stragekitd には多くの SIP バイパスが含まれています。例えば、Paragon や EaseUS などのカスタムファイルシステム内で、 Stragekitd も利用していることが、ブログの中で言及されているのですが、これらのシステムで呼び出している stragekitd を呼び出すことによって、適切な検証が行われることなく、つまり SIP バイパスが行われ、カーネル拡張除外リストを上書きすることができたという内容になっています。

ちなみに、これらはカスタムファイルシステムの脆弱性ではなく、macOS 上の SIP バイパスの脆弱性であることが注意書きされています。

Microsoft Defender for Endpoint による監視

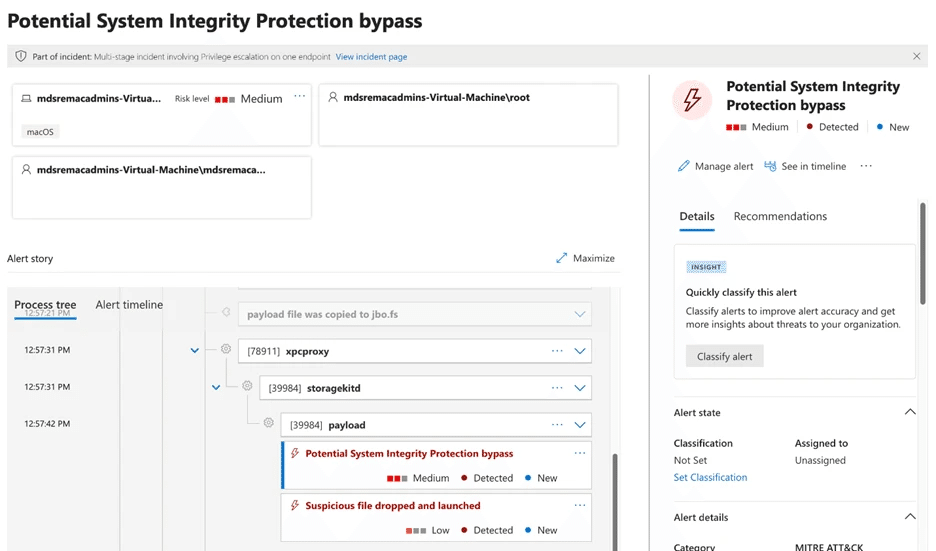

Microsoft Defender 脆弱性の監視機能によって、これらの侵害の検知ができるそうです。あまり画面を見る機会がないので借用させていただき貼っておくことにします。

参照元:CVE-2024-44243 の解析 (カーネル拡張による macOS システム整合性保護のバイパス) |Microsoft セキュリティ ブログ

Microsoft finds new macOS vulnerability, Shrootless, that could bypass System Integrity Protection | Microsoft Security Blog

New macOS vulnerability, Migraine, could bypass System Integrity Protection | Microsoft Security Blog