2020年サプライチェーン攻撃による米政府への侵入

本記事はゆっくり動画「2020年サプライチェーン攻撃による米政府への侵入」をテキスト化したものになります。

https://www.youtube.com/watch?v=qUeWgdjcV5U&ab_channel=%E3%82%86%E3%81%A3%E3%81%8F%E3%82%8A%E3%82%BB%E3%82%AD%E3%83%A5%E3%83%AA%E3%83%86%E3%82%A3%E3%83%A9%E3%83%9C

全記事無料で閲覧可能ですが、もしよければスパチャ感覚で課金してみてください。

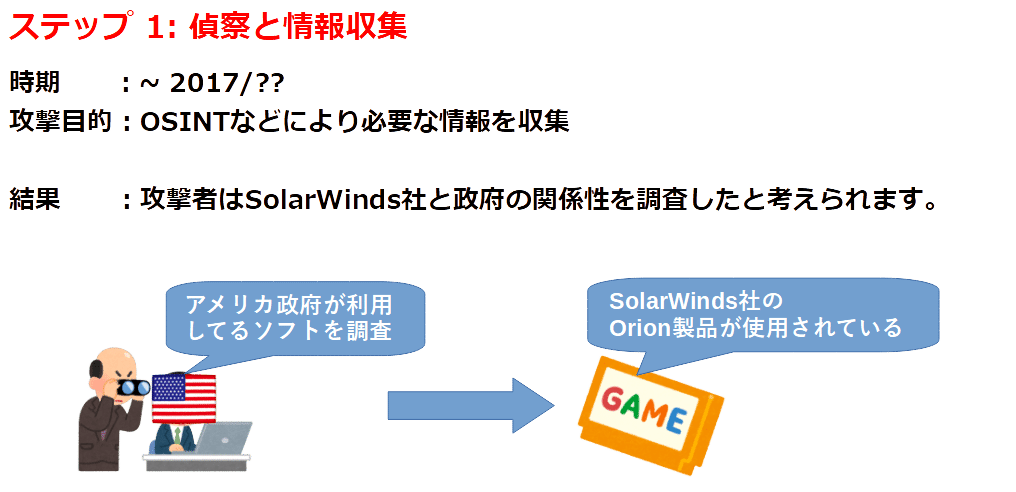

・SolarWinds社のOrion製品とアメリカ政府の関係性が調査されました。

・SolarWinds社にはCISO(最高セキュリティ責任者)が存在せず、万全の態勢でないことも分かっています。

・攻撃が発覚する以前のSolarWinds社は脆弱でした

・2019年にはセキュリティ研究者より、FTPサーバの認証情報がGitHub内にハードコーディングされていることが指摘されています。

・少なくとも2017年からSolarWinds社への侵入経路が、ダークネット上で販売されていたことも判明しています。

・SolarWinds社への侵入は少なくとも2019年から開始されました

・2019年10月には最初のネットワーク管理ソフト「Orion」への改ざんが確認されています

・攻撃者は開発環境を掌握し、コンパイラのプロセスを監視していました

・コンパイラがOrionのコンパイルを開始したとき、バックドア付のソースコードに入れ替えました

・この際仕込まれたバックドアはSunburstと呼ばれています

・2020年3月下旬、世界中にバックドア付のOrionが配信されました

・正規の予定されたアップデートであったため、この時点で攻撃を検出できませんでした

・バックドアは2週間程度の休眠後に活動を開始しました

・正規のOrionの通信に偽装し、C2サーバと通信を受け取りました

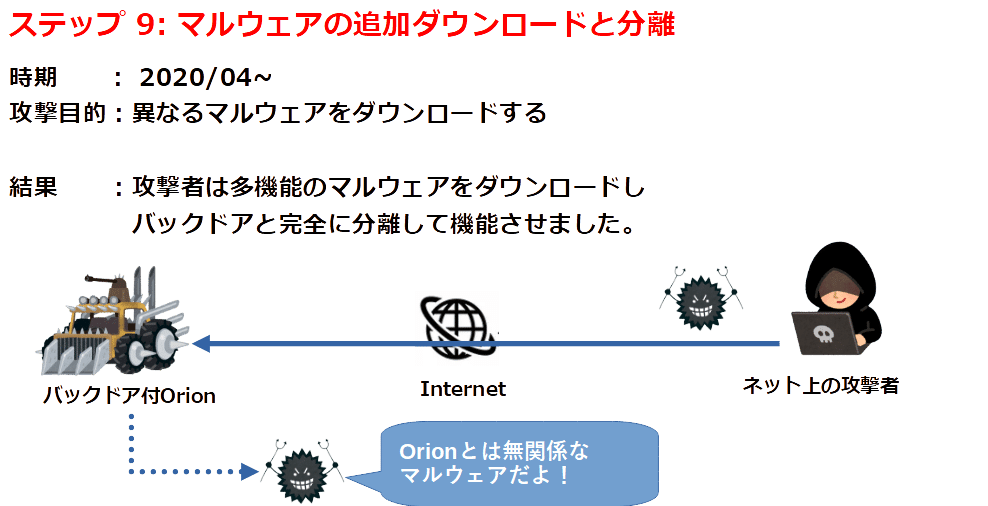

・攻撃者はCobalt Strikeなどの追加マルウェアをダウンロードしました

・追加のマルウェアはOrionとは独立して動作しています

・これにより追加マルウェアが発見されてもOrionは検出されません

・攻撃者は高度な攻撃を使用しM365リソースにアクセスしました

・SAMLトークンの偽造やCookieの盗難により多要素認証を回避しています

・攻撃者は多くの検出回避の技術を持っています

・侵入先ごとのファイル名や通信先に変更

・ログの無効化

・ステルス性の高い攻撃の実の実施

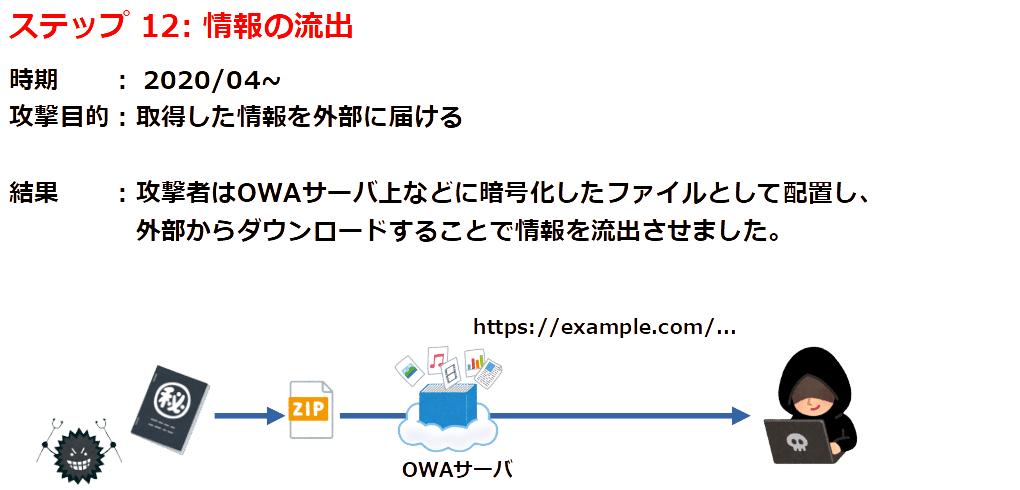

・攻撃者OWAサーバ上で機密ファイルを外部に流出させました

・本攻撃は非常に高度な技術が使用されたキャンペーンとして有名です

ここから先は

¥ 300

この記事が気に入ったらチップで応援してみませんか?