#01 試験頻出の攻撃手法まとめてみた。|情報処理安全確保支援士

これ覚えてないの勿体ない代表格の『攻撃手法』をまとめてみました。

攻撃手法全て網羅するのは骨が折れるので過去問でよく見る頻出項目を載せます。多く感じるけど単語を見れば意外と意味はわかるものも多いですね。

分類は少し曖昧なところがあります。

例えばDNSリフレクション攻撃はDDoS攻撃の一種でネットワーク系攻撃と言えるのですが、字面で見た時にDNS系とした方が覚えやすいかと思ってDNS系と分類しました。

私もまだ整理してみただけで覚えてません。

一緒に覚えましょう!!

1.パスワードクラッキング系

辞書攻撃(Dictionary Attack)

よく使われる単語のリスト(辞書)の単語を組み合わせて試行する手法。

例)user + 001 → user001

対策:意味のある単語を使用しない等

ブルートフォース攻撃(Brute Force Attack)

総当たりで文字列の組み合わせを試行して”パスワード”を特定する手法。

対策:一定回数の失敗でロックアウトする。

リバースブルートフォース攻撃(Reverse Brute Force Attack)

総当たりで文字列の組み合わせを試行して”ID”を特定する手法。

対策:ロックアウト、侵害されたパスワードの使用禁止。

パスワードリスト攻撃

他サービスから流出したIDとパスワード等を利用し、他サービスへ不正ログインする手法。異なるサービスで共通のID/パスワードを使用しているユーザーがターゲットになる。

Credential Stuffingとも呼ばれるが同義。

対策:IP・地理的検知。多要素認証(MFA)等。

2.Webアプリケーション攻撃系

SQLインジェクション(SQL Injection)

WEBサイトの入力ボックスに入力した内容から、データベースに対して悪意のあるSQLクエリを生成・挿入する。

対策:入力値のエスケープ処理、バインド変数を使用して入力値を適切に処理する(不正なSQLを実行させない)

クロスサイトスクリプティング(XSS: Cross-Site Scripting)

悪意のあるスクリプトをWebページに挿入し、そのページを閲覧した他のユーザーのブラウザでスクリプトを実行させる攻撃。クッキー情報やセッション情報が盗まれる可能性がある。

対策:入力値のサニタイジング

※サニタイジング:フォームに入力された悪意のあるスクリプト等(HTMLタグやJavaScript)を検出し他の文字列に置き換えて無害化すること。

クロスサイトリクエストフォージェリ(CSRF: Cross-Site Request Forgery)

正規ユーザーが知らぬ間に、不正なリクエストを実行させられる攻撃。攻撃者がユーザーの認証済みセッションを利用して、意図しないアクションを行わせる。

対策:CSRFトークンの導入(リクエストに一意のトークンを含め、リクエストの正当性を確認)

3.ネットワーク攻撃系

中間者攻撃(MITM: Man-in-the-Middle Attack)

攻撃者が通信の間に割り込み、データを傍受、盗聴、改ざんする攻撃。HTTPSが適切に使用されていない通信が特に狙われやすい。

対策:SSL/TLSの使用

DoS/DDoS攻撃(Denial of Service / Distributed Denial of Service Attack)

サーバーやネットワークに大量のリクエストを送信して、サービスを一時的に停止させる攻撃。分散型(DDoS)では、複数のマシンから攻撃が行われる。

対策:WAFやDDoS対策サービスの導入によりトラフィックを監視して攻撃的なリクエストをブロックする。

※WAF:Web Application Firewallの略。Webアプリケーションの脆弱性を突いた攻撃からWebサイトを保護する。攻撃と判断した通信を遮断してサイトを保護する。

セッションハイジャック

ユーザーのセッションIDを盗み、ユーザーになりすまして不正な操作を行う攻撃。盗まれたセッションIDでログインが可能になる。

対策:セッションIDの暗号化とセッションタイムアウト設定

リプレイ攻撃(Replay Attack)

過去の通信データを再送して不正にシステムを利用する攻撃。攻撃者が過去のセッション情報やリクエストを入手し、それを悪用することで認証を通過する。

対策:タイムスタンプや1回限りのトークンを使用する。

4.マルウェア系

ランサムウェア

システム内のデータを暗号化し、復号キーの提供と引き換えに身代金を要求する攻撃。

対策:定期的なバックアップ。アンチウイルスソフトの使用。

ドライブバイダウンロード攻撃

悪意のあるWebサイトを訪問しただけで、ユーザーが気づかないうちにマルウェアが自動的にダウンロードされ、感染する攻撃。

対策:セキュリティソフトの常時起動。ブラウザセキュリティ強化。

5.ソーシャルエンジニアリング系

フィッシング(Phishing)

攻撃者が正規の組織を装い、偽のメールやWebサイトを使って個人情報や認証情報を盗み取る

対策:メールフィルタリング。ユーザー教育(不審なメール、サイトを信用しない・開かない)

スミッシング(Smishing)

SMSを使用したフィッシング攻撃。偽のメッセージを送り、リンクをクリックさせて個人情報や認証情報を盗む。

対策:SMSフィルタリング。ユーザー教育(怪しいSMSを検知し、ユーザーがクリックしない)

ソーシャルエンジニアリング(Social Engineering)

技術的な手法ではなく、人間の心理や信頼関係を悪用して情報を盗む攻撃。電話や対面での詐欺行為も含まれる。

対策:セキュリティ教育。個人レベルでの対策となる。

6.DNS系

DNSキャッシュポイズニング(DNS Cache Poisoning)

攻撃者がDNSサーバーのキャッシュに偽の情報を注入し、ユーザーを攻撃者のサーバーに誘導する攻撃。ユーザーは偽のサイトにアクセスしてしまい、情報が盗まれる可能性がある。

対策:DNSSECの導入

※DNSSEC:DNS Security Extensionsの略。DNS応答にデジタル署名を付加し、改ざんを防止する。

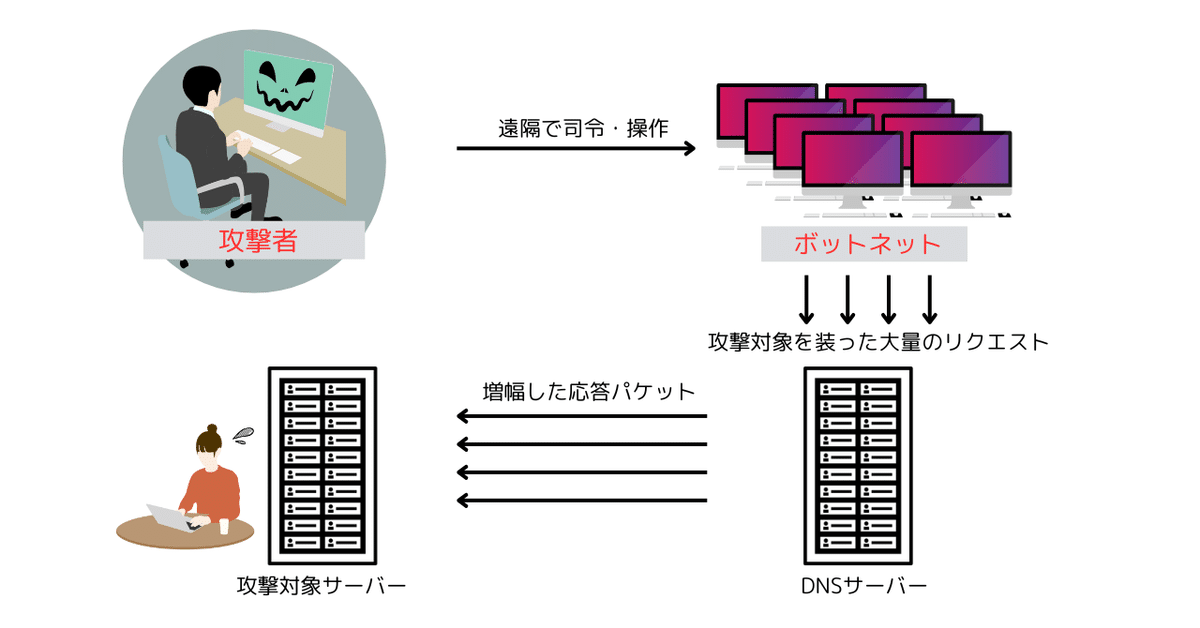

DNSリフレクション攻撃(DNS reflection attack)

攻撃者がDNSサーバーを悪用して、大量のDNS応答をターゲットに送りつけるDDoS攻撃。攻撃者はターゲットのIPアドレスを偽装してリクエストを送る為、犯人の特定が困難。DDoS攻撃の一種。

対策:レート制限を実装し、DNSサーバの応答量を制限する。(攻撃対象に応答は送られるが、攻撃の影響を軽減できる)

DNSトンネリング(DNS Tunneling)

DNSプロトコルを使用して外部の攻撃者と不正な通信を行う技術。正規のDNSリクエストに見せかけてデータをやり取りする為検知が難しい。

対策:DNSトラフィック監視。異常検出(DNSリクエストに対する不正なトラフィックをモニタリング)

ドメインハイジャック

攻撃者がドメインの登録情報を不正に変更し、正当な所有者からドメインを奪取する攻撃。Webサイトが乗っ取られ、偽サイトに置き換えられることがある。

対策:ドメインロック。二要素認証(2FA)使用。

7.その他

バッファオーバーフロー攻撃(Buffer Overflow Attack)

メモリ領域の上限を超えるデータを上書きしてシステムの動作を不正に制御する攻撃。攻撃者が任意のコードを実行できる可能性がある。

対策:入力値の検証(バリデーション)によりデータサイズ、書式などが想定範囲内のものであるかを確認する。

ゼロデイ攻撃(Zero-Day Attack)

公開されていない、もしくは修正されていない脆弱性を突く攻撃。ベンダーやユーザーが脆弱性に対処する前に攻撃が行われるため、非常に危険。

対策:セキュリティパッチの迅速な適用。脆弱性スキャン。