SEC329-R Unlocking security outcomes with Amazon Security Lakeのセッション参加レポート

こんにちは。サイバーセキュリティクラウド(以下、CSC)の斎藤です!AWS re:Invent 2日目の午後は、Unlocking security outcomes with Amazon Security Lakeというタイトルのセッションに参加しました。

CloudFastenerはお客様環境のSecurity Lakeと連携することでセキュリティに関わるイベントやログのデータを収集しています。Security Lakeは我々にとって必要不可欠なAWSサービスですので、CloudFastenerの関係者として本セッションに参加しました。

すでにご存知の方も多いと思いますが、AWS re:Invent 2024の初日にSecurity Lakeのサービスアップデートのセッションがありました(私はその時間GameDayに参加していたため残念ながら聴講することができませんでした)。

初日のセッションはCloudFastenerのPMと開発責任者が参加して記事を投稿しておりますので、詳細はそちらをご覧いただければと思います。

本セッションの概要

本セッションは2名のスピーカーがプレゼンしつつ、合間で参加者に質問を投げかけていくChalk talkの形式でした。80席あったのですが満席。セキュリティに対する皆さんの関心の高さが伺えました。

本セッションの概要はこちらとなります。それぞれ詳しく紹介していきます。

既存のセキュリティデータ管理の課題とOCSFについて

Amazon Security Lakeの紹介

Apache Icebergについて

Security LakeとOpenSearchのzero-ETL連携

既存のセキュリティデータ管理の課題とOCSFについて

セキュリティデータはベンダーごとに異なる形式で出力されてしまっていたので、データを分析するセキュリティアナリストはその差異を解釈し、適宜データの変換や正規化を施す作業が必要でした。セキュリティチームにとってこれは非効率なだけでなく、本来のセキュリティ脅威への分析や対応の業務に集中することができませんでした。

OCSFはOpen Cybersecurity Schema Formatの略で、簡潔に言うと異なるベンダーのセキュリティデータを標準化・正規化するためのオープンソースフレームワークです。現在、900以上の貢献者と200以上の組織が参加しているとのこと。OCSFはベンダーごとに異なる表現を標準化・正規化して統一を図っています。また階層構造のデータモデル(カテゴリ、クラス、オブジェクト、属性)を採用しているので、データの関係性が理解しやすく分析時のクエリを効率的に行うことができます。

Amazon Security Lakeの紹介

Amazon Security Lakeはセキュリティに関連するデータを一箇所に収集して管理することができるサービスです。

データ収集時にOCSF形式に自動的に変換されるので、利用者は統一されたスキーマで検索することができます。

データを取り込む際にApache Parquet形式に変換することで元データの70〜90%のサイズに圧縮しているとのこと。これらのデータはApache Icebergのテーブルで管理されており効率的な検索を実現しています。

マルチアカウント・マルチリージョンをサポートしており、複雑なデータパイプラインを自動で構築・管理してくれます。

弊社はSecurity LakeのパートナーとしてAWSに認定されており、パートナー企業一覧のスライドでCSCのロゴが掲載されておりました。

Apache Icebergについて

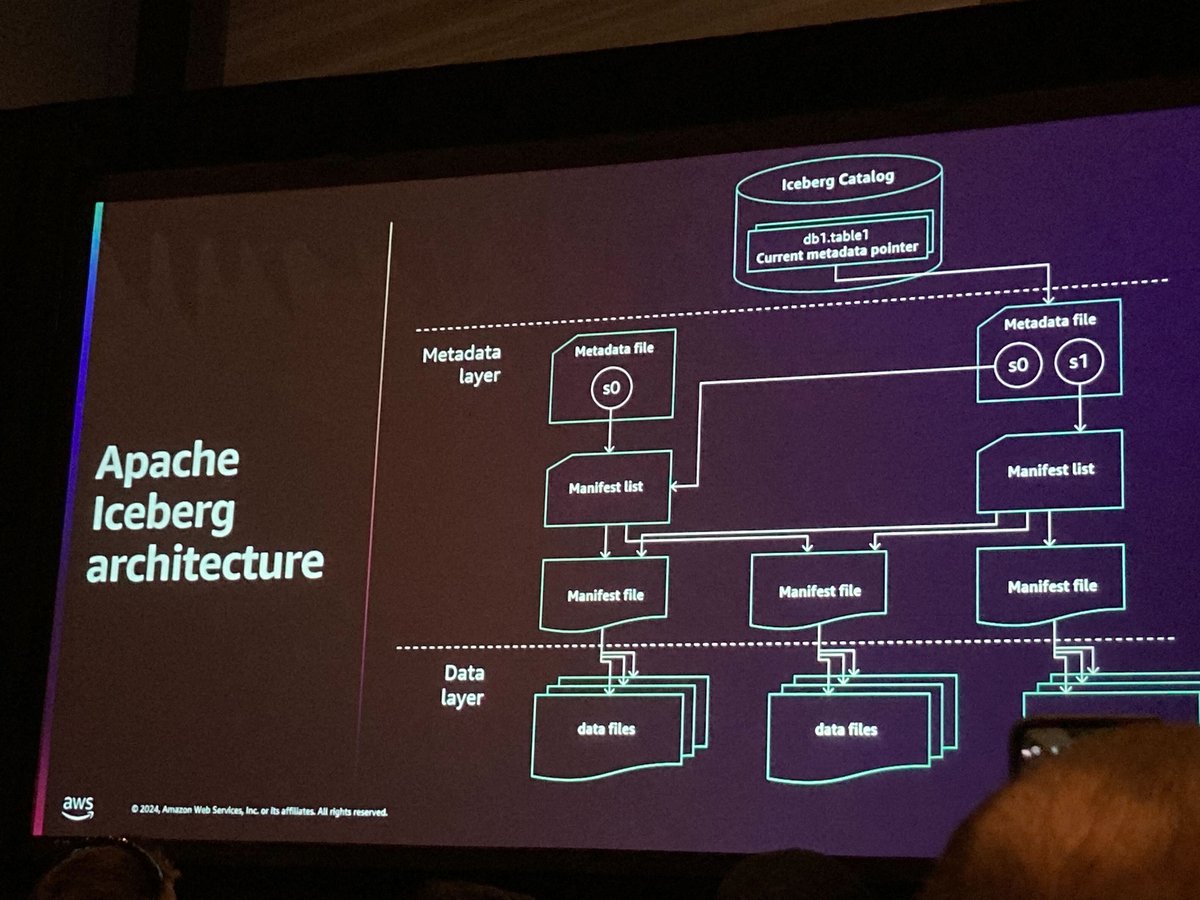

Apache IcebergはSecurity Lakeの基盤となるテーブルの形式です。

S3バケットに出力されたApache Parquetファイルをメタデータで管理することで効率的な検索を実現しています。

動作デモとして、Athenaを使ってS3バケット上のParquetファイルを普通に検索した場合と、Lake FormationのIcebergのテーブルに同じクエリを投げた場合の検索応答の比較が行われ、Icebergのほうが断然速かったです。

Security LakeとOpenSearchのzero-ETL連携

re:Inventの初日にSecurity LakeとOpenSearchのzero-ETL連携の発表がありましたが、本セッションでも触れていました。

本機能を用いることで、OpenSearchダッシュボードから複雑なETLパイプラインを組むことなく、Security Lakeに格納されたセキュリティデータを検索することができるようになります。

Indexビューを作成して一部のデータをあらかじめOpenSearchクラスタ側に取り込んでおくことで、検索条件を変えて何度もクエリをかけたいときに検索効率が向上します。

実際にOpenSearchダッシュボードを用いて、Security Lakeとzero-ETL連携されたLake FormationテーブルにSQLクエリを投げる動作デモをしてくれました。

まとめ

クラウドのセキュリティの重要性が年々増していく中、複数のツールやSaaSが出力する異なる形式の膨大なデータの管理は、システム管理者とセキュリティ業務に関わるエンジニアの頭を悩ませる要因のひとつでした。

Security Lakeを利用することで、複雑なパイプラインを構築することなくデータを一箇所に集約してガバナンスを効かせ、統一されたスキーマで効率良くセキュリティに関わるデータを検索することができます。

今回発表されたzero-ETL連携を用いることでOpenSearchから手軽にSecurity Lakeのデータを検索できるようになりましたので、すでにOpenSearchをログ分析基盤にしている企業にとっては朗報かと思います。

記事中に紹介したCloudFastenerについて詳しくはこちら:https://cloud-fastener.com/

CloudFastener(クラウドファスナー)は、AWS・Azure・Google Cloudの各種セキュリティサービスを包括的に管理し運⽤するサービスです。

「ソフトウェア」と「人力サービスを」セットにして提供することで、セキュリティ業務の特定から復旧までをワンストップで対応します。

業界唯一の「リーズナブルに丸投げできる」セキュリティサービスであり、セキュリティの人材が社内にいない場合でも、AWS・Azure・Google Cloudのセキュリティ対策を万全にしたいという課題を解決できます。