【THM】 Pickle Rick を解いてみる

TryHackMe の Pickle Rick というルームの Writeup

ピクルスになった Rick を人間に戻すために、サーバをハッキングして薬を作るための3つの材料をみつけて欲しいとのこと。

まずはマシンを起動する。

現在分かっている情報は以下

サーバのIPアドレス

とりあえず、Nmapを使用しポートスキャンをしてみる。

結果を見るとSSHとHTTPのポートが開いているようだ。

アカウントとパスワードが不明なので一旦22番ポートは後回しとして、ブラウザで開いてみる。

コンテンツが表示されたが、あまり有用な情報はなさそう。

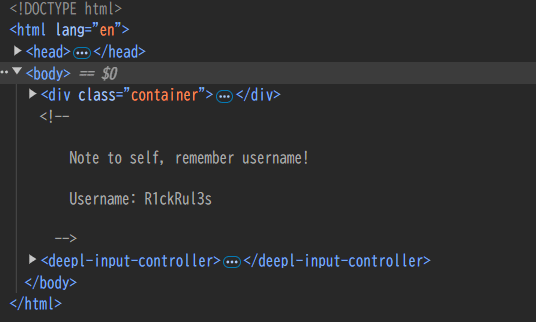

開発者ツールでソースを確認。

ユーザネームを見つけた。

Username:R1ckRul3s

ほかにソース上を探してみたが特に有用な情報はなさそう。

情報がまだ少ないので、Gobuster でディレクトリを調査してみる。

※ワードリストについてはKali Linuxにデフォルトで入っているものを使用

/assets と robots.txt が閲覧可能のようだ。

/assetsを開いてみる。

画像を発見。「rickandmorty.jpeg」がTOP画面で使用されている以外、ほかの画像を見つけられていない。(使われていない可能性もあり)

「fail」と「portal」がなんか怪しい。何かのポータルのTOP画面とエラー画面があるのではないかと推測。

まだ見つけられていないディレクトリがありそうなので、拡張子を指定して再度検索してみる。

/denied.php, /login.php, /portal.php を発見!

ここまで見つけた情報を整理する。

サーバのIPアドレス

22番ポートと80番ポートが開いている

Username:R1ckRul3s

/login.php, /assets, robots.txt

/denied.php, /portal.php (恐らく共にログイン後のコンテンツ)

robots.txt の内容を確認してみる。

よくわからない値だが、念のためパスワードと仮定してみる。

先ほど /login.phpの存在を確認したので、アクセスし以下値でログインを試みる。

Username:R1ckRul3s

Password:Wubbalubbadubdub

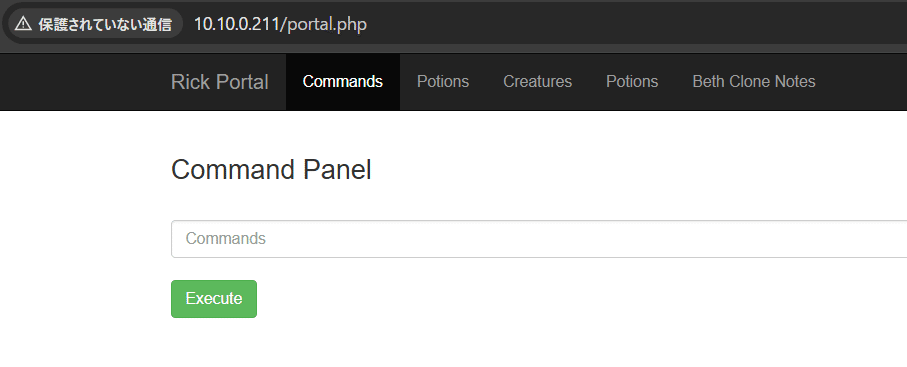

ログインできた!よくわからない robots.txt の値はパスワードのようだ。

コマンドが打てるのだろうか?

lsコマンドを打ってみたところファイルが表示されることを確認。

「Sup3rS3cretPickl3Ingred.txt」、「clue.txt」

怪しいテキストファイルを発見したので内容を確認する。

※cat コマンドは権限がなかった

mr. meeseek hair

こちらを1番目の材料に入力したところ、正しい答えであることを確認。

一つ目の材料を発見した!

clue.txt の内容を確認すると、ファイルシステムを見回り他の材料を探すとの記載があった。

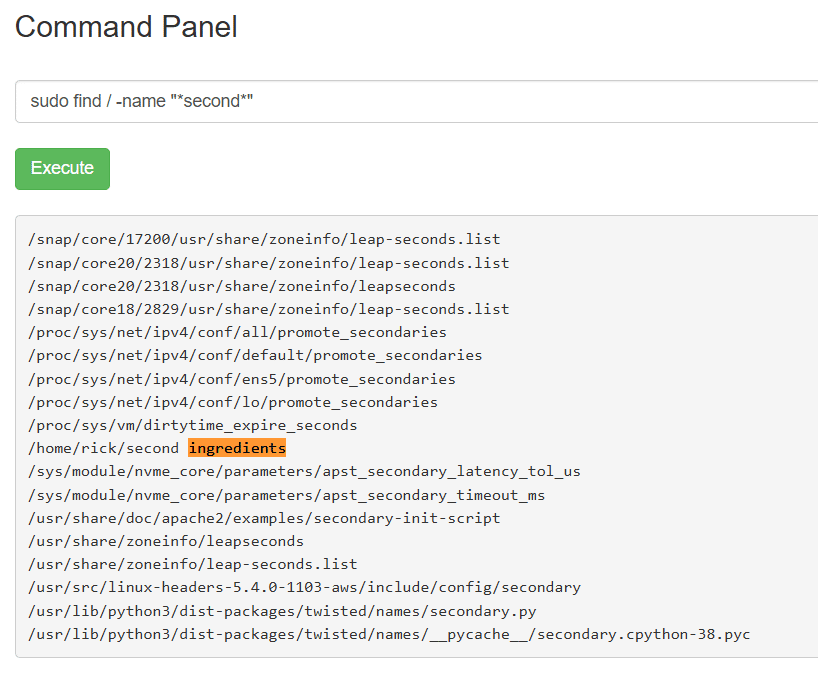

Command Panel 画面からコマンドで、怪しい他のファイルを探していく。

現在のディレクトリを確認

sudoコマンドが使えるようだ。

Ctrl+f で怪しいファイルを探してみる。

ファイル名が不明なので、「Pickl」「second」「2nd」….と推測していろいろ検索をかけてみたところ怪しいファイルを発見!

lessコマンドで内容を確認

3つ目の材料「fleeb juice」を発見!

残すは2つ目の材料のみ。

2つ目がなかなか見つからず、ファイルタイプを除いて探したところ、怪しいものを発見。

もう少し詳しく確認してみるとファイルのようだ。

lessコマンドで内容を確認する。

「1 jerry tear」を2番目の材料として回答したところ正解だった。

以上の手順にて以下3つの材料を見つけることができた

1つ目の材料:mr. meeseek hair

2つ目の材料:1 jerry tear

3つ目の材料:fleeb juice