VPNとTorを併用しネットの匿名性を高める方法を分かりやすく解説

インターネットで活動する人たちはどうやって匿名性を高めているのか気になりませんか?

匿名性を高める方法として有名なのはVPNとTorです。どちらも匿名性を確保するにはすばらしいサービスですが、匿名性を高める際にもっともエキサイティングな方法はVPNとTorを併用することです。

それでは、どうやってTorとVPNを併用するのでしょうか?TorとVPNを併用することによってどのようなメリットがあるのでしょうか?

それらの疑問についてお話します。

TorとVPNを併用する前の豆知識

あなたのインターネット上での行動は至る所で記録されています。あなたがアマゾンで買い物したりYoutubeで動画をみたりした記録はISP(インターネットサービスプロバイダー)に通信履歴として記録されています。

法務省の「通信履歴の電磁的記録の保全要請」により通信履歴が90日間保管されます。

X(旧:Twitter)をはじめとするSNSでの誹謗中傷で警察が発信者を簡単に特定できるのは、ISPが通信履歴を保存しており、それを捜査機関などに開示しているからです。

しかしVPNを利用している場合、あなたがどのWEBサイトへアクセスしたのか、Torrentでどのようなファイルをダウンロードしたのか、といったインターネット上での行動がISPの通信履歴に残ることはありません。

なぜならば、ISPに残るのはVPNサーバーへ接続した通信履歴だけだからです。

この通信履歴が身元を特定する材料になることはありません。

VPNの懸念点のひとつはVPNサービス事業者がノーログポリシーを守らず通信履歴を開示してしまうケースです。もしもISPから通信履歴が削除される前にVPNサービス事業者が通信履歴を開示してしまうと身元が特定されます。

匿名性が高い匿名VPNを選ぶ方法

VPNサービスに匿名性を求める場合、最低でも「ノーログポリシー」である必要があります。しかし「ノーログポリシー」で運用されていると公式サイトに書いてあったとしても、それが本当なのかどうかは分かりません。

過去、ノーログポリシーと宣伝しながらログを開示してきたVPNサービスは少なからずあります。

そのため、VPNサービスを選ぶ際はいくつかの基準を設けると良いでしょう。

たとえば「外部機関によってノーログポリシーが証明されている」「マルチホップ接続に対応している」のような基準です。

外部機関によってノーログポリシーが証明されているVPNサービスは次の3つが有力です。

NordVPN … PwCが監査済み

PIA… Deloitteが監査済み

ExpressVPN … PwCが監査済み

上記の各VPNサービスは監査結果のレポートを利用者に公開しているので、どのような監査がおこなわれたのか興味がある方は一読すると良いでしょう。

つぎにマルチホップ接続に対応しているVPNサービスとして知られていて有力なのは次の3つのVPNサービスです。

上記のVPNサービスは2つ以上のVPNサーバーを経由させることで追跡を困難にしています。

まとめると、外部機関によってノーログポリシーを証明しており、なおかつマルチホップ接続に対応している次の2つのVPNサービスが匿名性を求める方には合っていると言えるでしょう。

NordVPNとPIAはどちらもおすすめですが、Linuxユーザーの方であればPIAの方が合っているでしょう。というのも、PIAにはLinux用のGUIアプリが提供されているため、WindowsやMacと同じ外観のアプリをLinuxでも利用できるからです。

VPNの弱点

VPNの弱点はVPNサービス事業者がログを第三者に提供してしまう可能性がある点です。

無料VPNでは当然のことながら、有料のVPNでもノーログポリシーを破りログを保存・提供している場合があります。

VPN利用者はVPNサービス事業者を信じるしかなく、ノーログポリシーが信頼できるのか自分で確認する方法はありません。

匿名性の高いVPNサービスはノーログポリシーを外部機関によって証明されているとは言っても、今日もそれが守られているという確証はありません。

Torの匿名性が高い理由

Torはなぜ匿名性が高いのでしょうか?

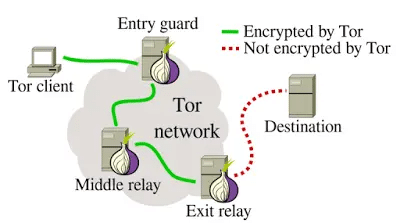

Torは次の図のように「Entry guard」「Middle relay」「Exit relay」という3つのサーバーを経由します。

あなたがTorを使うとISPにはEntry guard(Torの入り口)と通信している記録が残りますが、最終的な接続先にはExit relay(Torの出口)と通信している記録が残ります。

Entry guardはあなたのIPアドレスを知っていますが、どこへ通信しようとしているのか知りません。

Exit relayは接続先を知っていますが、あなたが送信したとは知りません。

つまり、次のようにそれぞれが知っている情報は限定されており、Entry guardとExit relay間には信頼関係が構築されないため匿名性が維持されます。

Entry guard … 送信者を知っているが送信先は不明

Middle relay … 送信者も送信先も不明

Exit relay …送信先は知っているが送信者は不明

逆に言えば、Entry guardとExit relayを制御されると匿名性が崩れます。

Torの弱点

TorはEntry guardとExit relayを制御下に置かれると匿名性が崩れます。

そのため、TorはEntry guardを一定期間固定し出口ノードを頻繁に変更するという対策をおこなっています。

これによって多くの攻撃は防げますが完璧ではありません。

Entry guardとExit relayを制御下において発信元を特定しようとしている時点で並のコンピュータ資源を持った相手ではないでしょうから、本気で狙われた場合は発信元を特定される可能性が高いでしょう。

また、Torの発信元を特定する手法については日々研究されています。

近い将来、高い確度で発信元を特定できるようになるかも知れませんし、既にそのような手法が確立している可能性もあります。

ですから、Torを使う場合は過信せずにVPNでEntry guardへのアクセスを保護することをおすすめします。そうすれば、万が一TorのEntry guardへアクセスしているIPアドレスが漏洩してもVPNによって守られます。

なぜTorとVPNを併用する必要があるのか?その方法とは?

ここまで解説したとおり、VPNもTorも完璧ではなく弱点があります。そのため、互いの弱点を補うためにTorとVPNを併用する必要があるのです。

TorとVPNを併用する方法は2つあります。

この記事が気に入ったらチップで応援してみませんか?