Microsoft Defender for cloud Apps(MDA)を触ってみる

自社環境でMicrosoft Defender for cloud Apps(MDA)が使えたので、今後必要になったときにすぐ使えるよう色々触ってみましたメモ。

必要ライセンスについて

2024年1月時点では、MDAは下記のプランで利用可能です。自社環境ではEMSのE5のライセンスがあるので利用可能でした。

Microsoft 365

E5

E5 Security

E5 Compliance

F5 Security

F5 Compliance

F5 Sec+Comp

Enterprise Mobility + Security(EMS)

E5

サービスをMDAに接続する

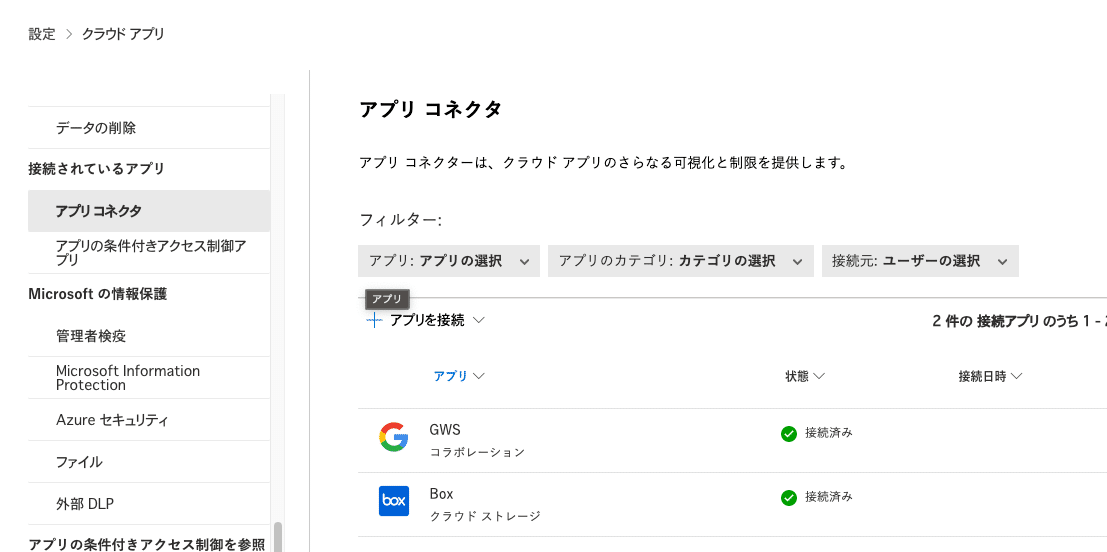

Microsoft Defender上で「設定」>「クラウドアプリ」>「アプリコネクタ」と進み、利用しているサービスをMDAに接続することで利用状況をMicrosoft Defender上で確認することが可能になります。

GWSを接続する

試しにまずGWSを接続してみることにします。手順はMicrosoftが公開しているので、これを参照して実施します。

「+アプリを接続」をクリックしてリストからGWSを選択し、案内に沿って接続設定を行います。接続設定が済むと、アプリコネクタにアプリが登録されます。

少し待つと接続が完了し、状態が「接続済み」なれば接続は完了です。リストにBoxもあったのであわせて接続してみました。

接続できるアプリは多くない

接続するアプリはリストから選択しますが、見たところそれほど多くは用意されていませんでした。CASB自体利用経験が無いのでこんなものなのか、それともMDAが接続できるアプリが少ないのかは不明です。

MDAからログを確認する

アプリの接続が済んでしばらく経つと、Microsoft Defender上で接続したアプリの情報が確認できるようになります。

OAuthアプリ

「OAuthアプリ」メニューを見ると、GWSのアカウントでOAuth認証で利用しているサービスの一覧が確認できます。

どのサービスに誰がOAuthを用いて利用しているか確認できるほか、アプリに応じて設定されているアクセス許可レベルを確認できたり、必要に応じて利用を制限することも可能のようです。

このあたりはGWSの管理画面からでも確認できる内容ですが、ユーザー別に見ないといけないところ一覧で確認できるので非常に便利です(知らないだけでGWSでも一覧で見れる?)。

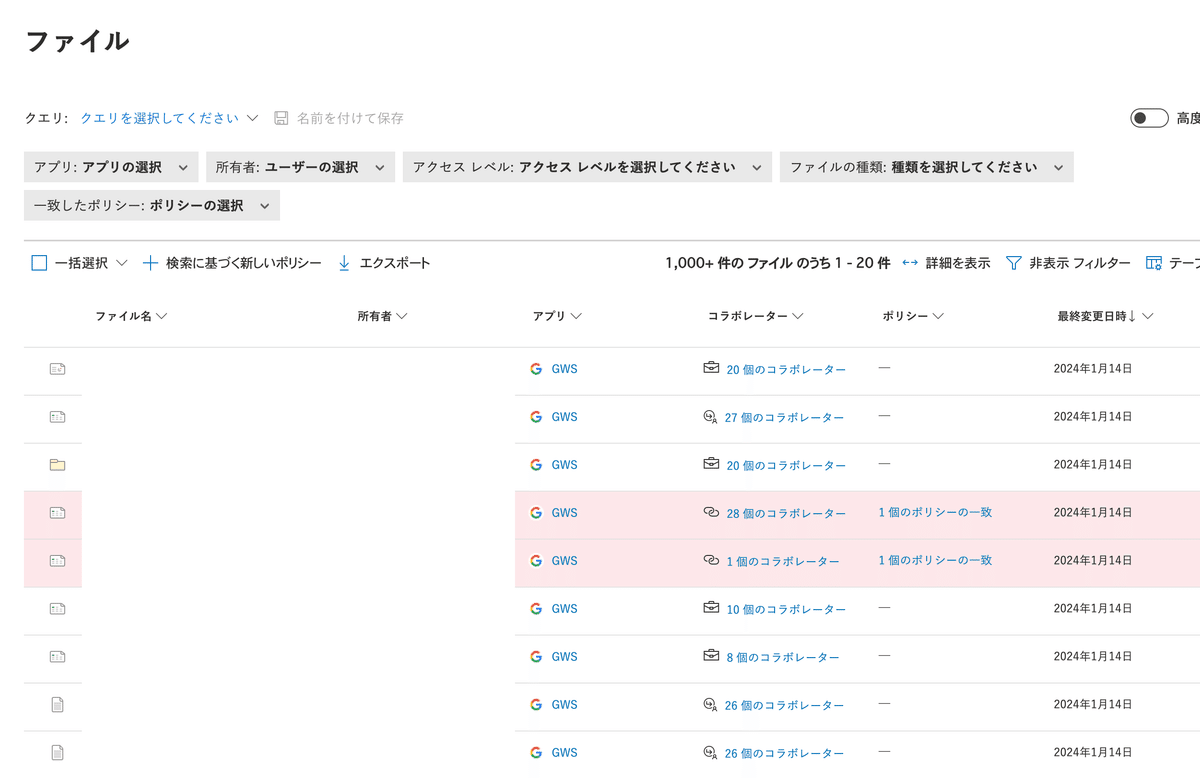

ファイル

「ファイル」メニューでは接続したサービスのファイルの状態を確認できます。GWSだと、GoogleDriveの変更ログや公開状態を一覧で確認可能です。ポリシーを設定してアラートを上げたりもできます。

GoogleDriveでの心配事の一つとして、共有範囲が「リンクを知っている全員」になっていることが挙げられます。

無条件でリンクが嗅ぎ当てられることはそう無いと思いますが、共有した先のユーザーが無断で第三者にファイルの共有を行ったり、退職者がリンクを控えておいて転職先で利用する、といったリスクがあるのでこういった設定はなるべく行わないのがベターです。

MDAではポリシーを適用すれば、こういった状態の検知も可能です。試しに共有範囲が「リンクを知っている全員」になっているファイルを検知するポリシーを作成して適用してみたところ、上記画像のように赤色でハイライトされました。必要に応じてアラートの通知を受け取ることも可能です。

アクティビティログ

「アクティビティログ」メニューでは、接続したサービスのアクティビティを確認することができます。

スプレッドシートのimportrangeを行ったログなども入ってきているようでした。機密性の高いファイルなどを予めポリシーを設定しておいて、特定の操作が行われた際にアラートを出すとかが使い道になるでしょうか。

条件付きアクセス制御を行う

MicrosoftアカウントでSSO設定したサービスに対して、条件付きアクセス制御を行うことができます。

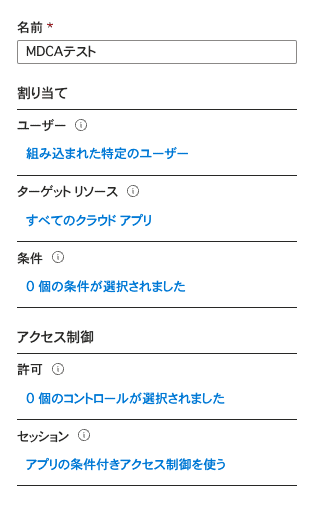

使用するには、まずEntra IDで条件付きアクセスの設定をします。監視対象ユーザーを割り当て、ターゲットソースは「すべてのクラウドアプリ」にします。「セッション」の設定は「アプリの条件付きアクセス制御を使う」にチェックを入れて「カスタムポリシーを使用する」を選択します。

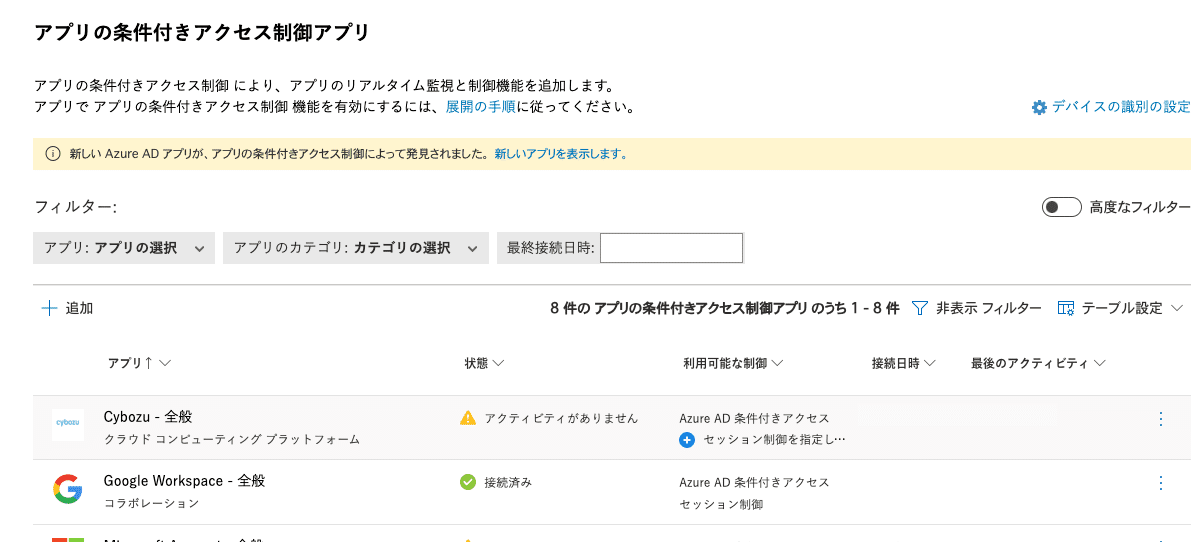

条件付きアクセスの設定が済んだら、割り当てたユーザーでサービスにSSOを行います。試しにGWSやkintoneにSSOを行ってみました。

その後Microsoft Defenderの「設定」 > 「クラウドアプリ」 > 「アプリの条件付きアクセス制御アプリ」を見ると、SSOしたサービスが登録されます。

状態が「接続済み」になった状態でGoogleDriveにアクセスすると、ドメインが「drive.google.com.mcas.ms」となっていました。MDA経由でアクセスしているようです。

これでアクセス制御をすることが可能になったようですが、いかんせん速度が遅い。ADSLの時代に戻った気分です。

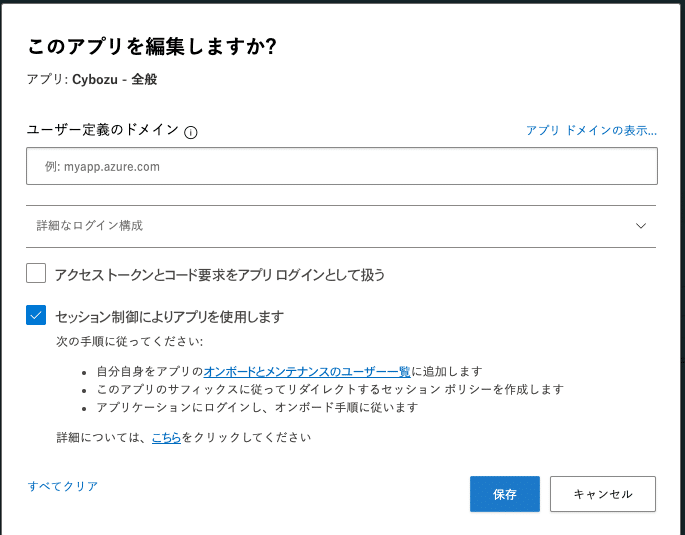

いっぽうkintoneもSSOしてみましたが、こちらは特にドメインが変わらず。何故かと設定をよく見てみたら、kintoneはセッション制御がオンになっていませんでした。

「セッション制御を指定し・・・」と書いてあるところをクリックして、表示されるウインドウで「セッション制御によりアプリを使用します」にチェックを入れます。

一度ログアウトして再ログインしたらMDA経由のアクセスになりました。ただ、動作はやはり遅い。

ダウンロードを禁止してみる

Microsoft Defenderの「ポリシー」>「ポリシー管理」と進み、「ポリシーの作成」>「セッションポリシー」を選択します。

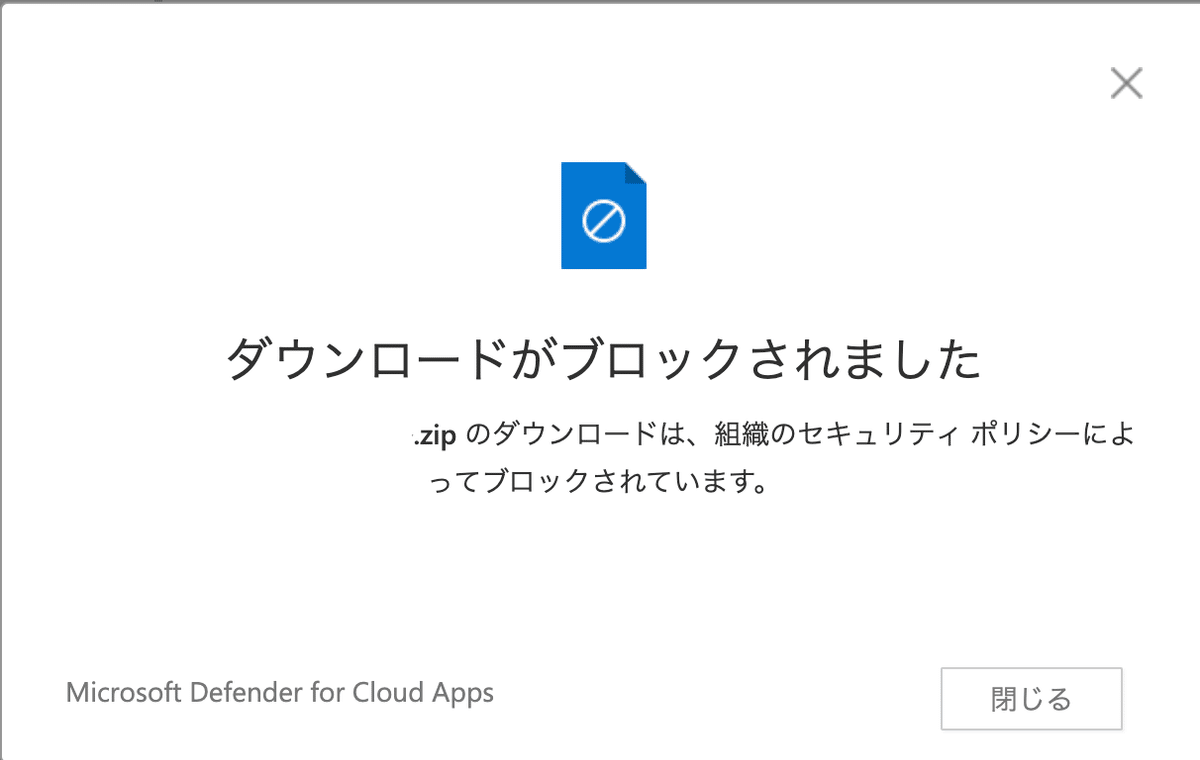

ポリシーテンプレートで「リアルタイムのコンテンツ検査に基づいてダウンロードをブロックします」を選択して適用すると、勝手にテンプレートが設定されるのでそのまま保存します。

テンプレートの条件が、「デバイス」の「タグ」が「Intune準拠」&「Hybrid Azure AD Joinを使用した」に「等しくない」という条件になっているので、これに合致するデバイスでファイルダウンロードを行うと弾かれるようです。

試しにポリシーに準拠しないデバイスでGoogle Driveにアクセスし、適当なファイルをダウンロードします。すると、「ダウンロードがブロックされました」と表示され、ダウンロードができませんでした。すごい。

全部が全部は使えないけど、まあ使える

MDAを軽く触ってみました。対応サービスがあれば接続してアクティビティを監視するには便利ですが、アクセス制御までは難しいかなという印象です。

アクセス制御は速度が難点

CASBの仕様上仕方ありませんが、MDAを経由すると速度がかなり遅いのが気になります。少しであれば許容できたかもしれませんが、クラウドネイティブな環境だと業務に支障が出るレベルだと思います。

CASBの運用をしたこと無いのでそう思うだけなのかもしれませんが。でもそうだとしたら、今後もしばらくCASB導入は難しそうです。

Chromeへのログインで不具合

また、MDA経由の状態だとChromeへGoogleアカウントでログインしてもすぐ一時停止状態になってしまいます。そのせいかGWSのサービスにアクセスを行うと都度ログイン確認を行われる状態になりました。これもなかなか致命的です。

MDA、触っていて楽しかったし勉強になりました。将来CASBを本格的に導入することになったら、何を目的とするか、何を優先するか、入念に検討した上で製品選定しなくちゃいけないのがわかりました。