mac × Intune デバイス構成編

前回の続き、mac を Intune で管理するお話です。

今回はデバイス構成プロファイル、macOS 向けにどんな項目が設定可能かをご紹介します。

かんたんにできることだけごしょうかい

早速本題です。

特に Intune で一般的に構成されがちな Windows 向け設定が macOS 向けにも構成可能かどうかをまとめました。

あくまで Intune のデバイス構成プロファイルのテンプレートを使って簡単に設定できるか、という観点の可否ですのでご注意ください。

(シェル スクリプトやプロパティ リスト .plist、プロファイル .mobileconfig などによる設定方法は考慮外です)

ログイン関係

パスワードについては、ほぼ Windows と同じ項目がカバーされています。

違いはまずパスワード認証時、一定回数間違ったときの動作。

Windows 向けは [デバイスがワイプされるまでのサインイン失敗回数] という設定名です。ここで「ワイプ」という文言が使われていますが、若干語弊があります。実際は、「パスワード (もしくは PIN) 認証に一定回数失敗すると、BitLocker 回復キーを要求される」という挙動になります。BitLocker 回復キーを入力しないと、何もできません。

リモートワイプのように、Windows の初期化とデータ消去が実行されるわけではありません。まぁ回復キーが不明だとデータを読み出すことは不可能なので、ワイプと云えばワイプなんですかね?

また、この機能は「BitLocker 回復キーを要求する」と言うだけあり、システム ドライブの BitLocker を有効にしていないと機能しないのでご注意ください。

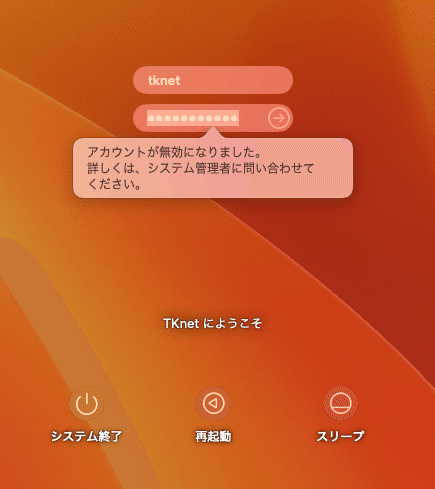

mac の場合は一定期間ロックアウト。Active Directory でもお馴染みで、わかりやすいですね。

ログイン画面でのユーザーリストの非表示化、最後にサインインしたユーザーの非表示化はどちらでも可能です。

生体認証

Windows Hello、端末に搭載されている指紋や顔などの生体認証をセットアップします。PIN は端末への生体認証機能の実装有無にかかわらず設定可能です。

一方、mac は指紋認証である Touch ID のみ。こちらも指紋認証機能が搭載されている MacBook もしくは Touch ID 搭載キーボードが必要です。

ドライブ暗号化

Windows は BitLocker。ノータッチで自動的に暗号化するには、ハードウェアや Azure AD への参加・登録形式などの要件があります。細かい話になるので、また別の機会に。

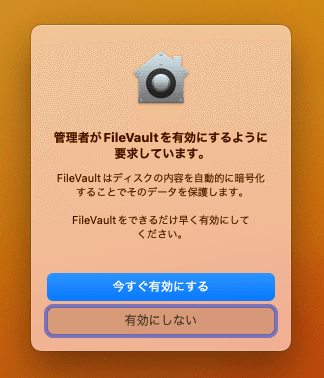

mac は FileVault (FileVault2)。Intune で設定すると、ユーザーが FileVault を有効にするまで、mac にログインするたびに以下のプロンプトが表示されます。

ファイアウォール

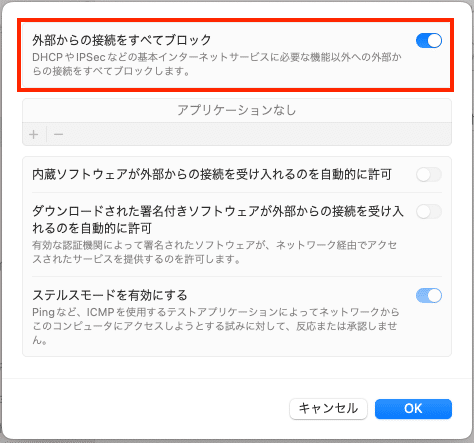

Windows ではネットワークの場所 (ドメイン / プライベート / パブリック) ごとの構成ができますが、mac の Intune デバイス構成テンプレートでは一律の設定しかありません。

mac の特殊な設定として、[外部からの接続をすべてブロック] という項目があります。クライアント パソコンとしての使用で着信が必要になるケースはほとんどないので、この設定はオンにしておくことをおすすめします。(もちろん Intune で強制設定できます)

ダウンロード アプリの実行制御

インターネットからダウンロードしたアプリの実行を制御する機能です。

Windows は SmartScreen が担います (こちらの紹介もまた別の機会に)。

mac は Gatekeeper ですね。

[App Store 経由のアプリケーションしか許可しない] という、iPhone や iPadOS のような動作モードも持っています。

mac はインストーラー ファイルを使ってインストールするケースもまだまだありますので、[App Store と確認済みの開発元からのアプリケーションを許可] をおすすめします。ここでいう「確認済みの開発元からのアプリケーション」とは、ソフトウェアが確認済みの開発元のものであり、改ざんされていない、Apple のノータリゼーション (公証) を受けているソフトウェアであるものを指します。

インターネットから、または開発元から直接 App をダウンロードし、インストールした場合も、macOS が Mac を守ってくれます。Mac 用の App、プラグイン、インストーラパッケージを App Store 以外からインストールした場合、macOS はデベロッパ ID の署名を調べて、ソフトウェアが確認済みの開発元のものであることや、改ざんされていないことを確かめます。また、macOS Catalina 以降では、デフォルトで、ノータリゼーション (公証) を受けることがソフトウェアに義務付けられました。そのおかげで、既知のマルウェアが含まれていないソフトウェアだけが Mac で実行されるという安心感が生まれます。ダウンロードしたソフトウェアをはじめて開く前に、macOS はユーザの承認を求め、意図しないソフトウェアを実行するように仕向けられていないか確認します。

マルウェア対策

ファイル スキャン + α といった機能を持つ、いわゆるウイルス対策ソフトについてです。

Windows は標準で Defender が搭載されていますが、macOS にはこれに相当する機能は標準搭載されていません。

ただ、もし Intune ライセンスを Microsoft 365 スイート製品で取得されているなら、Microsoft Defender for Endpoint または Microsoft Defender for Business のライセンスも持っていることになります (2022/12/14現在、Microsoft 365 E3 には Microsoft Defender for Endpoint P1、Microsoft 365 E5 には Microsoft Defender for Endpoint P2、Microsoft 365 Business Premium には Microsoft Defender for Business がそれぞれ付属しています)。

このライセンスがあれば、macOS も Defender で保護することができます。

Intune からは Defender アプリの配布と、構成プロファイル (オンボードだけでなく、Defender を機能させるための OS 設定も必要) を適用することで、実機にノータッチで構成できます。

Wi-Fi や VPN

Wi-Fi や VPN 設定も構成プロファイルとして設定可能ですが、特に VPN ソリューション (アプライアンスなど) はそもそも mac に対応していないことがありますので、Intune 設定云々の前にまずはそちらの対応状況をご確認ください。

macOS の [システム設定] で設定が完結するようなものであれば、Intune からも構成可能です。

さいごに

雑多に書いてしまいましたが、mac でも Intune を使えば Windows と同じような構成が可能であることをご紹介しました。

今回はシェル スクリプトや .plist、.mobileconfig による構成を除外しましたが、Intune ではこれらを配布することも可能です。要件の実現にどうしても必要な場合はお試しください。

途中ご紹介した Defender for Endpoint (Defender for Business) にご興味を抱いた方は、以下もご一読することをおすすめします。

当社では Microsoft 365 を使い倒すためのお手伝いもしていますので、お気軽にご相談ください!