名称の変更となった Azure AD の機能整理とMicrosoft Entra で追加となった新機能についての機能概要

はじめに

クラウド ID 管理基盤である Microsoft Entra についてまとめてみました。

Microsoft Entra とは

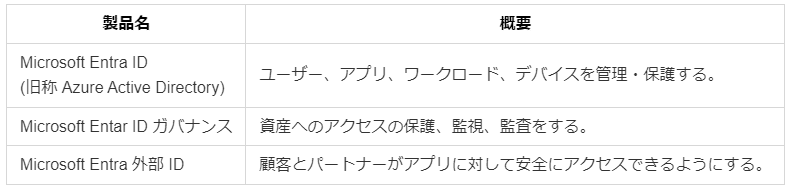

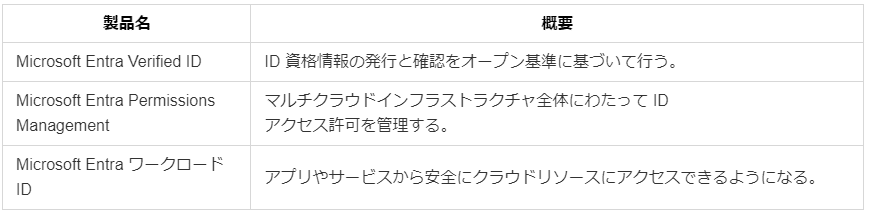

Microsoft Entra とは、旧 Azure Active Directory を含む[ID 及びアクセス管理]、[新しい ID カテゴリ]、[ネットワークアクセス]の3つのカテゴリからなる マルチクラウド ID 及び ネットワークアクセス を管理する製品グループを指します。

以下が大まかな製品カテゴリと名称です。

ID およびアクセス制御

新しい ID カテゴリ

ネットワークアクセス

本投稿では [ID およびアクセス制御] 部分にフォーカスを当てていきます。

Microsoft Entra ID

旧称 Azure Active Directory で、以下の機能が提供されています。

ID の管理

アプリ統合とシングルサインオン(SSO)

パスワードレスと多要素認証(MFA)

ID 保護

特権 ID 管理

エンドユーザー セルフサービス

ID の管理

ユーザー、コンピューター、アプリケーションを管理し、適切なアクセス管理を行う機能が提供されます。

アクセス管理 (IAM) にて特定のリソースへのアクセスを許可/拒否するよう構成できます。

Microsoft Entra ID 上での ID とは、以下の3種類に分類されます。

上記 ID に対して資格情報を使用して、認証を行います。

認証を行った結果、特定のリソースへのアクセスを許可されることを承認といいます。

ID を管理する単位としてグループが用いられます。

グループは大きく分けて2つあります。

セキュリティグループ

Microsoft 365 グループ

また、セキュリティグループ、Microsoft 365 グループそれぞれ動的グループというものが作れて条件に合ったユーザー/デバイスを動的にグループに所属させると言う機能も提供されています。

セキュリティグループ

セキュリティグループは以下のように分類されます。

セキュリティグループ(メールアドレスなし)

オンプレミスADと同期する場合、メールアドレスが設定されていないとこの形式になる

メールアドレスが有効なセキュリティグループ

クラウドで作成する場合はExchange Onlineの管理画面での操作が必要

クラウドで作成した場合、後からメールアドレスを有効にすることが出来ない(オンプレADは可能)

また、グループに割り当てられるものはユーザーとデバイスがあり、メンバーシップは以下のように分類されます。

割り当て済みは手動でユーザーもしくはデバイスを登録できます。

デバイスグループは Azure AD Join / Azure AD Registered デバイスを登録でき、主に Microsoft Intune の利用時に必要となります。

割り当て済み

動的ユーザー

動的デバイス

他のMicrosoft 365 プロダクトで権限など管理する場合、メールアドレスが有効ではないセキュリティグループでは権限が当てられなかったりするので、ユーザーを割り当てる場合はメールアドレスを有効にするか Microsoft 365 グループを選択することをお勧めします。

Microsoft 365 グループ

メンバーに共有メールボックス、カレンダー、ファイル、SharePoint サイトなどへのアクセスを付与できます。

グループ メンバーにはユーザーのみ指定可能です。

Teamsのチームを作成する時にはこのグループが作成されます。

部署毎のチームを作成する場合は、動的グループとして Microsoft 365 グループとして作成して動的に所属部署のユーザーアカウントを入れることも可能です。

Microsoft 365 グループのメンバーシップの種類は以下が選択可能です。

割り当て済み

動的ユーザー

動的ユーザーグループ

条件を指定して動的にユーザーをグループメンバーとして登録できます。

ルールとして指定できるプロパティは以下です。

accountEnabled

objectId

displayName

city

companyName

country

department

facsimileTelephoneNumber

givenName

employeeId

jobTitle

mail

mailNickname

mobile

passwordPolicies

physicalDeliveryOfficeName

postalCode

perferredLanguage

sipProxyAddress

state

streetAddress

surname

telephoneNumber

usageLocation

userPrincipalName

userType

onPremisesSecurityIdentifier

otherMails

proxyAddresses

assignedPlans

extensionAttribute1 〜 15

動的デバイスグループ

条件を指定して動的にデバイスをグループメンバーとして登録できます。

ルールとして指定できるプロパティは以下です。

accountEnabled

objectId

displayName

isRooted

deviceOSType

deviceOSVersion

deviceCategory

deviceManufacturer

deviceModel

deviceOwnership

enrollmentProfileName

managementType

organizationalUnit

deviceId

devicePhysicallds

systemLabels

例えば、Windowsだけを指定したデバイスグループを作る場合は以下のように指定します。

Windows 11 だけのグループを作りたければ、上記条件に加えて以下をand条件で指定することで作成できます。

AndroidやiPhoneについても指定可能です。

アプリ統合とシングルサインオン(SSO)

様々なアプリケーションを Microsoft Entra で安全なアクセスを実現できます。

アプリギャラリーから選択して SaaS アプリと認証連携をしたり、独自で作成したアプリケーションをギャラリーへ登録することも可能です。

SAML や OIDC が有効になっているアプリケーションと SSO 構成を組んだり、SCIM が有効なアプリケーションと自動プロビジョニングしたりすることができます。

パスワードレスと多要素認証(MFA)

ユーザーがアプリやサービスにサインインする際に、パスワードでの認証だけではなく多要素認証(MFA)を用いることができます。

Microsoft Entra の多要素認証では以下の形式が利用可能です。

Microsoft Authenticator

Authenticator Lite (Outlook 内)

Windows Hello for Business

FIDO2 セキュリティ キー

OATH ハードウェア トークン

OATH ソフトウェア トークン

SMS

音声通話

また、パスワードレス認証もサポートされており以下のパスワードレス認証オプションを利用することで使用することができます。

Windows Hello for Business

Microsoft Authenticator

FIDO2 セキュリティ キー

多要素認証を利用する場合は、保有ライセンスにより利用できる適用範囲やポリシーが変わるので要件によってライセンスを用意する必要があります。

例としては、条件付きアクセスを使ってMFAを強制したい場合は Microsoft Entra ID P1、後述するリスクベースの条件付きアクセスを利用したい場合は、Microsoft Entra ID P2 といった形で機能が異なります。

ID 保護

ID を保護する機能として Microsoft Entra ID Protection という機能が提供されています。

本機能については、Microsoft Entra ID P2 ライセンスが必要となります。

Microsoft Entra ID Protection

主な機能としては ID に関するリスクを検出、調査、修復するもので、ダッシュボードなどで状況の確認が可能です。

機械学習を使用したサインインのリスクや、通常とは異なるユーザー行動を特定してアクセスをブロックしたり認証情報を要求したり、アクセスを制御/許可するといったことが可能になる機能として提供されています。

条件付きアクセスと組み合わせることで、検出されたリスクに対してパスワードリセットを強制したりMFAを強制したりといったことが可能です。

また、さらなる調査をするために SIEM へ連携することもできます。

条件付きアクセス

ID の認証時にアクセス制御を行い、シグナルを決定してアプリケーションへのアクセスを実現する機能として提供されています。

本機能は、Microsoft Entra ID P1 以上が必要となる。

Microsoft Entra 条件付きアクセスは以下のシグナルと決定の組み合わせで条件を作成してアクセス制御を行います。

シグナル

ユーザー/グループ

IPアドレス

デバイス

アプリケーション

リスクの検出

Microsoft Defender for Cloud Apps

決定

アクセスのブロック

アクセス権の付与

多要素認証の要求

認証強度

準拠済みデバイス

ハイブリッド参加デバイス

承認済みクライアントアプリ

アプリの保護ポリシーを必須とする

パスワードの変更を必須とする

利用規約を必須とする

特権 ID 管理

特権 ID 管理の機能として Microsoft Entra Privileged Identity Management (PIM) が提供されており、特権 ID へのアクセスを管理、制御、監視することができます。

Microsoft Entra ID、 Microsoft Azure、Microsoft 365、Microsoft Intune などのリソースに対して適用することがかのうです。

以下のような機能が提供されます。

リソースに対する Just-In-Time の特権アクセスの提供

開始日と終了日を使用した期限付きアクセス権

特権ロールをアクティブ化するための承認要求

ロールのアクティブ化のための多要素認証の強制

アクティブ化のための理由の入力やアクティブかされた時の通知

ロールが必要であるかをユーザーへ確認するためのアクセスレビュー

社内・外部監査のための監査履歴のダウンロード

本機能については Microsoft Entra ID P2 ライセンスが必要となります。

Microsoft Entra ID Governance の機能として提供される位置付けとなっています。

エンドユーザー セルフサービス

エンドユーザー向けのセルフサービスとしては以下が提供されています。

セルフサービスポータル

マイアプリ

マイアカウント

マイアクセス

上記の機能で、パスワードのリセットや連絡先情報の更新、MFAなどのセキュリティ情報の登録などを行うことができます。

Microsoft Entra ID Governance

ID ライフサイクル管理を行う機能として提供されています。

ID ライフサイクル管理とは、企業組織において計画する場合は「入社」「異動」「退社」のプロセスをモデル化します。

クラウド利用における ID ライフサイクル管理は業務システムの増加や社外システムの増加によって、システムをまたがる ID の管理の必要性や、ガバナンス/コンプライアンスの重要性が高まっています。

Microsoft Entra ID Governance は Identity Governance and Administration (IGA) ソリューションとして提供されています。

大きく以下の4つの機能で構成されています。

エンタイトルメント管理

ライフサイクルワークフロー

アクセスレビュー

特権 ID 管理

特権 ID 管理については前項で触れましたが、他の3つについて軽く触れておきます。

エンタイトルメント管理

アクセス要求ワークフロー、アクセス割り当て、レビューや期限切れ処理を自動化することで、ID とアクセスのライフサイクルを管理する ID ガバナンス機能です。

様々なグループ、アプリケーション、SharePoint サイトなどへのアクセス権を内部ユーザーだけではなく外部ユーザーについても効率的に管理することができます。

ライフサイクルワークフロー

基本的なライフサイクルプロセスを自動化する機能です。

タスクと実行条件で構成され、ライフサイクルの遷移に合わせてユーザーに自動的に実行される特定のプロセスを実行します。

アクセスレビュー

ユーザーのアクセスを定期的にレビューして、適切なユーザーのみが継続的なアクセス権を持つことを確認するための管理機能です。

以下のレビューを作成することが可能です。

セキュリティグループメンバー / Microsoft 365 グループメンバー

接続されたアプリの割り当て

Microsoft Entra ロール

Azure リソースロール

アクセスパッケージの割り当て

まとめ

クラウド型 ID 管理ソリューションとしての Microsoft Entra を紹介しました。

システムを扱う上で必要となる ID 管理ですがアクセス管理、権限管理、ライフサイクル管理など多岐に渡り考慮が必要となってきます。

適切なアクセス管理、権限管理、ライフサイクル管理を設計して必要な機能を有効化するようにしていただければと思います。

ライセンス関連について

本投稿にて ご紹介した製品・サービスについてのライセンスについてまとめておきます。