なりすましメール!?を見分ける方法の1つ

はじめに

久しぶりのIT時事ネタです。

最近、こんなニュースがありました。

https://www.itmedia.co.jp/news/articles/2203/07/news095.html

実は私にもメールが来ました!!!

ただ、最近使ってなかったので、自動退会されてもいいか…

と思って放置していたので、実害は出てないと思います。

改めて届いたメールを見ると、なりすましメールの確率が高かったです。

というか、なりすましメールだと思います!!!!!

今まで開いたメール大丈夫?

最近の世界の情勢もあり、迷惑メールの数も増え、内容も巧妙になっているようです。

IT関係の仕事をしている私としては、少し役に立ちそうな情報を共有しようと思い、今回の記事を書いてます。

なりすましメールの被害を受けない方法は、

・怪しいメールは見ない

・送信元に確認する

などがあると思います。

ただ、もしも過去に開いたメールで、

「多分正しいメールだけど、ちょっと気になるので調べたい」

ということがあれば、1つお薦めの方法を紹介します。

※攻撃手法は色々あると思うので、この方法での確認がすべて正しいということでは無いので、そこはご了承ください。

確認方法と実際に届いたメールの抜粋

結論を先に書くと

「メールのヘッダ情報で、エンベロープFrom(return-path)のドメインが、正規サイトのドメイン or サブドメイン かどうか確認する」

です。

・

・

・

伝わりますかね…?

具体例を先に出すと、

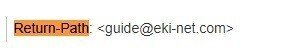

①正規メール

会員登録した際の、えきねっとからの完了メールを抜粋。

return-pathのドメインが「eki-net.com」となっていて正規サイトのドメインと一致しているので、正規のメールだ。と私なら判断します。

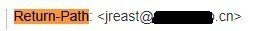

②今回、なりすましメールで来たメールを抜粋

return-pathのドメインを一部黒で塗りつぶしていますが「xxx.cn」となっており、中国のドメインが設定されていました。

明らかに怪しいメールでした!!!

※参考までに、メールでfromに設定されるメールアドレスはheader fromに設定されるのですが、なりすましメールでは「eki-net.com」と正規サイトのドメインと同じものが設定されていました。

次に、実際のメールでエンベロープFrom(return-path)を確認する方法です

「メールのヘッダ情報でエンベロープFrom(return-path)のドメインを確認する」方法ですが、使用しているメールの事業者によって異なります。

Gmailに関連してgoogleのサイトに少し詳しく書かれているので、参考にしてみてください。

※メールのヘッダ情報はスマホだと見れない場合があり、PCで確認する方が確実です。

今回の説明は以上です。

ITの仕事していなければ、

エンベロープFrom(return-path)って何?

っていう方がほとんどだと思います。

また、エンベロープFrom(return-path)自体も、なりすまされることないの?

っていう疑問もあるかもしれませんが、当然あります。

ただ、企業の迷惑メール対策に、エンベロープFromで使用されるドメインを使用する方法が一般的に存在するため(※攻撃者がエンベロープFromもなりすますと、逆に迷惑メールとして検知される確率が高まる仕組み)、

エンベロープFrom(return-path)自体をなりすます、ということは普通はしない気がします。

ということもあり、今回の方法は、覚えておいて損は無いかな。と思ってます。

https://ascii.jp/elem/000/000/689/689629/

おわりに

いかがだったでしょうか?

ITの内容でこれ解説して欲しいとか

問い合わせ、メッセージあればこちらまで

https://note.com/suto_sousi/message

以上です。

この記事が気に入ったらサポートをしてみませんか?