オープンRANはハッキングが簡単すぎて「怖い」

はじめに

LightReadingの記事の意訳メモです。MCH

2022と呼ばれるハッカーキャンプが毎年行われているようです。その中のセッションで、Security Research Labs (以下SRL) という会社のKarsten Nohl氏から衝撃的な発表がありその内容を織り交ぜながら、概要をまとめていきます。情報量が多すぎて消化できていないところもありますが、ご容赦ください。

モバイルのセキュリティと5Gの状況

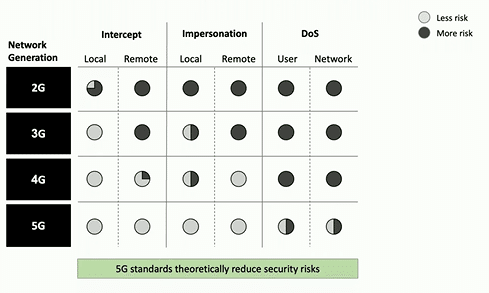

まず、前提として、5Gはこのようにセキュリティをアップグレードさせてきました。暗号化され、無線でも物理でも分離されています。

それでもDoSには一部リスクが残っている状況のようです。

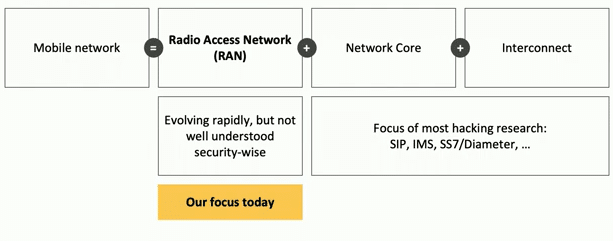

今回は以下のような、無線アクセス網を構成する、オープンRANがハッキングの対象となります。

5Gネットワークを簡単に突破

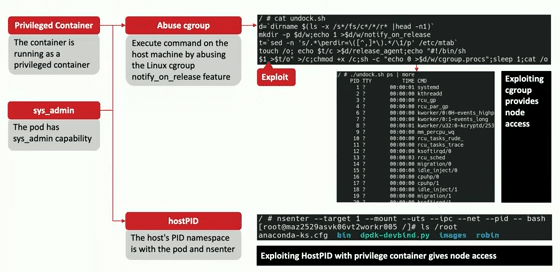

結論として、SRL がハッキングに招待された5G ネットワーク(今回の対象はオープンRAN)は、いとも簡単に侵入されたそうです。IT システムへのエントリ ポイントを提供する Web サイトは、Docker上で実行されていたのですが、Docker セットアップ脆弱性をついて突破し、 Kubernetes に侵入することができたとのことです。そこから、顧客情報をわずかな時間で特定したようです。

オープンソースの弊害

これまでの専用の基盤は少数のシステム管理者を標的にしていましたが、オープンソース プラットフォームである Docker と Kubernetesは、さまざまな企業の何百人もの人々がモバイル ネットワークを構成するためのコードを記述しているため、悪意があれば、モバイル ネットワークに悪影響を及ぼす可能性があると Nohl 氏は述べています。

オープンソースの採用は脆弱な面があり、一部がハッキングされた場合でも、モバイル ネットワークは危険にさらされるようです。

オープンソースは安全じゃないの?

多くの人の目を使えばバグは消えるというオープンソースのメリットが、1 社か 2 社だけで使用されているソフトウェアに当てはまらないとのことです。

ハッカーにもオープンソースの情報はネットで共有されているので、ある程度、不明瞭にしないとAPIが保護できないと Nohl 氏は言います。

クラウド化への焦り

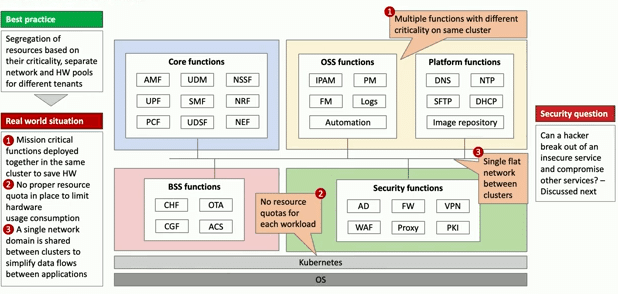

問題の背景には、運用の仮想化とクラウド化を急いでいることにあります。さらに、理論的には、仮想化によってリソースをより簡単に分離してリスクを軽減できるはずが、実際には細かく設定されておらず、さまざまなコンポーネントがハードウェアを共有していて、1 つのコンポーネントがシステムに過負荷をかけると、他のコンポーネントも影響を受ける可能性があるとのことです。

以下理想と現実です。

よく考えて設計しないと命取りに

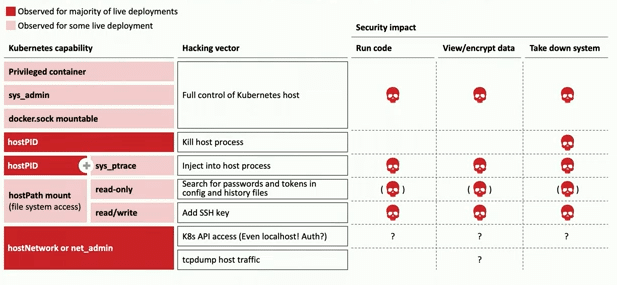

SRL が侵入したWeb サイトをホストしている Docker コンテナーは「特権」および「システム管理者」権限を割り当てた構成を利用していたため、ハッカーはホスト マシンの Linux カーネルにアクセスでき、以下のような状況になっていたとのことです。

5Gの黙示録

オープンRANはいまのところ比較的少数であるものの、今年の RAN 製品への支出の約 5% を占め、2026 年には 15% に増加すると考えています。

Nohl の意見では、今回のような問題を回避するには、セキュリティにもっと注意を払い、構成設定を「うまく利用」することにあるようです。セキュリティパッチは定期的に行う必要があると彼は言いました。

しかし、彼の観察によると、これは電気通信業界はそのような対応が必ずしもできていないようです。今後業界が、クラウド化に固執するほど、問題は出てくるだろうと言っています。

最後に

Karsten Nohl氏はホワイトハッカーですが、本物のハッカーが彼と同じことができないとは限りません。5Gでは、仮想化の利便性だけに焦点が当たりますが、正しく設計・運用できない場合、オンプレの構成では考えられないくらいのサービスインパクトに見舞われることになることに気づかされます。

またこの絵にあるように、NWが自己最適化を行い、有機的になればなるほど、常に新たなリスクにさらされることになるようです。人類にはこの技術を使いこなすことはできるのか。何のための仮想化だったのか、コストや運用性のためにセキュリティを犠牲にしてよいのか。5Gがもたらす未来はバラ色だけではないようです。

今回は内容が濃すぎて消化不良気味ですが、今後、時間があれば技術的な深堀をしたいです。

この記事が気に入ったらサポートをしてみませんか?