Splunk ログ調査を効率化する方法その①(ワークフローアクションの使用)

Splunkでログ調査をしていて、調査に時間がかかったり、毎回同じような調査をして疲れているというシーンはありませんでしょうか。

今回は今まで30分程かかっていた調査が5分程に短縮されるような方法を紹介します。

以下3つを紹介予定ですが、今回の記事では①を紹介します。

①ワークフローアクションを使用した方法

②サーチマクロを使用した方法(こちらの記事)

③Splunkアプリを使用した方法(こちらの記事)

▼ワークフローアクションとは

ワークフローアクションは主に以下のような機能です。

・フィールドの値をSplunkの内部に渡すことができる

・フィールドの値を外部サイトに渡すことができる。

これを使用してどのようなことができるようになるかというとログ調査時に以下のようなことが簡単にできるようになります。

①特定の送信元IPの深堀調査用ダッシュボードにワンクリックで遷移する

②送信元の詳細を調査するサイト(例えばvirustotal等)にワンクリックで遷移する

①のイメージ

ログを検索後、「アクションの下矢印マーク->設定したワークフローアクション」を選択

すると調査ダッシュボードに送信元IPが入力された状態で表示されます。

特定の送信元IPの深堀調査用ダッシュボードにワンクリックで遷移する

▼設定方法

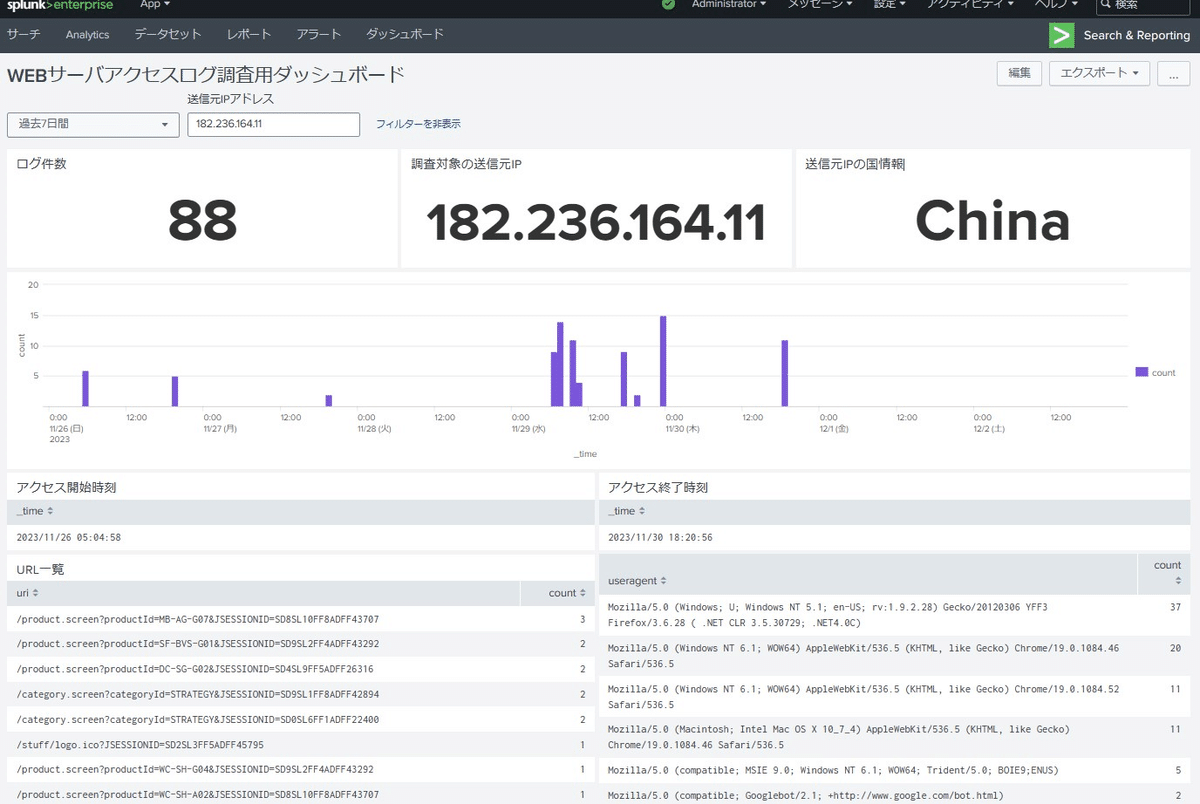

①深堀調査用のダッシュボードの作成

以下のような感じで、送信元IPアドレスを入力すると件数やアクセス時刻、URL一覧を表示させるダッシュボードを例として作成しました。

(ログはSplunk社が提供するWEBサーバテストデータを使用しています)

②ワークフローアクションの設定

設定->フィールドを選択

ワークフローアクション->新規追加

以下のように入力

・ラベル:WEBサーバアクセスログ調査ダッシュボード $@field_value$

・次のフィールドにのみ適用:*ip,*src

・次のイベントタイプにのみ適用:空白

・アクションの表示先:フィールドメニュー

・アクションタイプ:リンク

・URI:/app/search/web_access?form.field1.earliest=-7d%40h&form.field1.latest=now&form.field2=$@field_value$

・リンクの表示先:新規ウィンドウ

・リンク方法:GET

URLの部分は連携したいSplunkのダッシュボードの「/app以下」のURLを記載するようにします

▼ワークフローアクション使用方法

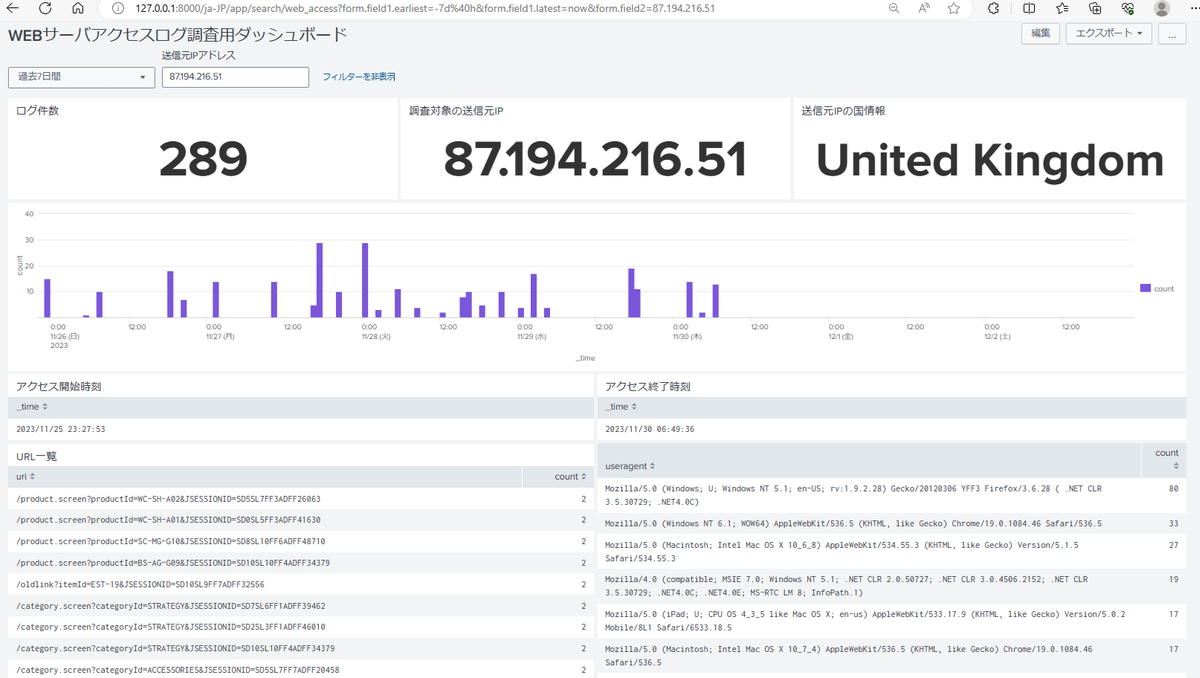

ログを検索後、「アクションの下矢印マーク->設定したワークフローアクション」を選択

すると調査ダッシュボードに送信元IPが入力された状態で表示されます。

送信元の詳細を調査するサイト(例えばvirustotal等)にワンクリックで遷移する

ここから先は

¥ 200

Amazonギフトカード5,000円分が当たる

この記事が気に入ったらチップで応援してみませんか?