Microsoft Phishing観察記録_202106

まえがき

この記録はMicrosoftに関連するフィッシングメールかもしれないメールを受信してアクセスしてしまい、もしかしたらフィッシングサイトなのかもしれないと不安に思っている方にMSフィッシングサイトの”見た目”を情報提供するものです。

また合わせてフィッシングサイトに認証情報を入力したあとにどのIPアドレスから攻撃を受けるのかを情報提供するものとなります。

本稿で記載している内容は私個人による意見等であり、所属している組織には(以下略)

フィッシングサイトにパスワードを入力してしまったと”感じた”場合は、パスワードを変更し、有効なセッションを無効にできるサービスの場合は無効にしましょう。

同じパスワードを使っている他のサービスがある場合は、IDが異なるとしても変更いただくことを推奨します(強制はしません)。

恒久対策としては、

・ブラウザ拡張機能のパスワードマネージャを使っていただく

・メール内のURLは極力クリックを行わずにお気に入りからアクセスしていただく

ようにしてください。

特に、メール内URLをクリックしたあとにサインイン認証などがある場合、怪しいと感じていただくのが良いと思います。大抵SSO(シングルサインオン)できるはずなので、お気に入りなどいつもアクセスするURLからアクセスしてサインインしたあとにメール内URLを開けば、そもそもとしてサインイン認証画面が表示されないことも多いです。

また多要素認証も強力なので(可能であればAuthenticatorアプリなどで)ご利用いただくことを推奨します。

私、今月は進捗があります!

昨年11月から書き始めて半年経過したわけですが、

今月は目に見えた進捗がありました。

というのも初めて自身で得たフィッシングサイトの調査ができたということです。

これまではPhishTankからの情報をもとにハニーアカウント情報を提供して、

資格情報が奪われたあとの挙動

(サインイン試行IPアドレス、アクセス先アプリ、ユーザーエージェント)

を確認していたわけですが、

その前の資格情報を入力させる部分の情報も得られました!

EFrom:bounce+52e038.96fa89-[alias]=[domain][@]mg[.]macsurfacing[.]com

— defenceability (@defenceability) June 16, 2021

MFrom:postmaster[@]mg[.]macsurfacing[.]com

Sub:You have (7) clustered/undelivered emails#Phishing #Microsoft pic.twitter.com/fhtlotQh3R

これはハニーアカウントのメールボックスをわけあって最近解放しまして、メールを受信できるようにしていたら着弾したものになります。

試用版ライセンスがまだ利用できるのでせっかくなのでMicrosoft 365 Defenderと呼ばれるものから調査していきます。

正直あまり使い勝手がいいと思えない[エクスプローラー]を使いますと6/16 18:59と23:05(JST)に着弾したことがわかります。

この画面から[メール件名]をクリックすると[新しい電子メールエンティティページをお試し]するように丁寧に促されるため、

ご厚意に甘えて移動させてもらいます。(そろそろ乱暴に強制リダイレクトしていいんだよ?)

どうやらメール内に含まれるURLが怪しいとのことでした。

URLはあとで美味しくいただくために置いておいて、まずはメールのプレビューを行います。

明らかなフィッシングですね。どうやら7件受信できなかったメールがあったことを教えてくれているようですが、そんな親切なことはしてくれる人は世の中にいません。

(してくれる場合は無告知で勝手にやってくれます、MSさんの場合)

このようなメール本文のフィッシングサイトへの入り口部分も手に入れて発信できるといいなと思っていたので、

今月の進捗は(自分としては)ものすごく大きなものとなりました。

今後もハニーアカウントで受信したメールは情報発信(+Edge経由でMicrosoftへの報告、PhishTankへの報告)していきたいので、

そのための仕組みを最低限作りました。詳細は別途自動化を趣旨とした記事に書き起こそうと思います。

今月の画面キャプチャ

今月も自動化のおかげでPhishTank URLの調査が捗ったのでそこそこの件数を記録に残すことができました。

(本業が忙しくなってきた割によくやった自分)

実はそれでも何件かは私の対応遅れですぐにテイクダウンされてしまっておりました。こればっかりは諦めればよいとは思いますが、実は自動化の恩恵を受けていてテイクダウン前の画像は残っていたりします。

それらの紹介は別途手段を考えて労力をかけずに紹介できそうであれば紹介しようと思います。

件数が多いので文章は読んでいただかなくて結構です、画像だけざっと見ていただければと思います。

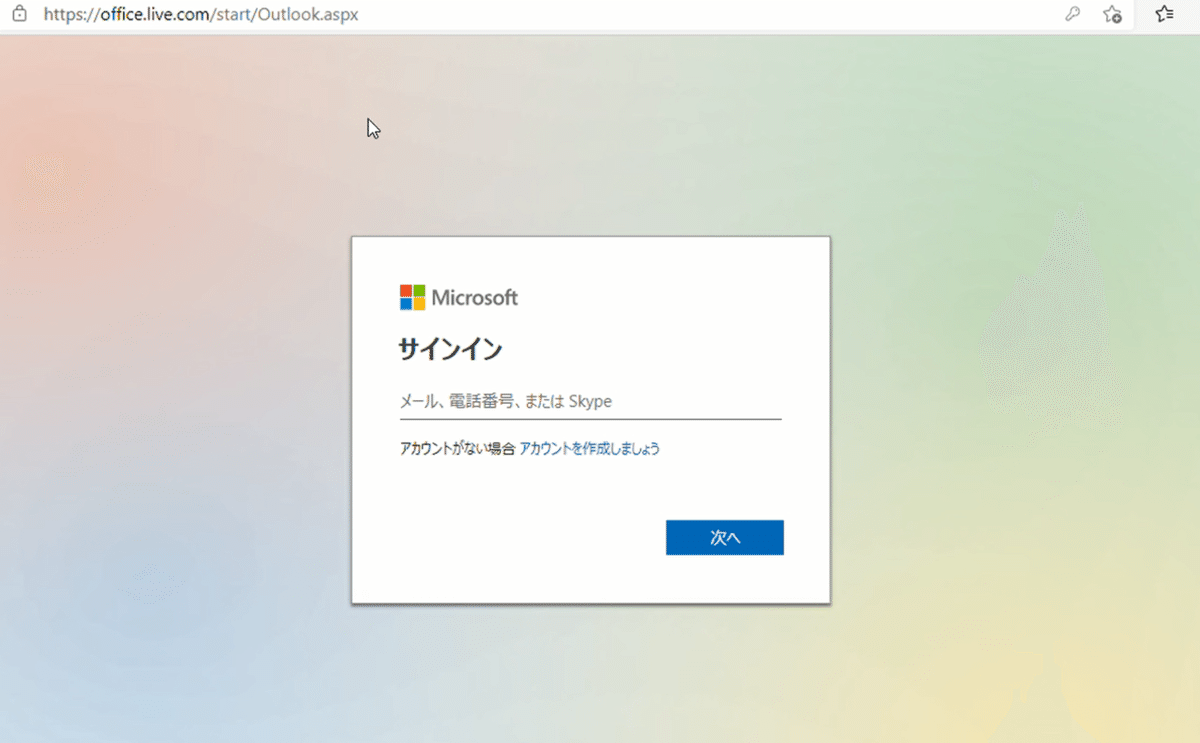

いまやありきたりになってきたよく見かけるサインイン画面です。

右下が2018年になっていたり、すべてのリンクが意味をなしていなかったり比較的雑な作りのフィッシングサイトとなります。

(何という名前の山かわかりませんが”山”パターンと呼ぶことにします)

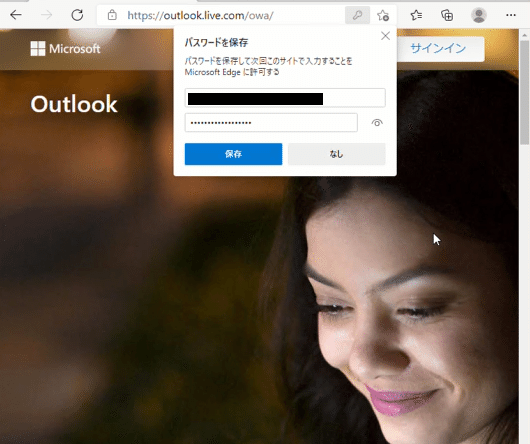

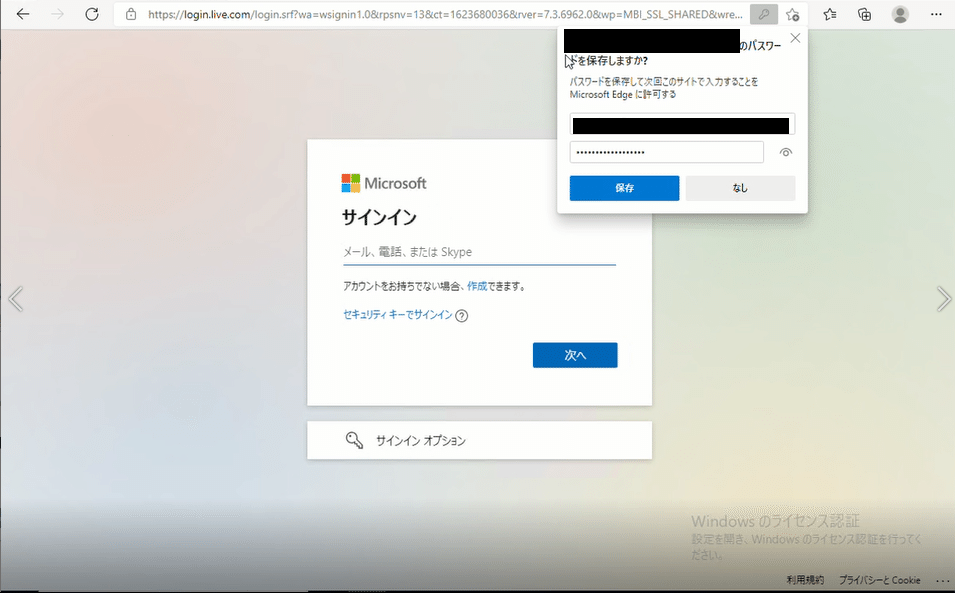

パスワードを入力。

いつものようにパスワードエラーとなるのですが、珍しく会社や学校のアカウント入力をするように求めてきます。

!!!!!!

なんですかこれ怖い。

英語が弱いのでよくわかりませんがセキュリティ警告?のような注意?のような感じにも聞こえます。

訓練メールを装っているのでしょうか。

(訓練にしても音声ファイルにつながるのは初めて見ましたが)

![]()

VirusTotal上では以下のようになっています。

同じ山パターンですが別音声ファイルへのリダイレクトパターンも確認できました。

![]()

こちらは内容がよくわかりませんでした。どういう目的があってリダイレクトしているのでしょうか。。

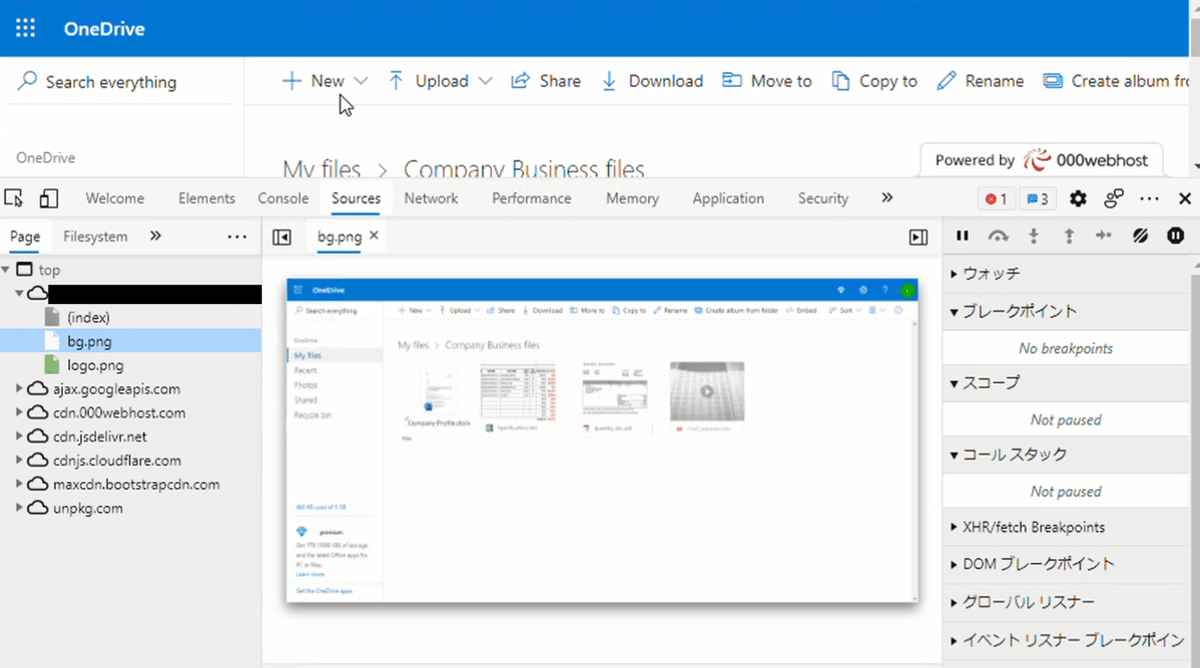

続いて2つ目。偽OneDriveタイプです。

これはまた雑な作りでして、Download Fileと記載されている部分以外が画像ですね。

Download Fileをクリックするとなんともいえないアニメーションで資格情報入力を求められます。

入力すると "どうしてそこに行くの!?" と思う位置に入力画面が移動し、失敗した旨を知らせてくれます。

この後の画面遷移やダウンロードファイルはありませんでした。

続いて3つ目。おしゃれな画面のやつです。

おしゃれ画面タイプは大抵の場合、Office 365以外の資格情報も入力できる口があります。

ちなみにこちらSmart Screenで止めてくれなかったので通報済みです。

例によって資格情報入力画面です。Loginだけ少し大きいですね。

メールアドレスを入れるフォームの下の一文が不安になる安心感の与え方をしてきます。(どうせShareするんでしょうけど誰かにShareするためのフリに見えてますよ!!)

![]()

入力するとVerifingと出て読み込んでる風を装いますが、この時点でAzure ADへのサインイン試行はありませんでした。

というか恐らくですがスペル間違ってますよ。

https://whichiscorrect.com/verifing-or-verifying/

おしゃれ型は大抵正規サイトへ遷移するイメージがあるのですが、しませんでした。

ちなみにYahooの入力ボタンを興味本位で押したところ、以下の表示が。Yahooの情報はいらないですか、そうですか。

ちなみにこちらのおしゃれ型はCloudflareの証明書を使っていました。

ちなみに翌日にはCloudflareでもPhishing Site認定されていました。

続いて4つ目。後ほどわかりますがPIN入力型です。

資格情報入力すると正しいかどうかにかかわらずPIN入力画面に遷移します。

適当な値をいれると正規サイトへリダイレクトします。

続いて5つ目。初めて見るタイプです。資格情報としてメールアドレス等を入力する部分がありません。標的型タイプと呼ぶことにします。

パスワードを入れることによって誰かに迷惑をかける可能性があるのでこちらは入れません。

(厳密にいうとアクセスもしないほうがいい。。が、PhishTank投稿済みであることを踏まえて影響は少なければいいなと思います。。ごめんなさい。。)

続いて5つ目。おしゃれなOneDriveパターンです。

Office 365の認証画面入力ではおしゃれ画面が出てきます。

Loginボタンの大きさを合わせたバージョンでしょうか。

Office 365で入力を始めたはずが、Other Mailで入力していないかを疑われました。実はこの頃はMXレコードなり設定しておらず、もしかしたらDNSレコードチェックでOther Mail判定にされた可能性があります。

(そこまでしっかりした作りをしているかはわかりませんが可能性としてはある)

Other Mail判定扱いされたからなのか、なぜかGoogleへリダイレクトしました。なにゆえ。

続いて6つ目。WiXにホストされているパターンです。画面が長いのはiPhoneからリモートデスクトップしてWindows Sandboxの操作をしようとしたこざかしさからです。見づらくてすみません。

規約確認タイプへの遷移と思いましたが、録画を改めて見直した時点でここで別URLにリダイレクトしてました。元URL、別URLともにSmart Screenに検出されなかったため、Microsoftへ報告済みです。

(この時点で別URLなんだなと気づくべきですが、布団の中でiPhone越しに調査をしていて頭が回っていませんでした)

規約画面を進むと資格情報の入力になります。

資格情報入力するとPIN入力画面に遷移します。

PIN入力すると正規サイトへリダイレクトします。

正規サイトリダイレクト前にサインインが成功した旨が表示されるケースもあるようです。

続いて7つ目。偽OWAパターンです。このパターンはURLにメールアドレスがクエリとして記載されていてIDがブラウザUIから指定できないケースも多いのですが、珍しく無記載です。

入力するとパスワードエラーが表示され、最後に正規サイトにリダイレクトされます。

続いて8つ目です。偽SharePointとなります。

クリックするとSharePointと表示されている薄暗い部分が消えてID、パスワードの入力ができるようになります。

入力するとパスワードが誤った旨が表示されてまた薄暗いSharePointが表示されます。(これに何の意味が...?)

何度か繰り返すと自ドメインにリダイレクトされます。

(自ドメインの静的サイト用意したほうがいいですかね。。。)

続いて9つ目。山パターンですが、少し特殊でしてID/パスワードを入力後、

資格情報が異なるとの内容で何故か支払情報を入れるように促されます。

続いて10つ目ですが、おそらくこちらは正規サイトが改ざんされてフィッシングサイトになりかけていたのではないかと思います。

ドメインを見る限りフィッシングサイトらしくなく、ドメインへのパスなしでのアクセスでは正規サイトが表示され続けていました。(この場での記載は避けます)

続いて11つ目。こちらもあまり見かけないタイプですが、ある程度標的を絞ったものかと思われます。

その後正規サイト(?)へのリダイレクトが行われます。

続いて12つ目。偽Wordパターン。背景が画像なのかどうか確認すればよかったです

サインイン失敗の表示が出た後に正規サイトにリダイレクトされます。

ダミーユーザー(=ハニーアカウント)へのサインイン施行

これまでの全量については以下をご参照ください。

https://surumeinustorage.blob.core.windows.net/suspiciousipaddress/SuspiciousIPAddress.csv

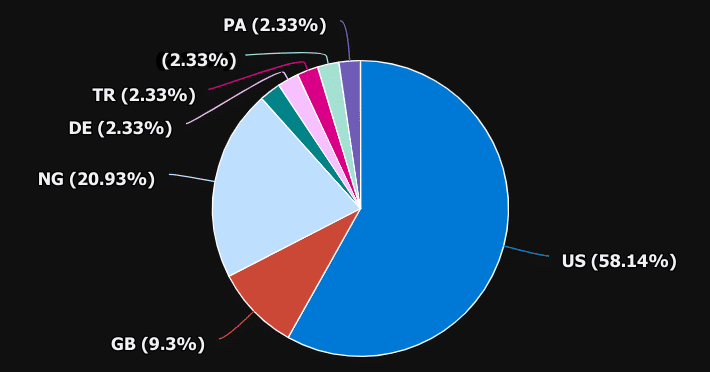

6/19時点で43件集まっています。

(前回が25件程度だったかと思うので、1ヶ月に20件くらい増えてるんですかね)

実はこの登録作業も自動化しちゃっていて、どのくらい増えているかはこのように月1で確認しないとわからないのです。

サインイン割合はこんな感じ。USが多いですね。(Azure ADが参照しているGeo IPベースですが)

過去30日はこのような形でアクセスがありました。

大体アカウント情報をフィッシングサイトに入力した当日〜3日後くらいまでにはアクセスがあるような体感です。

いままで同一IPから複数回アクセスがあったことはほぼないのですが、唯一以下のIPからだけは継続してPOP3やらIMAPのリクエストが届き続けている状況です。

このように継続して攻撃をしかけていただける熱狂的なファンもついてきましたので、

さらにもう1段階踏み込んで何かできないかを考えていこうと思います。