【AP】応用情報技術者試験のサーバまとめ

このNoteには「DMZにあるべきサーバ」「社内LANにあるべきサーバ」をまとめました。

各サーバの役割と、配置される意味。最近の出題傾向も添えたので、ぜひ参考にして欲しいです。

ネットワーク図は、ネットワークの問題にも、セキュリティにも組み込みシステムにも出題されるので学習シナジーが高いです。ネットワーク図を理解が捗るだけで、色んな問題の正答率が向上するので学習コスパが高いです。

なお、私はITパスポートから情報安全確保支援士まで、合計7つのIPA国家資格に「全て独学で合格」しています。経験を生かして、IT専門学校で教えて、学校の合格率向上にも貢献しています。

高度試験では、ネットワークスペシャリストを最初に取ったおかげで、情報安全確保支援士(セキュリティスペシャリスト)、エンベデッドシステムスペシャリトの学習が大変スムーズだったのを、今でも覚えています。

ネットワーク構成・機器の理解、やっていきましょう。

ネットワーク図を先に見るご利益

私は文章を読む前に、図を見ることをお薦めします。見れば分かりますし、使い方も推測でき、「ここヤバそう」と今後の問題解答の見当もつきます。

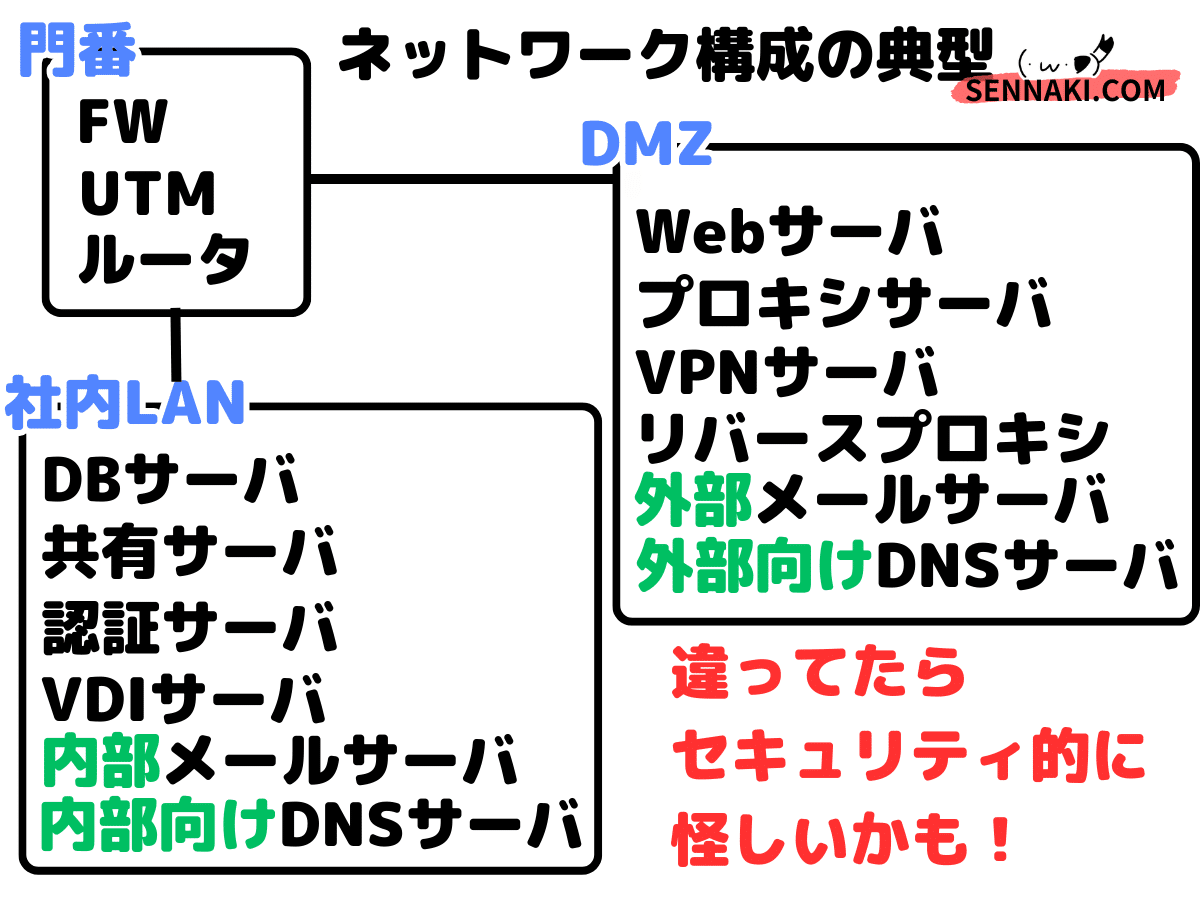

ネットワーク図では、

DMZにあるべきサーバがあるか

社内LANにあるべきサーバがあるか

「なんでそこにあるの?」ってサーバがないか

をチェックします。

例えばプロキシサーバがなければ、「社員のWebアクセスをモニタしなくていいの?ウイルス感染とかしない?仕事と関係ないWebとか見ない?」。

データベースサーバがDMZにあったら、「外部からアクセスできる領域にあるから、ハッキングされるんじゃない?」「お客さんの個人情報とか大丈夫?」。

社人PCと同じ社内LANに、Webサーバがあったら「外部から社内LANに直接入ってくるの?それとも社内の人だけが使うサーバ?」。

DMZにWebサーバ・社内LANにDBサーバなら「よしよしWebサーバがDBサーバにアクセスかな」、メールサーバがDMZと社内LANにあったら「よしよしちゃんと分けてるね」と、セキュリティ的に良い構成と分かります

以上のように、

図を見るだけで、使い方・怪しい点がパッと分かるので、問題文を読むときも「ふむふむ予想通りだな」と気楽に読め、「なるほどそういう使い方をするからの配置なのね」と疑問点が解消され理解が進みます。

午後問題で避けるべきは「問題の選び直し」と「問題文の読み直し」。

なるべく一発で深い理解にして読み直しを回避し、解く時に必要な情報にすぐにアクセスできるようマーキングをします。

DMZのサーバたち

DMZに置くサーバは、インターネットと直接通信をします。

また、インターネットからアクセスさせたくないサーバを社内LANに配置して守った時、アクセスを仲介するのでセキュリティを強化する役割もあります。

Webサーバ

Webページ関連のサービスを提供します。

Webページを提供する

Webアプリを動かす

外部からのアクセスに対応しますが、社内からのアクセスにも対応します。

また、Webアプリで通販サイトを実現した際、外部からの入力を受け、社内LANのデータベースサーバにアクセスします。外部者のデータベースサーバへの直接アクセスを防いでくれるセキュリティ的な役目も果たします。

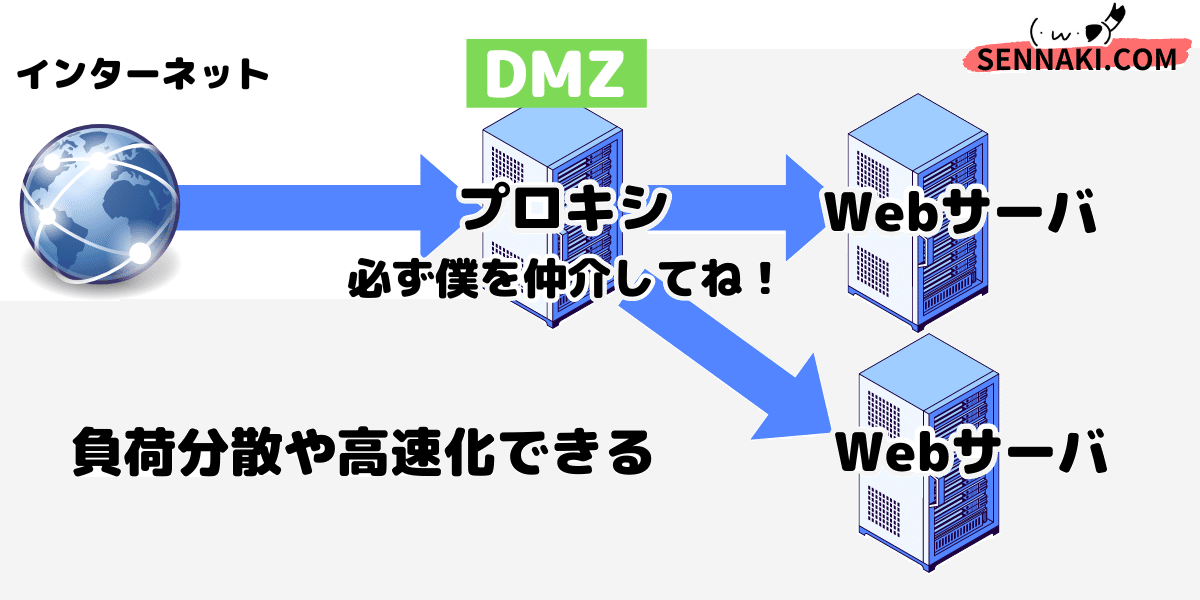

プロキシサーバ

企業や学校など組織に必ずあります。ないと「怪しい」と思ってOK。

社内からインターネットへのアクセスは全て、プロキシサーバを通ります。

ログ(記録)やフィルタ設定ができるので、「仕事や学業と関係ないサイト」「攻撃者が準備したサイト」などへのアクセスを禁止できます。

なお「プロキシサーバを通りましょう設定」は「Webブラウザ」にします。一方「このサイトの場合は、プロキシサーバを通らないで良いよ」設定は「プロキシ例外設定」と云い、最近よく出題されます。

試験に「プロキシ例外設定」ときたら「はいはいプロキシを経由しないで直接アクセスしていくのね」と解釈しましょう。難しい言葉なので焦っちゃいますね。

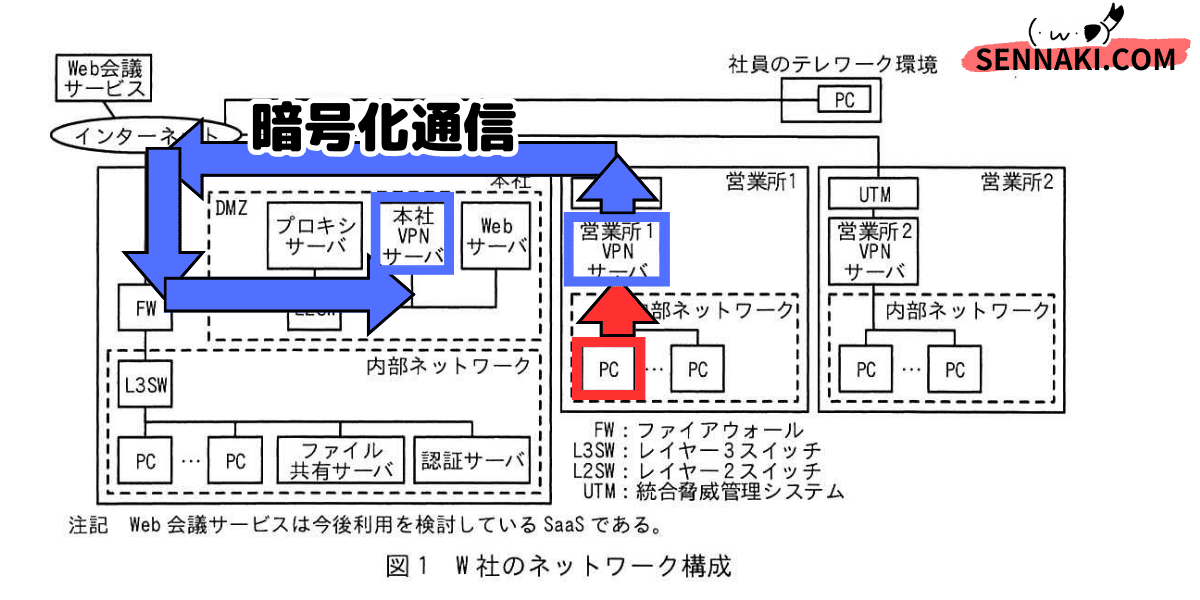

最近は外出先で端末利用することも増えました。営業所と本社で連携したシステムもあります。

企業としては、外出先端末や営業所端末からインターネットのアクセスも管理したいので、プロキシサーバを経由するよう設定することも。

この際「インターネット→FW→プロキシサーバ→FW→インターネット」の往復通信量が負担になってきます。社内端末なら「社内LAN→プロキシ→インターネット」でしたからね。

「外出先端末や営業所端末が、特定のサイト(契約SaaS)を利用する時は、プロキシを経由しなくても良いよう、例外設定をする」が解決策としてしばしば提案されます。

本社の回線・FWを2回通過するので負荷がかかっています。

外出先PCからだと更に複雑になりました。

本社FWを4回通過してWeb会議サービスに接続しています。

プロキシ例外設定をして、通過回数を減らしました。

VPNサーバ

外出先PCや自宅テレワークが話題になり、しかも社内システムにアクセスしたい時、暗号通信路を確立する仕組みが必要です。

簡単なのだと、HTTPS・SSLアクセラレータ。大抵はインターネットVPN・IPsecルータを設置しています。

HTTPSではWebブラウザを使った通信のみですが、VPNならメール・遠隔操作など全てのプロトコルが使えるので便利です。

例えが悪かったらごめんなさい。HTTPSはHTTP車を強化して保護しますが、VPNは道路をトンネルで囲んで保護するので、HTTP車でもSMTP車でも使えます。

FWとは別口を設けるパターンも出題されました。DMZを正面玄関とすれば、IPsecルータは社員用入口みたいなものですね。

リバースプロキシ

プロキシサーバが「社内→インターネット」を全て仲介したように、リバースプロキシは「インターネット→DMZ」を全て仲介します。

いわばサービスの案内役。並んでいる人に「あちらの窓口どうぞ!」と振り分けるなどします。

外部メールサーバ

メールサーバは2つ。DMZと社内LANに配置するのが定石です。

メールは漏洩したら困るので社内LANで守りたい

でもサーバは外部と通信するので守り切れない

よって、外部/内部メールサーバに分けます。

内部メールサーバ:社内LANでメール保存、外部メールサーバと送受信。

外部メールサーバ:DMZで外部通信。メール保存しない。

外部向けDNSサーバ

DNSサーバは、WebやメールサーバのIPアドレスを教えてくれます。

外部からの問い合わせ、内部からの要請に応えるためにインターネットと通信するので、DMZに配置されます。

外部向けサーバの役割は2つ。

外部から「貴社のWebサーバのIPアドレスは?」と聞かれたら答える

内部から「googleのWebサーバのIPアドレス調べてきて」と要請されたら調べる

例え話なので、貴社のWebサーバは、貴社のメールサーバでも同じです。要は管轄しているサーバのIPアドレスを答える機能。よって外部DNSサーバを「権威サーバ」「コンテンツサーバ」と呼ぶこともあります。

googleのWebサーバも例え話。要は、社員がアクセスしたいWebサイトのIPアドレスを調べて教えてあげる機能。

ここで注意点。

外部から「googleのWebサーバのIPアドレス調べてきて」と聞かれても答えない設定にします。DNSリフレクション(DNSamp)攻撃に踏み台として悪用されてしまいますから。>>

あくまで答えるのは、管轄にある自社サーバのIPアドレスだけ。

なお、内部向けDNSサーバもあります。

社内LANに配置されるDNSサーバで、社内LANのPCから「~ってサイトにアクセスしたいからIPアドレス教えて」と要請されたら、知ってたら答えます。知らなかったら、外部向けDNSに「調べてきて」と要請します。

社内LANのサーバたち

大事なデータを持つサーバは、社内LANに配置してガッチリ守ります。

インターネットと通信する際は、DMZのサーバを経由してセキュリティを確保します。

データベースサーバ(DBサーバ)

DBサーバは社内LANに配置します。

通販サイトを運営していたら、お客さんの「個人情報」も、購入伝票や在庫情報も記録する必要があります。

DBサーバをDMZに配置すると外部から直接アクセスされるリスクが生じます。DMZに配置したくありません。

Webサーバ(アプリ)が商品検索や利用者登録の入力を受付、Webサーバが社内LANのDBサーバにアクセスする方式と取ります。

ファイル共有サーバ

「ファイル共有サーバ」「情報共有サーバ」「社内サーバ」などの名称で出題されます。

社員だけで共有したいデータを保管するサーバ。

よって社内LANに配置します。

問題は、外出先からアクセスしたい場合。営業先で、資料や契約関係を取り寄せる必要もありますからね。

社内LANへのアクセスなので、注意すべき点があります。

インターネットでの漏えいを防ぐために暗号化通信

社内LANに直接アクセスさせない仕組み

正当な利用者であることを確認する仕組み

接続できる端末であることを確認する仕組み

まずは暗号化通信。

DMZにVPNサーバを配置して暗号通信をし、VPNサーバ経由で社内LANにアクセスしてもらう。

またはFWとは別の入口として、社内LANにIPsecルータを設置する場合もありました。

正当な「利用者」によるアクセスかは、IDとパスワードによる「認証」が、やはりメイン手段になりますね。

アクセスして良い「端末」であるかは、「クライアント証明書」を使うのが王道として登場します。

クライアント証明書は電子証明書の一種。公開鍵・秘密鍵を使いますが応用情報技術者試験では気にせず、「端末に予めインストールする証明書なんだな」ていどでOKです。

認証サーバ

認証サーバは「正しい利用者なのかを判断」するサーバ。

学校や会社の共有PCに、IDとPWDを入力して利用した経験はないでしょうか?

大量の共有PCに全員分のIDとPWDを記録させて管理するなんて大変ですよね。

そこで各PCは、認証サーバに「このIDとPWDが入力されたけど、正しい?利用させていい?」と聞き、認証サーバは答えてくれます。

利用者登録も削除も、認証サーバ1台で操作すればできるので管理も楽ですね。

なお、PWD(パスワード)は認証サーバに「そのまま保存はされない」のが普通です。ハッシュ値にして保存します。

なぜなら、認証サーバを操作できる管理者が、利用者のパスワードを知れちゃうと不正ができますからね。ハッシュ値は逆算推定が極めて困難です。

VDIサーバ

いわゆる昔言われていた「シンクライアント」。

社外PCにデータを保存すると、盗難や紛失による情報漏えいになります。また、社外PCから社内PCにアクセスして遠隔操作するのも、不正利用されるリスクあり。

社外PCのデータを暗号化するのはテですが、時間をかければ解読されるかもしれません。

よって社外PCは、画面表示(画像)とキーボード/マウスの入力機能のみにし、ソフトの実行もデータの保存もサーバ側で処理するのが「シンクライアント」です。

VDIとは「仮想デスクトップ基盤」とも云われ、サーバコンピュータ内に幾つもコンピュータを仮想的に作る技術です。

VDIサーバがあると、どの端末からアクセスしても同じコンピュータとして操作できます。社内のどのPCからでも使えますし、社内で使った後に外出先PCで使っても続きの作業ができるんです。

内部メールサーバ

※外部メールサーバと同じ解説です。スキップしてもOK。

メールサーバは2つ。DMZと社内LANに配置するのが定石です。

メールは漏洩したら困るので社内LANで守りたい

でもサーバは外部と通信するので守り切れない

よって、外部/内部メールサーバに分けます。

内部メールサーバ:社内LANでメール保存、外部メールサーバと送受信。

外部メールサーバ:DMZで外部通信。メール保存しない。

内部向けDNSサーバ

DNSサーバは、WebやメールサーバのIPアドレスを教えてくれます。

内部向けDNSサーバは、社内LANに配置されるDNSサーバ。

社内LANのPCから「~ってサイトにアクセスしたいからIPアドレス教えて」と要請されたら、知ってたら答えます。

知らなかったら、外部向けDNSに「調べてきて」と要請します。

まとめ | 外部と通信するならDMZ, 大事なデータがあるなら社内LAN

サーバの配置と利用方法、出題実績などが、少しでも分かって頂けたら嬉しいです。

まとめます。

外部と通信するサーバはDMZに配置

大事なデータがあるサーバは社内LANでがっちりガード

社内LANへのアクセスは、DMZのサーバが仲介する

DMZはインターネット(社外)と社内の間で役割を果たします。

私のIT専門学校だと、受付がFW、1F廊下や応接室がDMZ、1F以上の教室が社内LANですね。学生さんをガッチリ守ります。

外部の方が教室に行くときは、必ず教員が付き添います。名札もしてもらいますけどね。

このNoteがあなたの理解、資格合格に少しでも貢献できたら嬉しいです。

ひとまずはこれまで。宜しければ、またお願いします。でわでわ。

p.s. 普段は >> 専門学校とIT就職のブログ << をやってます。

でわでわ(・ω・▼)ノシ

\全ての無料Noteへのリンク!/

時間配分・問題選択法から午後問題解説まで

\R05秋の選択・得点・学ぶ解法の3点セット!/

不合格になった方に特にお薦めです

ここから先は

【フルセット】応用情報技術者試験の全教材

R06春/R05秋に不合格になった方、過去問演習に取り組む方向けのNoteです。 AP午後の有料Noteはこのマガジンにまとめていきます。…

学習方法・問題特集のNoteは全て無料提供を続けます▼ もしご覧になったNoteが有益だったり、私の志に共感されたりしましたら、サポート頂けますと励みになります▼ もちろんコメントでも結構です(・ω・▼)ノシ