件名:【AEON】カード利用確認手続きのお知らせ, ログインして取引をキャンセルする!

2025年01月26日(水)16時17分に届いたフィッシングメールです。

# 01月29日現在でフィッシングサイトが閉鎖されたので投稿します。

差出人 macgr <jl3yiO2@aeon.co.jp>

生意気にイオンのドメインを詐称していますが、ローカル部が"jl3yiO2"と、もうちょっとあるだろ?とツッコミたくなるものです。

# ちなみに、詐称していないと、詐称くらいしろよ無能とツッコミます。

表示名にいたっては、"macgr"って何て読むねん?!とツッコミたくなります。

件名 【AEON】カード利用確認手続きのお知らせ, ログインして取引をキャンセルする!

どこの世界線に「キャンセルする!」なんてエクスクラメーションマーク(!)付きで件名に書くバカがおんねん。

件名に"!"(俗に言うびっくりマーク)を入れているメールは、碌でもないメールである確率が高いです(非道いのは、件名で怒り散らしていますので)。

ネットワーク遅延のため、お客様のカード決済は完了しておりません。現在処理中で、24時間以内に完了予定です。

ご利用カード:イオンマークのカード

決済日時:2025-01-17 21:11:06

決済処理にどれくらい掛かるか知らないんですが、1週間以上経ってからこんなメールが届くくらい遅いんですかね?

システムのトラブルを、テキトーな嘘で誤魔化していませんかね?

ログインして取引をキャンセルする

ここのボタンがフィッシングサイトへのリンクですが、メール本文にログインページに飛ばすリンクを書いているメールは、九分九厘フィッシングメールです。

フィッシングメールでそのようなことをしているので、真っ当なサービスなら、ログインページに飛ぶリンクを本文に記載するなど、変な習慣がユーザについてしまわないよう普通の神経であればしません(トップページから自分で辿れや、とするのがあるべき姿でしょう)。

尤も、リンク先がrewards-point-aeon-japan.aallhourlocksmith.comと、フィッシングサイト定番のハイフンで繋いだ長いホスト名なりドメイン名ですから、論外なんですけどね、たとえアクセスしてしまったとしても。

発行者イオンクレジットサービス株式会社東京部中野区中野4-3-2

えっと、読みにくいから発行者と社名と住所の間にスペース(空白文字)くらい入れてもらっても?

また、イオンクレジットサービス株式会社の住所は、「東京部中野区中野4-3-2」ではありません。

ググったら東京都千代田区神田錦町1丁目1番地だったゾ。真面目にやれ。

あとですね、図2のメール後半を見ると、えらい無駄に余白が続いています。

何だろう?CSSでmarginかpaddingにデカい値でも間違って入れてるんだろうかと思ってメールのソースを見てみたところ、文字列が入っていました。

そして、それらの文字列は、<FONT color=#ffffff>なタグで囲まれていたという…。おい、文字色を白にしてんじゃねーよ。

Command+Aで全選択してみたら(筆者はMacユーザなので。Windowsな人はCtrl+Aでどうぞ)、見える、見えるぞ。

いや、背景色と文字色を同じにして隠しテキストにするとか、2000年前後のWebサイトかよ。

大した内容じゃない上に、変なところで改行したり、句点(。)がなかったり。

何が狙いなん?

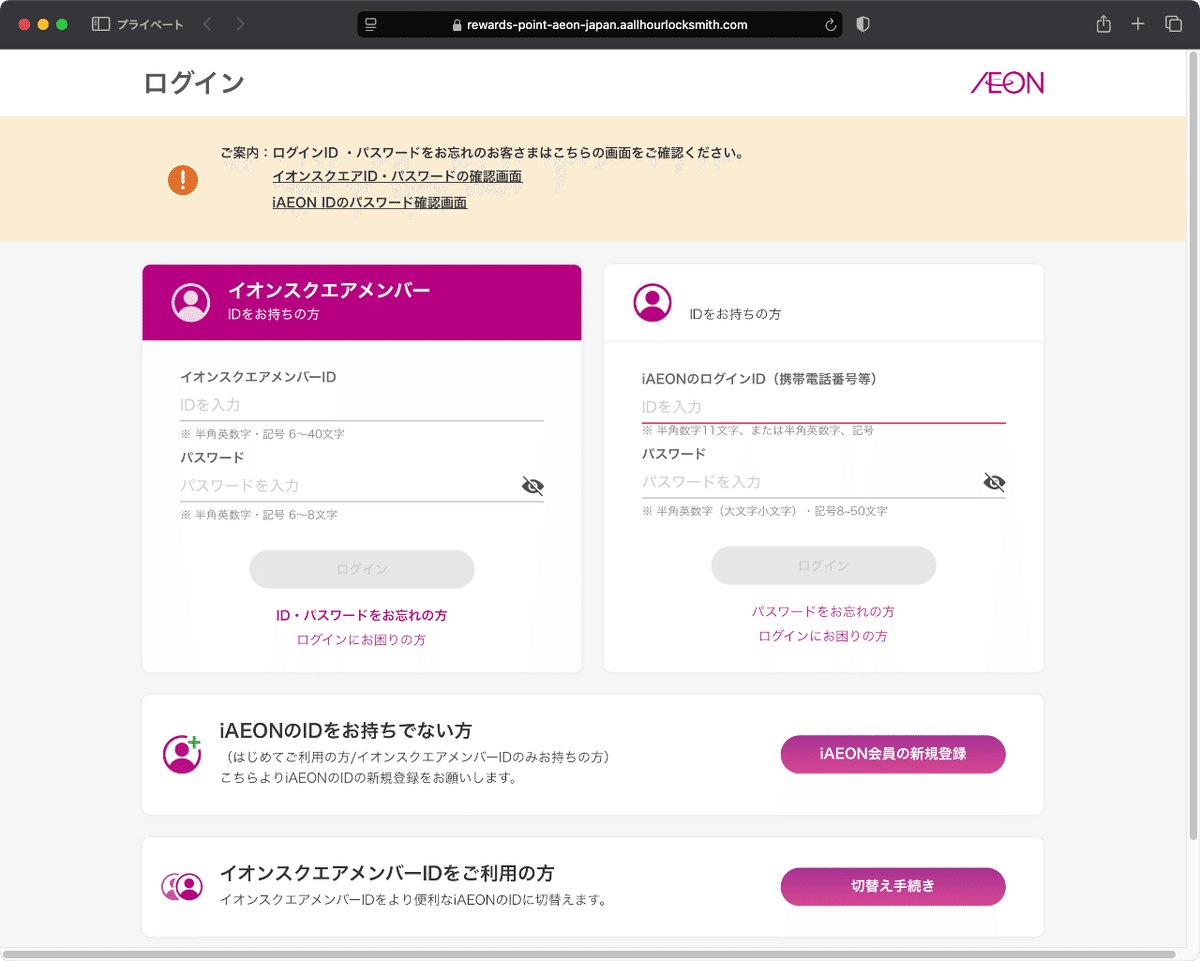

以下、稼働していた時点(2025年01月26日(水)10時頃)のフィッシングサイトです。

基礎知識にも書いている通り、フィッシングサイトは本物のサイトをコピーしているので、本物そっくりで当たり前です(そこは驚くところではないという意味)。

ただ、現在とは異なるデザインなので、随分前にコピーしたか、本物の方が最近変更したかのどちらかでしょう。

ま、URL見れば分かる話ですので、どうでもいいです。

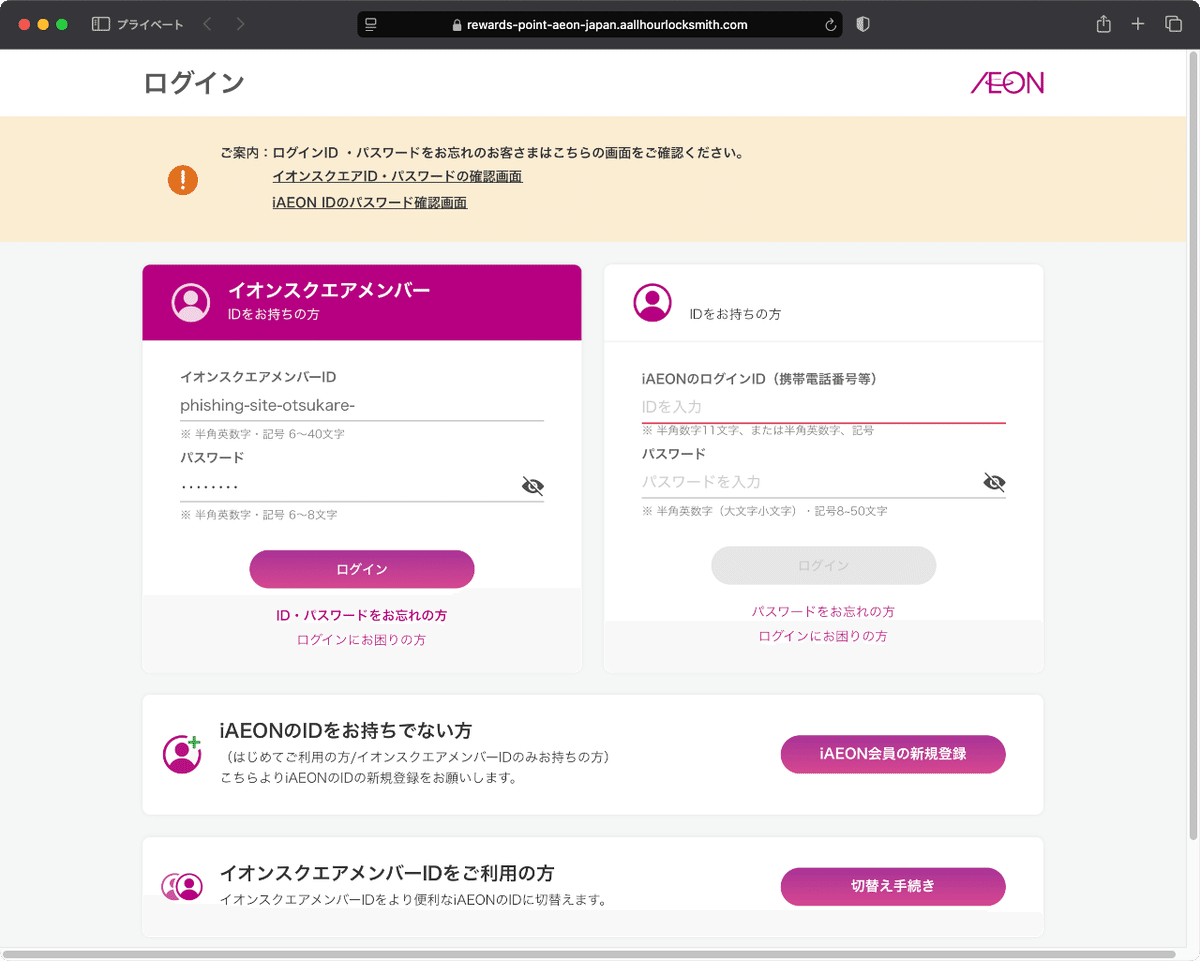

パスワードは残念ながら表示できませんでしたが(クリックしたら表示できそうな目のアイコンがあるのに)、ID同様に攻撃者を口撃すべく、煽った内容です。

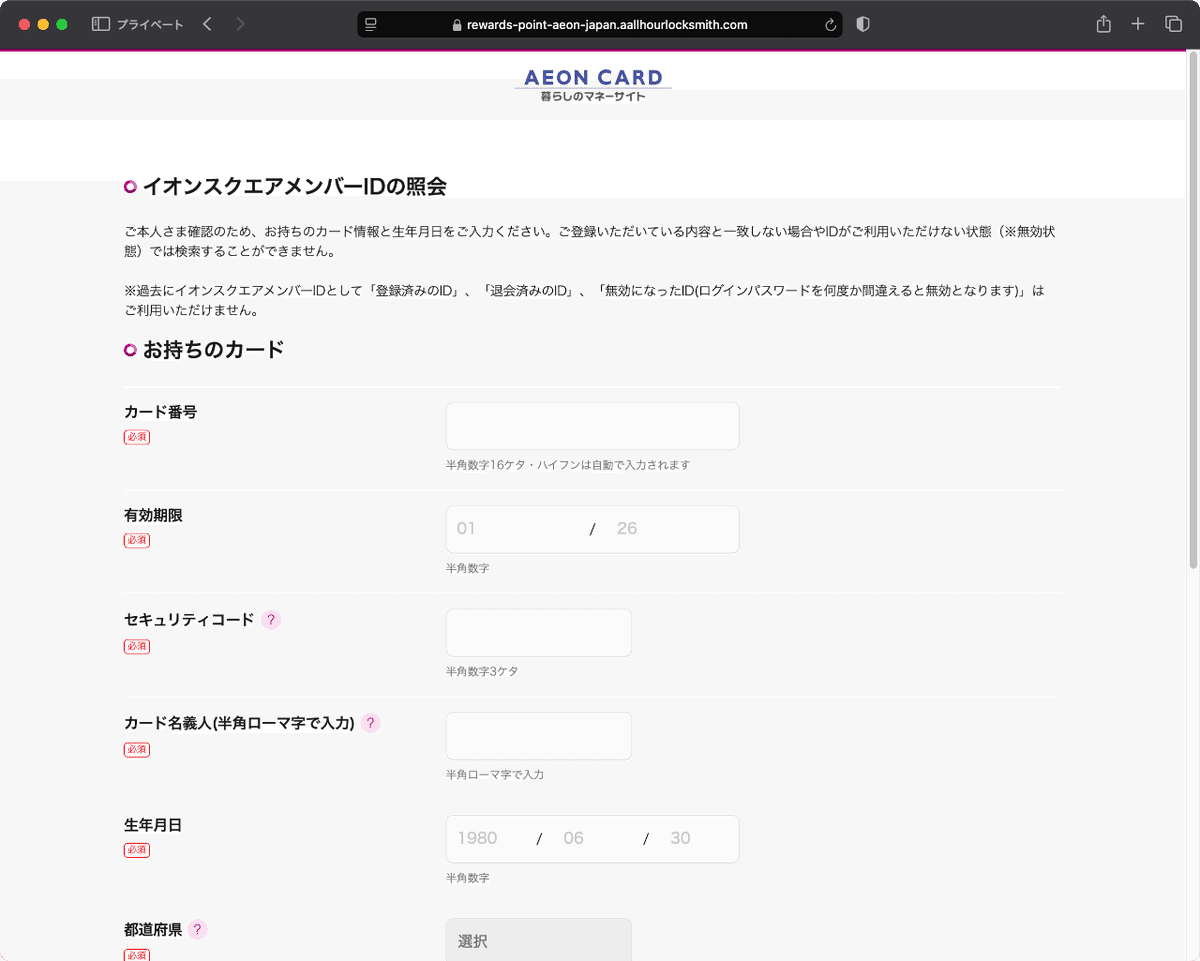

出鱈目なID/パスワードでログイン(?)すると、遅延したカード取引のキャンセルするためだったにも関わらず、そしてログインしている想定なら紐づいているはずのカード情報(原則支払い時にのみ必要)、住所、電話番号、メールアドレスまで入力させられるページが開きます。

もうこれ、笑うところでしょ?

目的(カード取引のキャンセル)に対して、この対応(ログインした上でのカード情報や個人情報等の入力)がおかしいのは自明なので、いつものように攻撃者をおちょくるべく出鱈目な情報を入力します。

カード番号は、ググれば出てくるテスト用のもの、有効期限は生意気にチェックしてくれちゃってるので最短、セキュリティコードは面倒なのでテキトー、名義人は煽ったもの、生年月日はおちょくる内容としました。

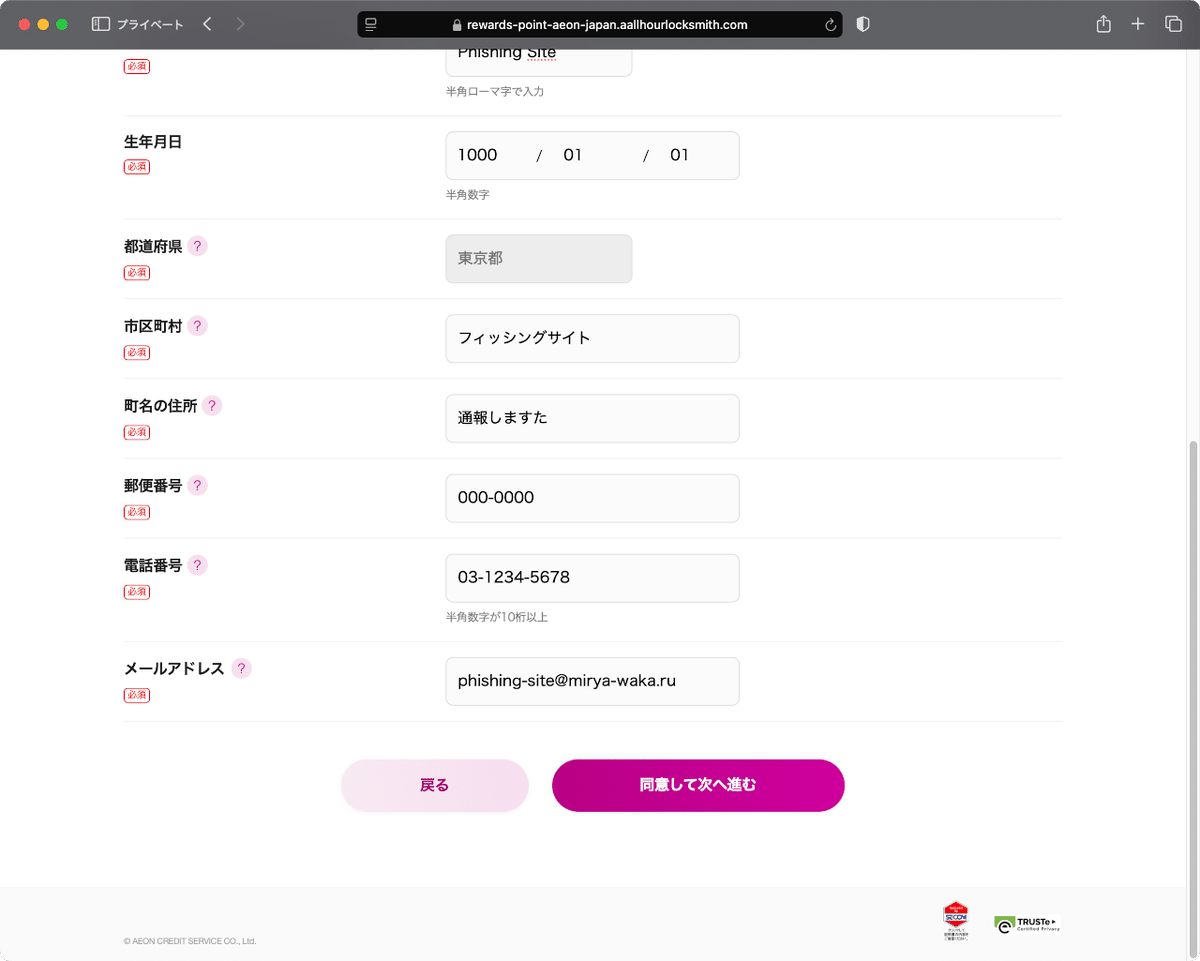

おちょくりの続き。

都道府県はプルダウン選択でおちょくりようがないので俺たちの東京都、市町村と町名の住所は見ての通り通報したったという内容、郵便番号はゼロで統一、電話番号は存在しないもの、メールアドレスは小馬鹿にしたものとしました。

何も同意する項目はなかったのですが、[同意して次へ進む]ボタンをクリックすると、イオンショップのトップページにリダイレクト(転送)されます。

お約束の本物のサイトにリダイレクトされたと思いきや、URLを見ると今回のフィッシングサイトのものでした。

つまり、フィッシングのクセに、ログインページ(と情報搾取用のページ)以外にも偽ページを作るという無駄な労力を払っています。アホですかね。

このページがいつから存在していたかは知りませんが、少なくとも筆者に届いた2025年01月26日現在で、期間外の12月や2024年等が見えます。アホですかね。

めんどくさかったんでしょう、偽のイオンショップトップページから張られているリンクは(全部試していませんが)404 Not Foundのページでした。

フィッシングに関係ない偽ページ作成は面倒だと思うのですが。アホですかね。