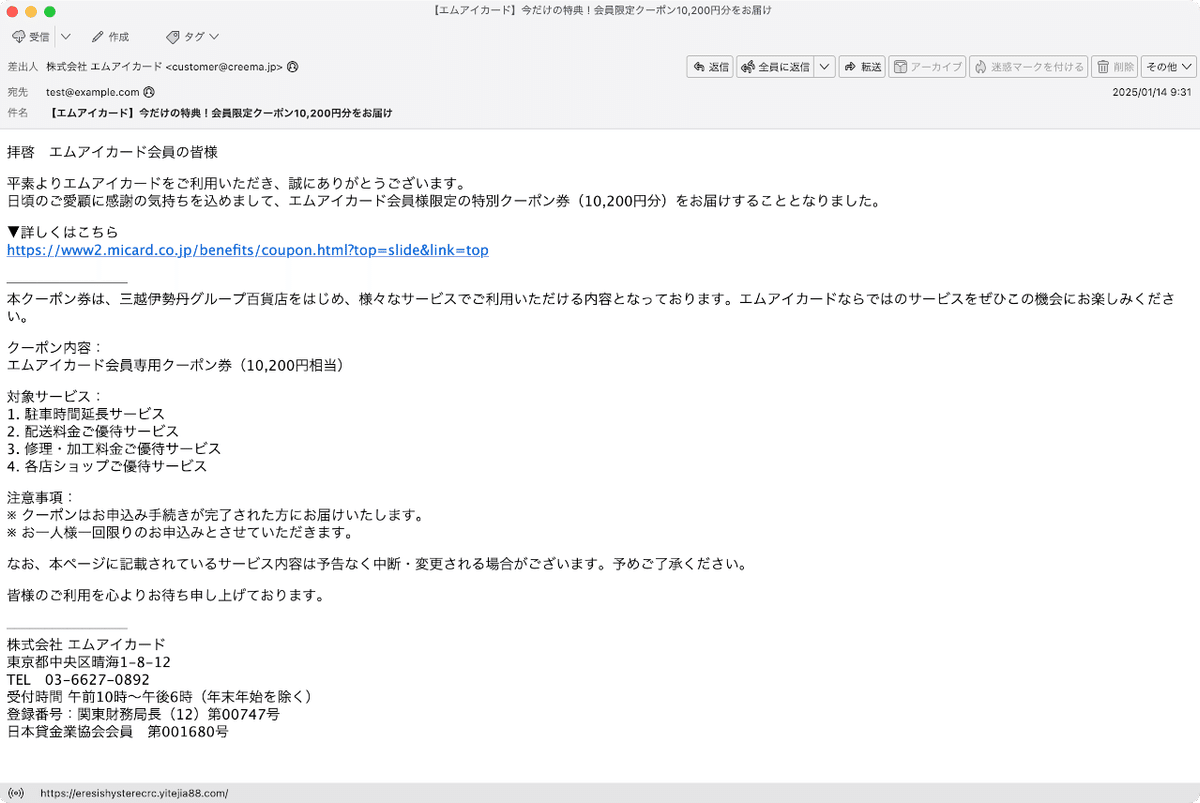

件名:【エムアイカード】今だけの特典!会員限定クーポン10,200円分をお届け

2025年01月14日(火)09時31分に届いたフィッシングメールです。

差出人 株式会社 エムアイカード <customer@creema.jp>

表示名に「株式会社 エムアイカード」と書こうがメールアドレスがまず違うし。

ってか、なんで(ググると国内最大のハンドメイドマーケットプレイスらしい)Creemaのドメインのアドレスを騙ってるの?

騙るなら"micard.co.jp"ドメインのメールアドレスでしょう?

本文読んだりサイトにアクセスする前にバレバレじゃん、アホなの?

拝啓 エムアイカード会員の皆様

だから日本語のメールで、冒頭に「拝啓」なんて書く文化は無いんよ。

日頃のご愛顧に感謝の気持ちを込めまして、エムアイカード会員様限定の特別クーポン券(10,200円分)をお届けすることとなりました。

端数の200円はなんなん?

そしてWebにはカード会員約210万人(2024年3月末現在)と書いてあるけど、手続き必須とはいえ、最大でその人数に1万円分のクーポン配って本当に大丈夫?って心配になるよ。

▼詳しくはこちら

https://www2.micard.co.jp/benefits/coupon.html?top=slide&link=top

ここの見た目は本物そうなURLのリンク先がフィッシングサイトですが、マウスオーバーしたところ、実際のリンク先はeresishysterecrc.yitejia88.comと、エムアイカードと微塵も関係ないドメインです。

ホスト名くらい、本物と同じくwww2にして、www2.micard.yitejia88.comとかにすればまだマシだったんじゃないですかね? 知らんけど。

ちなみに、本物のサイトで https://www2.micard.co.jp/benefits/coupon.html は("?"以降はパラメータですので省略)、この投稿前日(前日に下書きしております)現在で存在しませんでした。あのさぁ…。

# リンク先サイト(ドメイン)は潰れています。

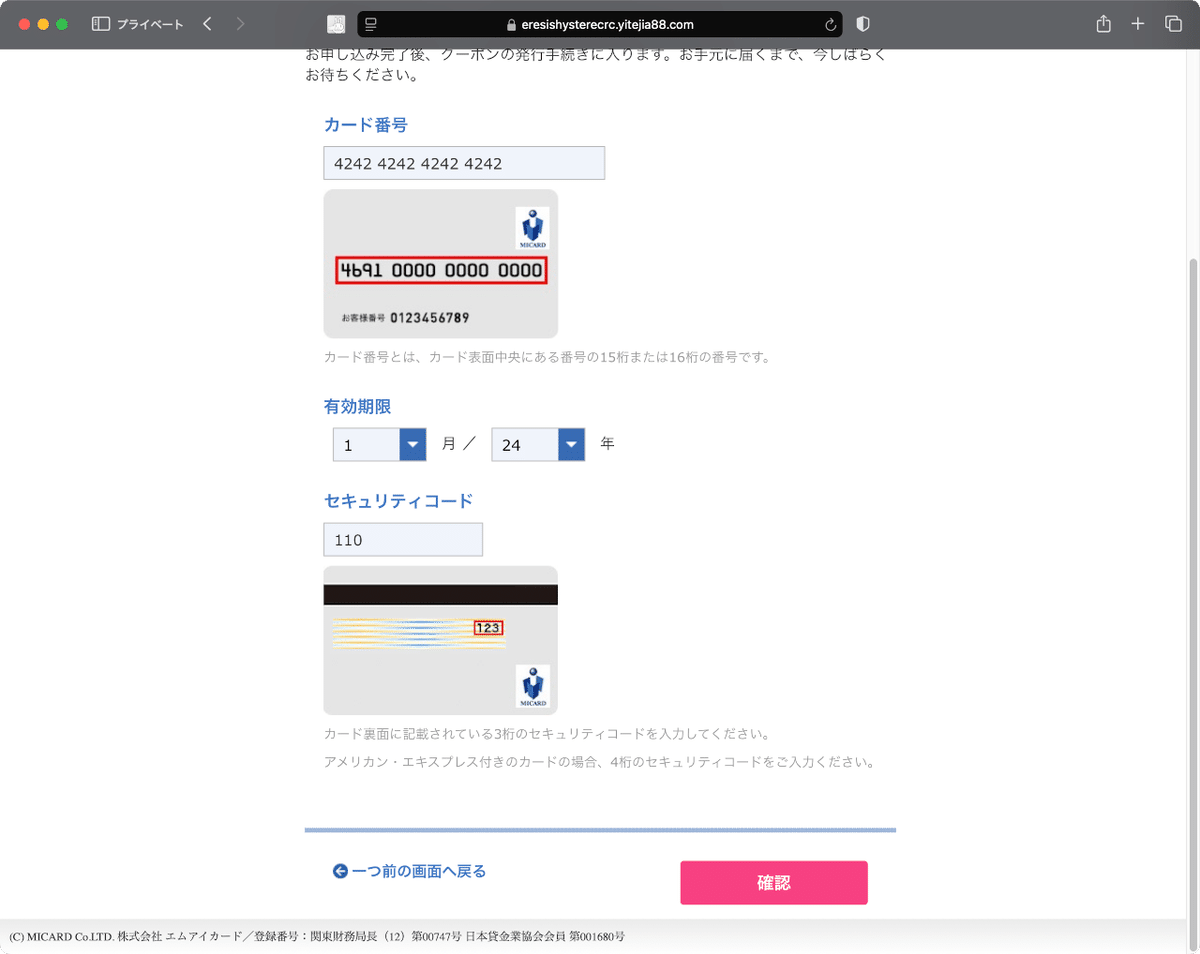

以下、稼働していた時点(2025年01月14日(火)10時頃)のフィッシングサイトです。

ノーコメント(浮かばない

他人を騙して利を得ようとするクズどもには、口撃です。

送信するデータで小馬鹿にして且つ落胆させます。

良い子の皆さんは、フィシングサイト報告だけすればよいです。

クーポン受け取るためにログインしたのに、アカウントに紐づけられているだろうカード情報(支払い時に必要な情報)を何故か入力させようとしている意味不明なページ。

おかしいって気づくわ、盗る気まんまんって分かるわ。

いつものようにカード番号はググれば出てくるテスト用のもので、有効期限は過ぎていると怒られたのでギリギリの設定で、セキュリティコードは警察の110番を思わせて警察関係者を匂わせる110で(匂わない

あとは[確認]ボタンをクリックして、攻撃者に出鱈目な情報を送信して小馬鹿にして落胆させて終了。

# フィッシングサイト報告をするまでが本当の終了ですが。

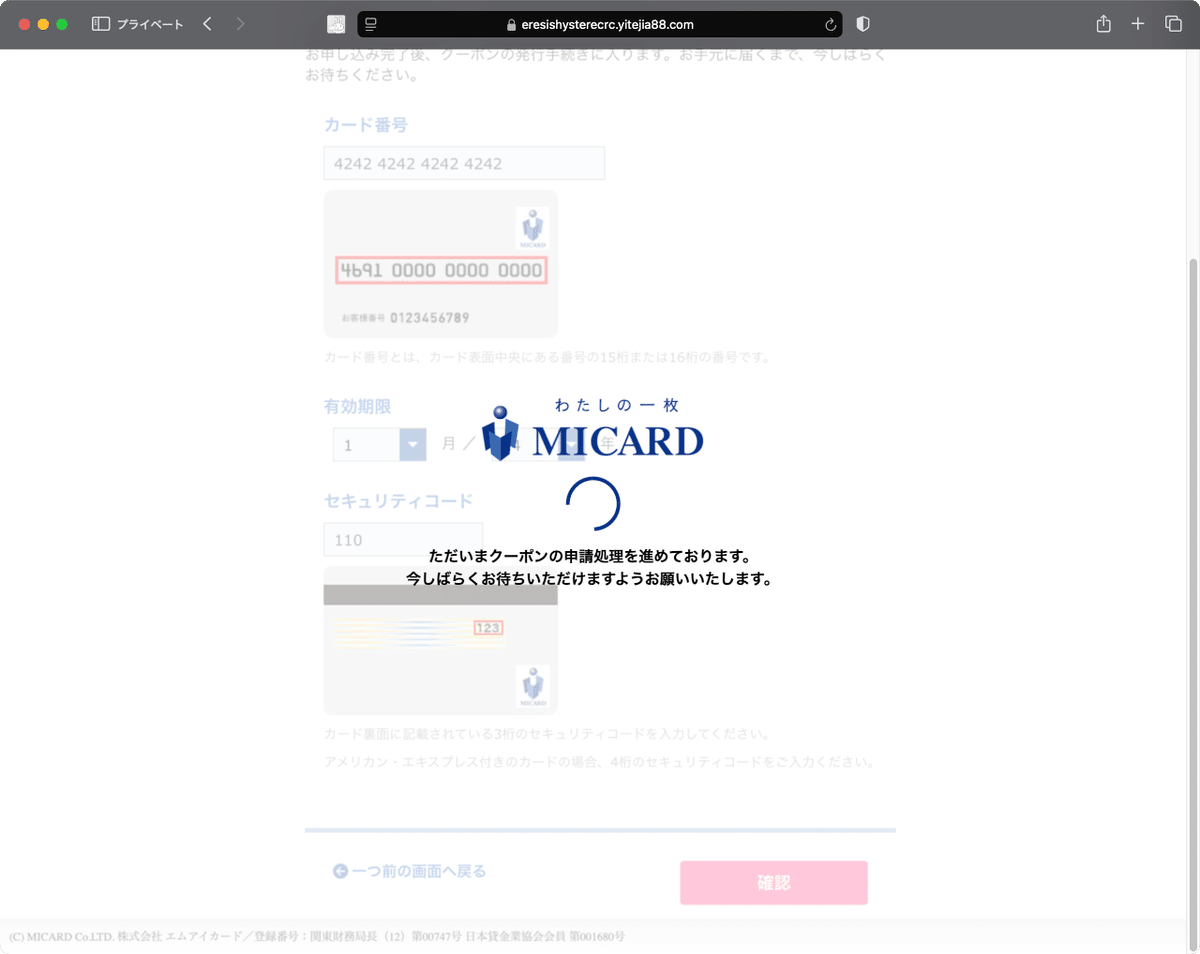

この手の表示が出る場合、バックグラウンドで正規サイトにログイン等を自動で試しているはずですが(間違っていたら入力した情報が違うと表示される)、このフィッシングサイトではそんなことはなく…

…エムアイカードの公式Xにリダイレクト(転送)されて終了。

このパターンも飽きましたね。