件名:【至急】JCB会員様向け:Oki Dokiポイント獲得の最終案内

2024年12月20日(金)10時25分に届いたフィッシングメールです。

# 12月23日現在でフィッシングサイトが閉鎖されたので投稿します。

差出人 MyJCB <feedback@accounts.nintendo.com>

だから、表示名に"MyJCB"と書いてもメールアドレスがダメじゃん。

ってゆーか、騙ってるアドレスが任天堂なのまじイミフ。

件名 【至急】JCB会員様向け:Oki Dokiポイント獲得の最終案内

件名に【至急】、【重要】、【緊急】等と入れているメールは、往々にして碌でもないメール疑惑。

正規のメール(大袈裟なJARO案件)だとしても、構えるタイプ。

※本案内は重要なお知らせのため、2024年12月時点でOki Dokiポイントを未受取のお客様へご案内しています。

ポイント受け取ってないの、そこまで重要ですか?

1億まんえん(非課税)とかなら兎も角、ポイント如きに必死すぎやしません?

https://click.cj.jcb.co.jp/?qs=9PP6BcP5

このリンク文字列がフィッシングサイトへのリンクです。

見た目正規のURLっぽく見えるも、リンク先はzouonsewewlllko.tblxy.com。

JCB感ゼロなんですけど、やる気ありますか?

対象条件を満たされた会員様へ、もれなく4,900 Oki Dokiポイントを進呈いたします。

進呈ポイント数のハンパ感、何なん? 5,000ポイントじゃ会議通らなかったん?

■JCBを装う不審メールの見分け方■

https://click.cj.jcb.co.jp/?qs=9PP6BcP5

■Eメール情報の変更■

https://click.cj.jcb.co.jp/?qs=9PP6BcP5

見た目のURL(https://click.cj.jcb.co.jp/?qs=9PP6BcP5)、上のキャンペーンページと全く同じで草。

手抜きすんな。

■お問い合わせ■

https://click.cj.jcb.co.jp/?qs=9PP6BcP5

見た目のURL(https://click.cj.jcb.co.jp/?qs=9PP6BcP5)、上のキャンペーンページと全く同じで草(2回目

手抜きすんな(2回目

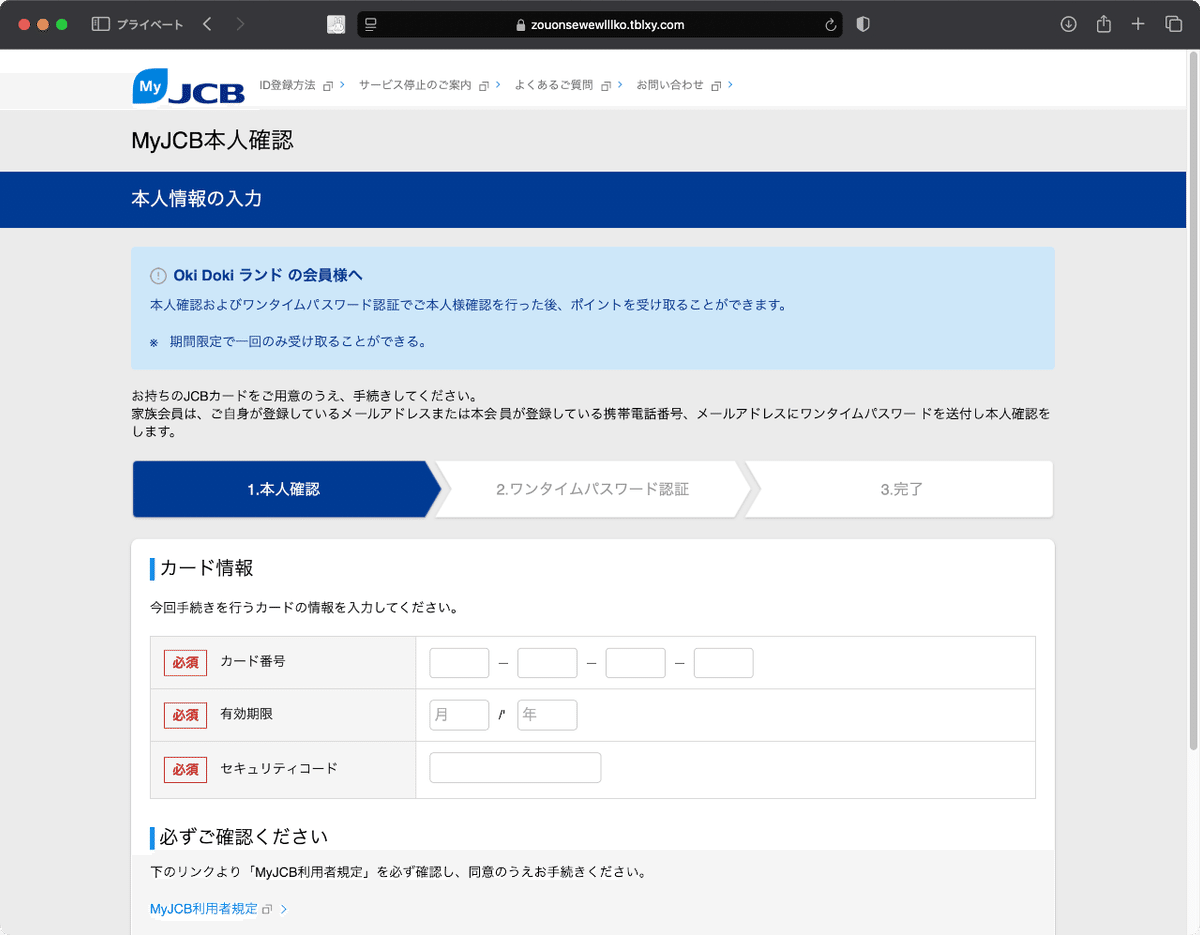

以下、稼働していた時点(2024年12月20日(金)11時40分過ぎ)のフィッシングサイトです。

基礎知識に書いている通りですが、フィッシングメールもフィッシングサイトも基本的に本物をコピーして作っているので、そっくりで当たり前です。

そっくりで驚くのは間違いで、そっくりではない、或いは何故か無駄に加工していることに呆れるのが正解です。テストに出ます。

# 本物のMyJCBログインページは https://my.jcb.co.jp/Login です。比較してみてください。現在とは多少変わっていますが、俗に言う #だいたいあってる、です。

なお、フィッシングサイトの目的はクレジットカード情報奪取の方が多いので、IDとパスワードがいい加減なものでもほぼログイン(?)できます。

# 多少作り込んでいるフィッシングサイトは、文字数/文字種もチェックします。

え、待って。

アカウントに紐づいているだろうカード情報を何故わざわざ入力させられるの?

仮に複数登録しているケースなら、ここは選択方式じゃないの?

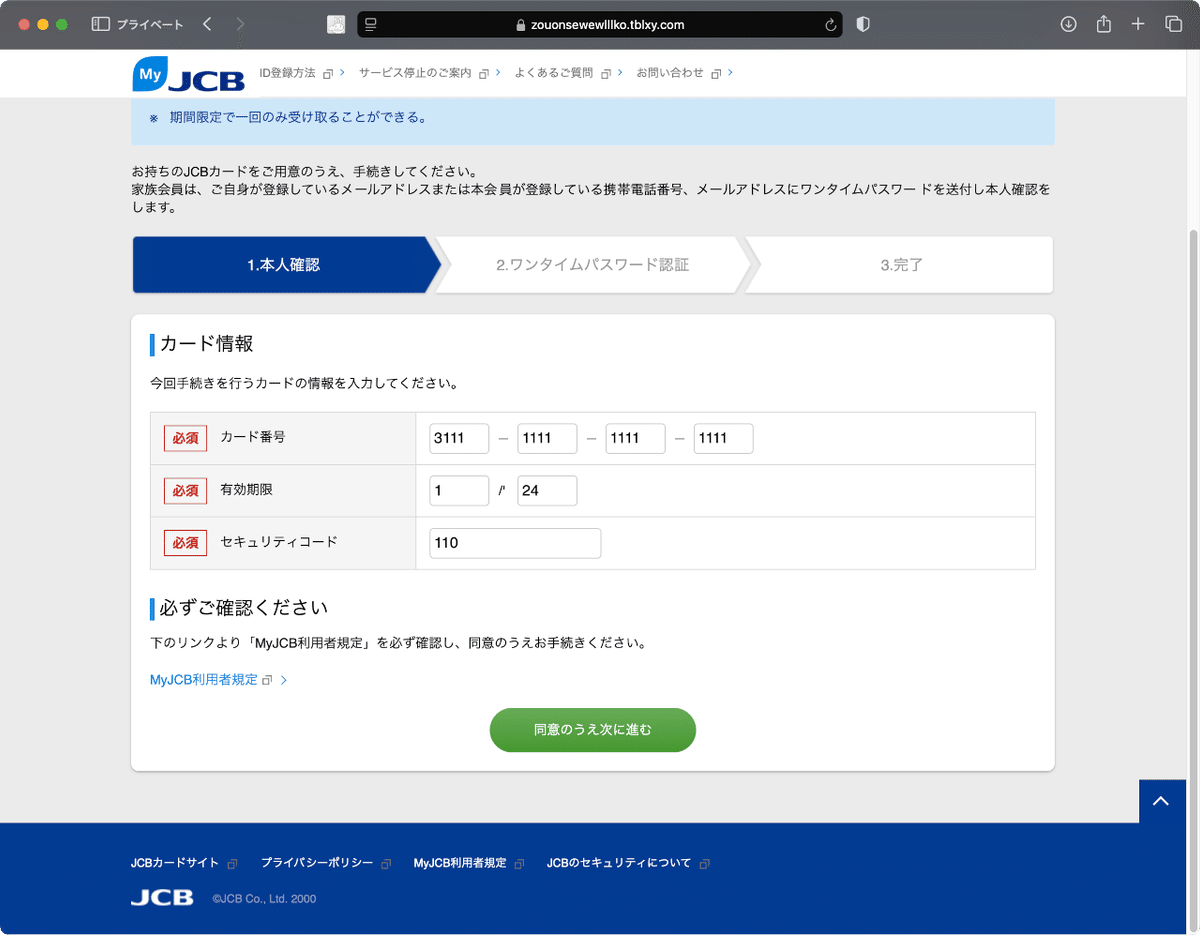

攻撃者は、奪取したいカード情報を入力させたいワケですが、本当の情報は入力できないので、いい加減な情報を入力してみています(有効期限切れです)。

セキュリティコードは、110番の警察をイメージした匂わせです(匂わせ?

# カード番号はテスト用のもので、ググれば出てきます。

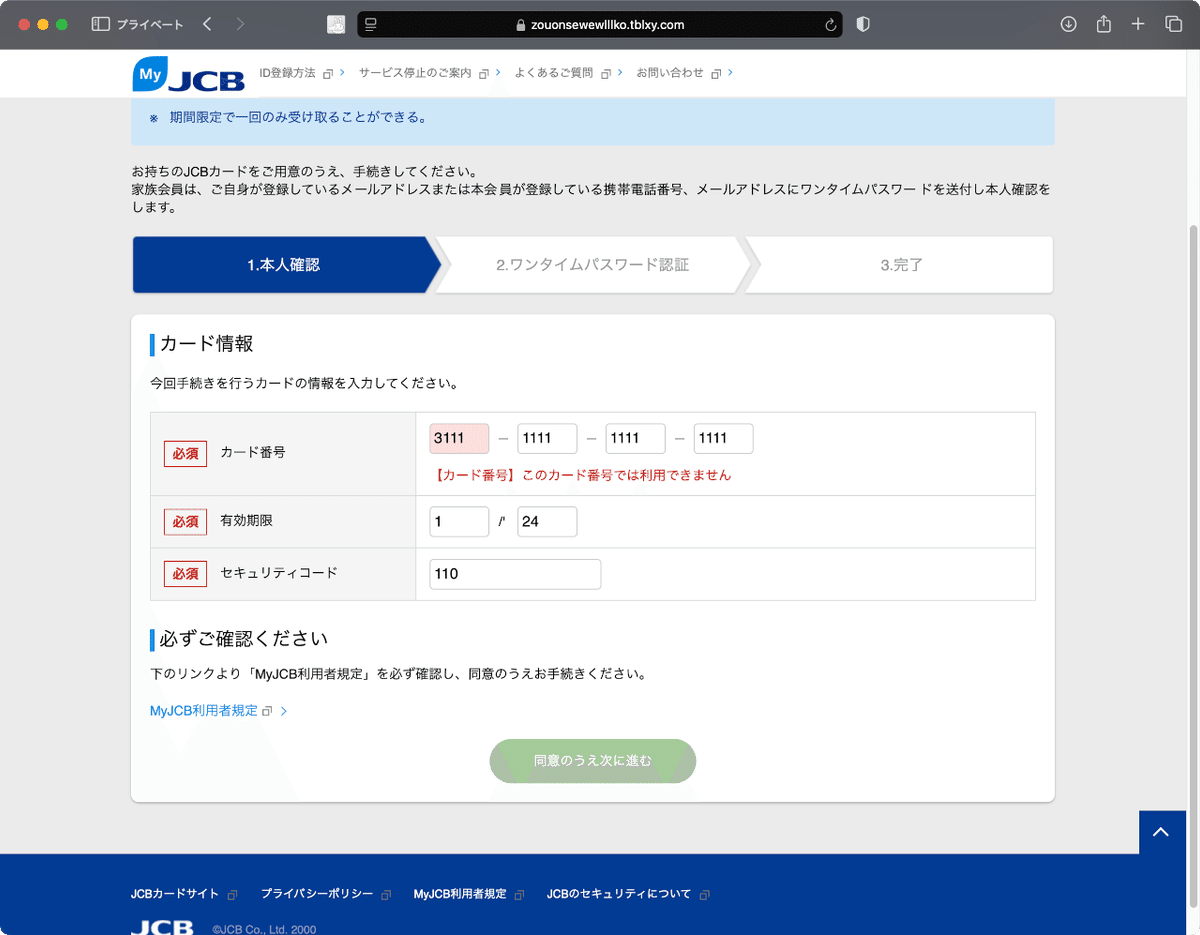

残念ながら、テスト用のクジレットカード番号だと弾かれてしまいましたので、ここで試合終了。

意外にきちんと作ってるんですね、このフィッシングサイト。

メールはショボいのに。