仮想通貨取引所のコンプラが解説するTornado Cashに対するOFAC制裁【後編】

1. 前編の概要

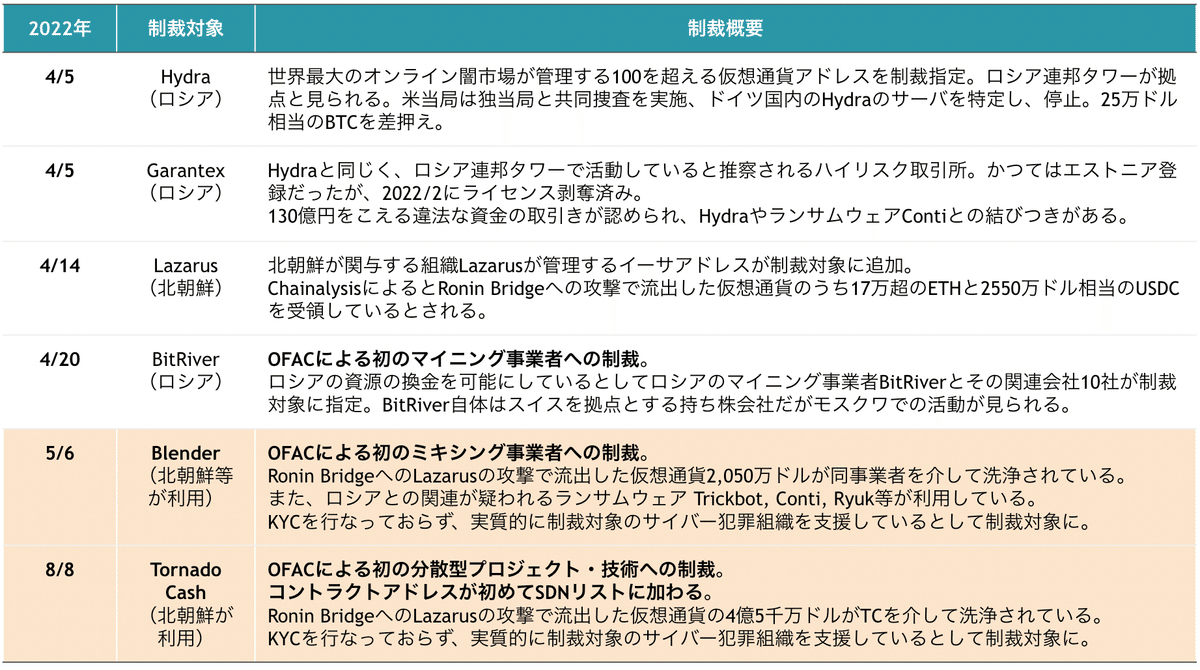

前編では、OFACのTornado Cash(以下、「TC」)への制裁の背後には、北朝鮮のサイバー犯罪の高まる脅威があったこと、そしてクリプト関連では初めてDAOと呼称できるような組織が制裁対象となり、制裁の効果を高める手段として初めて技術(スマートコントラクト)がブラックリスト化された様子をご紹介しました。

従前、クリプト界隈のAMLに対する姿勢は、主にFinCENの業規制の考え方に沿っていた節があり、一般的にノンカストディサービスにAML義務はかからないだろうと期待されていました。しかし、TCの制裁を通して、従来の考えに見直しが迫られています。

TCへの制裁でOFACは、組織の形態や組織がどこで活動しているかは特に問わず、米国が指定する制裁対象者(ラザルス)との取引は防がねばならないと考えており、従って、取引リスクが大きいのであれば、AML等のコンプライアンス導入が必須であると考えていることが明らかになりました。それを怠った組織は、場合によっては、TCのように、自らも制裁対象になる懸念がある旨を指摘しました。

後編では、OFAC制裁に関する問題点を説明したのち、今後の影響、既に一部で試みられているDeFiのAML措置とその課題についてご紹介します。長いので、Key Takeawaysで気になった箇所を読んでいただければと思います。

【Key Takeaways】

2. 制裁の問題点は、制裁を受ける基準が分からない、中立的な技術に対して制裁を科すのは制裁目的の趣旨から外れているなど、様々な批判がある。

3. TCの制裁の効果について、取引の流動性が落ちそうなので使い勝手が悪くなりそう。OFACとしては、制裁は効果を発揮しているとみなしているかもしれないが、依然としてスマートコントラクトは自律的に稼働しており、効果についての評価を下すのは時期尚早かもしれない。

4. TCの使い勝手が悪くなると、主要なDEXが北朝鮮のマネロン・ツールになる懸念がある。

5. TC制裁を受けDeFiは外部ベンダーのAMLソフトを導入しているが、北朝鮮対応としてはほぼ意味がないだろう。

2. 今回の制裁の問題点とは?

前編で述べてきた通り、OFACにとってもDAOや技術への制裁は初めての試みです。当局による説明も乏しいことから、制裁に関して以下の通りいくつか疑問の声があがっています。

①基準がわからない問題(線引き問題)

これは、OFACの制裁全般によく言われることで、今回に限った話ではないものの、SDNリストに加わる対象者の基準が不明確という問題があります。というのも、OFACの制裁自体が対外政策、安全保障上の課題への対処を前提にしており、政府として機動的に対応できるよう、財務長官(OFAC)に広範な裁量を持たせているためです。

近時のクリプト領域におけるOFAC制裁では、北朝鮮のラザルスやロシア制裁対象者を抑えるためための活動・措置が活発化しており、その過程で直近はミキサーが槍玉に上がっていると見て良いですが、どの程度で「悪」と認定されるかは、対外政策の優先度などを踏まえていると思われ、必ずしも明確ではありません。

TCに対する制裁では、TCが悪用されてきているにも関わらず、AMLがないことで、実質的に北朝鮮(ラザルス)を支援していると見なされてしまいました。

前編で指摘した通り、TCには過去から現在まで、30%程度(Stolen funds + Sanctions)が犯罪収益との取引とするデータがありました。直近の不正取引はこれよりも遥かに高いものでした。

それでは、一体、制裁対象者による取引が何%程度であれば問題はなかったのでしょうか。一時的に増えた場合はどう考えるべきでしょうか。疑問は尽きません。この手の問いで、当局から具体的な数字が出てくることはないですが、何らかのガイダンス(期待値を推し量れる発言等)が欲しいところはあります。

現時点では、TCと同様のスタイルで開発・機能が提供されるオープンソースのプロジェクトにおいて、TCと同じように悪用された場合には、TC同様にOFACの制裁対象となってしまうのではないかという懸念はもっともなことと思われます。

ですが、一つ安心材料があるとすると、この不正利用がサービス利用全体の2~30%を占めるというのは非常に大きな数字であるということです。例えば、(手元の有償版のブロックチェーン分析ソフトで見る限り)Uniswapであれば不正利用は1%以下と表示されます。ちなみに、米大手取引所では、0.X~0.0X%とかそういったレベルです。

2〜3割が不正利用という数字は、KYCを行なっていない東欧の怪しげな取引所やギャンブルサイトと同じく、そもそもハイリスク・サービスと定義されても仕方ないレベルのものでした。現時点では、ほとんどのDeFi/DEXはここまで不正利用の割合が大きくありませんが、今後の動向次第では不安もあり、その点4.で触れたいと思います。

② 制裁目的に対する手段の妥当性の疑問

今回制裁対象とされたTCは、分散的に運営された組織だったと見られていますが、前編で紹介したようにOFACの制裁対象者の定義は広く、いわゆるDAOであろうと、組織の個人であろうと制裁をかすことはできる立て付けです。

さらにブラックリストとして、それら制裁対象者が保有したり管理する資産が指定され、これらは凍結対象になります。例えば過去にはヨットや航空機も制裁リスト(SDN List)に含まれたことがあります。しかしながら、技術・ソフトウェア(スマートコントラクト・コントラクトアドレス)のブラックリスト入りは、今回が初めてと言われています。

この点につき、(a) 中立的な技術を制裁すべきではないとの声や、(b)コントラクトアドレスで表されるスマートコントラクトは、OFACがその権限で指定できる制裁対象者の保有財産には当たらないとの批判があります(The Defiant "A violation on free speech? Jake Chervinsky on Tornado cash and the future of legislation in crypto.", 14分〜)。

(a) については、例えば暗号技術やVPNなど、例えば反体制派の人権・プライバシーを保護する一方で、技術は悪用されることもあるわけですので、これらの技術が悪用された場合には、TCと同じように、それらを提供する組織・主体やその技術自体を使うことを禁ずるのか、という問いです。

(b) については、例えば、Coin Center(クリプト規制の政策提言を行う非営利団体)は、OFACの制裁目的が「制裁対象の行動に良好な変化をもたらす」(つまり、制裁対象者はUS市場へアクセスしたいがため米国の望み通りの行動をとる)ことである点に触れつつ、スマートコントラクトを制裁対象とすることは、この目的からずれていると批判します。

なぜなら、スマートコントラクトはTC含め誰にも管理されておらず、またそれ自体が法的主体、人ではなく技術なので、行動を変え、リストから削除を願い出るような動きに出られないからです(Coin Center "Analysis: What is and what is not a sanctionable entity in the Tornado Cash case")。

この(b)については、TCという緩やかな組織・グループとスマートコントラクトを完全に別個のものと見做せるかにかかってくるのではと思います。ガバナンスについては不明確な部分も多く、ややデリケートな課題ですが、当局だったらこう考えるかも、という視点についてまた別途検討したいと思います。

③制裁と意図せざる結果のバランスについての疑問

また、重要な問題として制裁と制裁による不利益(unintended consequences)のバランスが適切に取られているのかという課題があります。例えば、CoinCenterは以下のように述べいます(U.S. Treasury sanction of privacy tools places sweeping restrictions on all Americans)。

これ(筆者補足:OFACのTCへの制裁)は、他のテクノロジーと同様に、中立的で、良い使い方も悪い使い方もできるツールに制裁を加えているようなものです。制裁を受けるのは特定の悪人ではなく、オンライン取引に際して、自らのプライバシーを守るためにこの自動化されたツールを使いたいと思うすべてのアメリカ人であり、彼ら・彼女らは正当な手続きを経ずに自由を制限されることになるのです。

金融の取引内容がブロックチェーンで可視化されることは、ユーザーがどの程度の資金を有しているか、どのような相手先と取引しているかについて、第三者が把握・特定できる可能性があるということです。これは、既存金融が顧客のプライバシーを、限界はあるにせよ、管理し、同意なしには第三者に提供できないとしている現代社会の建て付けとは真逆なのです(Podcast Web3 with a16z "Crypto Regulations, Illicit Finance, Privacy and Beyond")。

取引が可視化されるということは、ハッキングやソーシャルエンジニアリングの対象となる危険性もありますので、取引を秘匿化したいというプライバシーに関するニーズはユーザーのセキュリティ保護の観点でも合理性があります。少数の資金洗浄が規模が大きかったがゆえに、全体の数字を押し上げていますが、それでも、全期間を通して、TCの利用のうち金額換算で7割程度の取引は犯罪収益とは直接的に関係のない取引でした。

もし、取引数やユーザー数を基準に換算すると、さらに正当な利用割合は多かったと言えるわけですが、そのような人々が、クリプト領域でのプライバシーを保護することが難しくなり、セキュリティリスクを高める(また実際にTCが使えなくれば、その影響は世界のユーザーに及びます)ことが、制裁の代償として割りに合うかという疑問です。

更に、制裁が公表された時点でTCを用いており、資金のwithdraw(引き出し)待機中の米国人は、制裁に違反することなく、資金を引き出せなくなってしまいました。

こうした負の影響をどの程度評価した上で制裁を実施したのか、残念ながら知る由もありません。この点、訴訟が期待されます。

3. TCに対する制裁は効果があるのか?

以上、DAOと呼びうるような組織に対して制裁が科された実態とその疑問点について見てきました。それでは、制裁の効果はあったのでしょうか。

①DeFiやDAOに対する規制は効果がない?

これまで、分散した組織やそれが提供する機能・サービスに対して規制をかけても意味がないのではという説明がありました。ウェブサイトを停止し利用者によるアプリ(Dapp)へのアクセスを防止したとて、スマートコントラクトは一度ブロックチェーンにデプロイされると、自律的に動き続けるので、規制や制裁は効果がないという説明があったように思います。

また、オープンソースで公開されているソフトウェア自体は誰でも利用できるうえに、制裁を行っても、同じ機能を持ったサービスを容易に複製ことが可能だから、制裁などで止めようとしても無理であるとの説明もありました *1。

この点、制裁後の取引実態を踏まえて考えてみましょう。

まず、取引量ですが、TCへのdepositの取引金額が約80%落ちたとの情報があり(The Block "Tornado Cash hit by 79% decline in deposits as users rush for the exit")、相場も多少は影響があるでしょうが、OFAC制裁後は徐々に減少傾向にあるように見えます ↓↓

8/8がOFAC制裁指定日

TVL(TCの流動性プールにロックされている仮想通貨)は8/8の27.1万ETH→8/22に15.4万ETHへ減少しています。40%以上が制裁後に引き出されているようです。

13日には、Tornado Cash DAOは関係者を守るため解散したと伝えられています(CryptoSlate "Tornado Cash DAO shuts down as it “can’t fight the US” and keep contributors safe")。

*1 暗号学を専門としミキサーや匿名系仮想通貨に造詣のあるマシューD.グリーン(ジョンホプキンス大学准教授)は、研究目的ですが、TCのソースコードをアーカイブとして、Github上で公開しているほか、Tornado Cash Communityによるフォークなど、TCのソースコードを残す複数の試みがあるようです("Tornado-Repositories: an archival fork of the Tornado Cash source code")。

②OFACのTC制裁は狙い通りか?

OFACは今回の措置によって、TCの利便性を落とし、流動性を下げることを主要な目的と考えていたでしょう。その観点から見ると、取引量が減っていることで、一定の効果を上げているとみなせるのではと思います。

OFACの制裁によって、米国人は制裁違反を恐れて、また米国人以外も自らのアドレスがTCを介することで「汚染」され、他のサービスなどで不利益を被る恐れから、不用意にTCに近づかなくなるでしょう。そうなれば、今後、TCを介して行われる取引全体のうち相対的に犯罪収益の割合が増えるでしょうから、捜査機関にとって犯罪収益の追跡が相対的に容易になるでしょう。

また、TCを介した取引の流動性が落ちれば、取引が完了するまでにより時間がかかったり、秘匿化のレベルが落ちうるでしょうから、犯罪者にとっても利便性が落ちるでしょう。

規制する側の目線では、上記のような運びとなりつつあるようにも見えるため、基本的にはOFACの制裁の狙い通りの展開なのではと思います。他方で、ウェブサイトにアクセスできずとも、TCのコアの機能はいまだに自律的に動いているように思いますので、当初の構想通りともいえそうです。

現状では、法執行から日が浅いため、制裁の効果について判断を下すのに時期尚早に思えます。

では、次に制裁がクリプト領域に与える影響について考えたいと思います。

4. TCへの制裁が今後に与える影響は?

やや希望的観測が入りますが、ほとんどの分散型プロジェクトにとっては、(短期的には)制裁などのリスクや本件による直接的な影響はないと思います。ですが、一部のミキサーやUniswapなどの主要なDEXは注意が必要でしょう。

今回の制裁は、いくつかのイベントが重なったある程度特殊な文脈の下に行われたと思います。

(a)北朝鮮のサイバー犯罪の脅威が高まっており、(b)大規模な仮想通貨の窃取が制裁直前にブロックチェーン・ブリッジに関連するプロジェクトで頻繁に起こっていて、(c)盗まれた資金のうち多くが、匿名強化技術(ミキサー)を介していたので、この機会に邪魔なミキサーを潰してしまおうという対外政策の目的があったのではと思われます。大金が盗まれる頻度や金額の多さ、TCを介した取引の多さ等を踏まえると、政治的に法執行を正当化しやすい環境にあったのだと思います。

今後ですが、(a)については不変でしょう。(b)はどうなるか分かりません。(c)について、今後もミキサーは制裁対象になるかもしれませんが(例えば、Chipmixer...*2)、現時点でOFACにはDeFiを排除する意志までは有していないのではと思います。

また、これまでのところ、大半のプロジェクトは制裁対象者に魅力的なほどには流動性が十分ではないように思いますのでTCと同じような状況にはなりにくいと思います。

とはいえ、最近の北朝鮮はETH(というよりDeFiの脆弱性)がお好きですし、懸念すべき材料もそれなりにあり、例えば、最初に奪ったコインがERC20銘柄だとDEXを通じてETHに交換する傾向があるようです。(Chainalysis Blog "North Korean Hackers Have Prolific Year as Their Unlaundered Cryptocurrency Holdings Reach All-time High")。

TCへの制裁でTCが使い物にならなくなれば、少なくともETHやERC20が盗まれた際には、DEXを用いた資金洗浄のリスクは今まで以上に高まっていくと思いいます。というのも、これまでもラザルスは度々DEXを資金洗浄ツールとして用いているからです。

・2020年9月Kucoinハッキング

例えば、2020年9月の取引所 Kucoin のハッキングはラザルスによるものと伝えられていますが、UniswapやKyber Networkが資金洗浄に使われました(Chainalysis Blog "Lazarus Group Pulled Off 2020’s Biggest Exchange Hack and Appears to be Exploring New Money Laundering Options")。これは知る限り、ハッキングの資金洗浄の場として主要なDeFi/DEXが用いられた初期の事例です。

・2022年3月 Ronin Bridgeへの攻撃

史上最大の被害をもたらした2022年3月末のRonin Bridgeの事例では、ラザルスは盗んだETHを、まずはTCを介して洗浄したのちに、Uniswapや1 inchを経て、renBTCへ変換しているとの情報があります(SlowMist "2022 Mid-Year Blockchain Security and AML Analysis Report")。

・2022年6月 Harmony Bridgeへの攻撃

6月のHarmony Bridgeへのラザルスによる攻撃で盗まれた資金もTCの他に、Uniswapを介して資金洗浄が行われており、ブロックチェーン分析ベンダのEllipticは流動性を踏まえサイバー犯罪者にとって魅力がある旨を伝えています(Elliptic "Money Laundering Through DEXs and Mixers")。

今回の制裁でTCの機能や利便性が低下すれば、流動性が豊富かつ一定の匿名性を有しているUniswapなど主要なDEXが北朝鮮による資金洗浄ツールとして有力な候補に上がってくるのではないかと思います*3, *4。

ただ、Uniswapはただ手をこまねいている状況ではないようですので、以下で最近の動きをご紹介します。

*2 Ronin Bridge事件では、盗まれたBitcoinの約50%はChipmixerに送られており、TCと同じロジックで制裁を受けても不思議ではないように思います。

*3とはいえ、現時点では、Uniswapにおける不正利用の割合が低いのは前述の通りです。

*4 利便性が下がらないシナリオは、米国人以外のクリプト民が反骨心からTCを使い続け、流動性を提供し続けることで可能になります。同じようなハッキング被害が生じても、北朝鮮はこれまで通り便利なTCを利用し続けることで、他の分散型プロジェクトに飛び火するのが防げるかもしれません…これはOFACのメンツを潰すのには役立ちそうではあります。

5. DAOもAML対応の時代に突入?

①徐々に進むDeFiのAMLツール導入

まずそもそもの話ですが、一般的に、DEX/DeFiが、OFACの求めるコンプライアンス基準を満たすことは困難と言えます。

例えば、OFACは米国(海外支店等含む)の仮想通貨事業者向けのコンプライアンスガイダンス(Sanction Compliance Guidance for the Virtual Currency)を公表していますが、このガイダンス自体は、「経営陣のコミットメント」など、中央集権的な法人を前提とする体制整備が前提の措置です。したがって、分散的な仕組みに特化したOFACの制裁ガイダンスが出されない限り、OFACの要請を直接満たすのは困難です。

よって、DAOと形容できる組織・プロジェクトに関する「サービス」が、制裁対象者によって悪用された場合には、(これまで同様ですが)、TC同様にOFACの制裁対象となるリスクにさらされ続けます。これは、米国の組織であれば当然ですが、米国外の組織で、直接米国の制裁関連規制の適用を受けない海外の組織であっても、同じことです。

それでも、何らかの対応をすべしと、TCへの制裁を踏まえ、Aave、Uniswap、 Balancerなどの分散型のプロジェクトが、相次ぎ、フロントエンドにAMLツールを導入しています(CryptoSlate "DeFi protocols Aave, Uniswap, Balancer, ban users following OFAC sanctions on Tornado Cash")。

少し調べたところ、分散型プロジェクトに関する組織がAMLツール(仮想通貨アドレスのリスクを評価するツール、以下「ウォレットスクリーニング機能」)の導入を開始しています。

【DeFi等によるウォレット監視導入】

3.30 Ronin Bridge事件発生

4.15: Tornado Cash: Chainalysis APIを導入

4.19: Uniswap (Labs): TRM Wallet ScreeningAPIを導入

8.8 OFACのTC制裁発生

8.11: OasisDEX: TRM Wallet Screeningを導入

8.12: Aave: TRM TRM Wallet Screeningを導入

以下では、Uniswapの対応を中心にツール(TRM Wallet Screening)の内容を見てみましょう。

②DeFiのAMLツールってどんな機能?

Uniswapは4月19日に案内を出し、これまでOFAC制裁対象アドレスへの対応に加えて、ブロックチェーン分析ベンダTRM Labs社のWallet Screeningを導入し、利用者の仮想通貨アドレスのスクリーニングを行うこと表明しています(Uniswapサイト"Uniswap Labs Address Screening Update")。

従来は、Uniswap Labs自身がOFAC SDNリストにある400程度の仮想通貨アドレスを取り込み、対象のアドレスが検知されればブロックする仕組みをフロントエンドに導入していたと思います。それを強化する取り組みとして、今回からは、外部ベンダーから制裁関連以外のリスクの高いアドレス情報を購入し、顧客の取引の際、対象のアドレスとの取引を止める試みを始めるということです。

その目的は、アプリの不正利用を防ぐことで、追加される対象のアドレス区分は、テロ資金、ハッキング、盗難資金、ランサムウェア、人身売買、児童性的虐待に関連するものです(Uniswapサイト "Address Screening FAQ")。

この意思決定の背景ですが、おそらく、時期からして、Ronin Bridge事件でUniswap自らも利用されていることに危機感を抱いて行ったというところでしょう。

UniswapはTRM社のいくつかあるリスクタイプのうち、COUNTERPARTY とOWNERSHIPのリスクを把握することを選んでいます。それぞれ、合計で350と240程度のアドレスが含まれているようです(各構成は下図参照)。

@bang : https://twitter.com/bantg/status/1560711571952865285

下記のTRM社の説明から、Ownership RiskとCounterparty Riskを説明します。

Ownership Riskは制裁対象者や犯罪者が秘密鍵を管理するウォレットのアドレスであると特定されているものにアラートを出す機能です(Sanctions:制裁の場合は、OFACのSDNリストに掲載されているアドレスです)。これは、止められて当然のウォレットです。

Counterparty Riskは、Ownershipで特定されたアドレスと直接取引のある(仮想通貨を送っている又は受領しているアドレスのうち、問題ないと判明しているアドレス(取引所とかの問題ない事業者のアドレス)を除いた)アドレスに対して、レッドフラグが立つので、Uniswap側で取引を止めるものです。例えば、やくざと金銭の授受があるのでその人も多分悪い人であろう、というロジックです。

だいたいは問題なく成り立つかもしれませんが、最近、これが成り立たない問題が発生しました。こういったツールだけで自動化して対応するのが難しいことを示す一例ですので、簡単にご紹介します。

2022年 8月 TC経由の少額送りつけ事件

先日、TCへの制裁の抗議の意味か理由ははっきりわかりませんが、あるユーザーが、TCを経由し0.1ETHを600のアドレス(著名人含む)に送りつけたという事件がありました(@PeckShieldAlert)。そして、そのETHを受領したアドレスをそのまま用いてAaveで取引をしようとしたら止められたようです(Tronの創始者Justinのツイート)。

これはAaveが導入したTRM Wallet Screeningシステムが、Counterparty Riskのロジックを踏まえ、TCから仮想通貨を受け取っているやつは全て悪いやつだと誤検知(false positive)した結果と思います。

この少額送りつけ事件(Dustingともいう)は、例えるなら、犯人が自らウイルスに感染し、市外でウイルスを撒き散らした結果、感染した無辜の民が公共施設の検温で引っかかりサービスを利用できなくなったようなものです。

こういった行為は、不法行為になりますので、今回はおふざけで終わるかもしれませんが、場合によっては、深刻な問題にもなるのでやめてもらいたいです。

③DeFiのAML対応に意味はあるのか?

それでは、上記でDeFiが導入しているAML措置に効果はあるのでしょうか。結論としては、北朝鮮(ラザルス)対応という観点では、ほとんど意味がないと思います。

まず、今回のウォレット・スクリーニング機能は、スマートコントラクトなどプロトコルに加わったものではなく、アプリのフロントエンドに導入されているだけです。従って、例えば、悪人が公共施設(ミキサー機能)を利用する際、便利な正面玄関(ウェブアプリ)から入ろうとしたら防犯カメラで見つけられる状況にはなったけれど、少し不便な地下通路を使えばいくらでも施設を利用する方法があるという状況のようなものです。北朝鮮のラザルスは正面玄関からは施設に入ってきませんので、検知する効果はないでしょう。

仮に正面から入ってきた(アプリを利用した)としましょう。その場合にも課題があります。一般的に、ラザルスなどのサイバー犯罪者は追跡を逃れるため、複数のウォレットに分割し、自らが管理する個人ウォレットを介して無数の取引をぐるぐるした上で、Uniswapなどを用います。従って、直接取引のリスクを判定するCounterparty Riskでは、なかなか補足できない場合が多く、TRM Wallet Screeningがもう一つ備えるIndirect Riskのロジック(アドレスをいくつか経由した場合もリスクとして検知できる仕組み)を使わないと、そのような複雑な取引を捉えることは難しいのではと思います。

しかし、Indirect Riskのロジックを使うと、今度は、誤検知が大量に発生する可能性があります。中央集権的取引所であれば、顧客の属性(KYC)と過去の取引情報・パターン、必要に応じて顧客にヒアリングをしながら、コンプラが誤検知か本当に怪しい取引かを選り分けます。

しかし、KYC情報もなく、コンプラ組織もほぼない今のDeFiがこのように誤検知を処理するのはおそらく不可能で、却って、罪なき一般ユーザーに不利益がでるだけになるでしょう。またIndirect Riskのロジックは他2つのロジックに比べ透明性はなく企業秘密ですので、そういった思想的な部分も、Indirect Riskの採用を見送っている理由かもしれません(いずれにせよ、置かれている状況を踏まえると、この判断自体は正しいと思います)。

とはいえ、このようなウォレット・スクリーニングの仕組みは、TCにおいても、Ronin Bridge事件後に導入していたものの(Decrypt "Ethereum Privacy Tool Tornado Cash Says It Uses Chainalysis to Block Sanctioned Wallets")、その後二つの北朝鮮によるハッキング事件の資金洗浄を止められず、OFACに制裁を科されていることから、効果が期待薄なのは明らかでしょう。

また、アプリを整えフロントエンドの機能を中央集権的に拡充していくと、日本などの規制当局の考え方によっては、事業者(本来なら交換業としてライセンスのいるビジネスを促してている媒介)であることの証左と見做されうるので、DeFiなどのDAOにとって、リスクもある行為だとも思います。

以上の通り、今DeFiが対応しているフロントエンド側の措置は、直面している問題(北朝鮮という洗練された技術を持つ悪)に対する本質的な答えではありません(もちろん、そんなことはDeFi側は100も承知でしょう)。

短期的には「やれることはやっている」と対外的に説明できても、対OFACでは、実際に悪用が増えれば厳格責任(行為者に故意や過失がなくても罪)を問われますのでDEXの関係者は心が休まらない状況が続きそうです。分散型IDによるKYCを含め、何か他の手段を並行して考えていくしかないでしょう*5。

*5, ETH2の主要なバリデーター(Coinbase, Krakenなど米国にあるものが多い)が今後、OFACの制裁にどう対応するか、その方法論についての議論が始まっています。制裁対象のアドレスをブロックに取り込まない措置や、制裁対象アドレスが取り込まれたブロックを承認しないなどの可能性が言及されており、クリプトの思想と正面からぶつかりそうな「検閲」の動きにもつながりかねず、事態の注視が必要そうです ↓

以上、長々とTCの制裁とその後の影響を説明しましたが、何かの役に立てば幸いです。理解は不十分なところがありますが、TCは面白いプロジェクトで割とまともな印象を持ちました。

当初触れる予定だった、TCのガバナンストークンとDAOの業該当性、当局の考え方については、後日時間を見つけて書こうと思います。

読んでいただきありがとうございました。

本件に関するおすすめのPodcast

おわり