ヤマハルーター リモートアクセスVPNをRadius認証で行う設定方法

この記事では、ヤマハルーター リモートアクセスVPNの認証をRaiusサーバと連携させて設定する手順をご案内します。

ヤマハルーターのリモートアクセスVPN設定手順に関しては、以下の動画でご案内していますので、そちらもご覧ください。

この記事では、リモートアクセスVPN設定済みのヤマハルーターの

認証部分をRadiusサーバーにて行う設定例をご紹介します。

Radiusサーバとは認証サーバーのことで、接続IDや接続パスワードを管理できます。

下図は、検証環境のネットワーク構成イメージです。

RTX830のリモートアクセスVPNサーバー機能を使い、外部からリモートアクセスVPNで接続できるようにします。

Radiusサーバとしては、LinuxのUbuntuにFreeRadiusというものを稼働させました。

RTX830にリモートアクセスで接続をしてきたものに対してのユーザー認証をRadiusサーバへ問い合わせに行き、Radiusサーバーがその可否をRTX830に返すというような流れになります。

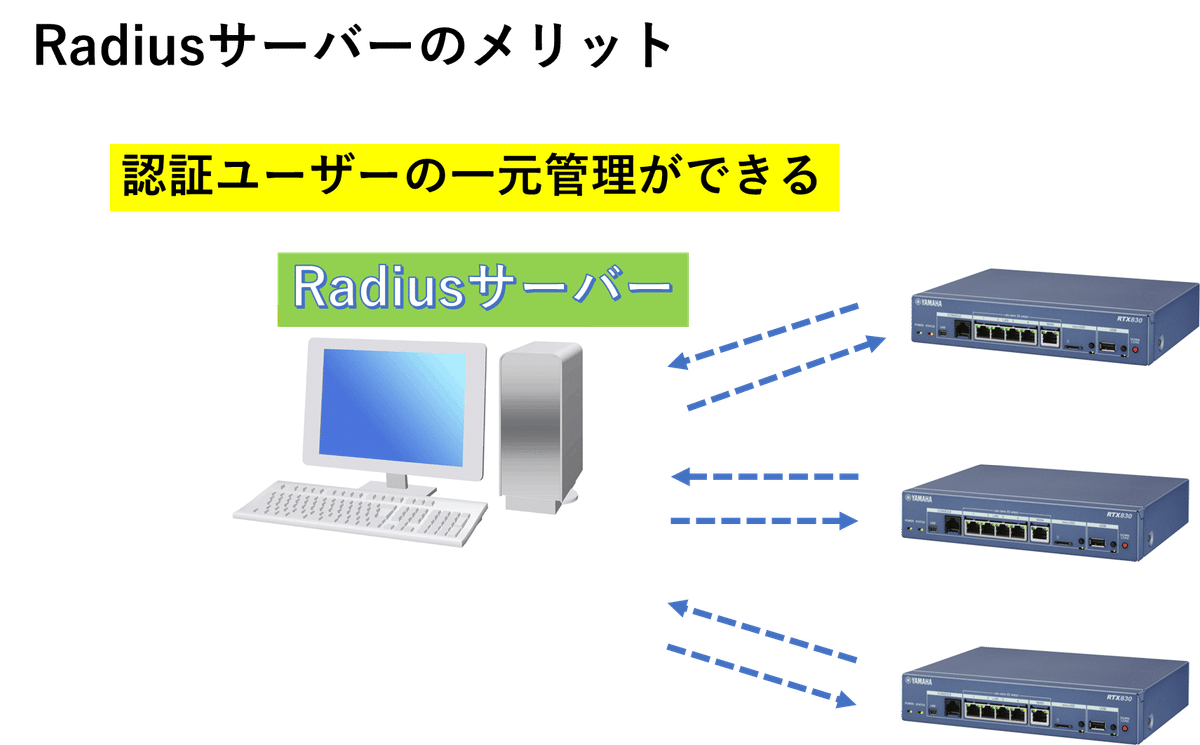

Radiusサーバーを使うメリットですが、認証ユーザーの一元管理ができることです。認証してくるヤマハルーターが1台だけだと、あまりピンとこないと思いますが、下図のように、複数のヤマハルーターが認証を利用するような環境だと、Radiusサーバを利用する効果は大きいです。

それぞれのヤマハルーターで、接続ユーザの管理をする必要が無くなります。また、Radius認証ができる他の装置からも利用が可能です。

具体的な設定ですが、すでにL2TP/IPSecでのリモートアクセス設定が出来ているという前提で、コンソールより以下のようにコマンドを実行します。

show config pp anonymousと実行

仮に以下のように出力されたとします。

pp select anonymous

pp bind tunnel1

pp auth request pap

pp auth username vpnuser01 password

ppp ipcp ipaddress on

ppp ipcp msext on

ppp ccp type none

ip pp remote address pool dhcp

ip pp mtu 1258

pp enable anonymous

上記のpp auth username行を削除します。

pp select anonymous

no pp auth username vpnuser01 password

削除後、Radisu関連の設定を実施します。

以下設定例です。

radius auth on

radius auth server 192.168.1.250

radius auth port 1812

radius secret yamaha500

2行目のradius auth serverは、RadiusサーバーのIPアドレスを指定します。

3行目のradius auth port は、Radiusサーバが使っているポート番号を指定します。1812が標準的なポート番号になります。

4行目のradius secretは、Radiusシークレットの文字列の設定ですが、

Radiusサーバ側と設定を同一にする必要があります。FreeRadiusでは、clients.confファイルの中で指定します。

デモンストレーションが見れる動画はコチラ

ちなみに、IKEv2でのリモートアクセスVPNでは、Radiusとの連携は出来ません。IKEv2は接続IDと接続パスワードを使わないからです。