SASEの業界標準化に向けて

いつもご覧いただきありがとうございます。

この記事は、2024年6月26日のSDxCentralの以下の記事を意訳したものになります。意訳後に記事に関する考察を述べています。

MEF: SASE standardization and certification drive adoption

MEF: SASEの標準化と認証が普及を促進

MEFがSASEの標準化と認証が普及を促進

ネットワーク、クラウド、技術プロバイダーのグローバル業界団体であるMEFは「業界の現状レポート:SASE」を発表しました。このレポートでは、企業のネットワーキングおよびサイバーセキュリティの意思決定者が最も効果的なソリューションを特定するのを支援するための、標準に基づいたSecure Access Service Edge(SASE:サッシー)認証プログラムの役割を強調しています。

参考:MEF SASE 業界状況レポート - MEF

MEFは、一貫した用語と検証されたセキュリティの有効性を確保するために、業界標準および認証プログラムの重要性を強調しており、これによりSASEソリューションへの信頼が構築され、業界全体での普及が加速させると強調しています。

たとえば、レポートに詳細に説明されているMEFのSASE認証プログラムは、共通の用語で関係者を統一し、SASEの教育と訓練を支援し、SD-WAN、ゼロトラスト(ZT)、およびセキュリティサービスエッジ(SSE)の要素をソリューションに統合しやすくし、SASE技術およびサービスのサイバー防御効果とアプリケーションパフォーマンスを検証することで、効率的な市場の構築を目指しています。

「私たちは皆さんの仕事を楽にしたいと考えています。ですので、デジタルトランスフォーメーション戦略やサイバーセキュリティ戦略に統合できるソリューションを特定しようとする際に、テストを経て検証され、一定の期待に応える標準に基づいたソリューションを提供しています」と、レポートの著者でもあるMEFの主任アナリスト、スタン・ハバード氏はSDxCentralに語りました。「これはSASEに関して業界で初めて行われることです」

標準に基づいたSASE認証の利点 SASE認証の主な利点の一つは、業界の会話を効率化し、混乱を排除できる点です。

歴史的に、企業やベンダーはSASEの構成要素の定義と理解に苦労しており、非効率を生んでいました。主要な技術ベンダーやSASEサービスプロバイダーが合意した標準化されたアプローチを確立することで、企業は長い初期の議論を避け、統合と展開に集中することができます。

「私たちが目指しているのは、業界の効率を高め、主要な技術ベンダーとSASEサービスプロバイダーが合意した標準化されたアプローチを設定することで、その会話を進めることです。企業はこれをRFP(提案依頼書)やRFI(情報依頼書)に含めることができます」と、ハバード氏は言います。

「これにより、SASEとは何かを議論するために最初の1時間を費やす必要がなくなるという問題も解決することができます」と彼は付け加えました。

ハバード氏は、MEFのSASE認証プログラムが業界の主要プレイヤーと協力し、コア能力について合意しつつ、顧客体験や追加機能で差別化を図ることを可能にすると述べました。

様々なSASEを区別するのに役立つ

さらに、このプログラムは、マネージドサービスプロバイダーやSASEユーザーが、分散型のマルチベンダーアプローチ、単一(シングル)ベンダーソリューション、および統合SASEオファリングを区別するのにも役立つと彼は付け加えました。

MEFが最初の認証SASEベンダーを発表予定 昨年10月、MEFはSASE製品およびサービス認証を発表しました。CyberRatingsの方法論とテストプログラムに基づき、MEFはSD-WAN、SSE脅威保護、およびゼロトラストネットワークアクセス(ZTNA)の製品とサービスの有効性、性能、機能、および管理に関する評価を発行します。

評価は0から800のスケールで計算され、例えば、775-800がAAA、720-774がAA、0-229がDとされます。

MEFの新しいSASE認証は現在ベータ段階であり、Cisco、Fortinet、Palo Alto Networks、Versa Networks、VMware(現:Broadcom)のSASE技術サプライヤー5社が参加しています。

プロバイダーは近日中に最初の認証SASEベンダーと参加者のテスト結果とスコアカードを発表する予定です。

現在のベータ段階は今年後半に一般提供へ移行するとハバードは述べています。「一般提供の発表前にこのレポートを発表する理由の一つは、企業が準備できるようにするためです」

この検証は、SASE技術プロバイダーやマネージドサービスプロバイダーにとって重要な市場の差別化要因であるとハバードは述べています。すぐにはビジネスに影響を与えないかもしれませんが、市場が検証されたソリューションをますます支持するようになると、取り残されないようにしたいと彼は付け加えました。

「多くのSD-WANマネージドサービスプロバイダーがこの道を進み、SASE認証やSD-WAN認証に関心を示すだろうと思います」と彼は言いました。

以上が、SDxCentralの記事の意訳になります。

この記事に関する考察

まず、MEF(Metro Ethernet Forum)とは、ネットワーク、クラウド、およびテクノロジ プロバイダーのグローバルな業界団体です。

MEF参加メンバーについて

企業のデジタルトランスフォーメーションを推進するための標準、認証、APIを各企業と共同で開発しており、MEFメンバーには、現在200社以上の企業が参加しています。

メンバーは、通信キャリアを始め、Microsoft、Google、Salesforce、ServiceNowなども参加しており、SASE(SSE)の関連企業としては、Zsclaer、Palo Alto Networks、VMware(現:Broadcom)、Versa Network、Fortinet、Juniper、Ciscoが参加しています。

一方で、SASE(シングルベンダーSASE)ベンダーとして、Cato Networks、Forcepointの2社は、未参加です。

標準化の背景

このレポートでは、まずSD-WAN テクノロジーについて述べられており、SD-WAN は、2012 年に登場しましたが、2019 年に MEF によって標準化されるまで明確な道をたどっていなかったのこと。

業界標準との整合性が取れていなかったため、混乱が⽣じ、⾮効率性が⽣まれ、SD-WAN 市場の成⻑は潜在能⼒よりもずっと遅くなっていた。

複数のネットワークまたはサイバーセキュリティ分野のベンダーは、共通のネットワークおよびセキュリ ティフレームワークではなく、市場ニーズに対する機能を個別に構築していました。

そこで、MEFは、主要なSD-WANテクノロジーおよびサービスプロバイダーと連携し、エコシステムの利害関係者を共通の⽤語で⼀致させ、市場の効率性を⾼め、相互運⽤性を促進し、顧客エクスペリエンスを強化し、SD-WAN市場の成⻑を加速させる標準(MEF 70, MEF 70.1, and MEF 70.2 SD-WAN Service Attributes and Service Framework standards)を導⼊しました。

次に、SASEが述べられていますが、SASEも2019年にガートナーによって初めて定義されて以降、これまでの数年間は、SD-WANの初期のような問題に悩まされ続けています。

MEFが数⼗のサービスプロバイダーの専⾨家にインタビューしたところ、業界のSASE 標準への準拠は混乱を招き、⾮効率性と運⽤コストの増加、統合と相互運⽤性の阻害、導⼊の妨げとなっていました。

ある専⾨家は「顧客と話をするたびに まず"SASE" についてのお互いの認識合わせをやらなければなりません」と説明しました。

他の専⾨家も「誰もが SASE について話しているが、市場には多くの混乱がある」と指摘し「SASE ベンダーはあちこちで SASE を独自に定義し、⾃社の強みだけを強調している」と述べました。

多くのベンダーは「SASE のチェックボックスにチェックを⼊れようと躍起」でしたが、総合的なソリューションの⼀部であるべき個々の機能のサポートで問題に直⾯しました。

MEFのSASE標準化および認証プログラムは、採⽤を遅らせている主な課題に対処することで、活気ある効率的な市場の構築を⽀援するように設計されています。標準化と認証は、とりわけ SASE の⽤語とサービスに関して関係者を⼀致させるのに役に立つとのことです。

SASE認定(SASE Certification)

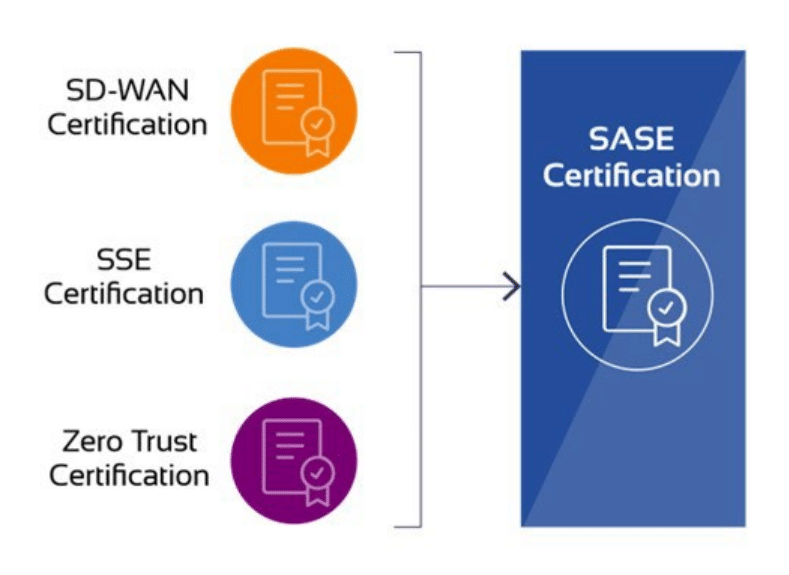

MEFのベータ版のSASE認定(SASE Certification)は、SD-WAN認証、SSE認証、Zero Trust認証の3つの認証を取得することでSASEとして認証されます。

SASEは、ネットワーク(SD-WAN)とサイバーセキュリティ(ZTと SSE)を単⼀のポリシー管理構造に統合することで、組織が分散した労働⼒をサポートできるようにします。

継続的に検証されたユーザー、デバイス、アプリケーションが、アプリケーションやデバイスなどの対象リソースに安全にアクセスし、安全な接続を確保します。

SASEは、クラウド、オンプレ ミス、またはその両⽅の組み合わせで提供できます。包括的な脅威保護がすべてのアクセスポイントに適⽤され、⼀元化された可視性と制御により、ITチームはセキュリティイベントをリアルタイムで監視および管理し、異常を検出し、インシデントに迅速に対応します。SASE のクラウド ネイティブアーキテクチャにより、従業員の変更にも柔軟に対応できます。

また、MEFでは、4つのSASEが定義され、実装の選択肢とされています。

(1)分散型、マルチベンダー SASE

(2)シングルベンダーSASE

(3)統合型シングルベンダーSASEソリューション

(4)SASEマネージドサービス

それぞれのSASEについての説明が記載されていますが、もちろん最もよい選択肢は、シングルベンダーSASEということになります。

この手の業界団体、および標準化は、いつもながらITの中心地であるアメリカが強いですね。

また、参加しているSASEベンダー5社が、Cisco、Fortinet、Palo Alto Networks、Versa Networks、VMware(Broadcom)であることから、シングルベンダーSASEだけはなく、"マルチベンダーSASE"や、"統合型(Unified)SASE"が、定義されているのは納得です。

※Unified SASEは、CiscoやHPE(Aruba)が提唱しているものです。

フランケンシュタイン SASE かどうか?

マルチベンダー SASEや、統合型(Unified)SASEは、テクノロジーのツギハギだらけのフランケンシュタイン SASEです。

ガートナーのシングルベンダーSASEの中でも、M&Aによる機能(企業)統合のみが行われたものは同じくフランケンシュタイン SASE と言えます。

フランケンシュタイン SASE には、シンプルさに欠け、拡張性や俊敏性はもちろんありません。つぎはぎだらけのため、契約更新の度に、コストが大幅にアップする傾向にあります。

MEFのSASE認定が今後どのようになるかわかりませんが、SD-WAN標準も踏まえると、日本ではそれほど流行るとは思えません。

MEFのSASE定義は、実は 2022年10月に MEF 117として一度リリースされていますが、少なくともSASEの混乱を収束させるようなものではなく、日本では特に話題にもならなかったからです。

MEF 117 SASE Service Attributes and Service Framework

ただ、SASEの標準化/共通化が定義されることは非常に良いことだと思いますので、是非進めていって欲しいと思っています。

以上となります。