ネットワークセキュリティ第三世代(Fortinet曰く)

いつもご覧いただきありがとうございます。

この記事は、SDxCentralの以下の記事を意訳したものになります。意訳後に記事に関する考察を述べています。

Unified SASE: The third era of network security

統合SASE:ネットワークセキュリティの第三の時代

統合SASE:ネットワークセキュリティの第三世代

今日のサイバーセキュリティ市場で最大の3つは、エンドポイントセキュリティ、ネットワークセキュリティ、アイデンティティです。

もちろん、他にも大規模なサイバーセキュリティ市場はありますが(例えば、メールセキュリティ、ウェブセキュリティ、クラウドセキュリティ、セキュリティ情報とイベント管理(SIEM)、およびセキュリティオペレーションセンター(SOC))、これらの3つはサイバーセキュリティ市場の50%以上を占めており、顧客の予算の大部分を占めています。

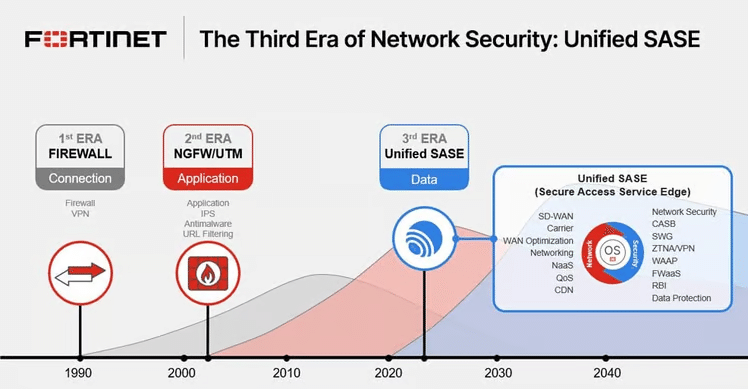

もちろん、どの市場や技術もそうであるように、ネットワークセキュリティも過去数十年にわたり進化のサイクルを経てきました。

特に新しい機能が追加されたり、プラットフォームに統合されたりするたびに。

今日、ネットワークセキュリティは第三の成長時代に入りましたが、その始まりはどこからだったのでしょうか?

ネットワークセキュリティ第一世代:ステートフルファイアウォール

すべてを信頼し、できるだけ速くすべてを接続することが元々のネットワークの目的でした。この目的は今日でも真実です。しかし、悪意のあるアクターがこれらの接続を悪用することを仕事にしました。そこで、1990年代半ばに、プライベートネットワークへのアクセスを制御するためにステートフルファイアウォールが発明されました。

最初のステートフルファイアウォールは、IPアドレス、ポート、プロトコルに基づいてトラフィックをブロックし始めました。これらは信頼されたネットワークと信頼されていないネットワーク、そしてその間にある非武装地帯(DMZ)を作り出しました。これはすべてを接続するだけよりも大きな改善でした。しかし、アプリケーションポートがHTTPやHTTPSなどのアプリケーションポートに移行することでよく知られるようになると、これらのポート上のトラフィックを単に許可するだけでは有効な防御策ではなくなりました。その結果、多くのトラフィックが検査なしで通過することになりました。

多くのファイアウォールベンダーも、仮想プライベートネットワーク(VPN)を介した安全なリモートアクセスを追加し始めました。これにより、リモートユーザーや支店がネットワーク上にいるかのように作業することができました。しかし、これにはリモートエンドポイントへの安全な接続を拡張するためにエージェントを追加する必要がありました。ユーザーがますますインターネットに接続するようになると、ユーザーとインターネットの間にプロキシが配置されました。プロキシはユーザーとインターネットの仲介者として機能しました。実際、帯域幅が限られていたときには、インターネットのパフォーマンスを向上させるためにキャッシングデバイスが組み込まれました。

ネットワークファイアウォールは進化しましたが、従来のステートフルファイアウォールは完全に消えることはありません。内部セグメンテーションなどのユースケースは、脅威の横方向の移動からネットワークを保護するために依然として重要です。

ネットワークセキュリティ第二世代:次世代型ファイアウォール(NGFW)、UTMデバイス

攻撃者がアプリケーショントラフィックを標的にし始めたため、トラフィックが悪意のあるものであるかどうかを評価するためにアプリケーションやコンテンツを検査することがセキュリティツールにとって重要になりました。言い換えれば、脅威の保護がファイアウォールの重要な役割になってきました。その結果、ステートフルファイアウォールは統合脅威管理(UTM)デバイスに進化し、後に、次世代型ファイアウォール(NGFW)と呼ばれるようになりました。

これらのNGFWは、外部アプリケーションやインターネットにアクセスするトラフィックのために通常データセンターの周辺に配置されました。彼らはアプリケーションを識別し、飛行中のほとんどの脅威を軽減することができ、インパスコミュニケーションにとって重要でした。より深いコンテンツ検査とURLのアプリケーションコンテンツの理解は、脅威を軽減するための可視性と粒度を提供しました。

しかし、これらの追加の検査層、特にSSLやディープパケットインスペクション(DPI)には、ほとんどのNGFWアプライアンスを駆動する汎用プロセッサよりも多くのセキュリティ専用の処理能力が必要でした。この課題に対処するために、フォーティネットは業界初のセキュリティプロセッシングユニットを開発しました。これは、重要なセキュリティ機能をオフロードすることにより、パフォーマンスを向上させるために設計された専用のASICです。

同時に、侵入防止システム(IPS)は、InfoSecチームがエンドポイントを攻撃から保護するためのセキュリティツールとなり、異なるタイプのアプリケーションに対する異なるIPSシグネチャが使用されました。IPSとNGFWデバイスが同じエッジに配置されることが多かったため、検査と施行がNGFWの一部としても同様に、場合によってはそれ以上に機能することが明らかになりました。

インターネットからの攻撃が増加するにつれて、従来のプロキシにも追加のセキュリティが追加され、セキュアウェブゲートウェイ(SWG)として知られるようになりました。これには、URLフィルタリング、アンチウイルス、データ漏洩保護、およびSSL検査が含まれます。

ネットワークセキュリティ第三世代:統合セキュアアクセスサービスエッジ(SASE)

ネットワークセキュリティの第三の時代に移行するにあたり、従来の周辺が完全に再構築されました。今日の高度に分散された環境を保護するためには、ハイブリッドワークフォース、分散エッジ、マルチクラウド環境全体で機能する新しい、より広範なタイプのプラットフォームが必要です。また、物理および仮想アプライアンス、マルチクラウドプラットフォーム、サービスとしての形態をサポートすることにより、すべてのエッジでネットワーキングとセキュリティの統合を拡張する必要があります。これを統合SASE(Unified SASE)と呼びます。

この新しいアプローチにより、単に外部の脅威から防御するだけでなく、データをどこにあっても一貫して保護することが可能になります。このために、統合SASEのコンポーネントは深く統合されていなければならず、AIベースであり、脅威を検出、関連付け、ほぼリアルタイムで対応できるようにする必要があります。

統合SASEは、エンドユーザーの接続をソフトウェア定義WAN(SD-WAN)を組み込むことで、重要なネットワーキングと統合する点で従来のSASEソリューションを超えています。SD-WANは、支店やキャンパスの単純なルーターをより速く、よりスマートで、よりコスト効率の良い接続に置き換えるための重要な技術となりました。統合SASEにSD-WANを追加することで、エンドツーエンドの可視性と制御が確保されます。

残念ながら、初期のSD-WANソリューションはセキュリティを真剣に取り扱っていませんでした。これらは、別個のファイアウォールアプライアンスとセキュリティソリューションが必要で、別個のオーバーレイとして機能する必要がありました。これにより、SD-WANの柔軟性の価値が減少しました。フォーティネットは、エンタープライズクラスのセキュアSD-WANをファイアウォールに直接組み込むことで、この問題を解決しました。

SaaSアプリケーションが普及するにつれて、APIアクセスに基づくクラウドアクセスセキュリティブローカー(CASB)も含まれました。これがSWGに追加されると、セキュリティサービスエッジ(SSE)として知られるようになり、クラウドベースになりました。これは統合SASEソリューションで重要な役割を果たします。

また、ゼロトラストネットワークアクセス(ZTNA)も使用され、アプリケーション固有のアクセスを提供します。これは、VPNを介したリモートアクセスを置き換えるか補完するためにSSEと併用されます。

統合SASEに移行する際には、エンドポイントとネットワークセキュリティが本質的に接続されている必要があります。VPN、SASE、ZTNAは、エンドポイントデバイスが拡張ネットワークの延長として機能することを保証します。しかし、デジタルエクスペリエンスモニタリング(DEM)要素も必要で、エンドツーエンドのエクスペリエンスを測定する必要があります。そしてもちろん、エンドポイントプロテクションプラットフォーム(EPP)とエンドポイント検出および対応(EDR)機能とエージェントレスオプションも含まれている必要があります。

統合SASE(Unified SASE)の重要な要素

残念ながら、多くのベンダーは統合的なアプローチを取っていません。彼らは企業を買収し、その技術を結びつけることでプラットフォームを構築しています。これは表面的には魅力的に見えるかもしれませんが、実際にはプラットフォームの下にあるものが異なるため、エンドツーエンドの可視性と制御が難しくなります。実際、すべてのプラットフォームが等しいわけではありません。

真の統合SASEプラットフォームは、単一のOS、統一されたクライアント、単一の分析エンジン、および単一のポリシーエンジンを使用する必要があります。これらは物理および仮想アプライアンス、クラウド(すべての主要なクラウドプロバイダープラットフォームを含む)およびサービスとしての形態で動作することができます。また、統合された脅威インテリジェンスとAIによって駆動される必要があります。

次世代に向けて舞台を整える

クラウド、接続、ネットワーク、およびエンドポイントデバイスのために設計された保護を統合セキュリティ戦略に統合することで、この第三のネットワークセキュリティ時代はすべてのエッジにセキュリティを拡張します。

統合されたプラットフォームベースのアプローチにより、組織は必要に応じてネットワークを構築および進化させ、ビジネスの要求に応じてセキュリティ、パフォーマンス、ユーザーエクスペリエンスを損なうことなく対応することができます。

その本質的な適応性により、次の時代の課題に対処するための道が提供されます。

以上が、SDxCentral の記事の意訳になります。

この記事に関する考察

この記事はSDxCentral の記事ですが「Sponsored by Fortinet」つまり、Fortinetのスポンサー記事となります。

Fortinet の思惑で記載された内容なので、お分かりの方も多いと思いますが、ガートナーのシングルベンダーSASE マジッククアッドランドのリーダであるPalo Alto Networks、Cato Networks、Netskopeの3社や、Zscalerを意識した内容となっています。

多くのベンダーは統合的なアプローチを取っていません。彼らは企業を買収し、その技術を結びつけることでプラットフォームを構築しています。これは表面的には魅力的に見えるかもしれませんが、実際にはプラットフォームの下にあるものが異なるため、エンドツーエンドの可視性と制御が難しくなります。実際、すべてのプラットフォームが等しいわけではありません。

企業買収(M&A)で様々なセキュリティ機能を拡充してきた Palo Alto NetworksやZscaler、SD-WAN企業を買収して SASE となったNetskope などを揶揄しています。

Fortinetは "真の統合SASEプラットフォームは・・・"とありますが、彼ら自身、SASEの重要な構成要素である PoP については、GoogleのPoPバックボーンを採用しており、パフォーマンス保証やデータ主権を提供する能力が制限されていると言えます。

Fortinetは、あくまでオンプレミスの FortiGate の OS(FortiOS)を、クラウド上にリフトしただけの"クラウドUTM"に、Googleから貸与しているPoPを統合したものを"統合SASE(Unified SASE)"と呼んでいます。

これは、SASEなのでしょうか?

先日行われたCato Networks社の「APJ Partner Summit 2024」にて、Fortinet社については「The ”Big U-Turn” Strategy(ビッグUターン戦略)」としています。※Zscalerと同じ。

・Invest in SD-WAN in FortiGate + give it for free

→FortiGateのSD-WANに投資+無償提供

・Market convergence , but resist cloud

→NGFW市場の収束、しかしクラウドには抵抗

・Resist cloud

→クラウドに抵抗

・Resist cloud a little longer

→もう少しだけクラウドに抵抗

・Launch FortiSASE - Cloud-based ZTNA

→クラウドベースのZTNA「FortiSASE」を発表

・Panic , rush to cloud with Forti VMs.

→パニック!Forti VMがクラウドに殺到!

もともとオンプレのForitGateに、SD-WANを無償提供していました。

NGFW(UTM)市場がどんどん収束して行く中、Fortinetは、クラウド化にはずっと抵抗をし続けてきていましたが、遂にクラウドベースの(実際には、単にFortiOSをクラウドにリフトしただけの) "FortiSASE" をリリースしました。

その途端、Forti VMの採用が殺到しています。

Zscaler と同じく Fotinet の ビッグ "Uターン"戦略が、今後うまく行き、ガートナーのシングルベンダーSASE マジッククアドランドの "チャレンジャー"つまり、現在高い業績を誇っているか、大きなセグメントを支配していても、市場の方向性を理解していない とされていますが、市場の向かっている方向を正しく理解でき、チャレンジャーから抜け出せるかどうかが楽しみです。