CNAPP: クラウド・ワークロード・セキュリティ市場分析

いつもご覧いただきありがとうございます。

今回の記事は、2024年12月6日の SDxCentral に掲載されたDell’Oro(デローロ)グループの記事を意訳したものになります。意訳後に記事に関する考察を述べています。

CNAPP: Key Insights from Cloud Workload Security Market Analysis

CNAPP: クラウドワークロードセキュリティ市場分析からの主要な洞察

クラウドワークロードセキュリティ研究報告書

Dell’Oroグループの「クラウドワークロードセキュリティアドバンスド研究報告書(Cloud Workload Security Advanced Research Report)」のリードアナリストとして、今回が3回目、今年2回目の執筆となります。

クラウドネイティブアプリケーション保護プラットフォーム(Cloud-Native Application Protection Platform:CNAPP)ソリューションが、開発から展開、実行時に至るまでアプリケーションのライフサイクル全体を保護することで、クラウドセキュリティをどのように再構築しているかという重要な進展を観察してきました。

進化と市場の成長

CNAPPは、クラウドセキュリティアーキテクチャにおける根本的な転換を表し、複数の保護層を統合したプラットフォームを提供します。従来のセキュリティ手法とは異なり、これらのソリューションは、クラウドワークロード保護(Cloud Workload Protection:CWPP)、クラウドセキュリティポスチャ管理(Cloud Security Posture Management:CSPM)、クラウドインフラストラクチャ権限管理(Cloud Infrastructure Entitlement Management:CIEM)などを組み合わせて、複雑なマルチクラウド環境全体で重要な可視性、コンプライアンス、および脅威防御を実現します。この統合的アプローチは、ハイブリッドおよびマルチクラウドインフラストラクチャで運用する企業にとって、包括的な可視性と一貫したセキュリティ管理が不可欠な状況で効果的です。

統合プラットフォームアプローチは、従来のエンドポイントや境界セキュリティモデルを超えて、クラウドネイティブアプリケーション全体を対象にしています。この包括的なカバレッジにより、企業は見落としを最小限に抑えながら、重要なセキュリティ機能を単一の管理フレームワークで統合することができます。

CNAPP市場は、2024年第2四半期に力強い成長を遂げ、収益が前年同期比で40%以上増加しました。特に、クラウド資産の可視性とガバナンスを強化したいとする企業のニーズに応じた展開重視の機能が大きく伸びました。競争環境では、Palo Alto Networksのような確立されたリーダーがその地位を維持する一方、CrowdStrikeやWizといった新規参入企業が大きな市場浸透を果たしています。ベンダーは顧客のニーズに応えるために製品を迅速に適応させており、CNAPP採用に向けた選択肢がますます拡大しています。

導入の課題と戦略的考慮事項

多くの企業はクラウドネイティブへの変革の初期段階にあり、アプリケーションのモダナイゼーションや、従来は分断されていたIT部門、セキュリティ部門、開発部門間のコラボレーションを促進する必要性など、重要な課題に直面しています。また、市場での頻繁な合併や買収がベンダーの状況を複雑にし、意思決定プロセスをさらに困難にしています。

CNAPPを成功裏に導入するには、以下の要素が通常必要です。

長期的なセキュリティ目標や組織のニーズとの整合性

部門間の分断を克服するための明確な戦略

急速に統合が進む市場での慎重なベンダー評価

強固な変更管理プロセス

既存のセキュリティフレームワークとの統合能力

将来を見据えた展望、CNAPPの未来

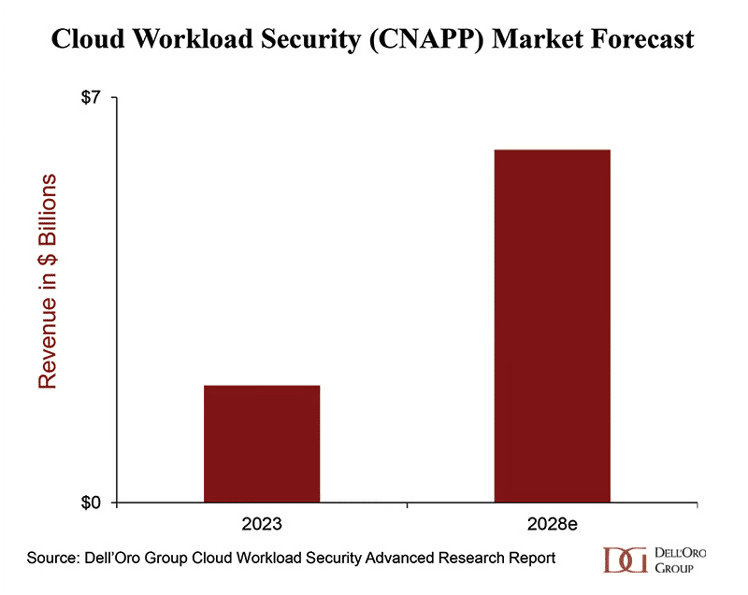

CNAPP市場は2028年までに60億ドルに達する可能性があり、新興ソリューションからクラウドセキュリティ戦略の基盤となる要素へと進化しています。複数のクラウド環境をサポートする統合的なプラットフォームを提供するベンダーが、業界のリーダーとして台頭する可能性が高いです。CNAPPの意義は単なるツール統合を超えており、クラウドアプリケーションのライフサイクルのあらゆるフェーズにセキュリティを組み込むことで、セキュリティの枠組みに根本的な変化をもたらします。

このアプローチは、クラウド環境の複雑さが増す中で効果的に対応し、現代の企業が必要とする包括的な保護を提供します。市場が成熟するにつれて、マルチクラウド対応や統合されたセキュリティ機能におけるさらなるイノベーションが期待されます。これに伴い、堅牢で将来性のあるクラウドセキュリティ戦略を構築しようとする企業にとって、適切なベンダーの選択がますます重要になるでしょう。

CNAPPソリューションを評価する際の留意点

企業がCNAPPソリューションを評価する際には、自社の具体的な要件、既存のインフラストラクチャ、および長期的な戦略目標を慎重に考慮する必要があります。市場の強力な成長軌道は、現代のクラウドセキュリティ課題に対応するうえでCNAPPの重要性が高まっていることを示しています。

CNAPP市場の包括的な分析、詳細な成長予測、ベンダーの動向、およびその未来を形作る戦略的要因については、Dell’Oroグループの「クラウドワークロードセキュリティアドバンスド研究報告書(Cloud Workload Security Advanced Research Report)」を参照してください。

以上が、SDxCentral の記事の意訳になります。

この記事に関する考察

CNAPP市場が、24年第二四半期に、前年同期比+40%以上で増加しているという内容と、Dell’Oro(デローロ)グループの調査報告書の宣伝記事です。

海外調査企業の調査報告書は、日本国内市場との乖離が大きいので、あまり役に立たない場合が多いです。

CNAPPは、2021年にこの用語が注目を集めて以来クラウドセキュリティの議論の焦点となっています。

その人気の高まりは、現代のクラウド中心の企業の複雑さに対処するセキュリティソリューションが緊急に必要とされていることを反映しています。

ベンダーは、パンデミック後の今日のペースの速い状況でクラウド環境を保護する上で重要な役割を果たすことを認識して、CNAPPの提供を急速に拡大しています。

日本国内では、CNAPPは、CSPM、CWPP、CIEMを含めて、まだまだ盛り上がりの無い状況です。

パブリッククラウド(AWS、Azure、GCP、OCI等)の設定ミスをチェックするCSPM自体の認知度も低く、企業の採用も全く進んでいない状況です。

さらに、コンテナをチェックするCWPPとなると、日本企業におけるコンテナの採用率が低いので、知名度以前の問題です。

海外と異なり、日本では人為ミスによるクラウド設定ミスがないかと言うと、もちろんそんなことはありません。

クラウド設定ミスによる情報漏えい、あるいは未遂が頻繁に発生しています。

特に、日本企業では、海外と異なり、クラウド構築・運用を自社で内製化しておらず、外部ベンダーへ委託している企業が多く、そもそもセキュリティ設定を殆ど気にしていない企業も多いです。

さらに、システム毎に、異なる外部ベンダーへ委託していることもあり、ひどい場合は、利用しているクラウドが何なのかも把握していないケースもあります。

そう言ったいわゆる"ベンダー丸投げ"の状態においては、委託されている外部ベンダーの善意や、属人的な個別管理となっているケースも散見されます。

本来であれば、CNAPPを採用し、リアルタイムにセキュリティを監視するべきだと企業でも理解はされている場合も多いですが、なかなかコスト的にも高額になるため、採用に至らないケースが殆どです。

一方で、何かしら大きなニュースになるようなセキュリティインシデントが発生した際には、問い合わせが殺到します。

今年であれば、ニコニコ動画の大規模なサイバー攻撃後の6月、7月頃に、CNAPP、CSPMの問い合わせが急増しましたが、半年経過した今では、ひと段落してしまった感じですので、不謹慎だと思いますが、また大規模なサイバー攻撃が発生していないとダメだと思っています。

最後に、ランサムウェア被害を受けた企業が、社内システムを0(ゼロ)から作り直す際に、サーバ(システム)は、オンプレミスを一切やめて、クラウドを利用される場合が殆どです。

可能な限りサービス(SaaS)を採用し、仮に要件を満たす SaaS が無い場合は、PaaS を採用し、できるだけ IaaS は利用されません。

ネットワーク、セキュリティについても同じです。国内通信キャリアのレガシーな閉域網や、オンプレミスのFirewall(UTM)、VPN、IDS/IPS、Proxy等は一切やめ、SASE(Secure Access Service Edge)を選択される場合が殆どです。

セキュリティ侵害の発生元(原因)は、いまだに、オンプレミスのUTM、VPNのケースが殆どなのですが、実際に自社でセキュリティ侵害が発生しない限り、SASE を検討される企業が少ないのも実態です。

以上となります。

最後に、記事を気に入ったら「♡(スキ)」お願いします!