【要点抽出】脆弱性管理におけるKEVカタログの有用性

Rezilion社によるレポート「Do You Know KEV? You Should (Because Hackers Do)!」を要点抽出します。

何のレポート?

日々発表される脆弱性の数が多すぎてパッチ適用が回らなくなっている課題に対し、KEVカタログが役立つよ!と訴えるレポートです。

KEVとは?

米CISAが更新している脆弱性カタログです。

https://www.cisa.gov/known-exploited-vulnerabilities-catalog

known exploitable vulnerabilitiesの略称で、脆弱性の中でも過去に攻撃者によって悪用された or 現在も悪用されているものをリストアップしています。

2023/4/3時点で全905件の脆弱性が記載されており、その厳選ぶりが特徴と言えます。

KEVカタログには以下が含まれます。

CVE番号

影響を受ける製品とバージョン

脆弱性の名称

カタログに追加された日付

脆弱性の概要

取るべきアクション

(連邦政府機関の)対応期限日

レポートの要点

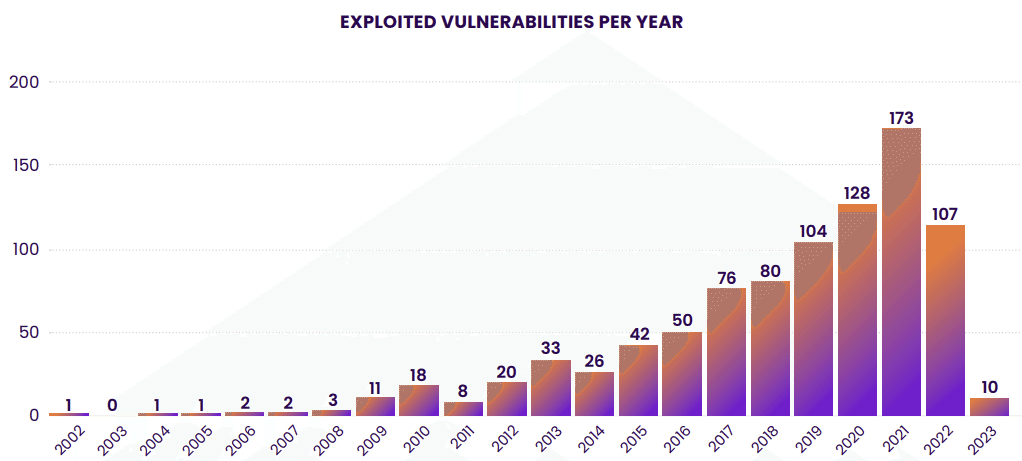

21年にはNational Vulnerability Databaseに20,157件の脆弱性が追加されたのに対し、KEVに追加された脆弱性は173件と全体の1%未満でした。

長いので掲載はしませんが、レポート内の「Exploited By Whom?」の部分には、中国・ロシア・北朝鮮等の脅威アクターにより悪用されている脆弱性のリストが示されています。これは本レポートを出したrezilionが調査したものと思われますが「こういう危険度の高い脆弱性がKEVにはしっかり含まれるから使えるだろう?」と言いたい意図かなと思いました。

試しにレポートに記載されている脆弱性48件をKEVと突き合わせたところ、確かに2件以外はKEVに掲載されていました。

また、「What Products Are Targeted?」には悪用されやすい脆弱性の製品が記載されています。

TOP7のコンポーネントがKEVカタログの26%以上を占めるそうです。

「Are We Doing Enough?」では、KEVカタログに記載された脆弱性が世の中でどの程度見つかるかをshodanを使って調査しています。200の脆弱性を調査した結果、1500万以上のインスタンスが発見されたとのことです。

TOP10は以下ですが、Criticalレベルは少なく、HighやMediumレベルの脆弱性が多いのが気になります。CVSS値が高い脆弱性はパッチをあてるものの、CVSS値は低いが悪用されやすい脆弱性が残りがちなのかもしれません。

また、上記TOP10のうち40%は5年以上前の脆弱性とのことです。

このほか、注目すべき脆弱性としてProxyshell,ProxyLogon, Log4Shellなどが紹介されています。

最後に「Recommendations」として、大量の脆弱性に全て対処するのは現実的ではないことから、以下の2ステップで是正すべき対象を絞りこみなさいと言っています。

runtime validationによる絞りこみ

脆弱性の85%はメモリにロードされることはないのだから、runtime validationにより多くの脆弱性を除外できるとありますが、具体的に何を求めているのかは想像がつきませんでした。KEVカタログや脅威インテリジェンスによる絞りこみ

本レポートで触れてきた通り、CVSSのスコアだけで脆弱性をコントロールするのではなく、リスクベースで優先付けするためのツールとしてKEVカタログ等を活用することを推奨しています。

感想

私も自社のセキュリティ管理を通じて、全ての脆弱性に対処しきれないことは身に染みて感じています。

脆弱性管理ソリューションを導入しようとした際に「どうせパッチを当てられないのだから可視化する意味がないのでは?」とまで言われました。

気持ちは分かるものの、可視化をして優先順位をつけて少しずつでも取り組まないと1ミリも良くならないですし、いざセキュリティインシデントが起きた時に世間に向けて「どうせ当てられないから管理していません」なんて口が裂けても言えません。

セキュリティ担当は、こうしたKEVなどの使えるツールを抑えて、上記のような場でもきちんと必要性や実現性を説得できるようになりたいですね。

***はじめての方へ***

これは何のnoteだ?と思われた方はこちらをご覧ください。

この記事が気に入ったらサポートをしてみませんか?