AzureADConnectをインストールした

更新:2021/11/10 に改めて入れ直したので改定。

---------------------------------------------------------------------------------

前回までは環境周りを構築したので、いよいよAzure AD Connectを入れてみる。

お手本Docsは以下

Docs内のリンクから最新の「Azure AD Connect」からダウンロードする

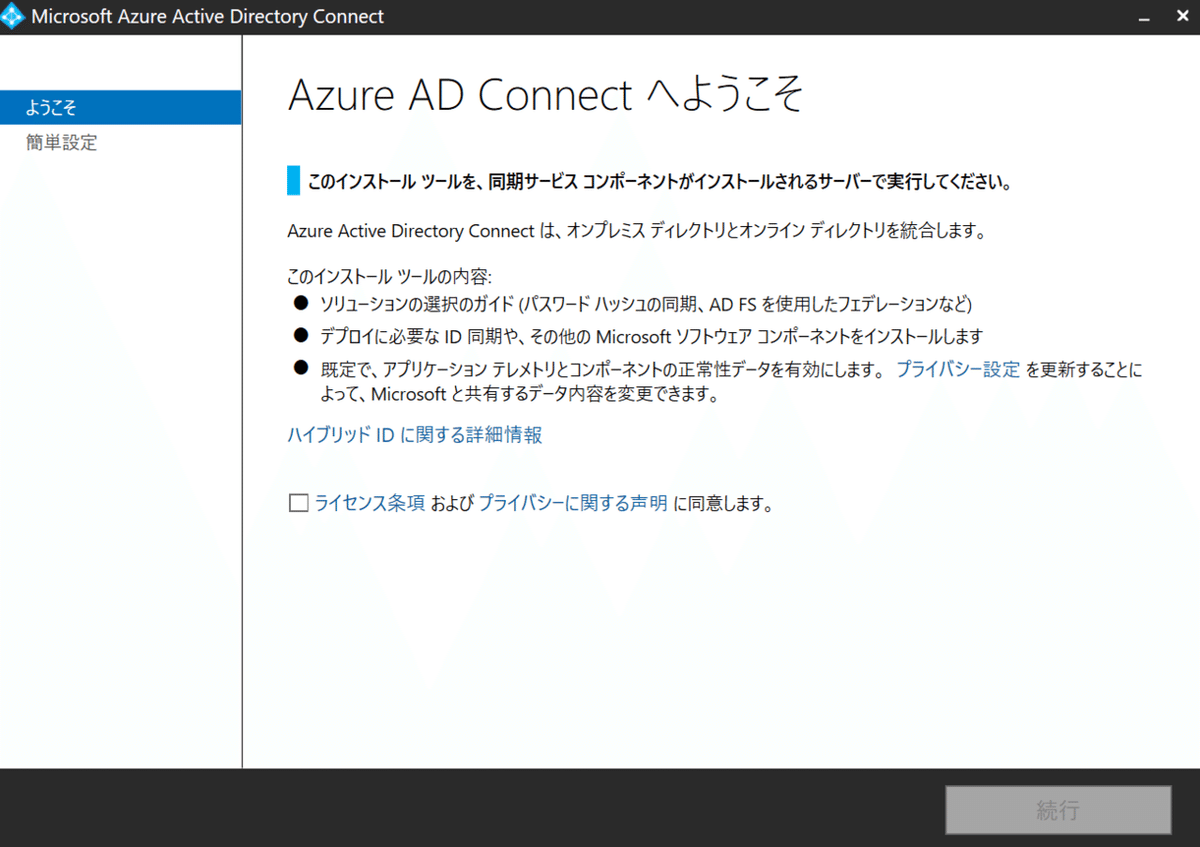

Azure AD Connect へようこそ

ダウンロードしたら下記が実行されるので、チェック入れて続行

簡単設定

「カスタマイズ」を選択

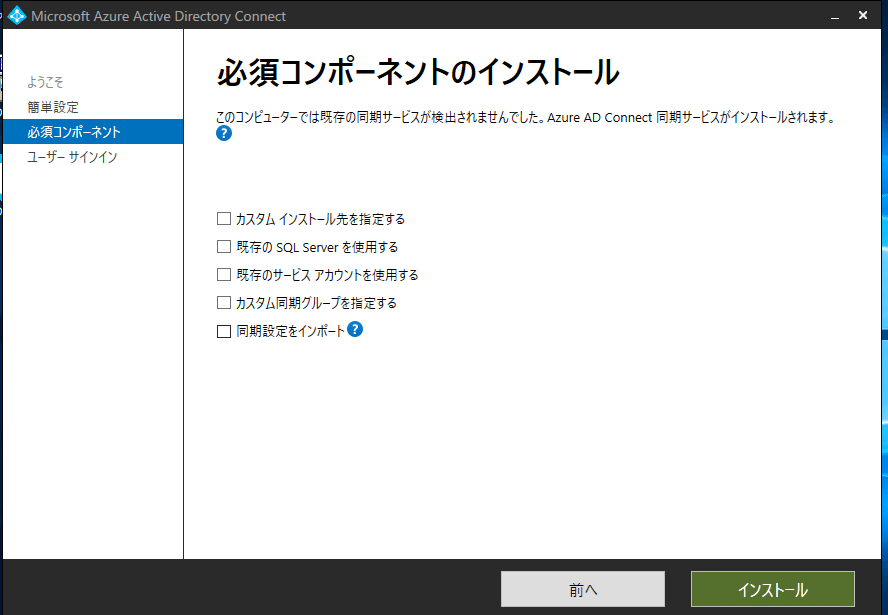

必須コンポーネントのインストール

真っ新なサーバを今回は用意したのでそのまま「インストール」

別バージョンのAzure AD Connectの設定がある場合は「同期設定をインポート」をするようだ。

ユーザー サインイン

各項目は以下。今回は「パスワードハッシュの同期を選ぶ」

かつ「シングル サインオンを有効にする」

●パスワードハッシュの同期

オンプレADとAzureADのパスワードのハッシュを同期する

つまりオンプレADのパスワードをAzureADに上書きする。

●パススルー認証

オンプレADとAzureADの両方で同じパスワードで認証できる。

認証時にAzureADからAzureADConnect経由でオンプレADに問い合わせ

をして認証し、AzureADにパスワード情報を持たせない。

結果、AzureADConnectサーバとの通信が途切れると認証できなくなる。

●AD FSとのフェデレーション

ADFSがあればこちら

●PingFederateによるフェデレーション

製品を使用していればこちら

●シングルサインオンを有効にする

ADユーザにログイン=Azure ADにログインとなる設定にする。

Azure ADに接続

テナントのグローバル管理者のID PASSを入れる。

一度繋げは二度と認証では使わないとのこと。

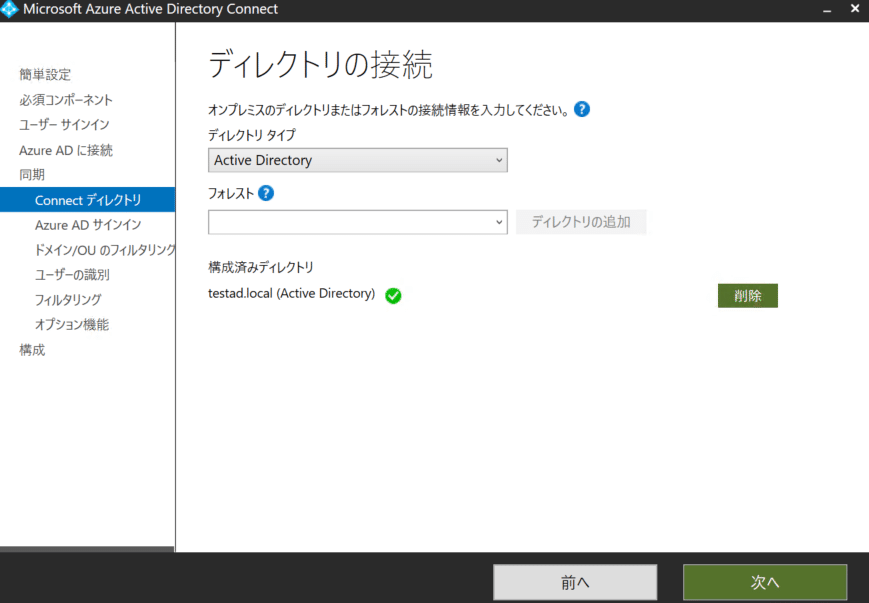

ディレクトリの接続

「ディレクトリの追加」をクリックし、

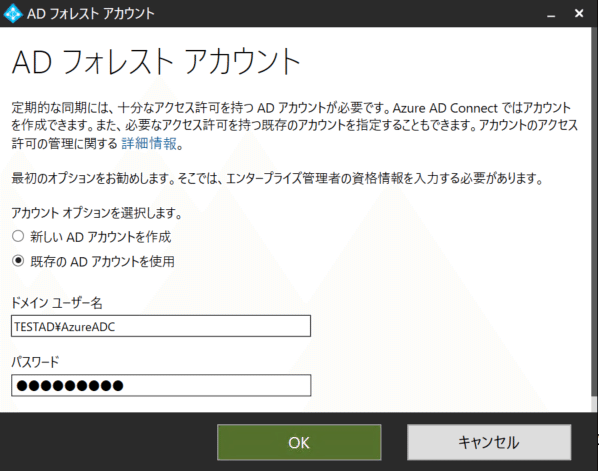

AD フォレスト アカウント

既存の場合adminsitratorなどの管理者を設定すると怒られる。「新しいADアカウントを作成」しようとしたが、どうもうまい行かないので、オンプレAD側で「Domain Users」のセキュリティグループにのみに所属したユーザを作ることで成功した。

無事に行けたので次へ

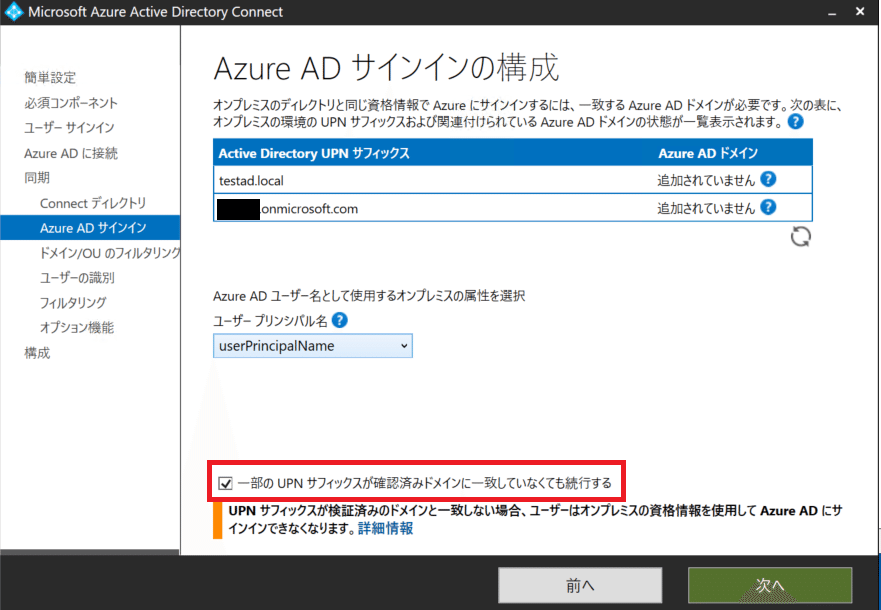

Azure AD サインインの構成

「一部のUPNサフィックスが確認済みドメインに一致していなくても続行する」にチェックを入れて次へ。

ドメインと OU のフィルタリング

下記で作ったOUと

ドメイン参加した仮想PCは所属する「Computers」のみを同期させた。

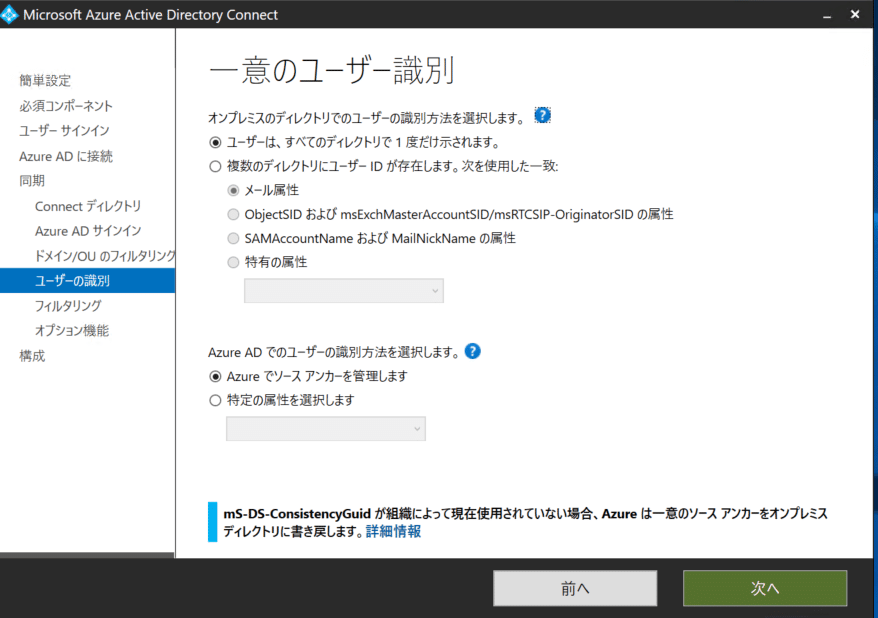

一意のユーザー識別

下記によると複数フォレストがある場合にオプションが使うようなので今回はデフォルトで次へ

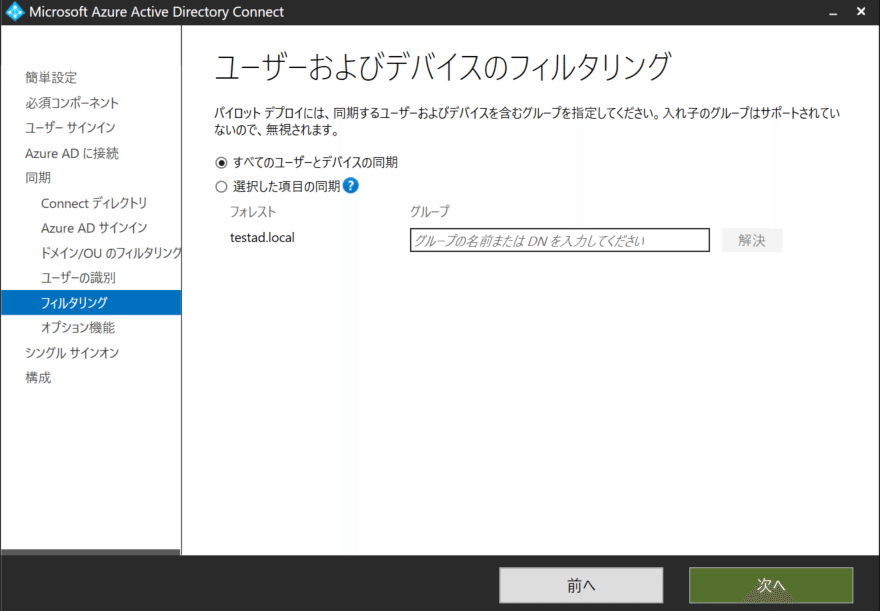

ユーザーおよびデバイスのフィルタリング

オプション機能

●「パスワードの書き戻し」についてはAzure AD セルフサービスパスワードリセット機能が使えるようになるとのこと。今回は入れておく。

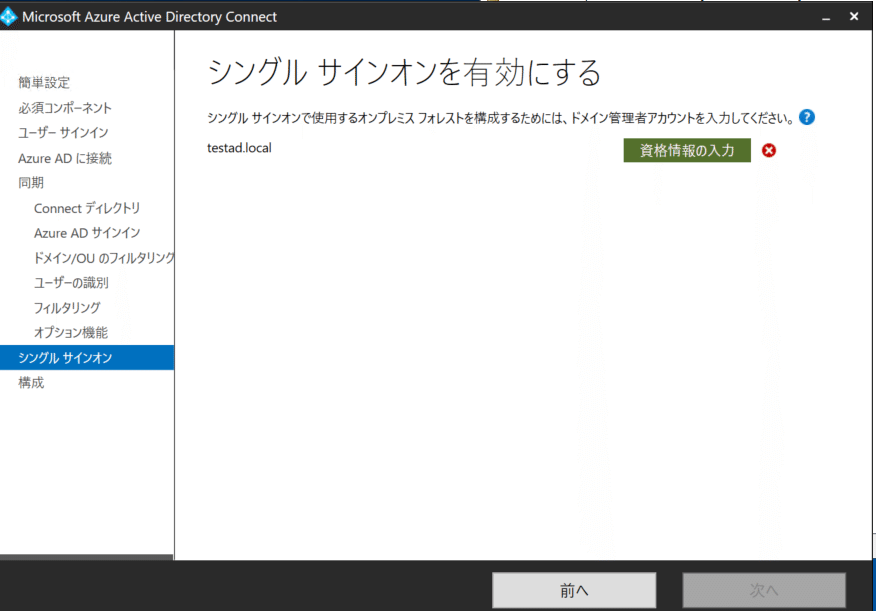

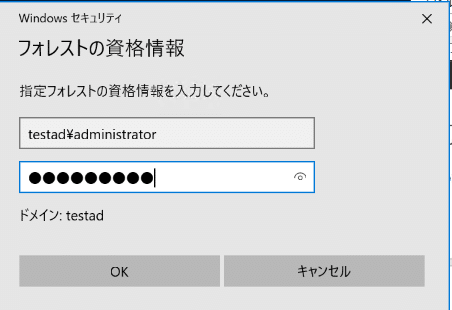

シングルサインオンを有効にする

「資格情報の入力」で今回はドメイン管理者を入力する。

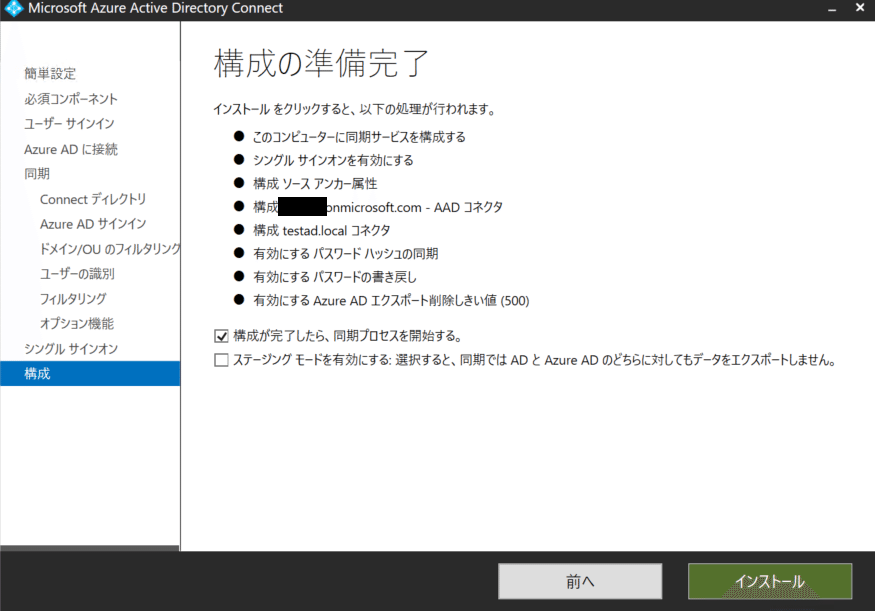

構成の準備完了

「インストール」を実行

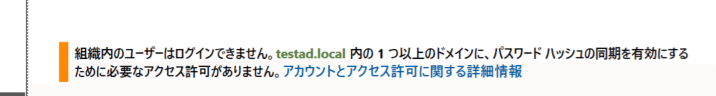

ここで下記のエラー「組織内のユーザはログインできません。ドメイン内の1つ以上のドメインに、パスワード ハッシュの同期を有効にするために必要なアクセス許可がありません。」と表示されていた場合は「AD フォレスト アカウント」で指定したユーザが「Enterprise Admin」のグループに所属されていないことが原因なので、所属させれば解消。

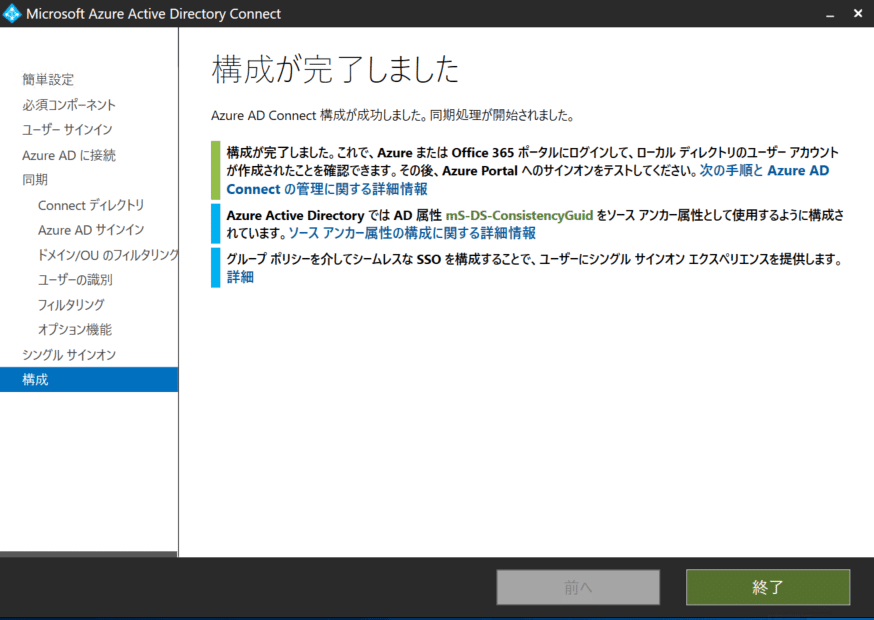

構成が完了しました。

今回はここまで

次のアクション

・権限設定がどうなったのか確認。

・セルフサービスパスワードリセット機能がきになる。

・Azure AD Connect Health気になる。

・権限設定がどうなったのか確認。

・セルフサービスパスワードリセット機能がきになる。

・Azure AD Connect Health気になる。