HRMOS勤怠(IEYASU勤怠管理)のフリープランとAzure ADをSSO連携させてみた

前回アカウントを作ったので、今回はAzure ADとのSSO連携をやってみる。

SSOって全然わからない人がやってみる。

以下を参考にやっていく。

ユーザ作成

双方に一致させるメールアドレスを持ったユーザを作成する。

Azure ADに設定

以下から

「エンタープライズ アプリケーション」を開き、

「新しいアプリケーション」を開く

「独自のアプリケーションの作成」をクリック

以下のように設定して「作成」

遷移した画面の「ユーザーとグループの割り当て」を開く

登録

画面左の「シングルサインオン」を開く

「SAML署名証明書」を編集

「署名アルゴリズム」を「SHA-1」に選択する。

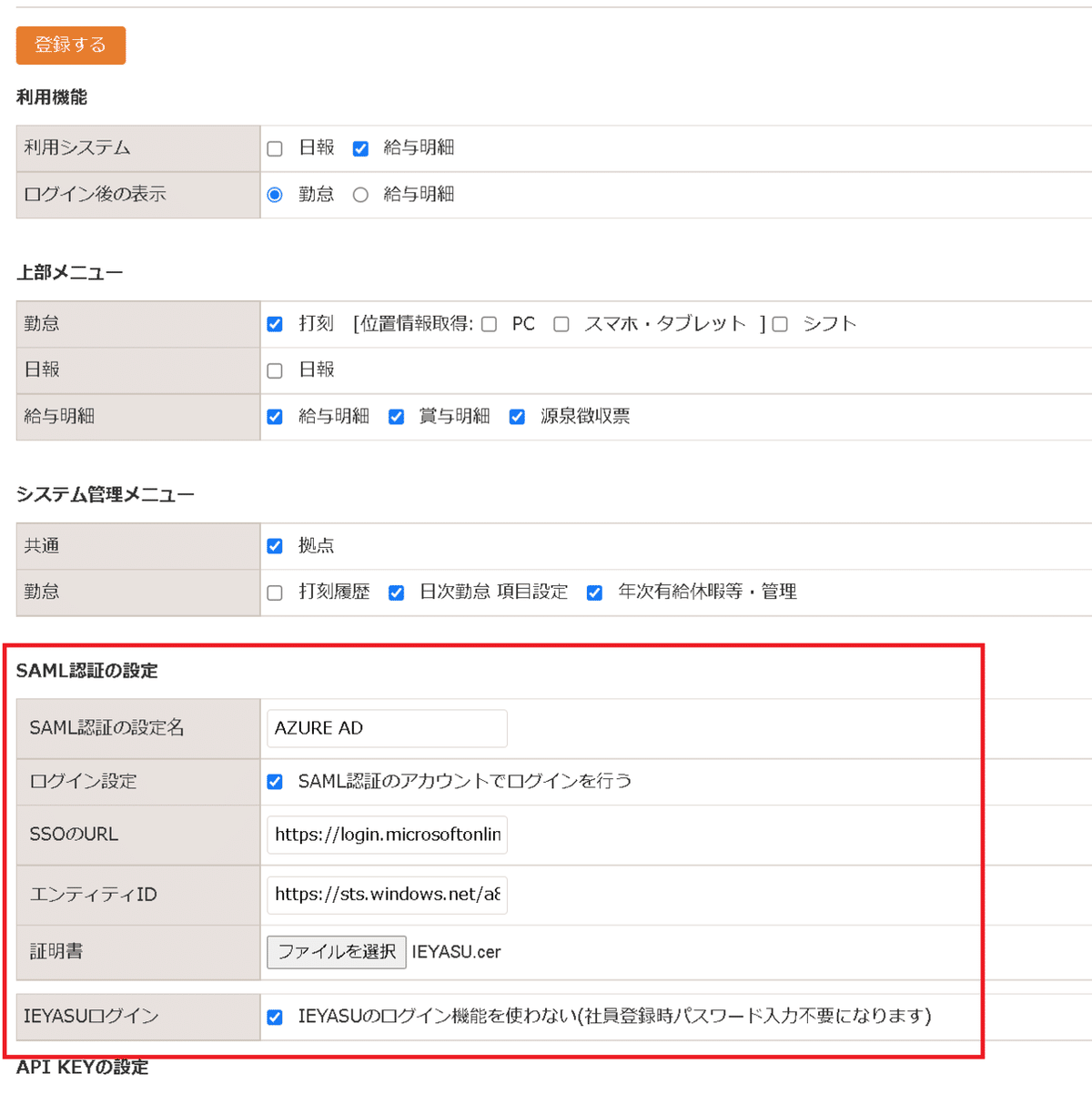

IEYASU側の設定

Azure AD側の画面はそのままにIEYASU側の「システム管理」-「システム設定」-「編集」を開く。

次の画面ではAzure AD 側の以下の赤枠部分の情報を使用する。

IEYASU側では以下を入れて「登録」する

SAML認証の設定名:任意

ログイン設定:チェック入れる

SSOのURL :Auzure AD 側の「ログインURL」

エンティティID:Azure AD 識別子

証明書:Azure AD側の③の証明書 (Base64)

IEYASUログイン:チェック入れる

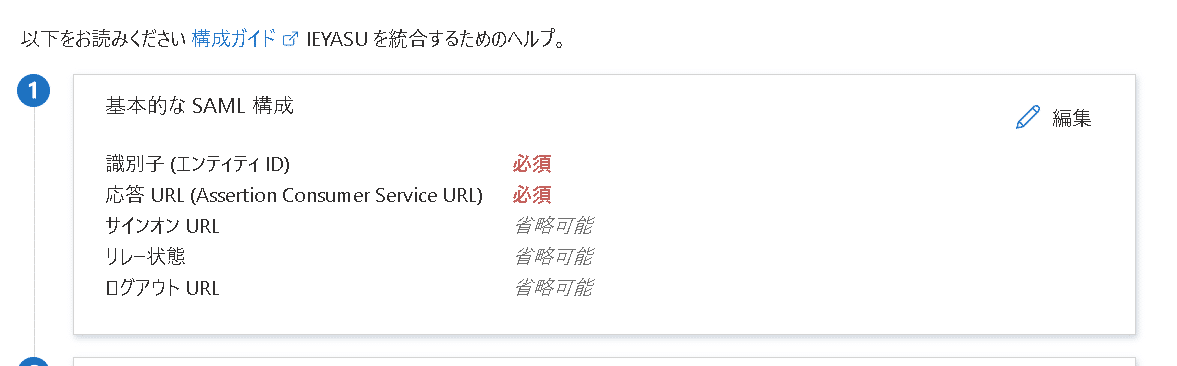

IEYASUからAzure ADに連携

Azure AD側に以下のIEYASUの情報を登録する

基本的なSAML構成

エンティティID:識別子(エンティティID)

応答URL :ACSのURL

※最初入力欄が灰色で入らなかったけど、時間置いたらできた。なんだったのか。

属性とクレームを編集

一意のユーザ識別子(名前ID)を編集

ソース属性を「user.mail」に変更して保存。

なるほど、何と連携させるのかを設定するのね。

IEYASUにログイン

「Azure ADかログインをする方はこちら」が追加されている。

いざログインするとAzure ADの認証画面が出てくる。

打刻画面に遷移される。

設定が間違っている場合は

ダメだとこうなる。もう一度文字列、証明書のインポートを確認すると良い。

今回は以上で終わり。

これでパスワードを覚えるのは一つでいいよね、ってことかな。

次のアクションはOktaでやるとどうなるのか、なんてやってみたい。